Антифишинг-дайджест № 249 с 19 по 25 ноября 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

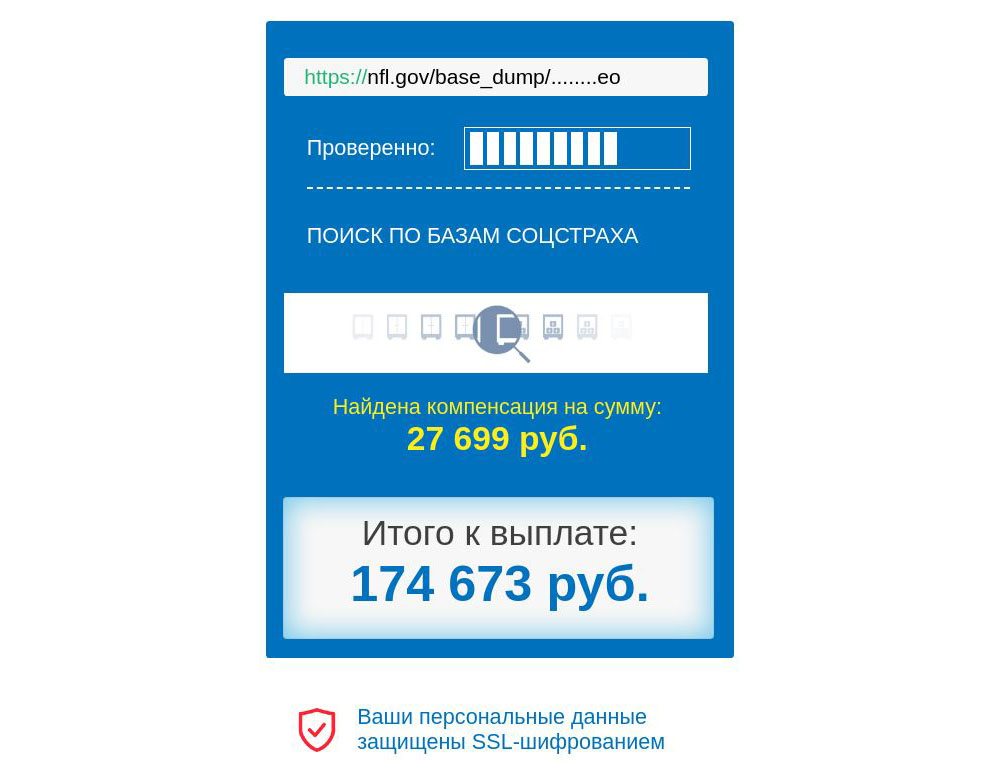

Киберкампании

Авторы очередной мошеннической схемы заманивают жертв денежными компенсациями за ноябрьский локдаун.

Схема кампании

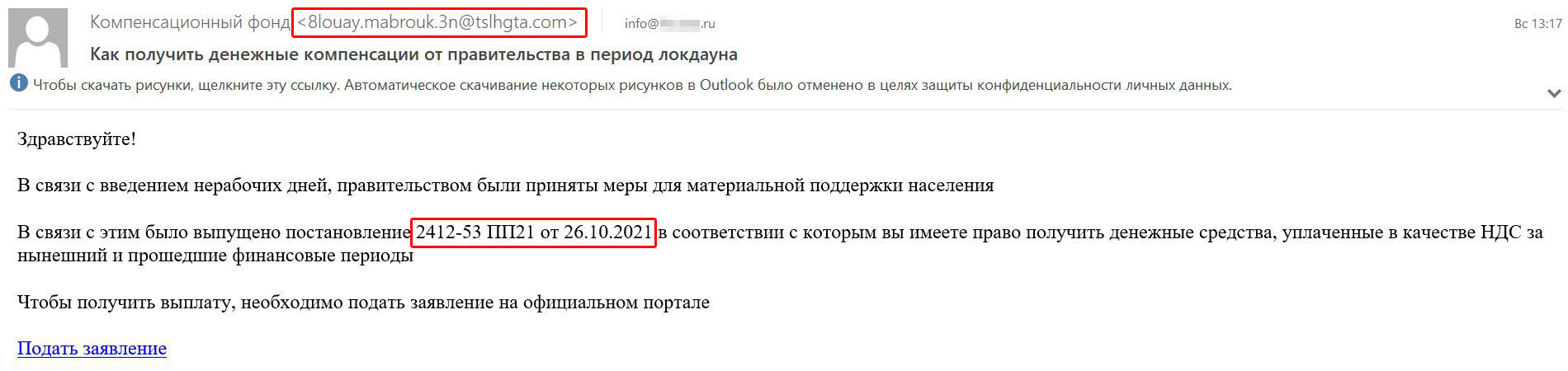

1. Жертва получает письмо от несуществующего «Компенсационного фонда» с обещанием вернуть НДС в рамках «материальной помощи населению» за нерабочие дни. Для этого нужно подать заявление «на официальном портале», перейдя по ссылке.

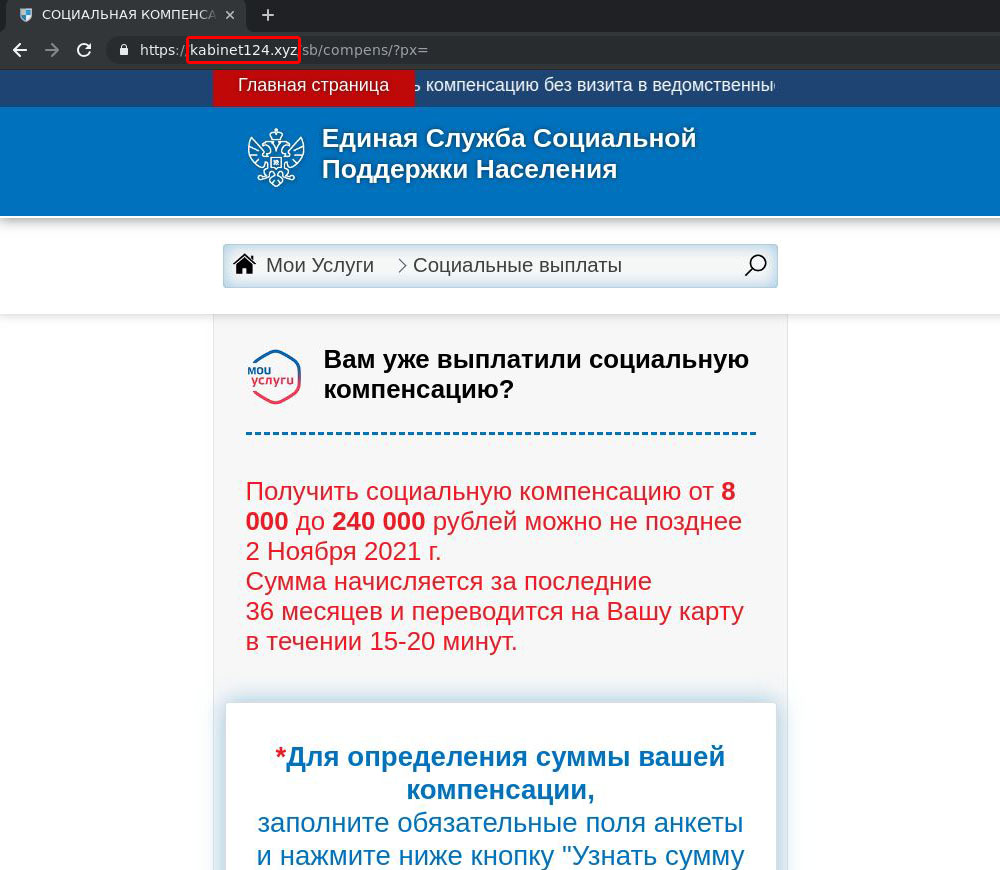

2. Ссылка из письма ведет на сайт некой Единой Службы Социальной Поддержки Населения. Оформлен он достаточно убедительно и дизайном отдаленно напоминает портал Госуслуг. Адрес страницы выглядит нетипично для официального ресурса: вместо названия организации — абстрактный kabinet124, вместо доменов .ru или gov.ru, в которых располагаются сайты государственных органов РФ, — неизвестный .xyz.

3. На сайте жертве предлагают получить социальную компенсацию в размере от 8 до 240 тыс. рублей. Деньги обещают зачислить на карту в течение 15—20 минут. Но действовать нужно быстро — срок подачи заявления ограничен. Это типичное поведение мошенников: они торопят жертву, чтобы та не успела принять взвешенное решение.

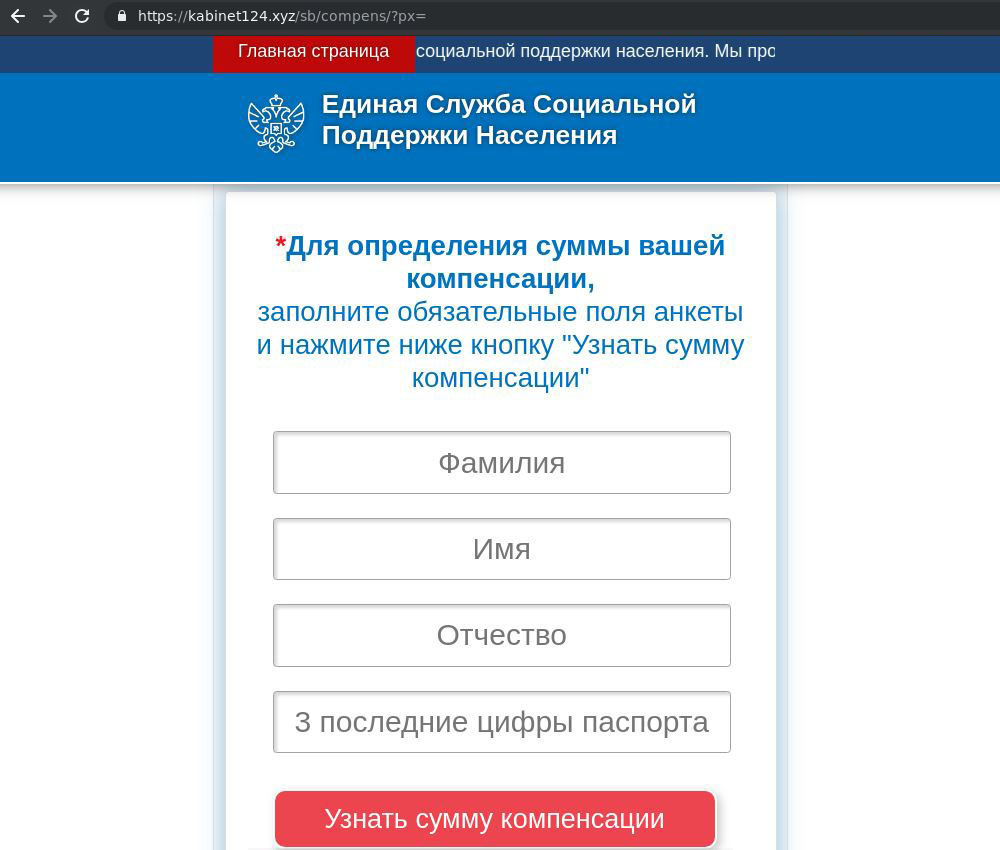

4. Чтобы узнать сумму выплаты, требуется заполнить анкету: ввести Ф. И. О., «три последние цифры паспорта» и нажать на красную кнопку.

5. Сразу под анкетой перечислены категории граждан, которые имеют право на компенсацию:. самозанятые, те, кто попал под сокращение, младший медицинский персонал и работники общепита.

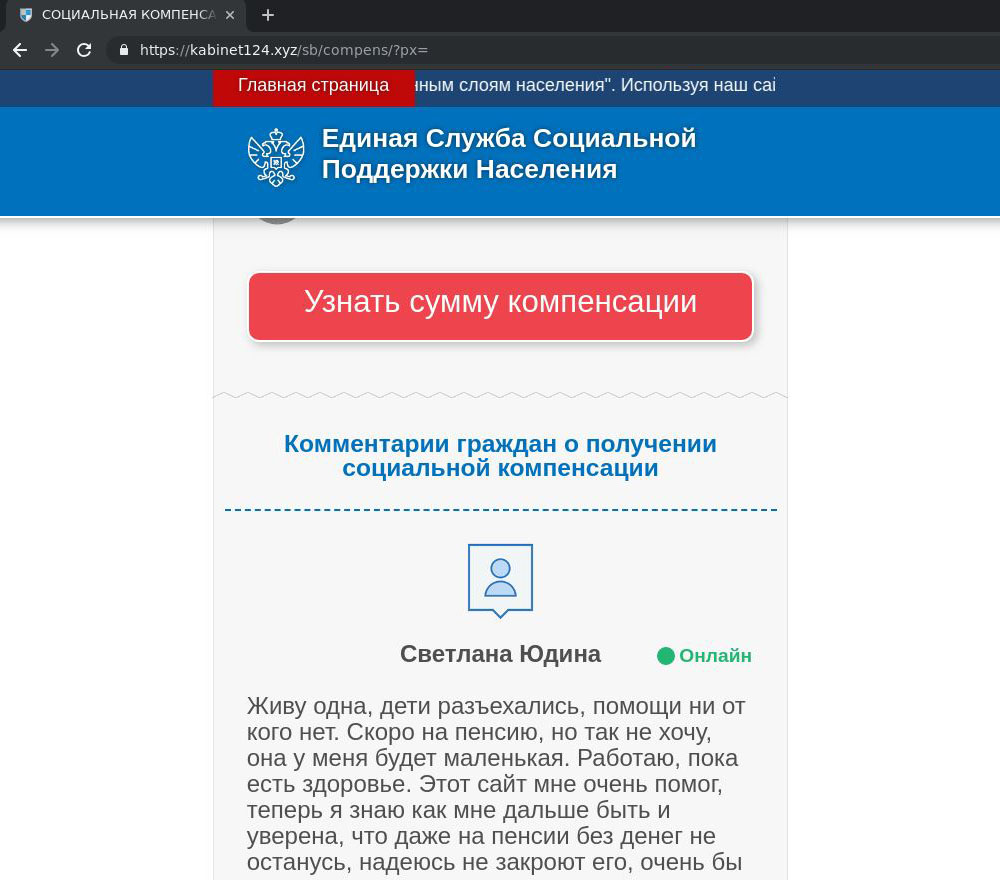

6. Здесь же можно почитать «реальные отзывы» счастливчиков, которым «сайт очень помог» получить деньги. Примечательно, что на настоящих Госуслугах оставить отзыв нельзя.

7. Если заполнить форму и нажать на красную кнопку, начнется «обработка данных». Сначала это будет поиск по базам «единого реестра» (звучит солидно, что бы это ни значило). Затем сайт переключится на «базы соцстраха» — возможно, имеется в виду Фонд социального страхования. Для пущей важности жертве обещают защитить ее персональные данные с помощью SSL-шифрования

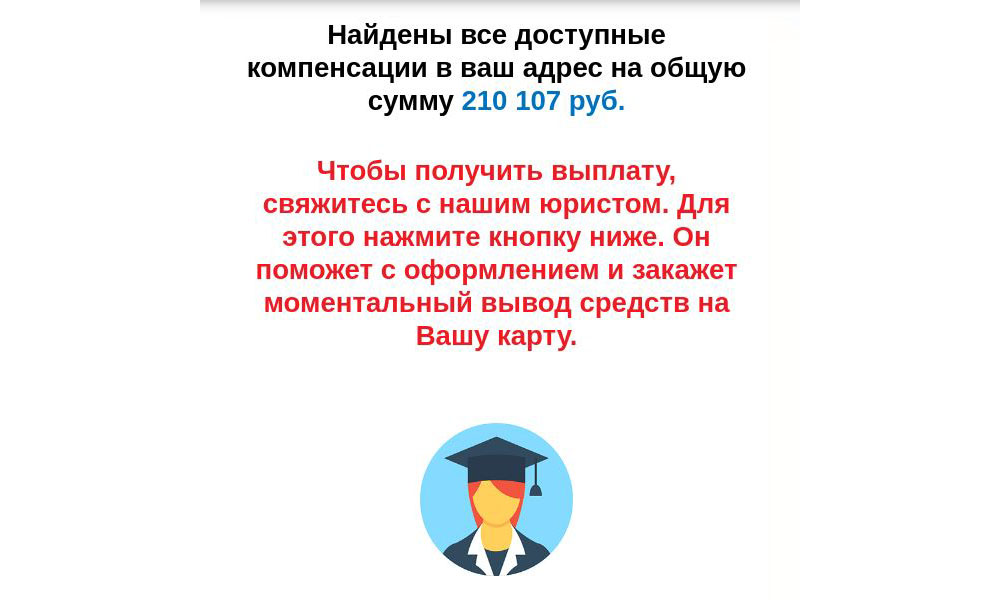

8. Наконец, появляется заветное сообщение с итоговой суммой выплат. Чтобы их получить, нужно связаться с юристом и оформить заявку.

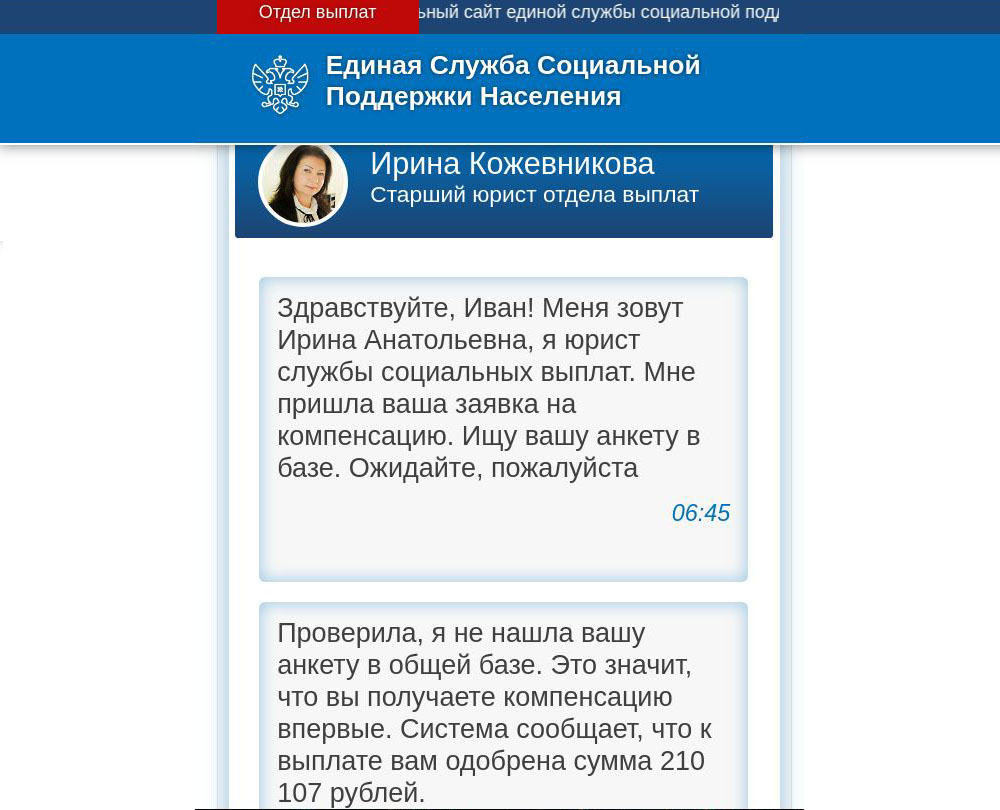

9. Юрист — это просто бот для сбора данных. Сначала «специалист» якобы ищет анкету пользователя в своей базе, не находит ее там и предлагает заполнить новую.

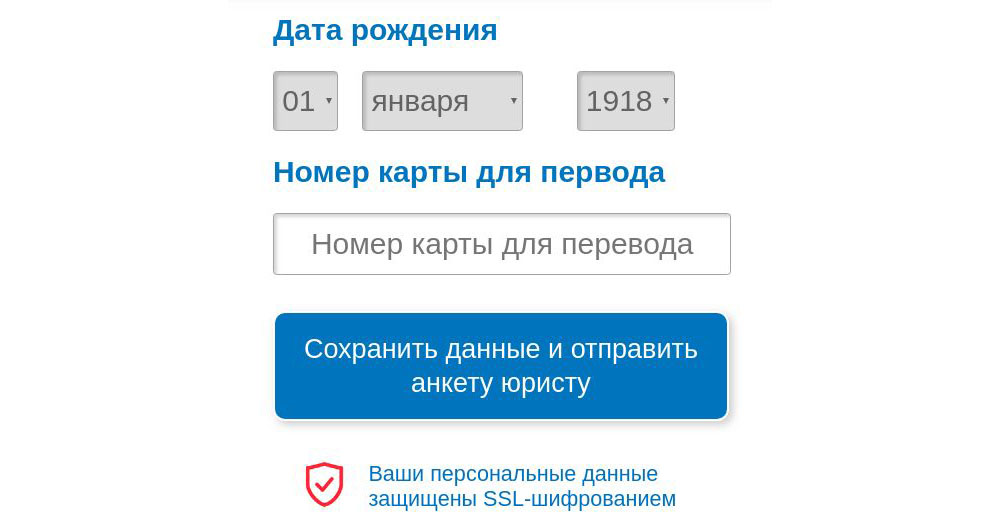

10. Анкета короткая — нужно ввести всего лишь дату рождения и номер банковской карты, чтобы было куда переводить положенную сумму. Если жертва заполнит форму, у преступников окажется довольно внушительный объем личных данных вместе с Ф. И. О. и последними цифрами номера паспорта, которыми пользователь поделился ранее.

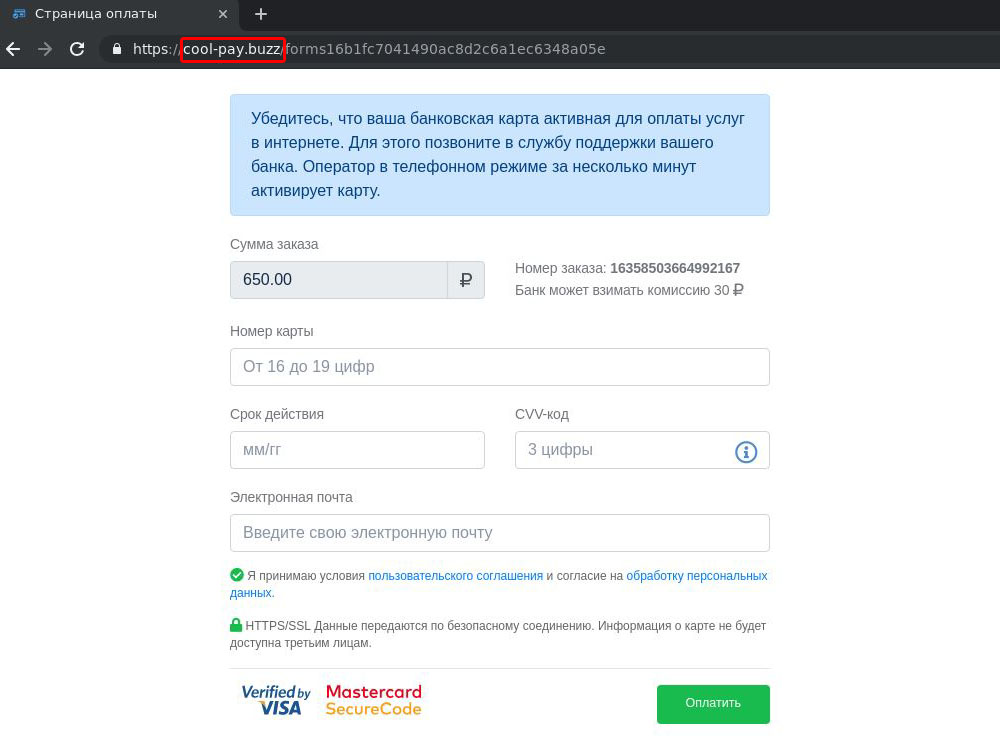

11. После отправки анкеты «юрист» напишет, что за ее регистрацию нужно заплатить 650 рублей. Но для оплаты нужно ввести все данные карты, включая CVV-код и адрес электронной почты.

12. Если жертва оплачивает «услуги юриста», она не только лишается 650 рублей, но и передаёт свои платёжные данные мошенникам

Схема кампании

- В фишинговых письмах злоумышленники упоминали поправки к закону об обязательном пенсионном страховании и сообщали, что возврат пенсионных накоплений в автоматическом режиме не прошел, поэтому теперь нужно завершить его оформление в онлайне.

- В письмо встроена кнопка «Оформить возврат» и указан «уникальный номер перевода». В конце — предложение обратиться в многофункциональный центр, если с онлайн-оформлением возникают проблемы. Упоминание госорганизации повышает доверие пользователей к письму.

- Если абонент кликнет на кнопку, он окажется на фишинговом сайте, который попросит ввести данные карты. Вместо ожидаемого перевода средств человек лишится денег.

- При соблюдении алгоритма, предлагаемого в рассылке, жертва предлагается оплатить «комиссию» за возврат средств в размере 459 рубле на сайте с подключенным SSL-сертификатом.

Атаки и уязвимости

Проблемным оказался цифровой сигнальный процессор (digital signal processor, DSP) в составе системы MediaTek. Злоумышленник может использовать специальное вредоносное межпроцессорное сообщение, которое приведёт к выполнению кода в DSP-прошивке

Всего выявлено три уязвимости: CVE-2021-0661, CVE-2021-0662 и CVE-2021-0663. Среди проблемных чипсетов MT6779, MT6781, MT6785, MT6853, MT6853T, MT6873, MT6875, MT6877, MT6883, MT6885, MT6889, MT6891, MT6893 и MT8797.

На сегодняшний день чипы MediaTek установлены примерно на 37% всех смартфонов в мире, поэтому уязвимости создают огромную поверхность атаки для любого вредоносного приложения и разработчика вредоносного ПО.

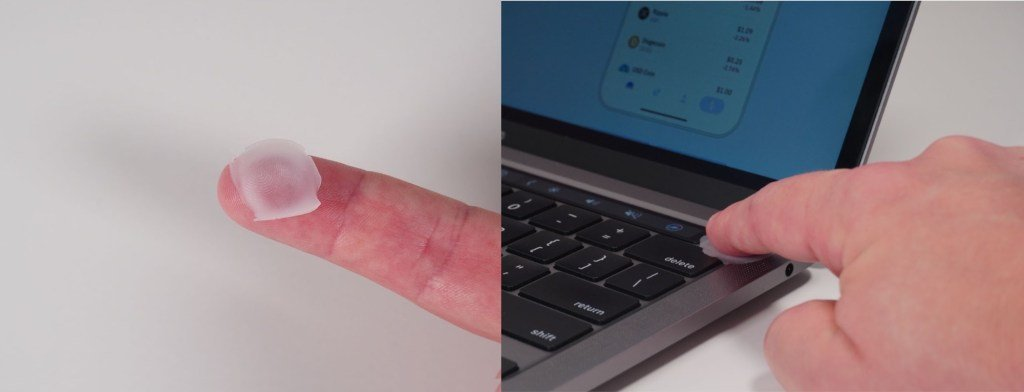

Как продемонстрировали исследователи, похитить чужой отпечаток пальца можно, сделав его фото с помощью камеры любого современного смартфона. Полученный отпечаток превращают в негатив с помощью ПО для обработки фотографий. Даже такого базового редактирования достаточно, чтобы подготовить образец к печати, то есть зеркальная камера с высоким разрешением не понадобится.

Для печати подходит любой лазерный принтер, способный работать с прозрачной пленкой, которую обычно используют для изготовления различных карточек, трафаретов и накладок. В данном случае лазерный принтер используется из-за того, что он сможет «протравить» отпечаток, сделав его объемным.

После печати на полученный отпечаток пальца нужно нанести столярный клей и дать ему высохнуть. После этого «отпечаток» сможет обмануть практически любые сканеры отпечатков пальцев, к примеру, использующиеся в новом MacBook Pro.

Стоимость изготовления такого отпечатка составляет около 5 долларов США.

Первая атака Printjack позволяет включить принтер в DDoS-ботнет путем эксплуатации известной уязвимости удаленного выполнения кода, для которой есть доступный PoC-эксплоит. В качестве примера исследователи использовали уязвимость CVE-2014-3741, но, по их словам, в базе данных MITRE подходящих уязвимостей наберется несколько десятков.

Ставшие жертвой такой атаки принтеры могут не отвечать, потреблять больше электроэнергии, нагреваться, а их электроника выходит из строя.

Второй вариант Printjack представляет собой «бумажную DoS-атаку», заключающуюся в повторяющейся отправке принтеру задачи печати до тех пор, пока в нем не закончится бумага.

Для проведения атаки достаточно написать простой скрипт на Python и выполнить его в атакуемой сети.

Третий и самый опасный вариант Printjack позволяет провести атаку «человек посередине» и перехватывать предназначенные для печати материалы.

Поскольку передаваемые для печати данные не шифруются, злоумышленники могут воспользоваться уязвимостью в сети, к которой подключен принтер, и перехватить данные в открытом виде.

Инциденты

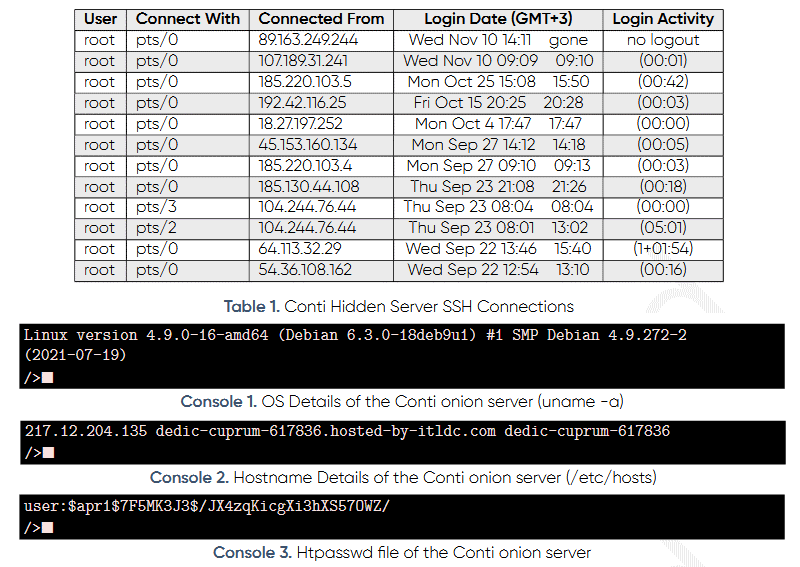

Экспертам удалось взломать платежный портал или так называемый «сервер восстановления» группы, на который хакеры приглашали своих жертв для проведения переговоров о выплате выкупа. Сервер размещался у украинского хостера ITL LLC и размещался на IP-адресе 217[.]12.204[.]135.

Через несколько часов после публикации отчета Conti отключила свой платежный портал. Внезапный простой сервера лишил недавних жертв Conti возможности связаться с хакерами и заплатить выкуп, размер которого все увеличивался.

Ппортал Conti вернулся в онлайн спустя более 24 часов после отключения, а в блоге хак-группы появилось гневное сообщение о том, что «европейцы, похоже, решили забыть о своих манерах и повели себя как гопники, пытаясь взломать наши системы».

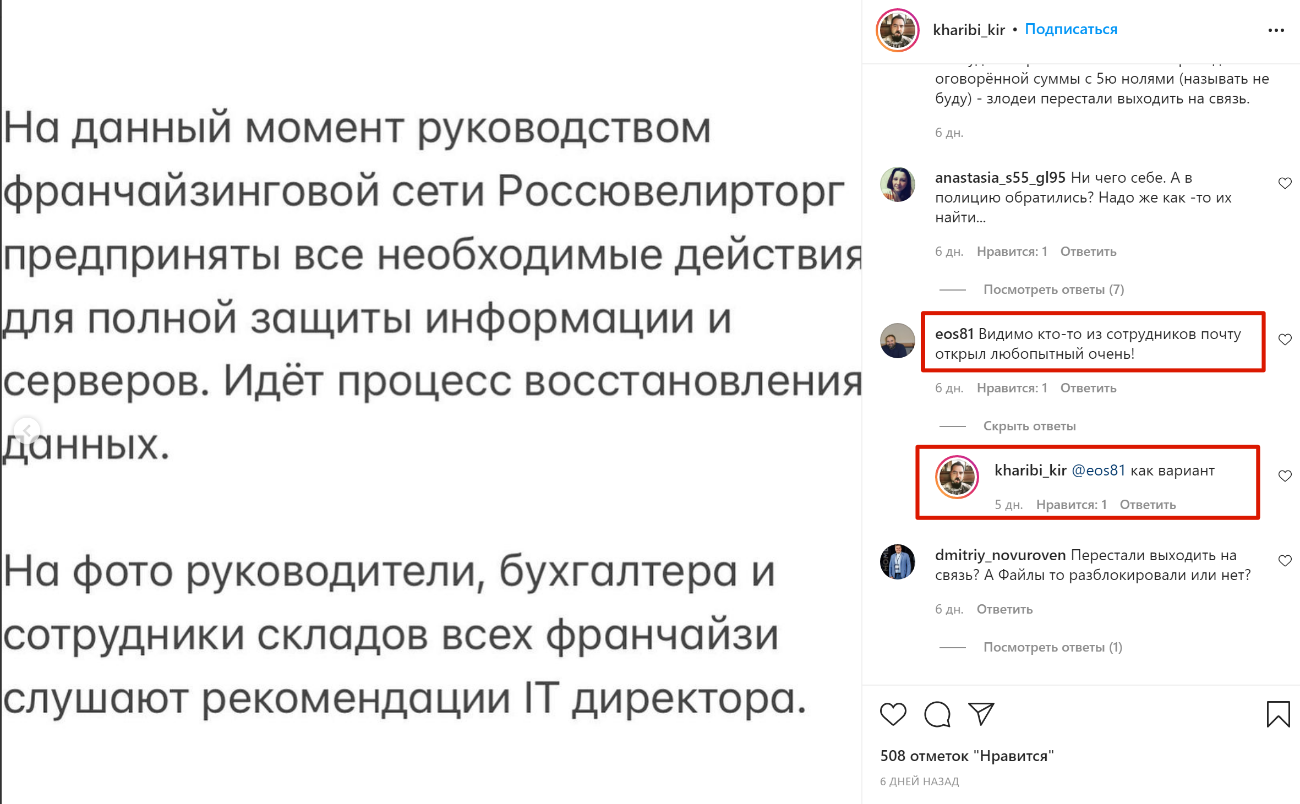

Как пишет глава Росювелирторга Кирилл Хариби в своём инстаграме, хакеры нанесли следующий ущерб:

- Сломали систему штрих-кодирования. Из-за этого у некоторых товаров может не считываться штрих-код и возможны сбои в работе бонусной системы. .

- Зашифровали программу. Из-за этого слетели все настройки, которые делали программисты. Часть придётся писать заново, а что-то удалось восстановить.

- Внесли изменения в работу интернет магазина и из-за этого пришлось часть доставок сдвинуть по времени. .

- Частично уничтожили базу по маркетингу и аналитике. При этом личные данные покупателей не пострадали, т. к. они хранятся на отдельном зашифрованном сервере.

Преступники вышли на связь и начали вымогать деньги за «ключи» для восстановления данных. Поскольку восстановить данные самостоятельно не получилось, пришлось выйти на переговоры, в результате которых решили, что проще будет заплатить.

Переписку с вымогателями вели на английском языке через электронную почту. Деньги требовали перевести на биткоин-кошелёк. В подтверждение имеющейся возможности дешифровать — они расшифровали несколько небольших файлов, которые мы выбрали случайным образом.

После перевода оговорённой суммы с пятью нулями злодеи перестали выходить на связь.

Приглашаем послушать наш доклад на Код ИБ Итоги

Дата: 2 декабря 2021 года

Начало мероприятия: 10:00

Начало сессии «Защита от внутреннего нарушителя»: 12:00

В рамках сессии директор «Антифишинга» Сергей Волдохин расскажет, как атаковали людей в 2021 году и как защитить своих сотрудников в 2022 году.