Антифишинг-дайджест № 258 с 28 января по 3 февраля 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий мошенников:

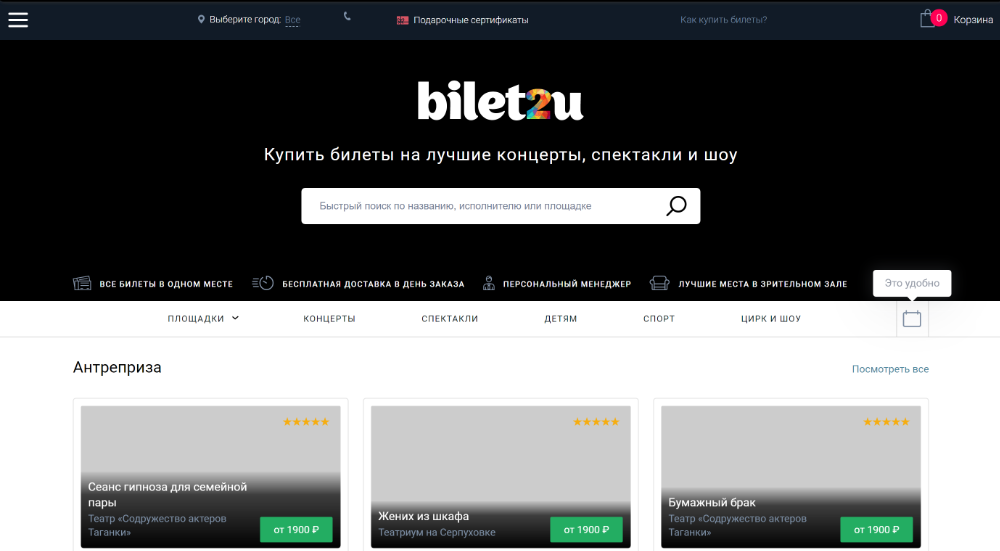

- Сначала дизайнеры создавали сайты, которые полностью копировали оформление и торговую марку сайтов популярных театров. В названиях клонов также использовались названия учреждений культуры.

- После регистрации и запуска сайтов специалисты преступной группы добивались того, что при запросах пользователей, связанных с покупкой билетов, именно «двойники» появлялись первыми в ответе поисковых систем.

- Сами билеты фигуранты приобретали обычным образом, но перепродавали в несколько раз дороже.

- По мере развития через сеть «двойников» стали распространять билеты не только на спектакли Мариинского театра, но также Большого и Малого, Театра наций, РАМТа и даже на концерты в Московской государственной консерватории имени Чайковского. Общий оборот сети, по данным правоохранителей, составил более миллиарда рублей.

- В массовом сбыте билетов по завышенным ценам были задействованы десятки компаний, в том числе «Мульти», «ДЭЗ Служба», «Шоу Маркет», «Без нас никак», «Евротикетс», «Вам билет», «Международная торговая компания» и другие.

Атака получила название UPnProxy. Из 3,5 млн UPnP-маршрутизаторов, найденных экспертами в сети, 277 000 оказались уязвимы для UPnProxy, а 45 113 из них уже были заражены.

Согласно отчету, злоумышленники пытаются эксплуатировать проблемы EternalBlue (CVE-2017-0144) и EternalRed (CVE-2017-7494) в незащищенных системах Windows и Linux. Эксплуатация этих уязвимостей может привести к целому ряду проблем, включая заражение майнинговой малварью, разрушительные атаки «червей», которые быстро распространяются на целые сети, или предоставить хакерам доступ к корпоративным сетям.

Новые правила, создаваемые хакерами на маршрутизаторах, содержат фразу «galleta silenciosa», что в переводе с испанского означает «тихие cookie» («silent cookie»). Такие инъекции пытаются раскрыть TCP-порты 139 и 445 на устройствах, подключенных к маршрутизатору (примерно 1 700 000 машин, на которых запущено SMB).

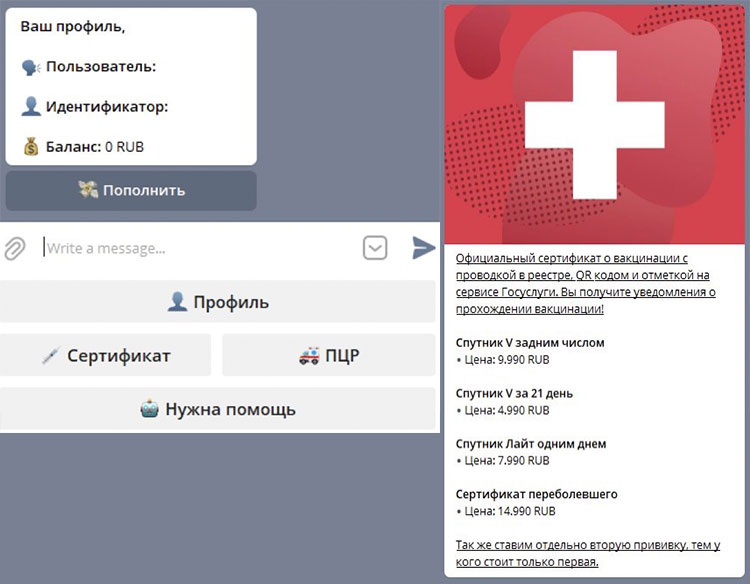

За последние три месяца Group-IB насчитала в рунете более 110 тыс. предложений купить сертификат вакцинации против COVID-19. В сентябре-октябре 2021 года число таких находок составляло около 3000.

Схема кампании:

- Злоумышленники размещают свои приманки в соцсетях или на сайтах знакомств.

- Когда потенциальный покупатель связывается с ними, ему предлагают перейти в Telegram по ссылке-приглашению.

- Этот код является уникальным идентификатором скамера, работающего за проценты от суммы украденного.

- Созданный мошенниками Telegram-бот предлагает потенциальной жертве широкий спектр услуг: приобретение сертификата вакцинированного или переболевшего ковидом, получение официальной или фейковой справки о прохождении ПЦР-теста, а также возможность пополнить электронный кошелек.

- После выбора услуги бот генерирует счет и просит оплатить его переводом на кошелек физлица.

- После проведения платежа жертва ничего не получает. Мошенники исчезают, рассчитывая, что обманутый пользователь не станет обращаться в полицию, поскольку попытку покупки сертификата могут воспринять как преступление, подпадающее под статью 327 УК РФ (изготовление, сбыт, использование поддельных документов).

Мобильная безопасность

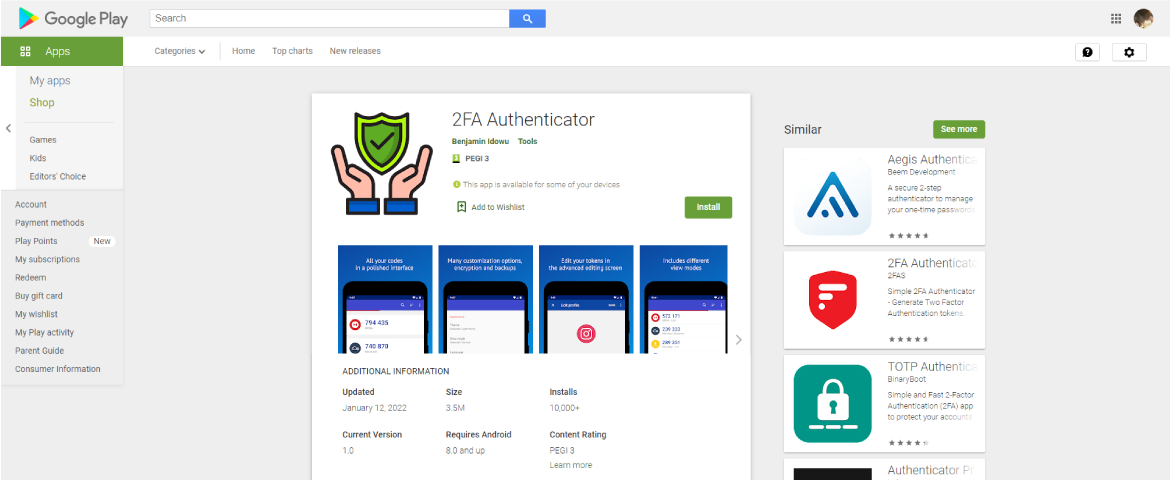

Приложение 2FA Authenticator, скачанное из Google Play Store около 10 000 раз, предлагало работающую двухфакторную аутентификацию, но также тайно устанавливало банковский троян Vultur. Малварь искала на зараженных устройствах финансовые данные и другую личную информацию.

Одним из особенностей банкера — использование приложения VNC для зеркалирования экранов зараженных устройств. Благодаря этому злоумышленники могут в режиме реального времени собирать учетные данные и прочую конфиденциальную информацию с устройства жертвы.

Чтобы приложение 2FA Authenticator выглядел правдоподобно, его построили на базе исходного кода open-source решения Aegis. Приложение действительно работало и выполняло функции двухфакторной аутентификации. Но одновременно 2FA Authenticator собирал список всех приложений, установленных на устройстве и данные о географическом местоположении. Приложение также отключало экран блокировки Android, загружало сторонние приложения под видом «обновлений» и накладывало оверлеи на другие приложения, чтобы запутать пользователя.

Если зараженное устройство находилось в нужной локации, и на нем были установлены нужные приложения, на втором этапе атаки происходила установка банкера Vultur, который был запрограммирован на запись всего происходящего на экране, если запускалось одно из 103 банковских, финансовых или криптовалютных приложений.

Атаки и уязвимости

Воспользовавшись этими уязвимостями, локальный или удаленный злоумышленник с правами администратора получит возможность выполнить следующие действия:

- отключить аппаратные функции безопасности (SecureBoot, Intel BootGuard);

- установить ПО, которое крепко закрепится в системе;

- создавать бэкдоры и скрытые каналы связи для кражи конфиденциальных данных.

Самые опасные из обнаруженных проблем — CVE-2021-45969, CVE-2021-45970, и CVE-2021-45971. Они набрали 9,8 балла из 10 по шкале оценки уязвимостей CVSS. Еще 10 уязвимостей могут использоваться для повышения привилегий, 12 связаны с нарушением целостности информации в памяти в SMM, и еще одна уязвимость связана с нарушением целостности информации в памяти в среде выполнения драйверов InsydeH2O (DXE).

Одной из ключевых опасностей исследователи назвали перехват данных, поскольку смарт-часы синхронизируют доступ к приложениям на связанном смартфоне. Если устройство недостаточно защищено, злоумышленники могут извлечь информацию из мессенджеров и почтовых клиентов. Кроме того несанкционированный доступ к часам может помочь разблокировать украденные мобильные устройства.

Ещё одна потенциальная проблема — отслеживание местоположения, которое по умолчанию фиксирует большинство «умных» часов. Здесь эксперты ESET выразили беспокойство в отношении несовершеннолетних пользователей таких гаджетов.

Главной уязвимостью фитнес-гаджетов специалисты ESET называют небезопасный протокол Bluetooth, ошибки в программном коде прошивки и мобильных приложений.

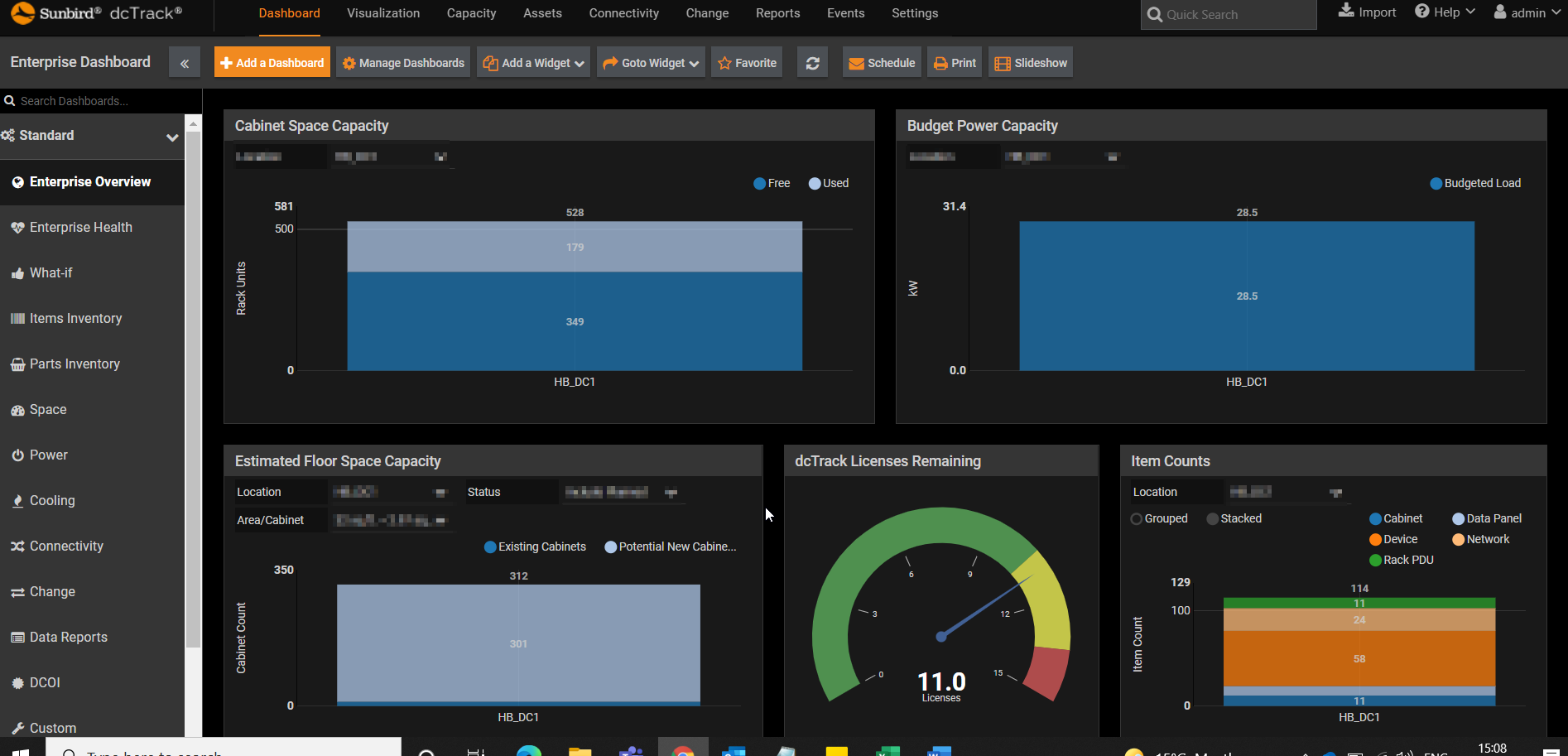

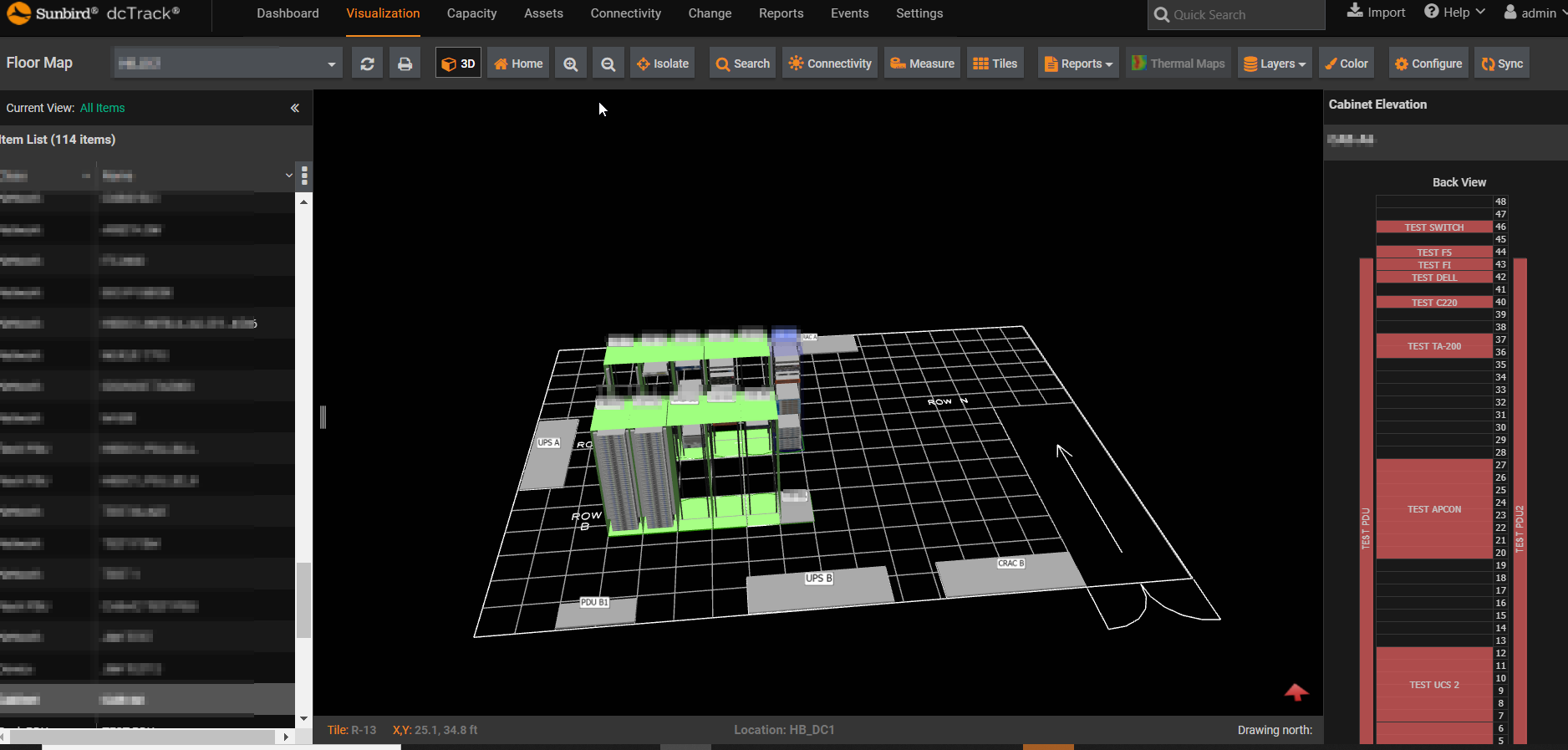

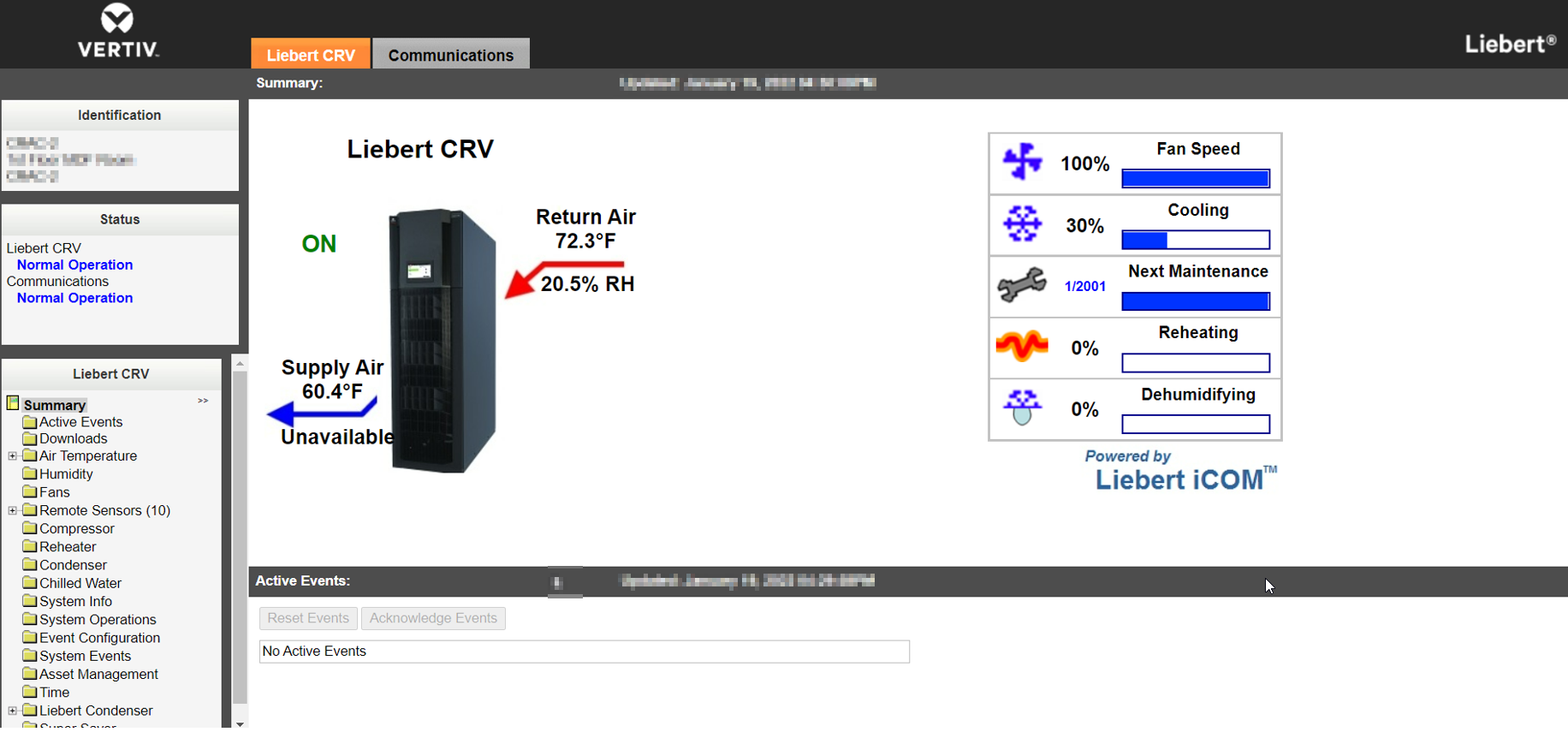

Годы совершенствования операционной эффективности привели к появлению так называемых lights-out ЦОД — полностью автоматизированных объектов, управляемых удаленно и обычно работающих без персонала.

И хотя сами серверы, как правило, надежно защищены от физического доступа, системы, обеспечивающие бесперебойную работу и оптимальную производительность, иногда не защищены.

Исследователи обнаружили более 20 тыс. доступных систем Data Center Infrastructure Management (DCIM), включая панели управления температурой и охлаждением, контроллеры влажности, контроллеры ИБП, мониторы стоек и коммутаторы. Аналитики смогли похитить пароли из информационных панелей, которые они затем использовали для доступа к фактическим установкам базы данных, хранящимся в ЦОД.

Потенциальный хакер мог изменить пороговые значения температуры и влажности, настроить параметры напряжения на опасные уровни, деактивировать охлаждающие устройства, выключить консоли, перевести устройства ИБП в спящий режим, создать ложные тревоги или изменить временные интервалы резервного питания. Все это потенциально может привести к физическому ущербу, потере данных, разрушению системы и значительному экономическому ущербу для целевых организаций и их клиентов.

Инциденты

По словам жертвы, его NFT были похищены в результате взлома NFT-проекта Moshi Mochi. Злоумышленникам удалось присвоить себе Discord-канал проекта и через него переадресовывать пользователей на поддельный сайт. Как сообщает Moshi Mochi, его пользователи в общей сложности лишились 35 эфиров.

Для коллекционера взлом Discord-канала проекта Moshi Mochi оказался фатальным. Он купился на опубликованную на канале вредоносную ссылку, обещавшую возможность отчеканить финальный раунд NFT. Жертва нажала на ссылку, одобрила действие — и вся ее коллекция уплыла из-под носа.

Злоумышленники похитили у larrylawliet семь NFT: один из Bored Ape Yacht Club, пять из Mutant Ape Yacht Club и один Doodle. Другие жертвы лишились четырех Doodle. Похищенные NFT затем были проданы всего за 700 тыс. долларов США.