Антифишинг-дайджест № 260 с 11 по 17 февраля 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании:

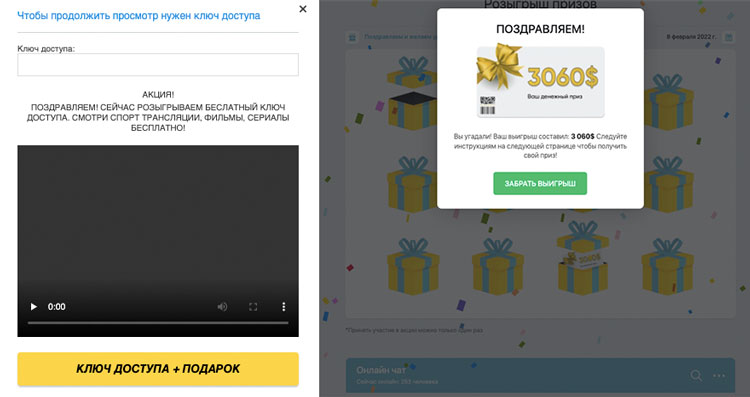

1. Хакеры рекламировали нелегальные трансляции на взломанных страничках университетов, благотворительных фондов и онлайн-магазинов.

2. На одной из страниц взломанного ресурса пользователь видит окно видеоплеера с внедренной ссылкой на «прямую трансляцию» и символикой зимних Олимпийских игр.

3. Кликнув по ней, он переходит на лендинг прямого эфира — кроме видеоплеера, здесь иногда размещаются спортивные новости и анонсы предстоящих соревнований.

4. Для просмотра трансляции необходимо пройти регистрацию, ввести номер телефона и указать специальный «код доступа», кнопка получения которого в зависимости от страны и устройства посетителя приведет жертву на различные мошеннические и фишинговые ресурсы.

5. Например, на одном из таких сайтов предлагается поучаствовать в розыгрыше бесплатного доступа к трансляциям, открыв одну из 12 «коробочек». Пользователю дается три попытки, чтобы выбрать коробку с призом. После двух неудачных попыток — третья оказывается призовой. Разброс по сумме выигрыша составляет от 10 до 10 000 долларов США.

6. На той же странице размещено окно чат-бота с «инструкциями» по получению приза. Жертве необходимо дать согласие на получения выигрыша, а потом оплатить небольшую «комиссию» за конвертацию — 300-500 рублей и ввести данные своей банковской карты на фишинговом ресурсе. Разумеется, ни денежного приза, ни онлайн-трансляции жертва не получит.

7. В другом сценарии жертву просят отправить SMS на указанный номер, но вместо трансляции подключат его к различным платным сервисам и подпискам.

Банк ВТБ обнаружил новый сценарий телефонного мошенничества с применением методов социальной инженерии. На этот раз жертву пугают блокировкой вымышленного лицевого счета в Центробанке (ЦБ).

Схема действий мошенников

- Злоумышленники предупреждают клиента о возможной «блокировке единого лицевого счета в Центробанке» из-за якобы подозрительной операции и пытаются выявить сведения о финансовом состоянии пользователя. Эти данные они используют для последующих атак.

- Мошенники уверяют, что сработал алгоритм блокировки мошеннической операции, и все средства клиента заблокированы на вымышленном «едином лицевом счете в ЦБ».

- Они предлагают провести разблокировку и направить заявку в любой из банков, где оформлены счета, вклады, кредиты, зарплатные и дополнительные карты пользователя.

- Основная цель мошенников — не получить персональные данные сразу, а аккуратно определить платежеспособность пользователя. Они задают наводящие вопросы о наименовании банков, открытых продуктах и участии в зарплатном проекте.

- Полученная информация может быть использована, например, при получении доступа в мобильный банк, оформлении кредита сразу в нескольких банках и выводе средств на подставные счета.

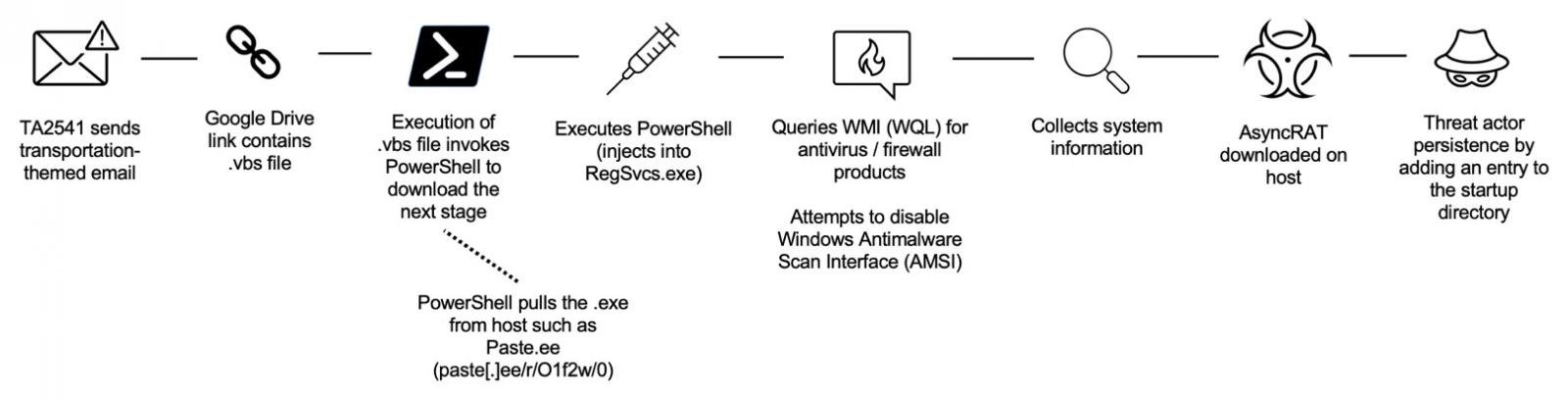

Отличительные особенности кампаний TA2541

- Участники TA2541 обладают весьма низкой квалификацией, мало заботятся о скрытности своих действий и используют готовое вредоносное ПО.

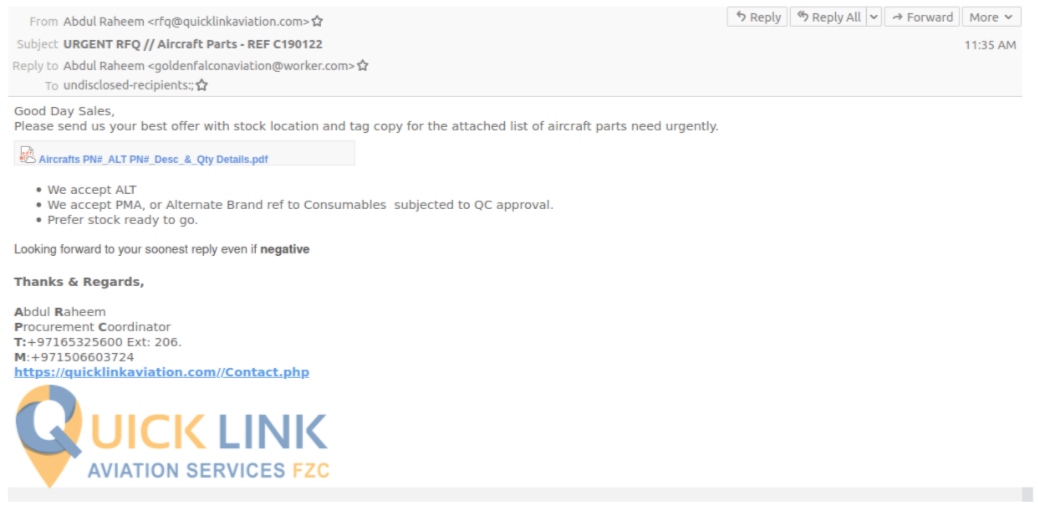

- Обычно злоумышленники полагаются на массовые рассылки фишинговых писем, которые почти всегда написаны на английском языке и побуждают жертв загрузить вредоносные файлы.

- Вредоносные файлы, как правило, представляют собой документы Microsoft Word, размещенные в облачных хранилищах.

- Массовость таких спам-кампаний могла варьироваться от сотен до нескольких тысяч писем.

- После загрузки и запуска такого файла происходит установка трояна удаленного доступа (RAT), который предоставляет участникам TA2541 доступ к зараженному компьютеру.

- За годы своего существования группа использовала разные трояны удалённого доступа, но почти всегда полагалась на ту малварь, которую можно приобрести на хакерских форумах. Фаворитами группировки, похоже, являются AsyncRAT, NetWire, WSH RAT и Parallax, которые чаще других используются в ходе атак.

Атаки и уязвимости

В нескольких крупных сетях зарядки электромобилей обнаружены уязвимости, эксплуатация которых позволяет хакерам взламывать зарядные устройства, получать доступ к пользовательским данным электромобилей и вызывать сбои в работе оборудования.

Эксперты провели анализ зарядных устройств 16 производителей и обнаружили проблемы как в прошивках устройств, так и в мобильных и web-приложениях, используемых для доступа к ним. Оказалось, что все они могут быть взломаны и заражены вредоносными программами для удаленного доступа к данным или проведения атак типа «отказ в обслуживании».

Взяв под контроль несколько зарядных устройств, хакеры могут перегрузить местную энергосистему и вызвать отключение электроэнергии.

Инциденты

IRA — индивидуальный пенсионный счет — форма индивидуального пенсионного плана, предлагающая американским работникам льготные с точки зрения налогообложения сберегательные инструменты. В общем случае компании, предоставляющие такие услуги, позволяет инвестировать в акции, облигации и взаимные фонды, но не в криптовалютные активы. Но в отличие от коллег IRA Financial Trust позволяет своим клиентам приобретать криптовалютные активы посредством партнерства с крупной криптоплатформой Gemini Trust.

По некоторым данным злоумышленникам удалось похитить у клиентов IRA Financial Trust 21 млн долларов США в биткоинах и 15 млн долларов США в эфире.

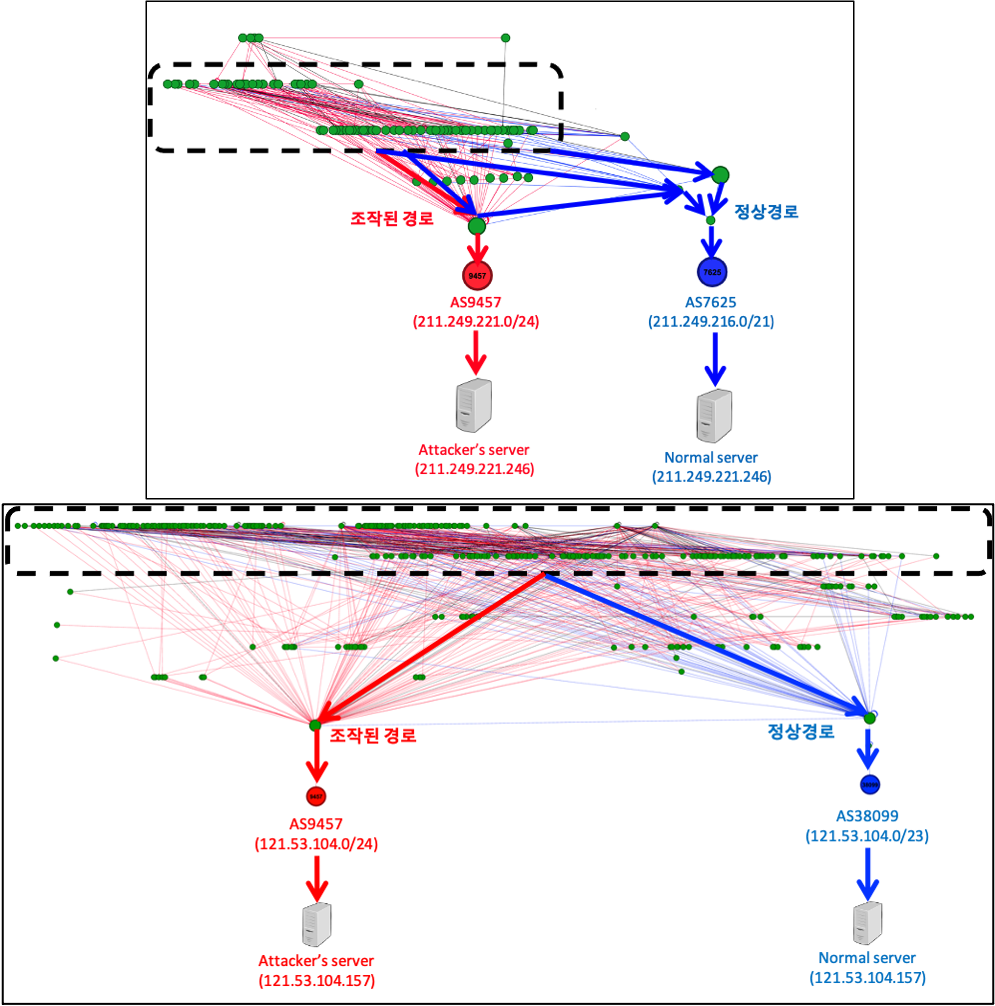

Хакеры воспользовались техникой, известной как перехват BGP, которая обычно используется для перехвата интернет-маршрутов и переадресации пользователей на вредоносные сайты.

С помощью поддельной автономной системы AS9457 злоумышленники «рекламировали» якобы принадлежащие ей IP-адреса, обслуживающие developers.kakao.com — домен, входящий в инфраструктуру разработки KakaoTalk и являющийся хостингом для официального Kakao SDK.

C помощью перехвата BGP хакеры распространяли вредоносную версию файла JavaScript SDK. Пользователи, желавшие загрузить этот файл с официального сайта KakaoTalk для разработчиков, получили вредоносную версию.

Вредоносный файл содержал в конце дополнительный код, который загружался в браузер пользователя и ждал, пока тот инициирует транзакцию на сайте KLAYswap. Обнаружив операцию, код перехватывал средства и отправлял их в кошелек хакеров, откуда они незамедлительно выводились через сервисы OrbitBridge и FixedFloat.

Представители команды подтвердили факт атаки, когда на «сайте для сливов» шифровальщика BlackByte была опубликована информация о взломе.

Журналисты отмечают, что атака могла бы иметь более драматичные последствия, если бы «Сан-Франциско Форти Найнерс» прошла квалификацию на Супербоул 2022, прошедший в минувшие выходные. В этом случае инцидент мог бы нарушить подготовку команды к игре, а шифровальщики вновь попали бы на первые полосы всех американских СМИ.

В результате атаки шифровальщика нарушилась работа словенского телеканала Pop TV.

Из-за кибератаки телеканал не смог использовать какую-либо компьютерную графику в вечернем выпуске ежедневного новостного шоу 24UR. Ночной выпуск этой же программы был отменен, а на сайте компании транслировалась урезанная версия новостей .

Уже на следующий день новости выходили в обычном графике, но во втором заявлении Pop TV сообщила, что инцидент также коснулся ряда веб-серверов, в том числе VOYO, потоковой on-demand платформы, которая предлагает зрителям каналы своей материнской компании, а также лицензионные фильмы и сериалы.

Pop TV заявила, что атака помешала сотрудникам добавлять новый контент на платформу и показывать какие-либо каналы и прямые трансляции спортивных событий, включая зимние Олимпийские игры в Пекине.