Антифишинг-дайджест № 261 с 18 по 24 февраля 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

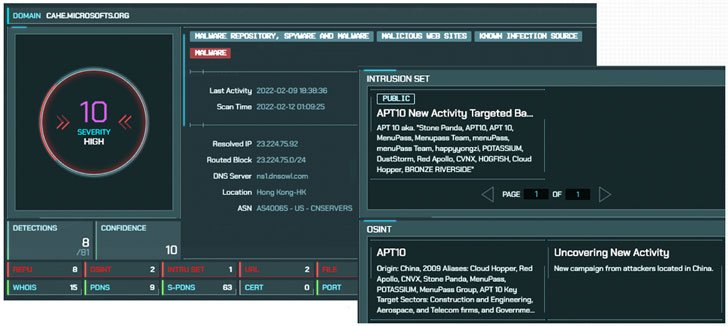

Киберкампании

Атаки долго оставались незамеченными из-за того, что при расследовании ноябрьских атак 2021 года был упущен тот факт, что хакеры использовали уязвимость в ПО, зато было замечено применение тактики credential stuffing, которую APT10 использовала в качестве прикрытия и как способ получить доступ к некоторым торговым счетам, которые затем применялись для выполнения крупных операций на фондовом рынке.

Выяснилось, что на самом деле APT10 использовала уязвимость в неназванном защитном продукте, внедряла веб-шелл ASPXCSharp, а затем использовала инструмент Impacket для сканирования внутренней сети цели. После этого злоумышленники применяли технику reflective code loading для запуска вредоносного кода в локальных системах и установки вредоноса Quasar RAT, который открывал удаленный доступ к зараженной системе с помощью обратных туннелей RDP.

Зафиксирована массированная кампания по взлому серверов Microsoft SQL с целью установки тулкита Cobalt Strike — инструмента для пентеста, который помогает злоумышленникам расширить присутствие в сети целевой организации.

Хакеры атакуют обнаруженные сервера с помощью перебора учётных данных по словарю или списку популярных паролей. Доступные серверы баз данных обнаруживают путём сканирования порта 1433, на котором работает служба MS SQL.

В рамках текущей кампании злоумышленники используют полученный доступ для выполнения шелл-команд, обеспечивающих загрузку троянского дроппера.

Вредонос извлекает из себя и расшифровывает код Cobalt Strike, а затем внедряет его в память легитимного процесса MSBuild.exe. Бесфайловый метод загрузки помогает спрятаться от антивирусов и обойти белые списки приложений.

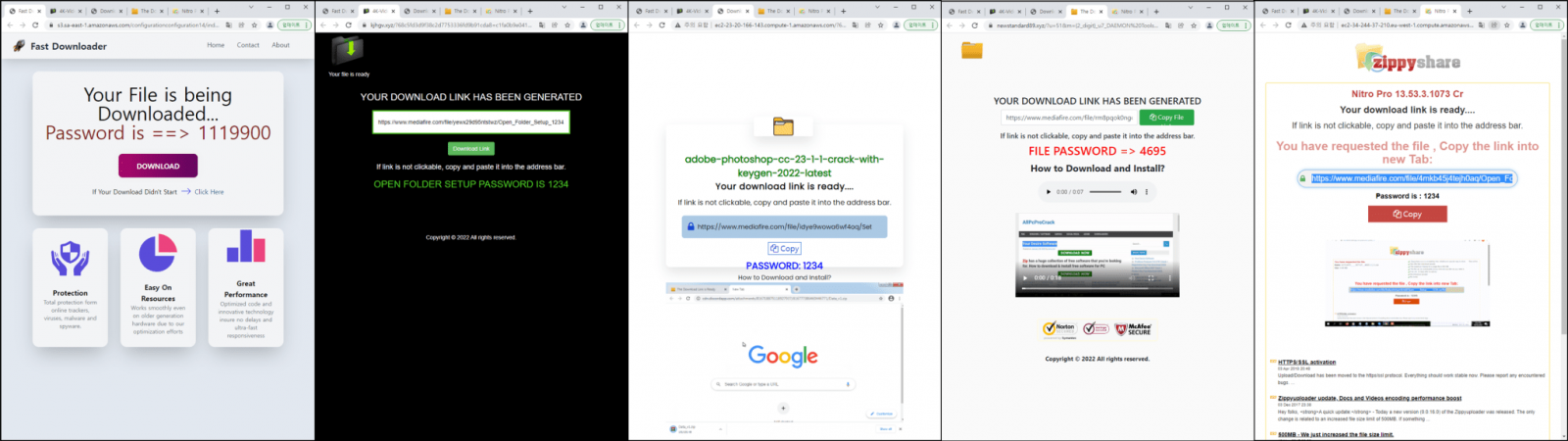

CryptoBot существует довольно давно и ворует информацию с зараженных Windows-устройств, включая сохраненные учетные данные из браузера, файлы cookie, историю браузера, данные криптовалютных кошельков, кредитных карт, а также различные файлы.

В новой версии авторы удалили несколько старых функций, чтобы сделать свой инструмент более компактным и эффективным. Кроме того, злоумышленники постоянно обновляют управляющие серверы, сайты дропперов и само вредоносное ПО, поэтому CryptBot в настоящее время является одной из самых изменчивых угроз.

Обновленный инфостилер распространяется через фальшивые пиратские сайты, где якобы выложены программы для взлома, генераторы ключей или другие подобные утилиты. При этом злоумышленники используют SEO, чтобы продвигать эти сайты в результатах поиска Google, тем самым обеспечивая себе стабильный приток жертв.

Вредоносные сайты постоянно обновляются, на них добавляется множество разных приманок. Посетители этих ресурсов проходят через длинную цепочку перенаправлений прежде чем попасть на целевую страницу, которая вообще может находиться даже на скомпрометированном легитимном сайте, используемом в атаках на отравление поисковых систем (SEO poisoning).

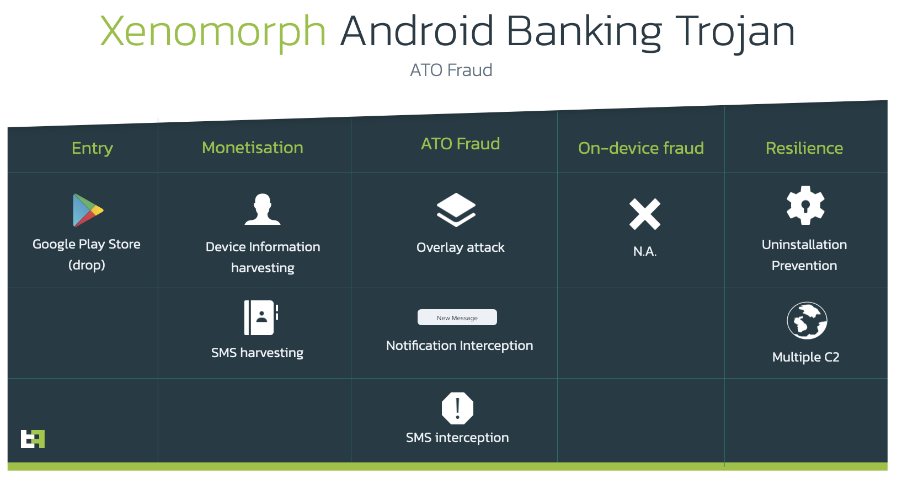

Мобильная безопасность

Троян представляет собой классический банкер, который заражает Android-устройства, запрашивает права на использование Accessibility service, а затем применяет их для отображения поддельных экранов входа в систему, накладывая их поверх настоящих банковских приложений.

В настоящее время Xenomorph может отображать такие оверлеи для 56 банков из Испании, Португалии, Италии и Бельгии, 12 криптовалютных кошельков и 7 почтовых приложений.

Уязвимость CVE-2021-25444 в устройствах позволяет киберпреступникам получить доступ к информации о шифровании, которую телефон должен защищать с помощью специального оборудования.

Смартфоны Samsung имеют многоуровневую среду, окружающую операционную систему TrustZone (или TZOS), которая работает вместе с Android и выполняет криптографические функции. Этой защиты в целом было бы достаточно, но из-за недостаточно стойкой реализации криптографических функций внутри TZOS, они стали слабым звеном в цепочке безопасности.

Умные устройства

Перечень проблем электросамокатов:

- Обход ограничения скорости: Три из девяти самокатов позволяют превышать максимальную разрешенную скорость.

- Внезапная блокировка: Некоторые из приложений для управления самокатами содержат уязвимости, позволяющие злоумышленникам внезапно блокировать устройство во время движения.

- Устаревший код приложений: Пять из девяти изученных приложений имеют устаревший код, содержащий уязвимости.

- Шифрование данных: Ни один из изученных брендов не использует шифрование для защиты данных пользователей, в результате чего данные авторизации и информация о поездке доступны посторонним.

- Доступный порт отладки SWD: Один из изученных самокатов имеет незащищенный SWD-порт, позволяющий обходить меры безопасности.

- Загрузка из сторонних источников: Один из брендов не опубликовал свое приложение в официальном магазине, что ставит пользователей под угрозу.

Инциденты

В официальном заявлении компании не сказано, о каком типе кибератаки идет речь, но можно предположить, что происходящее связано с масштабной вымогательской атакой.

В последующем пресс-релизе, выпущенном в воскресенье вечером, компания подтвердила, что кибератака вынудила ее отключить большинство систем по всему миру, чтобы обеспечить «безопасность общей глобальной системной среды». Отмечается, что системы останутся в автономном режиме до тех пор, пока их нельзя будет безопасно восстановить из резервных копий. Это и заставляет говорить об атаке шифровальщика. Точных дат возобновления работы в компании пока не называют.

Расследование кибератаки на иранский государственный телеканал IRIB в январе 2022 года показало, что злоумышленники использовали деструктивное вредоносное ПО. Это показывает, что целью атакующих было разрушить государственную вещательную сеть, причинив теле- и радиосетям, возможно, гораздо больший ущерб, чем официально заявлено

По словам заместителя директора телеканала Али Дади, атака была технологически очень сложной, и «только владельцы этой технологии могли проэксплуатировать бэкдоры и функции, установленные на системе».

Во время атаки использовалось кастомное вредоносное ПО, способное делать скриншоты, скрипты и конфигурационные файлы для установки и конфигурирования вредоносных исполняемых файлов.

В ходе атаки хакеры прервали видеотрансляцию, удалив с помощью скрипта исполняемый файл, связанный с TFI Arista Playout Server — ПО для вещания, которым пользуется IRIB. Прервав трансляцию, они снова и снова воспроизводили собственный видеофайл.

В дампе содержится информация по 86 883 клиентам ТЦ:

- 🌵 телефон

- 🌵 адрес эл. почты

- 🌵 хешированный (bcrypt) пароль

- 🌵 имя

- 🌵 кол-во бонусов

- 🌵 дата регистрации и обновления профиля (с 12.07.2018 по 18.02.2022)

- 🌵 ссылки на соц. сети (ВКонтакте, Facebook и Instagram)

Пользователь форума, выложивший дамп, еще 6-го февраля пытался продать доступ к этой базе данных с помощью уязвимости за 300 XMR (около 3,7 млн. руб.), но видимо не нашел покупателей.