Антифишинг-дайджест № 265 с 18 по 24 марта 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

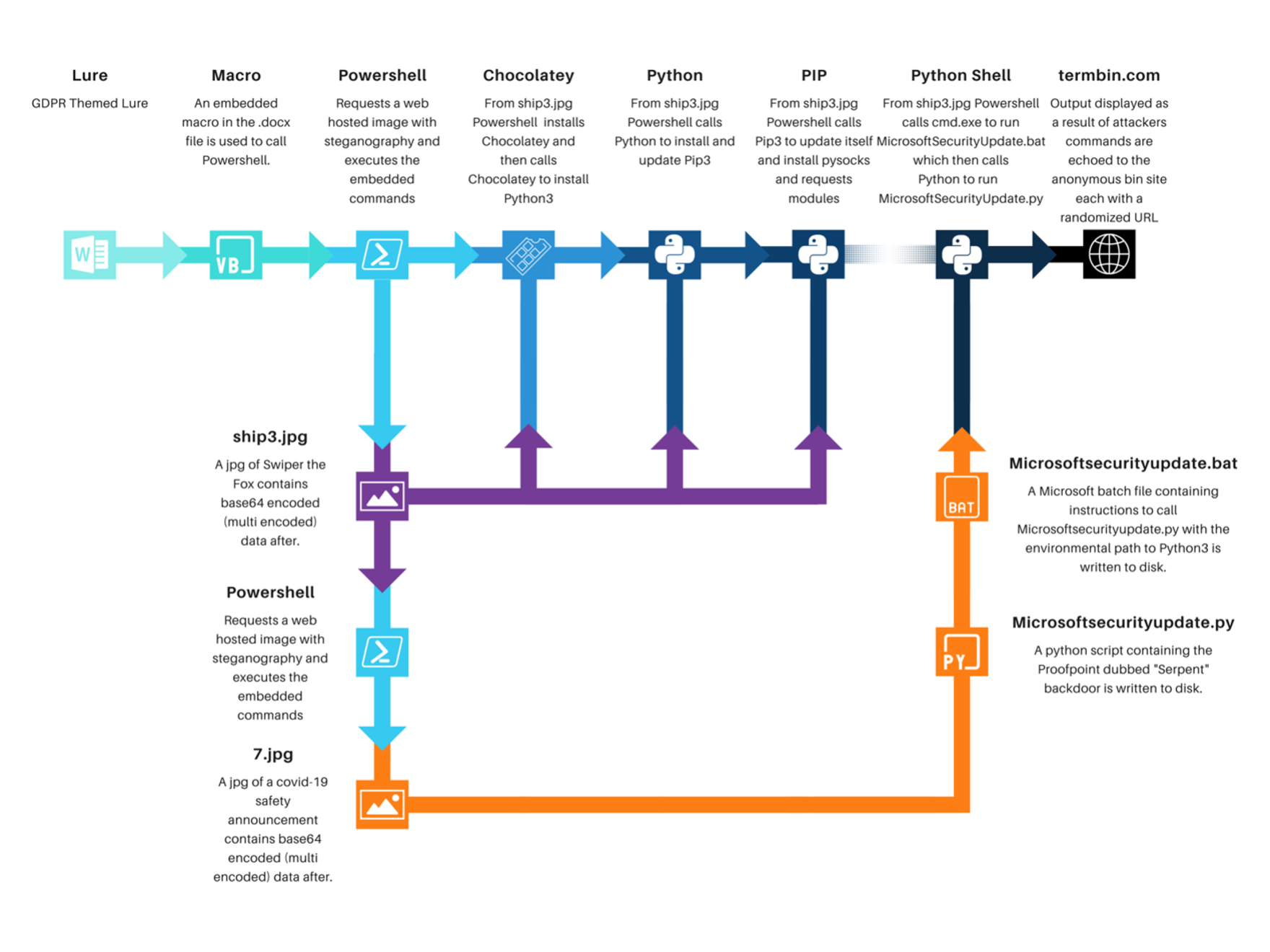

Схема кампании:

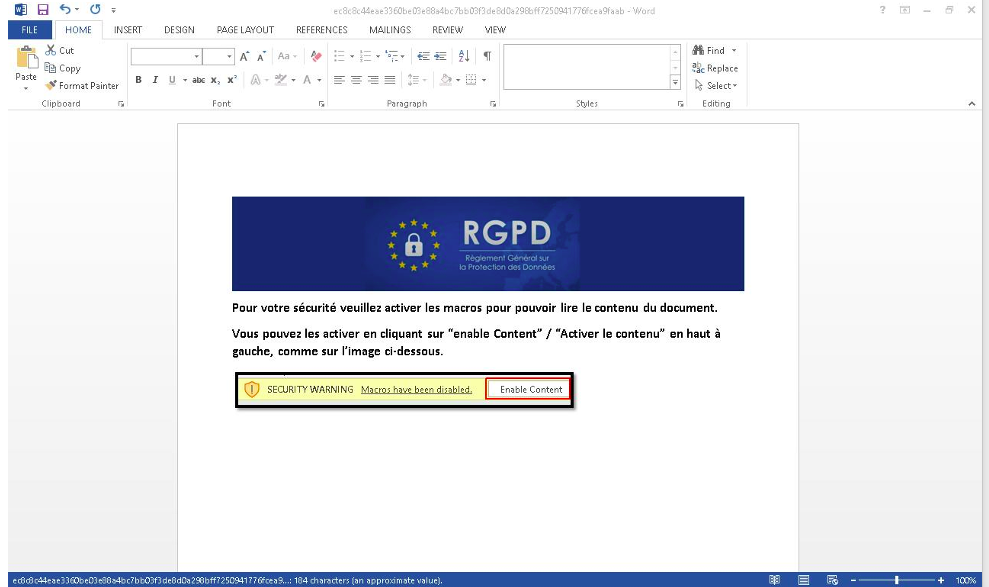

1. Атака начинается с обычного фишингового письма, якобы связанного с GDPR. Письмо содержит вложенный документ Word, содержащий вредоносный макрос.

2. При открытии данного документа вредоносный макрос извлекает изображение лисы из мультсериала «Даша-путешественница».

3. В изображение с помощью стенографии встроен PowerShell-скрипта, который загружает и устанавливает диспетчер пакетов Windows Chocolatey. Этот диспетчер затем будет использован для установки Python и установщика пакетов PIP.

4. В итоге в систему жертвы загружается второе стеганографическое изображение для загрузки бэкдора Serpent, представляющего собой написанную на Python малварь

5. Serpent связывается с управляющим сервером хакеров, чтобы получать команды, которые нужно выполнить на зараженном устройстве. По данным аналитиков, бэкдор способен выполнить любую команду, позволяя загружать дополнительные вредоносные программы, открывать реверс-шеллы и получать полный доступ к устройству.

Мобильная безопасность

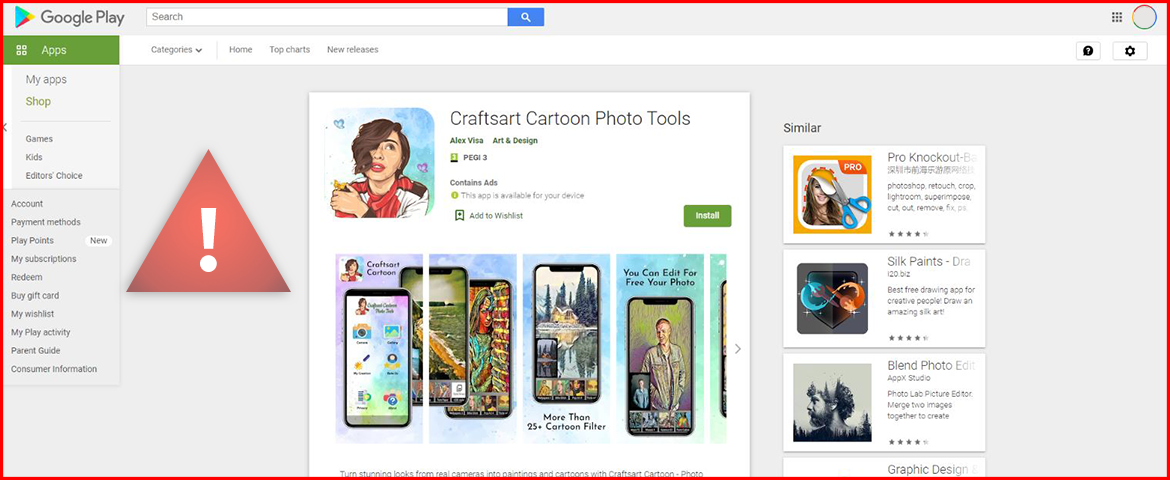

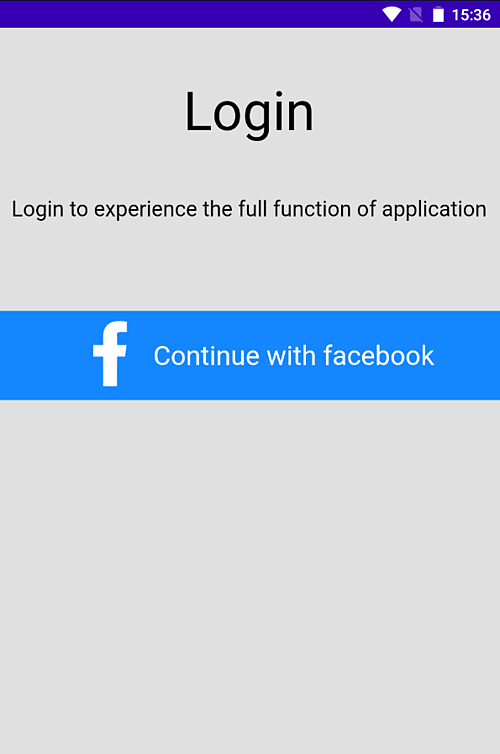

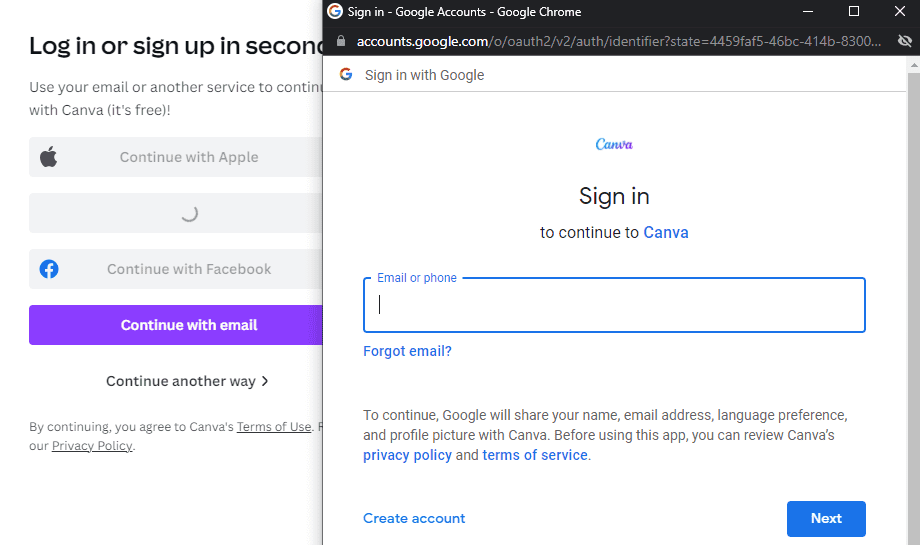

Фоторедактор из Google Play Store с более чем 1 млн загрузок оказался Android-трояном Facestealer, который обманом заставляет пользователей вводить свои учетные данные для авторизации в Facebook на специальной web-странице, передающей эти данные на подконтрольный злоумышленникам сервер.

После того, как жертва откроет поддельное приложение, появляется фишинговая страница авторизации в Facebook, запрашивающая учетные данные.

Если пользователь введет свои данные, создатели приложения получат полный доступ к его учетной записи Facebook, в том числе к платежной информации, диалогам и поиску.

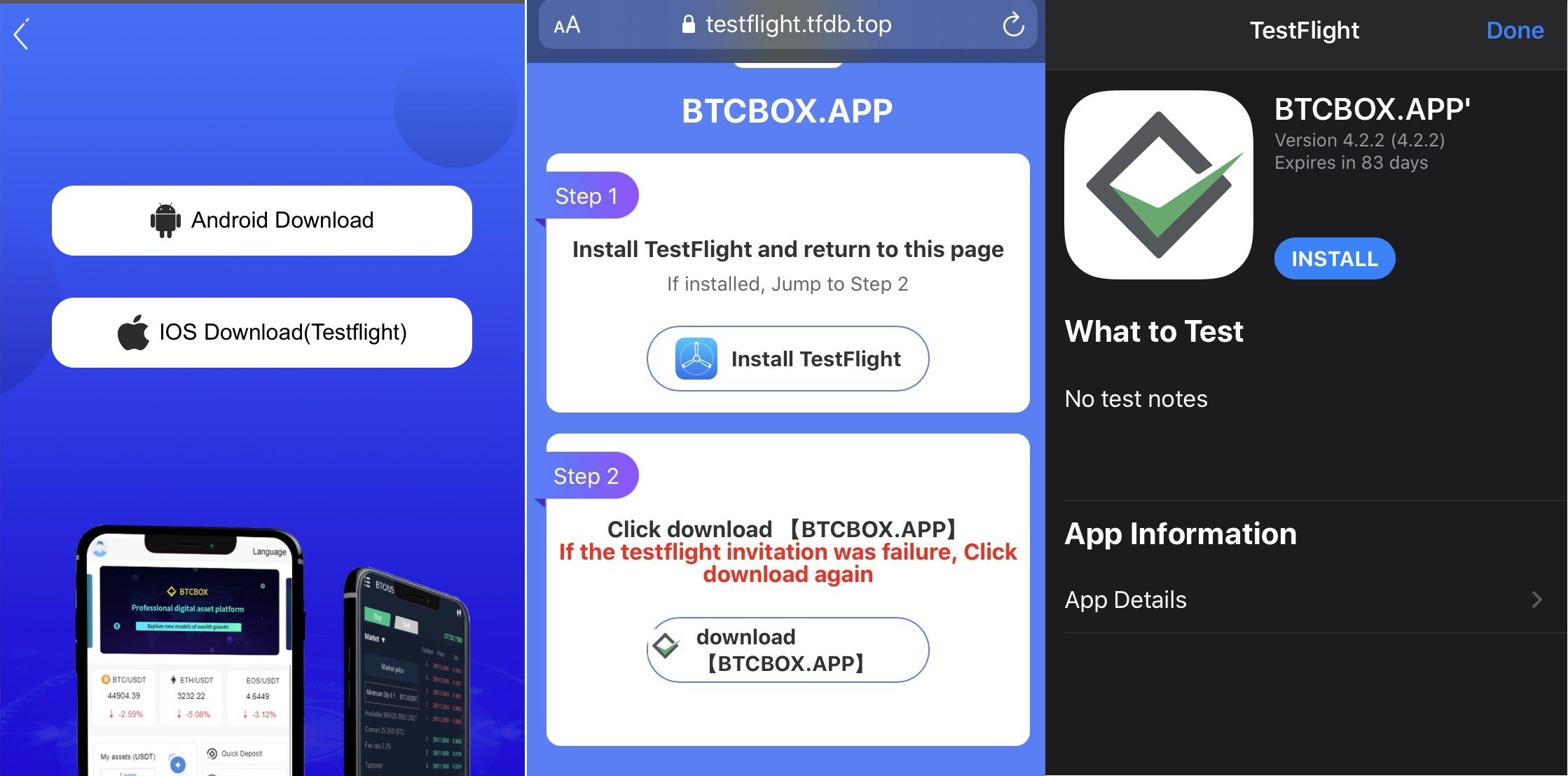

Приложение TestFlight используется компанией Apple для распространения предварительных версий приложений и игр для бета-тестирования. Разработчики могут использовать TestFlight для рассылки приглашений об участии в бета-тестировании 10 тыс. пользователей.

Поскольку приложения и игры, которые распространяются через TestFlight, не проходят процесс проверки Apple App Store, вредоносная кампания CryptoRom воспользовалась этой лазейкой и распространяла поддельные и вредоносные криптовалютные приложения среди пользователей iOS и iPadOS.

Атаки и уязвимости

В Dell BIOS были обнаружены пять новых уязвимостей, которые могут привести к выполнению кода в уязвимых системах.

Новые уязвимости получили идентификаторы CVE-2022-24415, CVE-2022-24416, CVE-2022-24419, CVE-2022-24420 и CVE-2022-24421. По шкале оценки уязвимостей CVSS они оцениваются в 8,2 балла из 10 . Эксперты подчеркивают, что системы мониторинга целостности прошивки вряд ли обнаружат эксплуатацию этих багов в силу ограниченности Trusted Platform Module (TPM).

Все уязвимости связаны с некорректной поверкой вводимых данных (input validation) и влияют на System Management Mode (SMM) прошивки, что позволяет авторизованному злоумышленнику использовать SMI для выполнения произвольного кода.

Компания HP сообщила о нескольких уязвимостях, затрагивающих сотни моделей принтеров LaserJet Pro, Pagewide Pro, OfficeJet, Enterprise, Large Format и DeskJet:

- Уязвимость переполнения буфера CVE-2022-3942, которая может привести к удаленному выполнению кода на уязвимой машине. По шкале CVSS уязвимость оценивается на 8,4 балла из 10. Инженеры HP считают ее критической.

- Две критических и одна серьезная уязвимости, которые могут быть использованы для раскрытия информации, удаленного выполнения кода и отказа в обслуживании. Эти уязвимости имеют идентификаторы CVE-2022-24291 (7,5 балла по шкале CVSS), CVE-2022-24292 (9,8 балла по шкале CVSS) и CVE-2022-24293 (9,8 балла по шкале CVSS).

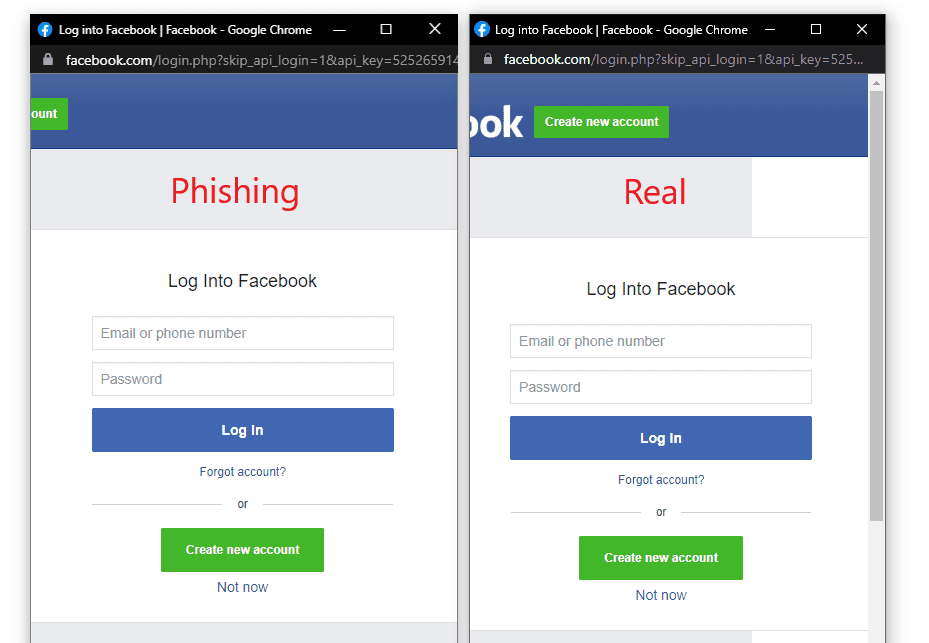

Разработана новая атака «браузер в браузере» (browser-in-the-browser, BitB), с помощью которой можно похитить учетные данные для входа в систему путём имитации всплывающих окон браузеров от Google, Microsoft и других поставщиков услуг аутентификации, которые запрашивают имя пользователя и пароль.

Такие службы, как Google Sign-In, будут отображать URL-адрес Google на панели навигации всплывающего окна, убеждая пользователя в безопасности процесса аутентификации. А обход данных средств защиты, встроенных в браузер пользователя, затруднен из-за отсутствия уязвимостей и наличия политик безопасности контента.

В ходе атаки BitB создаётся полностью поддельное окно браузера, включая сигналы доверия, такие как значок закрытого замка и известный (но поддельный) URL-адрес. Данный метод делает фишинг более эффективным.

Жертвам по-прежнему нужно будет посетить скомпрометированный или вредоносный web-сайт, чтобы появилось всплывающее окно, но после этого они с большей вероятностью предоставят мошеннику свои учетные данные.

Инциденты

Хакеры заявили, что им удалось получить доступ superuser/admin на Okta.com, а затем и к данным клиентов. На одном из обнародованных скриншотов был замечен URL-адрес с адресом электронной почты представителя службы поддержки Okta, который, судя по всему, и был скомпрометирован. Глава Okta Тодд Маккиннон вскоре подтвердил эту информацию в Twitter.

Участники Lapsus$ могли менять пароли клиентов через панель управления Okta. Это серьезно обеспокоило ИБ-экспертов, ведь хак-группа могла использовать этот доступ для взлома серверов клиентов, которые используют решения Okta для аутентификации.

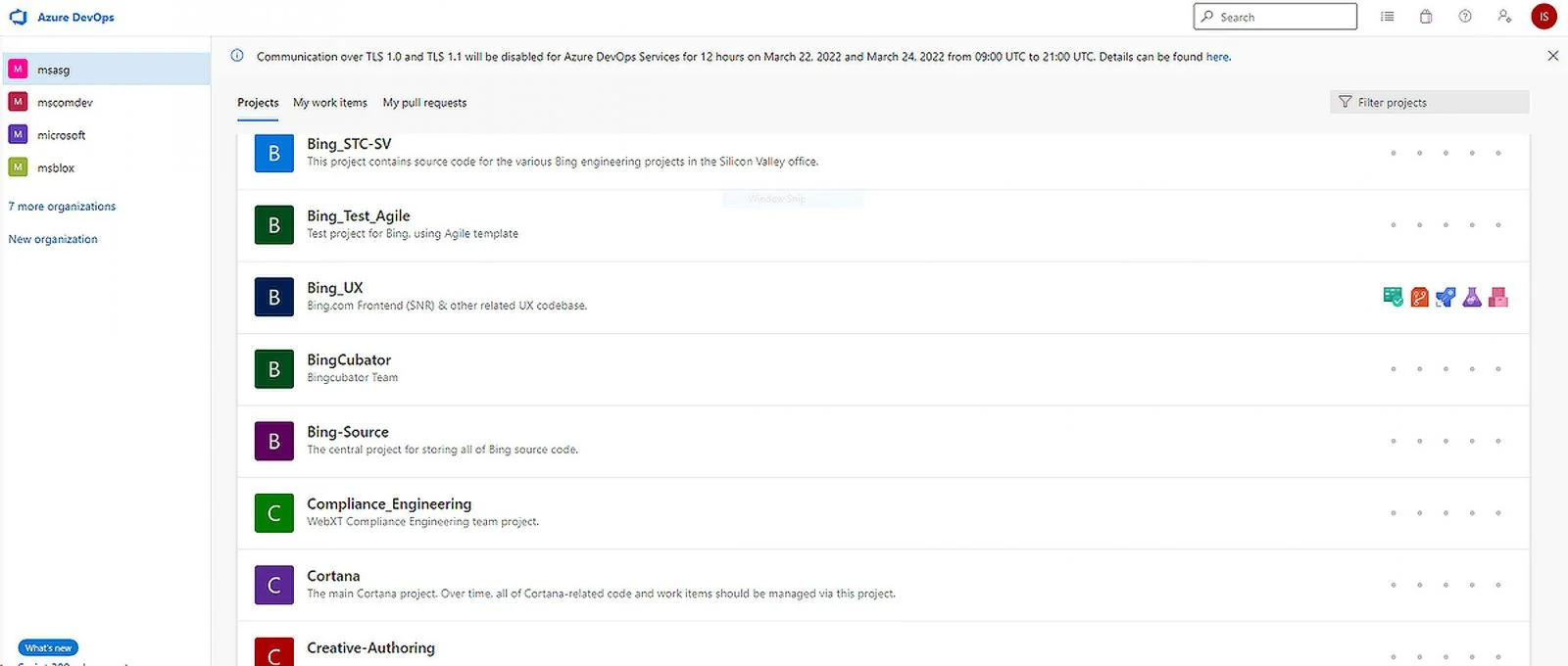

Данные распространялись через торрент в виде архива 7zip размером 9 Гб. В архиве содержится исходный код более 250 проектов.

Исследователи, изучившие утечку, подтверждают, что файлы действительно представляют собой внутренние исходные коды Microsoft. Cообщается, что некоторые из проектов содержат электронные письма и документацию, которые явно использовались инженерами Microsoft внутри компании для публикации мобильных приложений.

Представители Microsoft подтвердили факт взлома и уточнили, что учетная запись одного из сотрудников была скомпрометирована хакерами, благодаря чему они получили ограниченный доступ к репозиториям с исходниками.

Хотя в Microsoft не сообщили, как именно была скомпрометирована учетная запись сотрудника, в блоге компании появился обзор тактик и методов, используемых Lapsus$ во время атак. По информации аналитиков, в основном хакеры сосредоточены на получении скомпрометированных учетных данных для первоначального доступа к корпоративным сетям. Логины и пароли они добывают с использованием следующих методов:

- развертывание малвари Redline, ворующей учетные данные и токены сеансов;

- покупка учетных данных и токенов на подпольных форумах;

- взятки сотрудникам целевых организаций (а также их поставщиков и деловых партнеров) за доступ к учетным данным и многофакторной аутентификации;

- поиск учетных данных в общедоступных репозиториях.

ELTA заявила, что «прошлой ночью столкнулась с кибератакой вредоносного ПО на свои информационные системы». В целях защиты и обеспечения безопасности до завершения всех соответствующих процессов было принято решение изолировать весь дата-центр полностью, поэтому компания предупредила клиентов о временном отключении коммерческих информационных систем во всех почтовых отделениях.

Позже IT-специалисты установили, что злоумышленники воспользовались неисправленной уязвимостью для загрузки вредоносного ПО, открывшего хакерам доступ к одной из рабочих станций с помощью обратной оболочки.

Главной целью кибератаки было зашифровать критические системы почтовой службы, однако о каких-либо требованиях выкупа ELTA не сообщила.

В настоящее время отделения ELTA по всей стране не могут предоставлять ни услуги почты, ни оплаты счетов, ни обработки заказов. У пользователей также возникают трудности с отслеживанием отправлений. Когда все заработает снова, пока неизвестно.

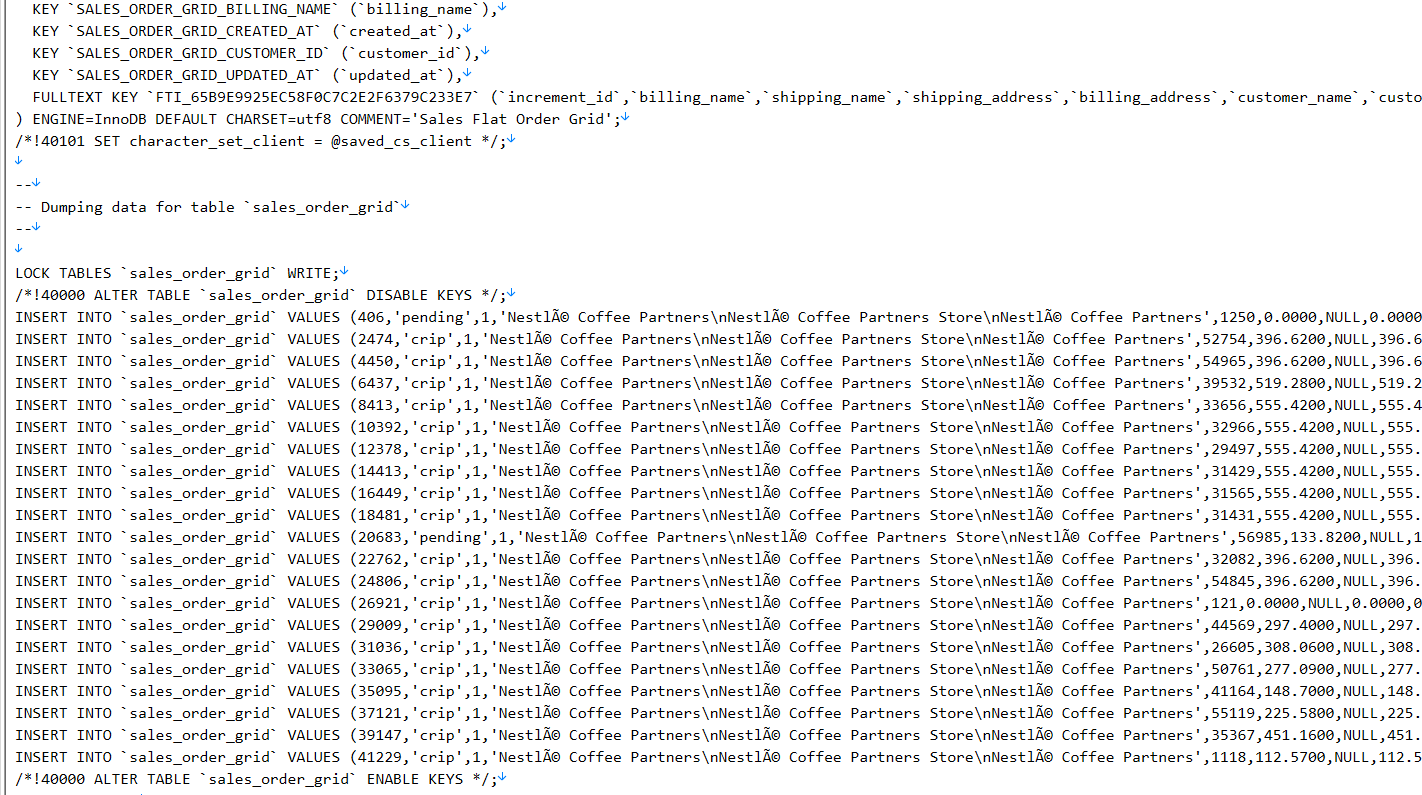

Хакерская группировка Anonymous взломала швейцарскую корпорацию Nestlé и похитила 10 ГБ конфиденциальных данных. По словам преступников, таким образом они наказали компанию за поддержание бизнеса в России.

В базу скомпрометированных данных попали переписки по электронной почте, пароли и сведения о партнёрах Nestlé. В качестве доказательства взлома хакеры выложили небольшой фрагмент базы, в котором содержится информация более чем о 50 тыс. деловых партнёров корпорации.

Несколько компаний агрохолдинга «Мираторг» стали жертвой шифровальщика Win32:Bitlocker/l!rsm.

Вредонос проникает в системы Microsoft с помощью известных уязвимостей, а затем шифрует все данных на дисках заражённых компьютеров и серверов. В

Пострадали следующие хозяйствующие субъекты, входящие в холдинг Мираторг:

- ООО «ФАТЕЖСКАЯ ЯГНЯТИНА» — ИНН — 4017006738

- ООО «БРЯНСКИЙ БРОЙЛЕР» — ИНН — 3250519281

- ООО «МИРАТОРГ-КУРСК» — ИНН — 4623004836

- ООО «БРЯНСКАЯ МЯСНАЯ КОМПАНИЯ» — ИНН — 3252005997

- ООО «СВИНОКОМПЛЕКС КУРАСОВСКИЙ» — ИНН — 3109003598

- ООО «ПРОДМИР» — ИНН — 5009074197

- ЗАО «СВИНОКОМПЛЕКС КОРОЧА» — ИНН — 3110009570

- ООО «ТРИО-ИНВЕСТ» — ИНН — 5009045076

- ООО «БЕЛГО ГЕН» — ИНН — 3115004381

- ООО «АГРОФИРМА „БЛАГОДАТЕНСКАЯ“ — ИНН — 4620009025

- ООО „МИРАТОРГ ЗАПАД“ — ИНН — 3906072585

- ООО „ТОРГОВАЯ КОМПАНИЯ „МИРАТОРГ“ — ИНН — 5009072150

- ООО „СВИНОКОМПЛЕКС САФОНОВСКИЙ“ — ИНН — 3109004344

- ООО „СВИНОКОМПЛЕКС ПРИСТЕНСКИЙ“ — ИНН — 4619004640

- ООО „МИРАТОРГ-БЕЛГОРОД“ — ИНН — 3109004317

- ООО „ВОЗРОЖДЕНИЕ“ — ИНН — 4623005325

- ООО „КАЛИНИНГРАДСКАЯ МЯСНАЯ КОМПАНИЯ“ — ИНН — 3921799103

- ООО „СВИНОКОМПЛЕКС КАЛИНОВСКИЙ“ — ИНН — 3115006318

Все перечисленные организации пока не смогут оформлять в электронном виде производственные и транспортные ветеринарные документы на продукцию. Работы по устранению последствий уже ведутся, но точной информации о времени восстановления пока нет.

Одна из учетных записей на сервере была защищена паролем «password», на подбор которого с помощью современных хакерских инструментов уходит около секунды. TransUnion сообщает, что учетная запись принадлежала одному из ее авторизованных клиентов.

Хотя TransUnion заявила, что атака не была связана с программами-вымогателями и затронула только один «изолированный сервер с ограниченным объемом данных», хакеры предположительно похитили около 4 ТБ данных и потребовали выкуп в размере 15 млн долларов США.