Антифишинг-дайджест № 270 с 22 по 28 апреля 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании

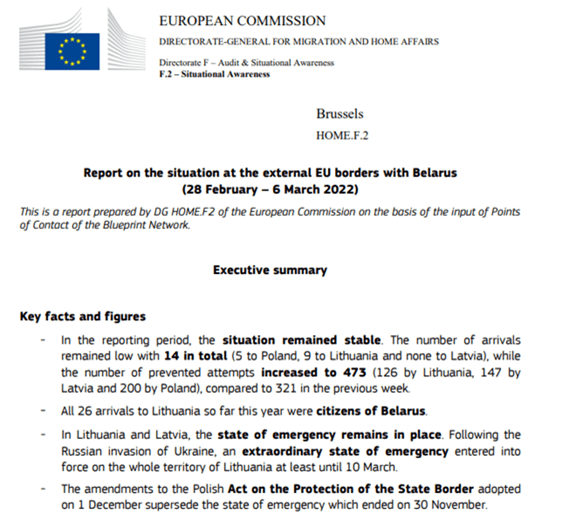

1. В своих фишинговых приманках хакеры эксплуатируют тему «спецоперации» в Украине. Вредоносные документы написаны на английском языке и маскируются под опубликованные ЕС данные о санкциях против Беларуси.

2. Приманки представляют собой исполняемые файлы .exe, но маскируются под документы в формате PDF и названы по-русски — «Благовещенск — Благовещенск пограничный отряд».

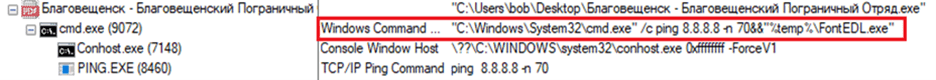

3. При запуске исполняемого файла извлекается множество дополнительных файлов, в том числе сам документ-приманка, которой можно видеть на скриншоте выше, вредоносный загрузчик DLL, зашифрованный вариант малвари PlugX (aka Korplug) и еще один файл .exe.

4. PlugX является основным инструментом хакеров и представляет собой троян удаленного доступа для Windows, который позволяет выполнять различные команды в зараженных системах, воровать файлы, устанавливать бэкдоры и дополнительные вредоносные нагрузки.

Атаки и уязвимости

Atlassian предупреждает о критической уязвимости в Jira, которую злоумышленники могут использовать для обхода аутентификации.

Удаленный неавторизованный злоумышленник может воспользоваться проблемой в уязвимой конфигурации, отправив специально подготовленный HTTP-запрос для обхода требований аутентификации и авторизации в действиях WebWork.

Проблема затрагивает Seraph, платформу веб-аутентификации в Jira и Jira Service Management. Уязвимость получила идентификатор CVE-2022-0540 и набрала 9,9 балла из 10 возможных по шкале оценки уязвимостей CVSS.

В Ever Surf ключи, необходимые для подписи транзакций, хранятся только на устройстве пользователя, а операции с блокчейном выполняются только на стороне клиента. Из-за этого у него нет регистрации, требующей учетных данных. Когда люди запускают приложение в первый раз, им предлагается создать новый кошелек, и Ever Surf генерирует исходную фразу, а также открытый и закрытый ключи. И хотя пользователю предлагается создать шестизначный PIN-код для входа в приложение и подтверждения транзакций, ключи и исходная фраза хранятся в локальном хранилище web-браузера, которое не защищено.

Молекулярный тест Cue Health позволяет с помощью мазка из носа узнавать, болен человек COVID-19, или нет. Результаты приходят через 20 минут на мобильное устройство по Bluetooth.

Эксперту удалось изменить свой отрицательный результат на положительный путем перехвата и изменения данных в процессе их передачи с датчика Cue на мобильное приложение на телефоне.

Cloudflare зафиксировала одну из крупнейших в истории HTTPS-атаку типа «отказ в обслуживании» (DDoS). Её интенсивность составила 15,3 млн запросов в секунду.

HTTPS DDoS-атаки обходятся дороже с точки зрения требуемых вычислительных ресурсов из-за более высокой стоимости установления безопасного зашифрованного TLS-соединения. Поэтому злоумышленнику дороже начать атаку, а жертве — остановить ее.

Рекордная DDoS-атака длилась менее 15 секунд и была нацелена на неназванного клиента Cloudflare, использующего платформу запуска криптовалюты. Ботнет, с которого проводилась атака, состоял примерно из 6 тыс. уникальных взломанных устройств. 15% трафика атаки пришлось на Индонезию, немного меньше — на Россию, Бразилию, Индию, Колумбию и США.

Инциденты

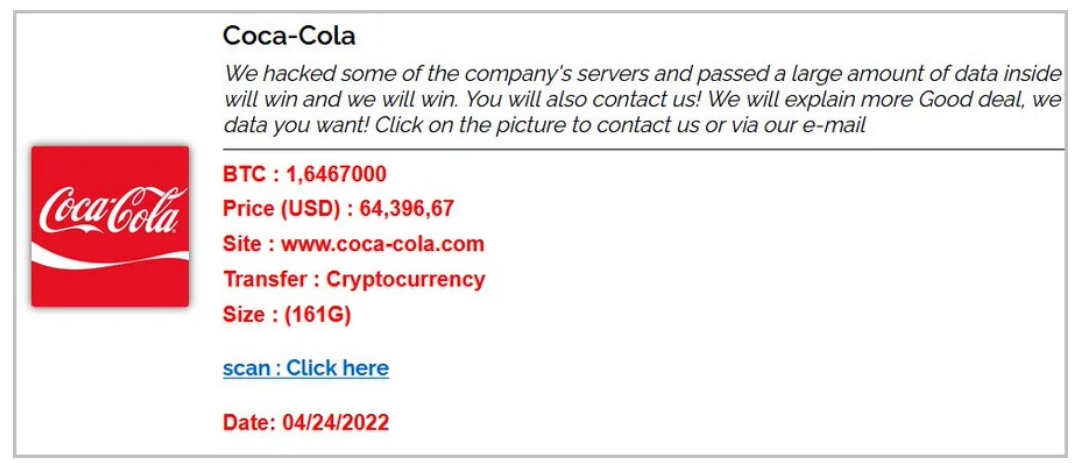

Хак-группа Stormous заявила, что взломала компанию Coca-Cola и похитила более 161 Гб данных.

Преступники разместили кеш данных на своем сайте и просят выкуп в размере 1,65 биткоина (примерно 64 000 долларов США по текущему курсу). Среди опубликованных файлов есть сжатые документы, текстовые файлы с информацией об администраторах, электронной почте и паролями, ZIP-архивы с информацией о платежах и прочие конфиденциальные данные.

В Coca-Cola сообщают, что компании известно об этих заявлениях, и в настоящее время ведется расследование случившегося.

В результате инцидента ADA пришлось отключить часть своей IT-сети, что нарушило работу online-сервисов, телефонов, электронной почты и чата. Кибератака затронула не только сайт ADA, но и региональные ассоциации стоматологов в штатах Нью-Йорк, Вирджиния и Флорида, которые используют ее online-сервисы для регистрации учетных записей и уплаты взносов.

Ответственность за атаку взяла на себя новая кибервымогательская группировка Black Basta. На своем сайте утечек она опубликовала 2,8 ГБ информации, предположительно похищенной у ADA. Хакеры заявили, что это только 30% от всех похищенных у ассоциации файлов. Среди них данные о выплаченной сотрудникам заработной плате и удержанных с них налогах, соглашения о неразглашении, бухгалтерские таблицы и сведения о членах ADA.

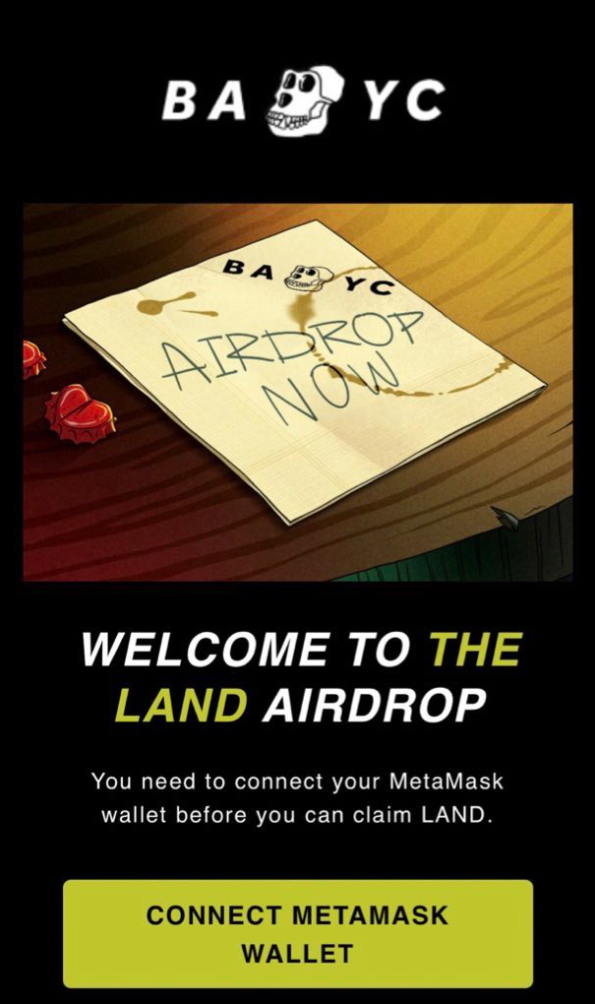

Через взломанные аккаунты хакеры анонсировали фальшивый airdrop, сопроводив рекламу вредоносной ссылкой, переходя по которой, люди попадали на фишинговый сайт, внешне имитирующий официальный сайт Bored Ape Yacht Club, где в итоге передавали контроль над своими кошельками злоумышленникам.

В Yuga Labs уверяют, что для взломанных учетных записей была включена двухфакторная аутентификация и меры безопасности в целом «были жесткими». Тем не менее, пока совершенно неясно, каким образом злоумышленники смогли получить доступ к аккаунтам.

* Instagram заблокирован в России, принадлежит компании Meta, признанной экстремистской организацией, запрещенной на территории РФ.

Гендиректор JASEC сообщил, что атака началась в субботу, 23 апреля. Злоумышленникам удалось зашифровать серверы, использующиеся для управления сайтом организации, электронной почтой и системой администрирования.

В результате атаки пользователи лишились возможности оплачивать счета за электричество и интернет. JASEC временно заблокировала платежи до устранения проблемы. Однако электроснабжение и интернет-связь работают без сбоев.

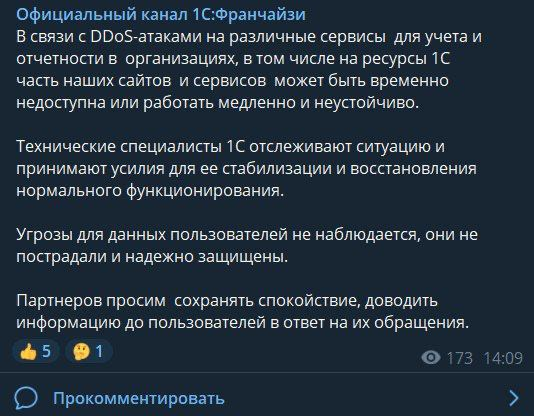

Компания «1С» пострадала от мощной DDoS-атаки.

Пользователи сообщают, что «перестали работать практически все сервисы фирмы 1С. Недоступны обновления, личный кабинет, сервис ИТС (включая сквозную аутентификацию). Главное — не работает ЭДО и 1С:отчетность. Люди не могут сдать отчеты в налоговую. Идут жалобы, что фуры на разгрузке стоят, потому что по ЭДО документы невозможно получить.»

В официальном пресс-релизе компании сообщается:

«С 21 апреля происходят DDoS-атаки на различные сервисы для учета и отчетности в организациях, в том числе на ресурсы 1С. Часть наших сайтов и сервисов была временно недоступна или работали медленно и неустойчиво. На данный момент восстановлено нормальное функционирование большинства интернет-ресурсов и сервисов 1С, включая 1С:ЭДО и 1С-Отчетность. DDoS-атаки продолжаются, технические специалисты 1С отслеживают ситуацию и принимают усилия для обеспечения нормального функционирования интернет-ресурсов и сервисов 1С. Угрозы для данных пользователей не наблюдается, они не пострадали и надежно защищены».

Официальные сайты госорганов Эстонии уже несколько дней не работают из-за мощной DDoS-атаки.

По данным компьютерной группы реагирования на чрезвычайные ситуации Департамента государственной инфосистемы Эстонии (CERT-EE), атаки начались в четверг, 21 апреля. На каждый из атакуемых сайтов направлялось порядка 75 млн запросов в секунду. Хотя с пятницы мощность атак начала снижаться, в субботу-воскресенье сайты все еще подвергались DDoS’у.

Киберпреступники потребовали выкуп в размере около 7,5 млн долларов США. Представитель компании заявил, что в настоящее время нет никаких сведений о личностях хакеров или о том, как им удалось проникнуть в сети Indian Oil.

Кибератака произошла 10 апреля на одной из рабочих станций отдела геологии и разработки месторождений компании Indian Oil. По заявлению компании, операции по добыче нефти продолжаются в штатном режиме. Платформа SAP не пострадала. Проблема затронула только персональные компьютеры, установленные в офисах.

Американский оператор связи T-Mobile подтвердил, что кибервымогатели группировка Lapsus$ взломали его сеть, похитили учетные данные и получили доступ к внутренним системам, на которых хранились операционные программные инструменты.

В компании заверили, что после обнаружения взлома доступ к системам был закрыт, а похищенные учетные данные заблокированы. Хакерам не удалось похитить какую-либо чувствительную пользовательскую или правительственную информацию.