Антифишинг-дайджест № 271 с 29 апреля по 5 мая 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

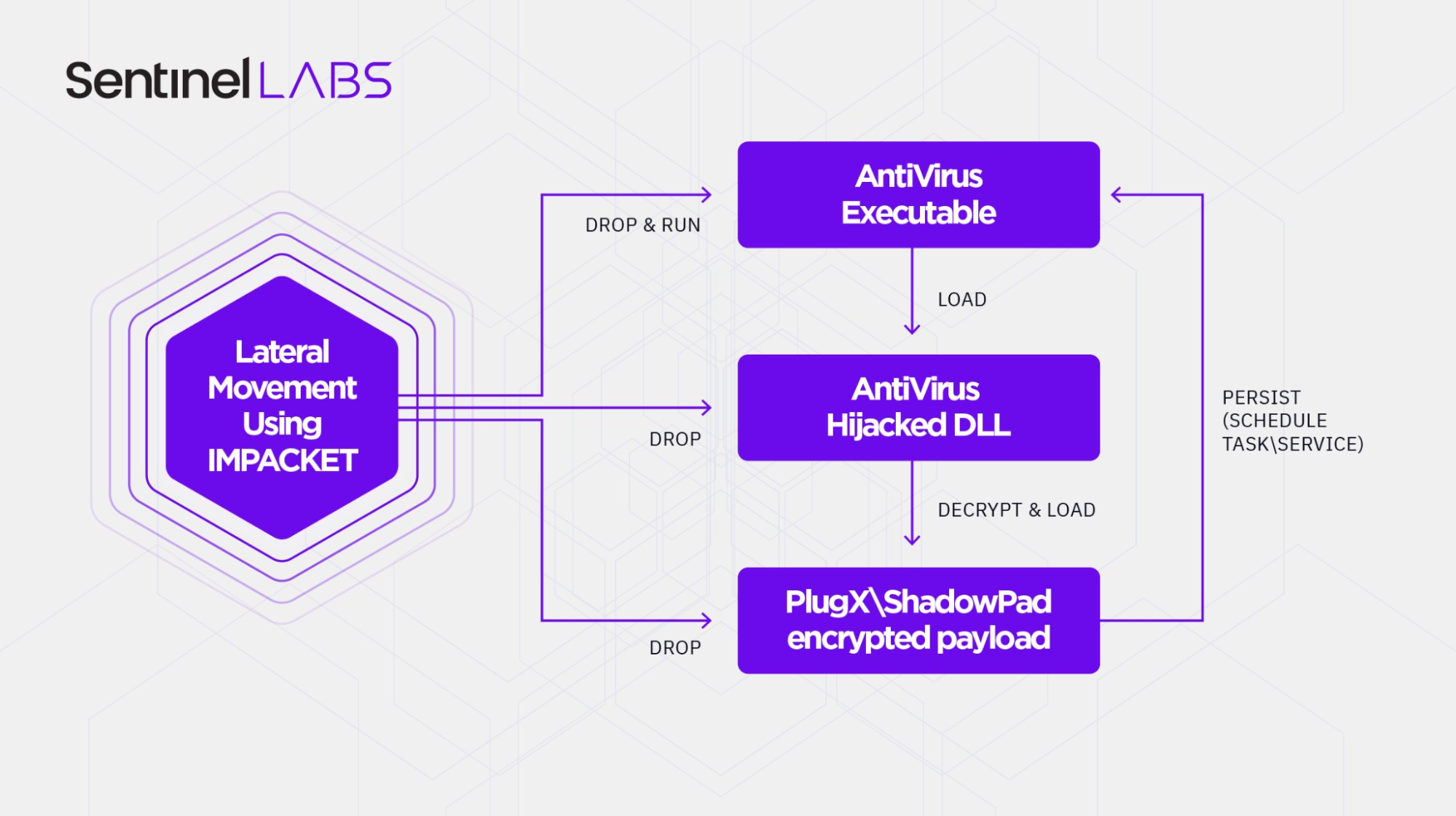

Схема кампании

- Злоумышленники рассылали письма от имени создателей проекта ограниченной NFT-коллекции Cyberpunk Ape Executives с предложением разработать новый набор персонажей для расширения коллекции новыми NFT, за вознаграждение в размере 350 долларов США в день.

- Письма содержали ссылку на страницу загрузки MEGA с защищенным паролем RAR-архивом объемом 4,1 МБ с названием «Cyberpunk Ape Exemples (pass 111).rar», содержащим образцы работ Cyberpunk Ape Executives.

- Внутри архива среди GIF-файлов Cyberpunk Ape был спрятан исполняемый exe-файл в виде другого GIF-изображения.

- Исполняемый файл при запуске устанавливал вредоносное ПО для хищения информации с возможностью обойти AV-детектирование на основе текущих VirusTotal-обнаружений.

- Похититель мог украсть пароли учетных записей, криптокошельки, кредитные карты или даже файлы на диске. После взлома учетной записи с большим количеством подписчиков, хакер мог использовать профиль для продвижения аферы среди еще большего количества пользователей. По заявлениям художников, бот-аккаунты продолжали отправлять предложения каждые несколько минут, и в некоторых случаях сообщения были на японском языке.

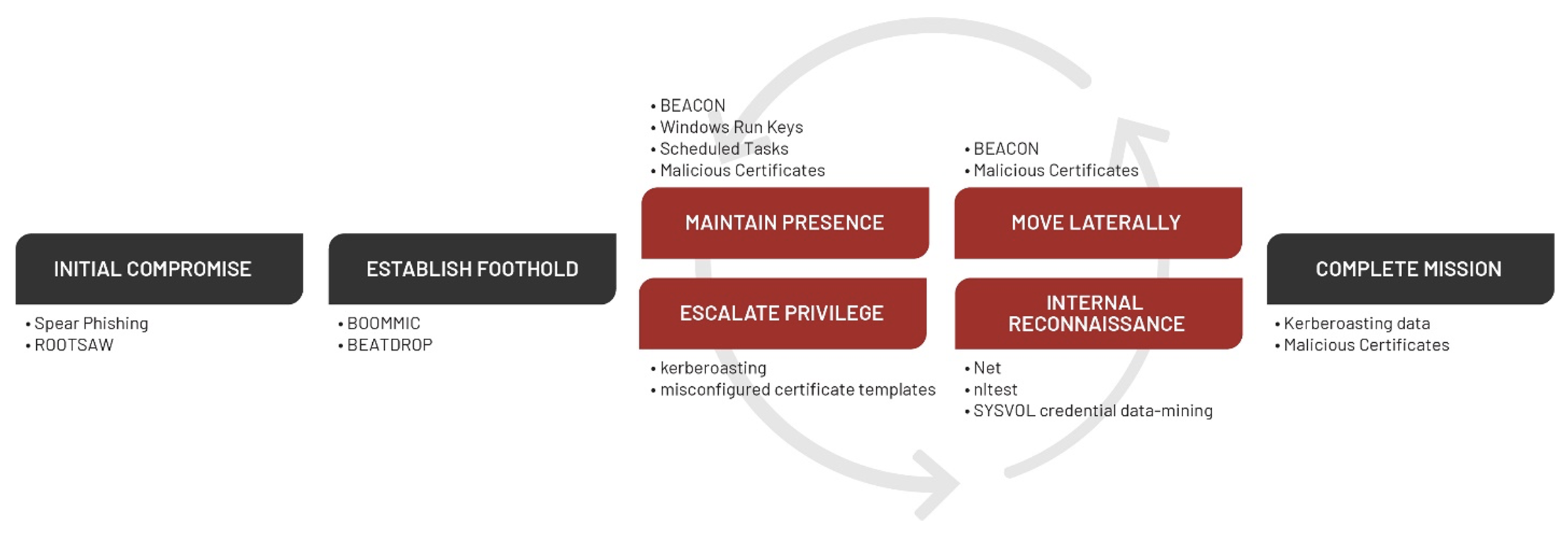

Схема действий преступников

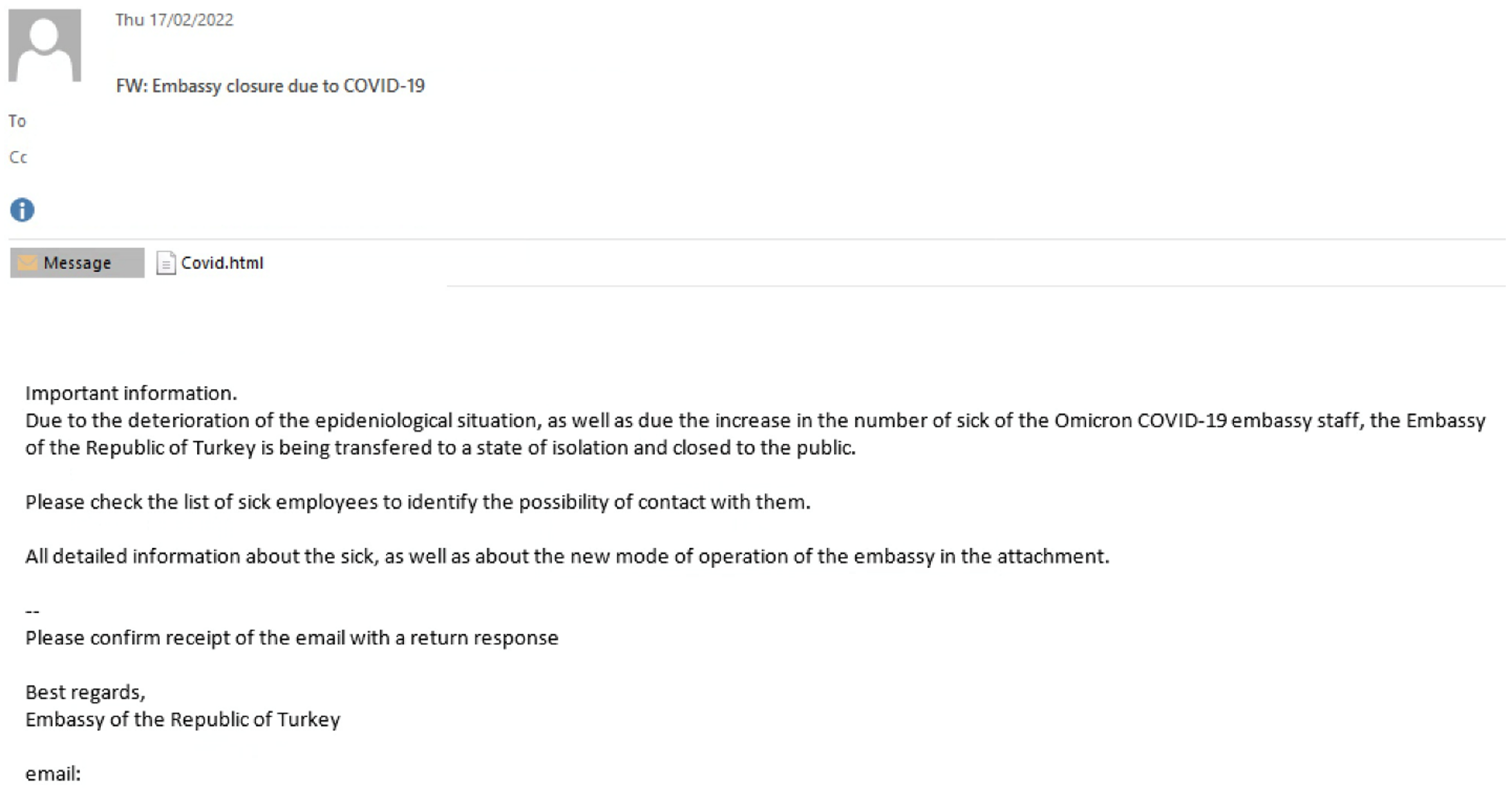

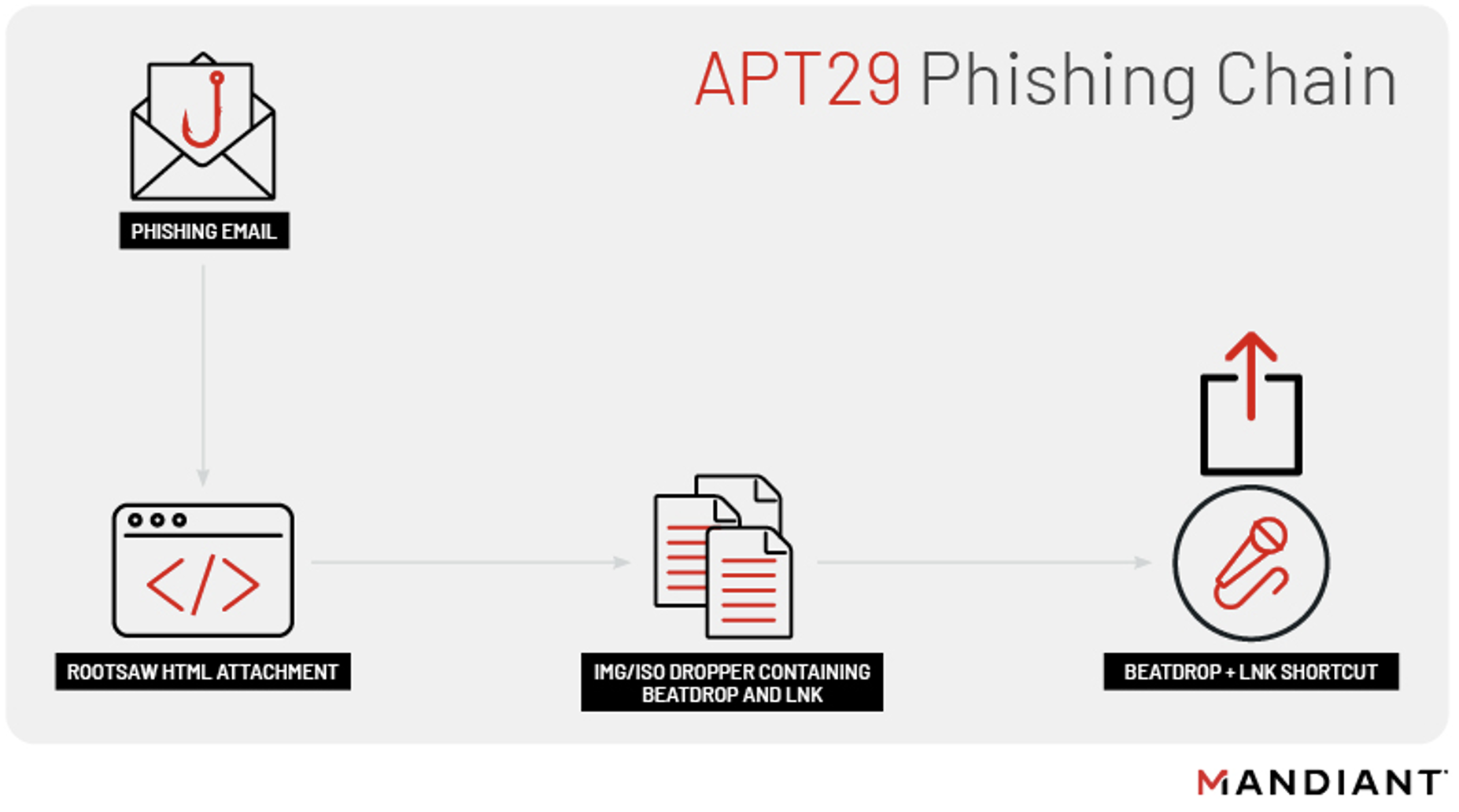

1. Инструментом атаки стали фишинговые сообщения, отправленные со взломанных электронных ящиков посольств разных стран. Хакеры использовали Atlassian Trello, DropBox и облачные сервисы как части своей управляющей инфраструктуры.

2. В фишинговых письмах использовался вредоносный HTML-дроппер ROOTSAW, применяющий прием HTML Smuggling для доставки зараженного IMG или ISO файла в систему жертвы.

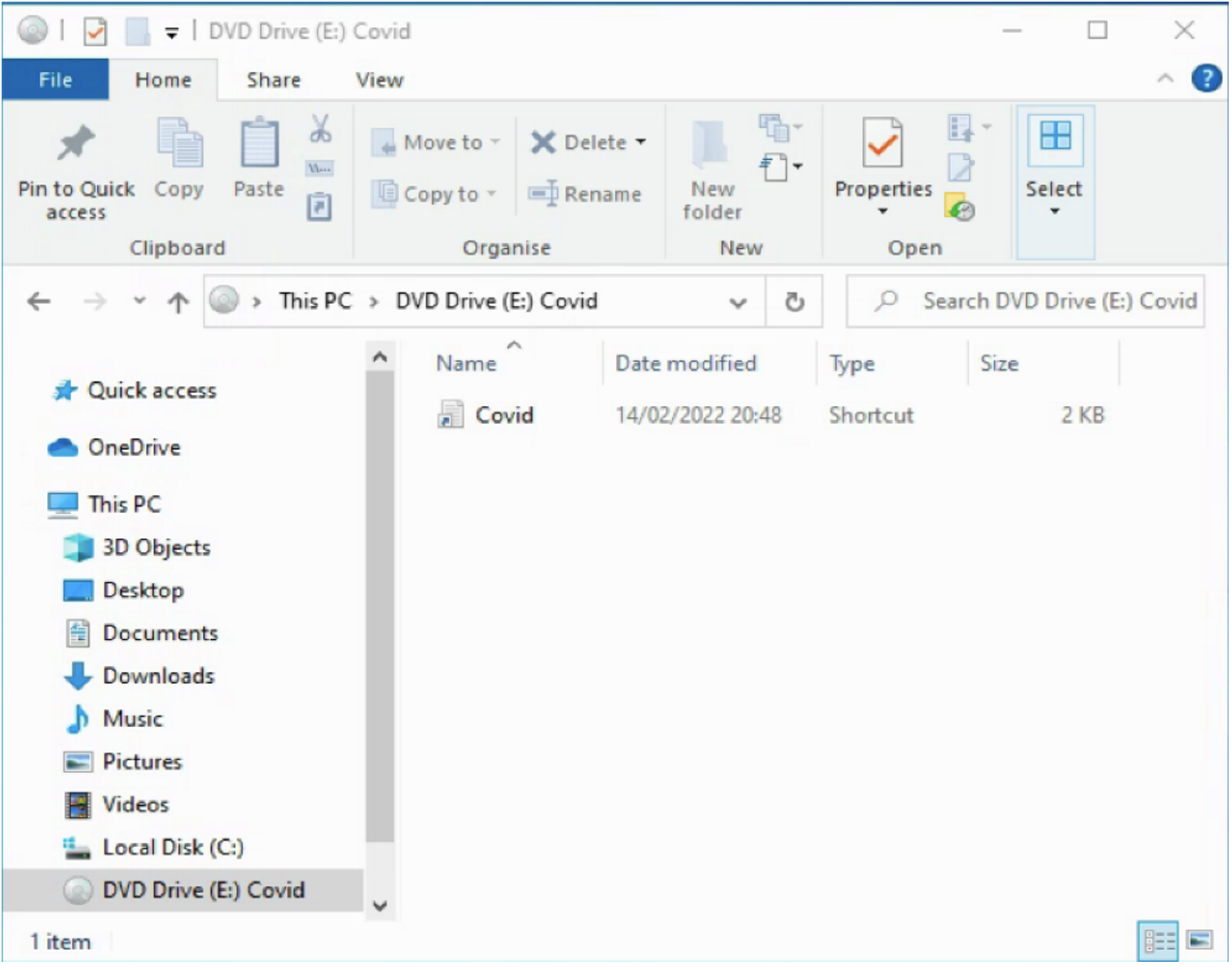

3. После открытия вложенного в письмо файла ROOTSAW записывает на диск данные в IMG или ISO формате. Образ содержит ярлык Windows (LNK) и вредоносную DLL-библиотеку. При клике по LNK-файлу выполняется вредоносная DLL. Чтобы обмануть жертву и заставить запустить файл, злоумышленники используют поддельную иконку.

4. После выполнения DLL в память доставляется и запускается загрузчик BEATDROP, который использует Trello для создания командно-контрольного сервера. Запустившись, загрузчик создает копию своей библиотеки ntdll.dll в памяти устройства для выполнения шелл-кода внутри собственного процесса.

5. Загрузчик сканирует систему для получения имени пользователя, компьютера и IP-адреса. Из собранной информации создается ID жертвы, который BEATDROP использует для хранения данных жертвы и отправки вредоносных пакетов.

6. Создав ID, BEATDROP делает запрос в Trello и определяет, взламывался ли аккаунт жертвы раньше.

7. Закрепившись в сети, группировка пытается повысить привилегии. Иногда им удавалось получить права администратора домена менее чем за 12 часов после фишинговой атаки.

Moshen Dragon использует такие вредоносные инструменты из арсенала группировок RedFoxtrot и Nomad Panda, как ShadowPad и PlugX, однако исследователи выявили достаточно доказательств того, что она является отдельной группировкой. По их словам, Moshen Dragon состоит из высококлассных хакеров, способных подстраивать свои техники в зависимости от используемых жертвами технологий безопасности.

Главной целью группировки является внедрение вредоносных DLL для Windows в антивирусные решения, похищение учетных данных для бокового перемещения по атакуемым сетям и кража информации с инфицированных машин. Хотя в настоящее время вектор заражения неизвестен, согласно отчету Sentinel Labs, оно начинается со взлома антивирусного решения, в частности от таких производителей, как TrendMicro, Bitdefender, McAfee, Symantec и «Лаборатория Касперского».

Поскольку на Windows-машинах вышеперечисленные антивирусы работают с высокими привилегиями, загрузка вредоносных DLL-библиотек в их процессы позволяет хакерам запускать код с минимальными ограничениями и потенциально обходить обнаружение.

Атаки и уязвимости

В антируткит-драйвере уровня ядра aswArPot.sys, который является частью антивирусных продуктов Avast и AVG, нашли опасные уязвимости, позволяющие атакующему повысить права, отключить установленные в системе антивирусы, перезаписать системные компоненты и даже повредить ОС.

Уязвимости, получившие идентификаторы CVE-2022-26522 и CVE-2022-26523, появились в версии Avast 12.1, которая была выпущена в июне 2016 года. Они присутствуют в обработчике соединения сокета антируткит-драйвера, позволяя запустить код на уровне ядра от пользователя с ограниченными правами.

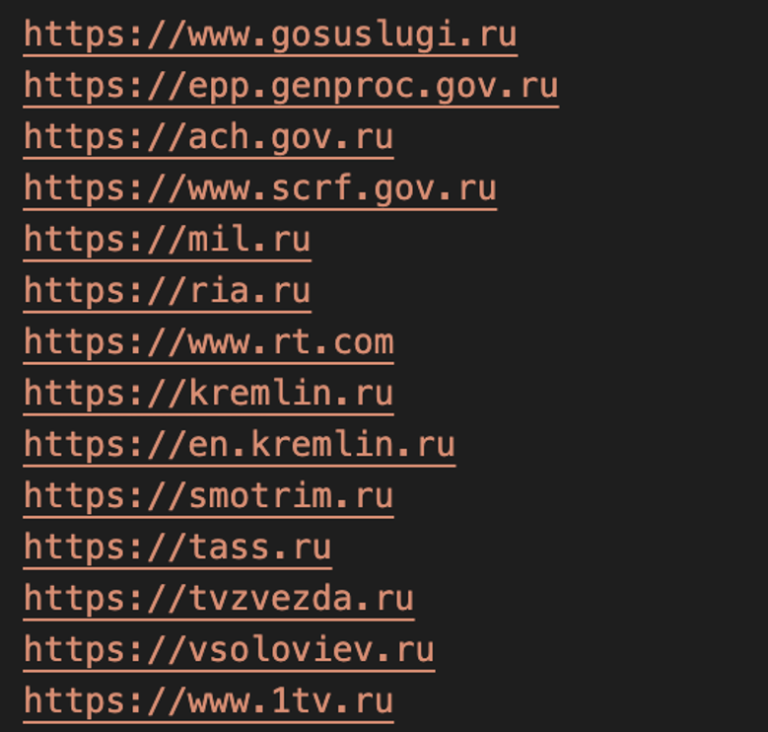

Оказалось, что за атаками стоят проукраинские хактивисты, в числе которых движение «IT-армия Украины». В общей сложности организаторы этих атак нацеливались на 24 домена, включая сайты российских и белорусских госорганов, вооруженных сил и СМИ.

Атаки с помощью открытых API-интерфейсов Docker уже использовали майнеры и хак-группы Lemon_Duck и TeamTNT.

Вредоносная активность была обнаружена, когда honeypot’ы с незащищенными Docker Engine API оказались заражены двумя вредоносными образами, загруженными прямо из Docker Hub. Суммарно образы eriknkl/stoppropaganda и abagayev/stop-russia были загружены 50 и 100 тыс. раз.

Сначала цели для DDoS-атак выбирались случайным образом, но позже образы стали поставляться с синхронизируемым по времени жестко закодированным списком целей, которые подвергались одночасовым атакам.

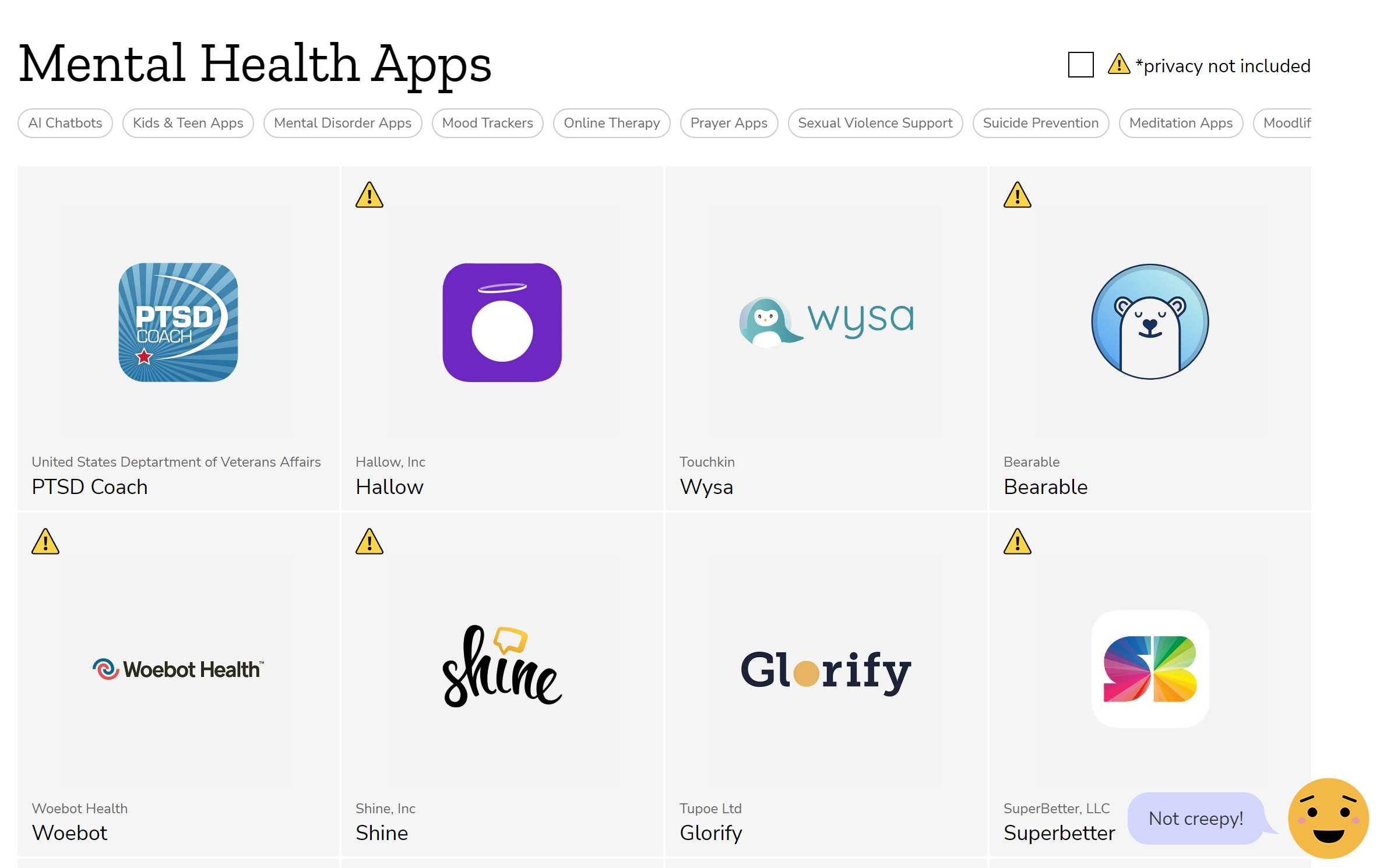

Изученные приложения специалисты Mozilla расположили в порядке от самых безопасных (категория «Not creepy!») до очень опасных (категория «Super creepy!). Четыре приложения, Wysa, PTSD Coach, Headspace и Glorifywere, не были добавлены ни в одну из категорий.

Приложение для общения RAINN, где жертвы сексуального насилия и их близкие могут делиться своими историями, не обеспечивает анонимность пользователей. Приложение для медитации Calm использует данные пользователей для таргетированной рекламы на других платформах, а родительской компанией библейского приложения King James Bible является теневая фирма. Приложения Breathe, Think, Do with Sesame от Sesame Workshop попали в категорию „сомнительных“.

Приложения для общения с врачами Talkspace и BetterHelp собирают большие объемы персональной информации, чтобы связывать пациентов с нужными врачами. Прежде чем пользователь увидит уведомление о конфиденциальности данных, он сначала должен заполнить опросник. С кем приложения потом обмениваются полученными данными, неизвестно.

Предиктивный ввод слов может открыть злоумышленнику доступ к криптокошельку.

ИТ-специалист из Германии Андре обнаружил, что его телефон предсказывает всю начальную фразу восстановления после набора первого слова из BIP39- списка мнемонических слов (Bitcoin Improvement Proposal 39).

Это позволяет взять в руки телефон жертвы, запустить любой мессенджер, начать вводить любые слова из списка BIP39 и посмотреть предложенные телефоном слова.

Эксперименты подтвердили, что экранная клавиатура Google GBoard наименее уязвима, клавиатура не предсказала слова в правильном порядке. Однако, клавиатура Microsoft Swiftkey с первого использования подсказала начальную фразу. Samsung-клавиатура также может подсказать слова при включенных функциях автозамены и автокоррекции.

Инциденты

Во время первых майских праздников производители и дистрибуторы алкоголя не могли отгружать продукцию своим клиентам из-за DDoS-атакии на Единую государственную автоматизированную информсистему учета алкоголя (ЕГАИС).

Ответственность за эти атаки взяла на себя поддерживающая Украину группировка Disbalanser. Об атаках на сайты ЕГАИС 2 и 3 мая хактивисты сообщили в своем Telegram-канале. Кроме того, призывы совместно атаковать серверы ЕГАИС также появлялись на ресурсах движения «IT-армия Украины». Среди целей там были перечислены порталы egais.ru, service.egais.ru и check.egais.ru. По состоянию на вечер 4 мая первые два сайта периодически отвечали ошибками, а третий не работал.

Из-за масштабного сбоя заводы не могут принять цистерны со спиртом, а клиенты — магазины и дистрибуторы — получить готовую продукцию, которая уже к ним доставлена, пояснил сотрудник компании-производителя крепкого алкоголя. Около 11:00 4 мая ЕГАИС проинформировала участников рынка о прекращении атак, и для многих ситуация со сбоями действительно стабилизировалась.

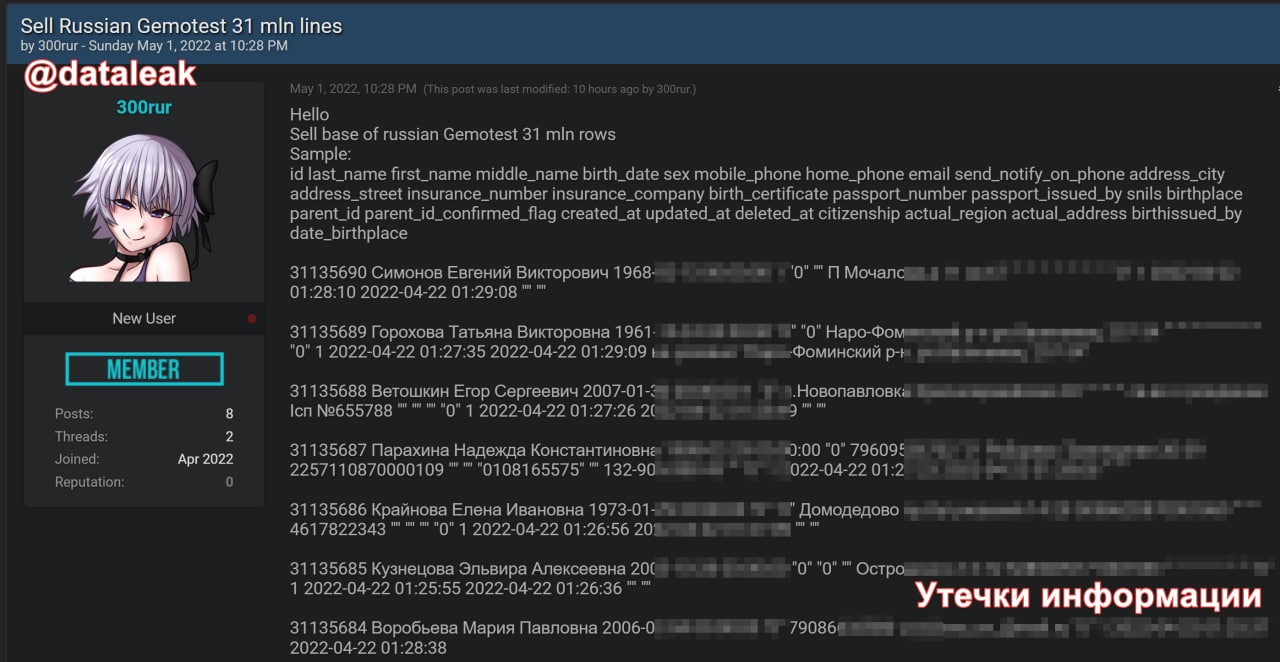

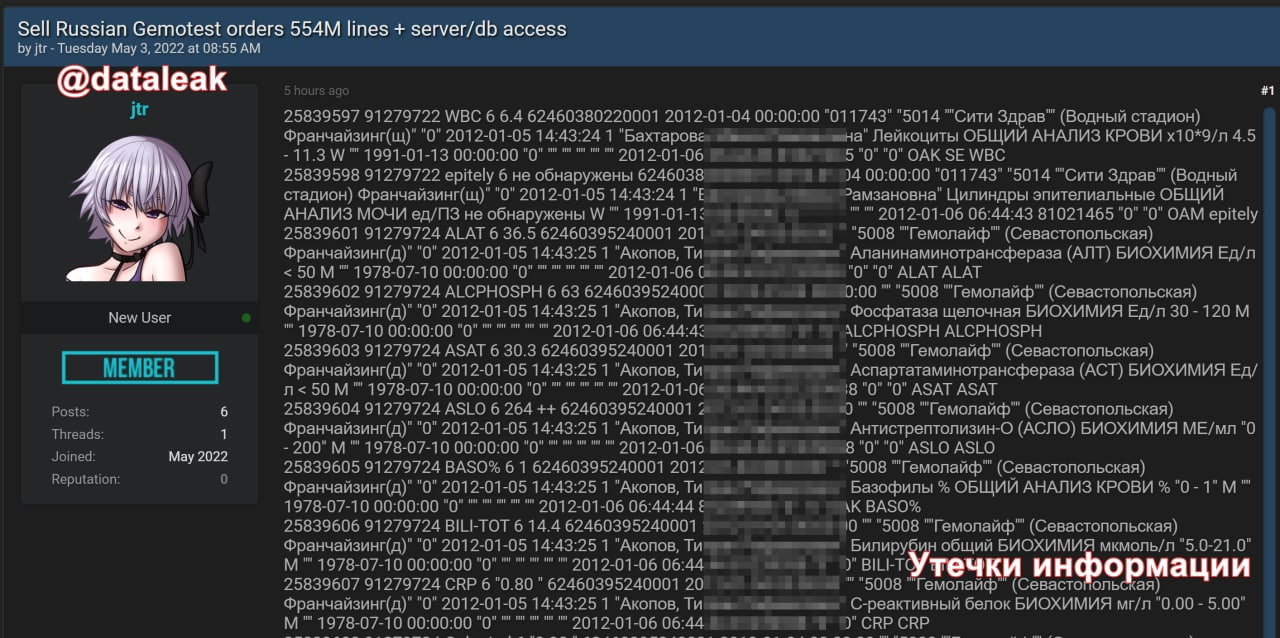

В даркнете выставили на продажу базу данных клиентов медицинской лаборатории «Гемотест».

По заявлению продавца, база содержит 31 млн строк, включая такие данные, как ФИО, даты рождения, адреса, телефоны, email-адреса, серии и номера паспортов. В закрытом доступе и для узкого круга лиц эта база появилась еще начале весны 2022 года. Данных в дампе меньше, чем заявлено продавцом — около 30,5 млн строк, и они были получены «благодаря» некой уязвимости в ИТ-системе «Гемотеста».

На том же хак-форуме опубликовано еще одно объявление от другого пользователя, который продает базу заказов (анализов) лаборатории «Гемотест», а также информацию об уязвимости для доступа к серверу. По словам продавца, в базе содержится 554 млн заказов, включающих ФИО, год рождения, дату и состав заказа.

Сбой привел к невозможности приобретения продуктов в сети супермаркетов и аптеках. Компания предприняла немедленные действия, приостановив работу всех систем, ориентированных на клиентов, и работает со сторонними экспертами для решения проблемы. Резервные серверы не пострадали, и техническая команда активно работает со специалистами для восстановления системы.

«На данный момент компании не известно о каких-либо доказательствах того, что данные, поставщиков или сотрудников были скомпрометированы или неправильно использованы в результате сложившейся ситуации», — говорится в заявлении.

В субботу сеть открыла некоторые магазины, но система оплаты все еще не работала. Все филиалы полностью открылись в воскресенье, но система оформления заказов так не восстановилась. Несколько покупателей также сообщили о сбое кассовых систем, вынудившего посетителей покинуть магазин.

Хакер воспользовался уязвимостью повторного входа в протокол кредитования Rari Fuse.

Поскольку Rari Capital предоставляет платформу для создания кредитных предложений, пользователи других, сторонних проектов также потеряли средства. Например, разработчики протокола Fei использовали платформу Rari Capital. Платформа Rari использовалась для депозитов пользователей Fei, а также для кредитования стейблкоинов.

Rari Capital признала взлом, приостановила операции заимствования по всему миру и заверила, что средства пользователей платформы больше не подвергаются риску. Команда Fei предложила злоумышленнику оставить 10 миллионов долларов украденных средств в качестве «награды», если оставшиеся средства будут возвращены.

Команда проекта заявила, что занимается расследованием инцидента. Вывод средств из некоторых пулов приостановлен.

Компания BlockSec, специализирующаяся на кибербезопасности в DeFi-секторе, обнаружила взлом и смогла спасти средства Saddle Finance на сумму $3,8 млн.

По данным PeckShield, с начала 2022 года потери DeFi-протоколов от взломов составили 1,57 млрд долларов США, что уже больше потерь от взломов за весь 2021 год (1,55 млрд долларов США).

Anonymous взломали российский коммерческий банк и компании энергетического сектора:

- Электроцентромонтаж — энергетическую организацию, которая занимается проектированием, испытаниями, строительством, монтажом и обслуживанием электротехнического оборудования объектов генерации и передачи электроэнергии более чем в 25 регионах России.

- ПСКБ — Петербургский социальный коммерческий банк входит в число 100 крупнейших российских банков по размеру чистых активов. Финансовое учреждение было взломано филиалом Anonymous Network Battalion 65, одной из самых активных хакерских групп с начала военной операции. Хакеры опубликовали через DDoSecrets архив объемом 542 ГБ, содержащий 229 000 писем и 630 000 файлов, похищенных из банка .

- АЛЭТ — таможенного брокера для компаний топливно-энергетического комплекса, осуществляющих экспорт и таможенное оформление угля, сырой нефти, сжиженных газов и нефтепродуктов. Хактивисты опубликовали через DDoSecrets архив объемом 1,1 ТБ, который содержит почти 1,1 млн писем.

Кибератака привела к сбоям в работе онлайн-библиотеки Onleihe.

Onleihe — сервис аренды электронных книг, журналов, видео- и аудиозаписей. Его используют многие университеты Европы, а в Германии на долю платформы приходится около 40% всего потребления электронных книг.

После атаки в электронных книгах стали отображаться только первая глава или страницы в случайном порядке. Также появились ошибки потоковой передачи мультимедиа. Кроме того, форумы на платформе в данный момент недоступны из-за неизвестной технической ошибки.

Onleihe предоставила список поврежденных материалов и порекомендовала пользователям удалить их с устройств и загрузить снова.

Сбои в работе библиотеки произошли из-за кибератаки на провайдера EKZ 18 апреля, отключившей работу сайтов EKZ и онлайн-библиотеки Divibib. Вчера компания заявила о восстановлении большинства систем, однако, наблюдаются задержки в выставлении счетов и обработке заказов.