Антифишинг-дайджест № 275 с 27 мая по 2 июня 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

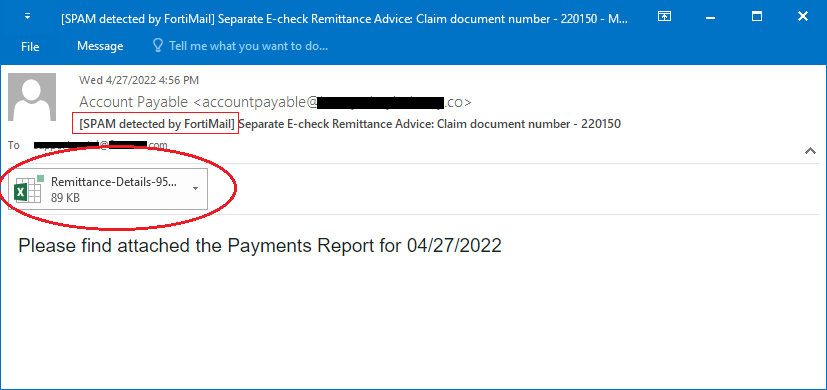

1. Поддельные письма оформлены как уведомление о проведенных платежах и содержат вложение в формате .xlam с вредоносным макросом.

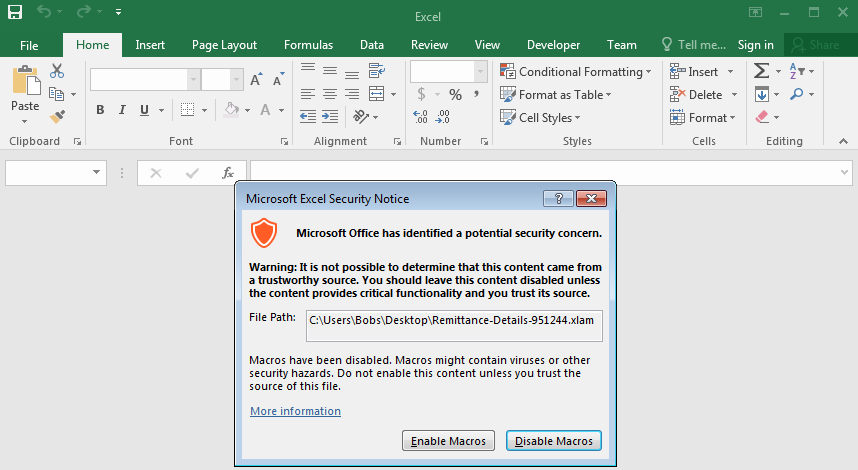

2. Если при открытии файла получатель проигнорирует предупреждение Microsoft Excel и разрешит запуск активного контента, на компьютер со стороннего сервера загрузится файл HTML с обфусцированным JavaScript кодом.

3. В ходе выполнения JavaScript-кода на компьютер загружается полезная нагрузка — файл mainpw.dll весом 7,58 Мбайт с PowerShell-кодом, разделенным на три сегмента. Загрузка содержимого каждого из них в оперативную память осуществляется одинаково — по методу process hollowing.

Краткая характеристика вредоносных файлов:

- Троян AveMaria умеет искать файлы на диске, похищать данные из браузеров, почтовых клиентов и менеджеров паролей, регистрировать клавиатурный ввод, загружать и запускать дополнительный файлы. С его помощью можно получить доступ к зараженному устройству по RDP, через VPN или удаленный шелл, повысить привилегии в системе, перехватить управление веб-камерой.

- Инструмент удаленного администрирования Pandora hVCN написан на C# и является коммерческим продуктом. Он обладает функциями, позволяющими похищать учетные данные из Chrome, Microsoft Edge, Firefox, Outlook, Foxmail и других популярных продуктов, а также поддерживает команды, необходимые для удаленного управления устройством — такие как запуск процесса, создание снимка экрана, имитация нажатия клавиш, перемещение курсора по экрану.

- Вредонос BitRAT активно продвигается на хакерских форумах и теневых торговых площадках. Он открывает доступ к системе по RDP и через SOCKS-прокси, крадет информацию из браузеров и буфера обмена, регистрирует клавиатурный ввод, получает доступ к веб-камере и микрофону, генерирует DDoS-атаки, загружает и запускает криптомайнер (XMRig).

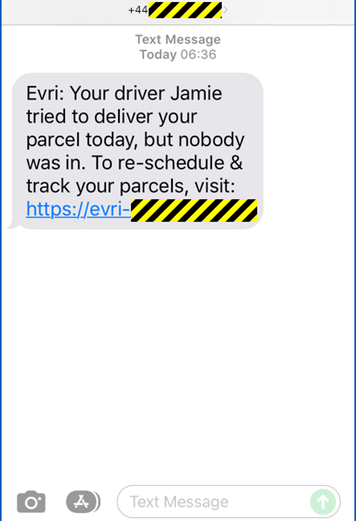

В недавней кампании, ориентированной на жителей Великобритании, злоумышленник от лица службы доставки Великобритании Evri уведомлял клиентов фирмы через SMS о недоставленной посылке и предлагал перейти по фишинговой ссылке, чтобы изменить время доставки и отследить посылку.

Схема действий мошенника:

- Официальный сайт компании находится по адресу evri.com, поэтому мошенник 29 мая зарегистрировал домен evri-xxxxxxx.com, чтобы все выглядело правдоподобно.

- Ссылка ведет на фишинговый сайт компании Evri с формой ввода личных данных пользователя. После ввода персональных данных пользователю нужно ввести платежные данные, чтобы оплатить небольшую сумму за повторную доставку.

- После ввода данных происходит проверка платежа, после чего фишинговый сайт незаметно переводит пользователя на главную страницу настоящего сайта компании, не проведя оплату.

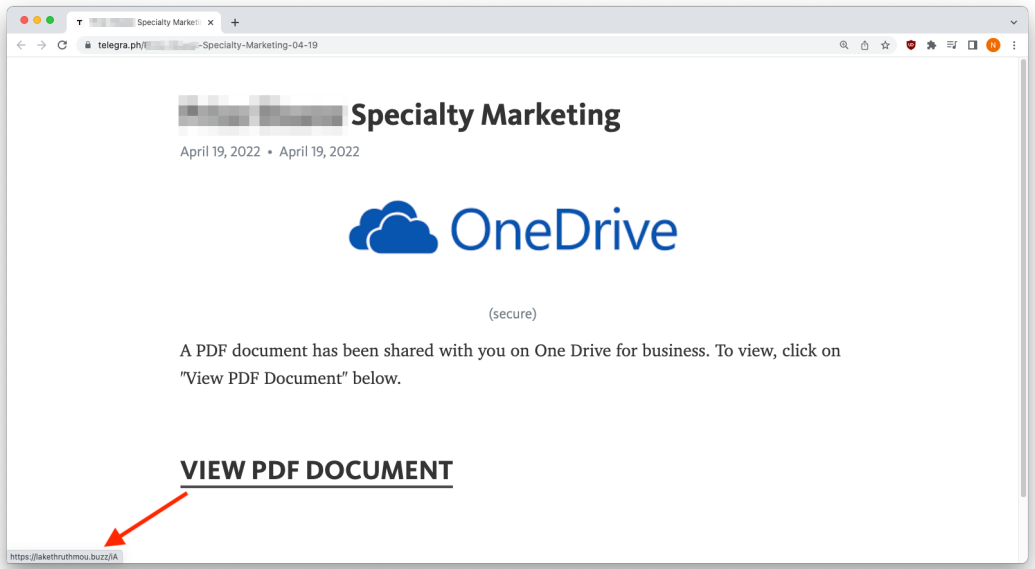

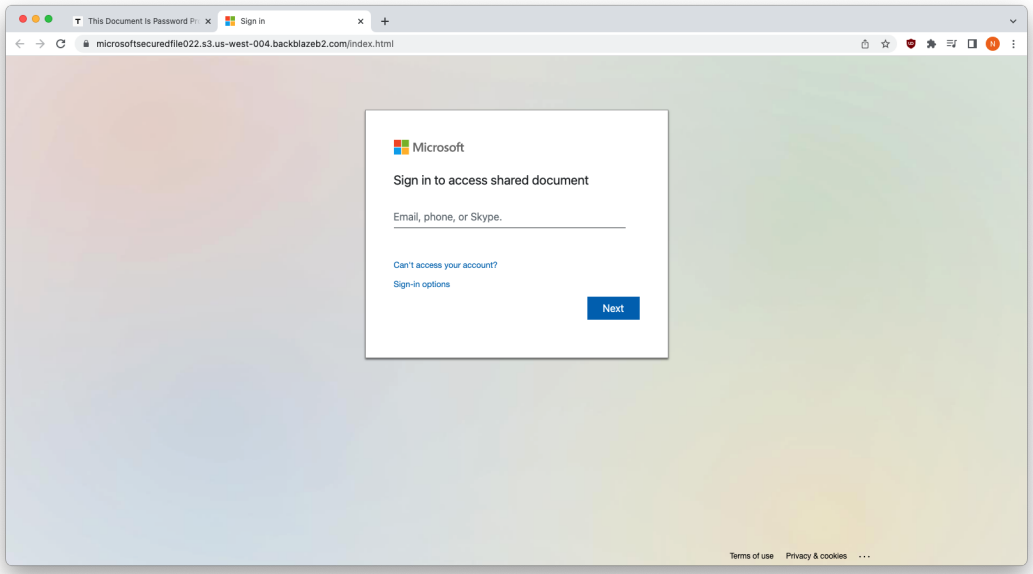

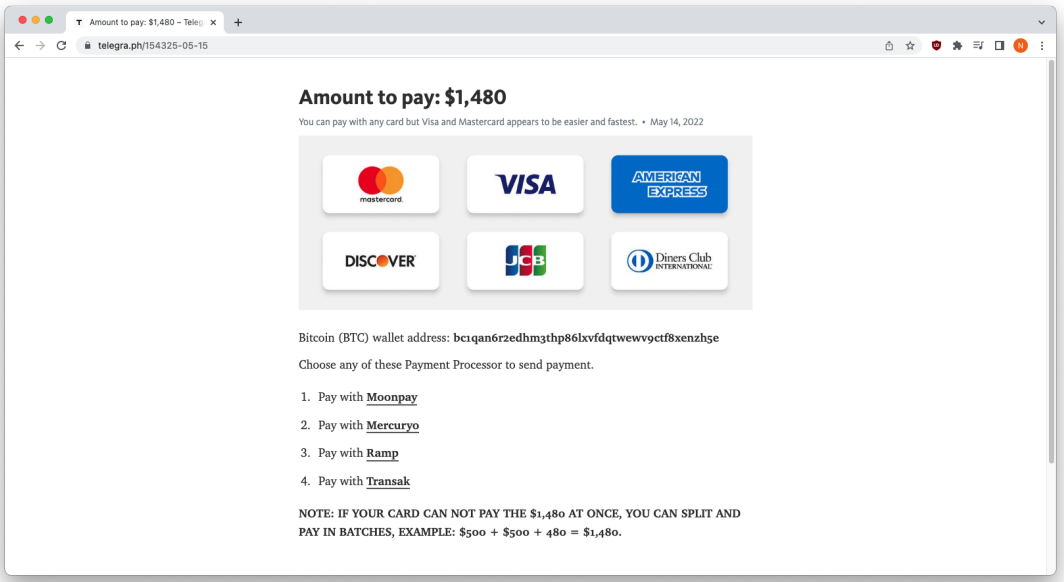

Злоумышленники используют платформу анонимных блогов Telegraph для проведения фишинговых атак.

Они создают на платформе целевые фишинговые страницы или формы входа на сайт для кражи учетных данных.

В сервисах электронной почты платформа не отмечается как опасная или подозрительная, и злоумышленники пользуются этим для проведения фишинговых кампаний. Фишинговые письма приходили с украденных аккаунтов электронной почты, поэтому мошенники смогли обойти черные списки и спам-листы.

Целью фишинга являлось мошенничество с криптовалютой или кража учетных данных. В некоторых случаях злоумышленники требовали выкуп за конфиденциальность личных данных жертвы. Мошенники предлагали несколько вариантов оплаты непосредственно на платформе Telegraph.

Атака состояла из двух частей: Разберем обе части атаки:

- Фальшивое сообщение от службы тестирования и отслеживания Национальной службы здравоохранения Англии. Жертве отправляется SMS-сообщение, с предупреждением о том, что она находилась в тесном контакте с человеком, у которого был положительный результат теста на COVID-19. В сообщении мошенники просили оплатить ПЦР. Когда-то требование оплаты могло быть тревожным сигналом, но не с тех пор, как в Великобритании закончилось бесплатное тестирование. Платеж жертвы использовался как ступенька к более серьезной атаке.

- Звонок из фальшивого банка. Второй частью атаки стал звонок злоумышленников попечителям продовольственного банка. Выяснив данные карты в ходе первой атаки, мошенники сумели выяснить, какому банку она принадлежит. Специалисты предполагают, что злоумышленники получили нужную информацию по первым 4-6 цифрам банковского идентификационного номера. Вооружившись этой информацией, злоумышленники узнали, за какой банк им нужно себя выдавать. Заботясь о возврате продуктов, жертвы передали данные банковского счета. Мошенники два дня опустошали счет в банке и украли более 63 000 долларов.

Уязвимость сетей сотовой связи позволяет подменять CallerID, проще говоря, номер звонящего абонента. Мошенники используют этот трюк, чтобы не попасть в черные списки спамеров. Они набрать номер из случайных цифр или выбрать любой из «утекшей» базы данных. Технически можно звонить даже с несуществующих номеров.

В итоге виновным в мошенничестве будет считаться абонент, номер которого использовали для вымогательства. Ему самому придется доказывать свою непричастность к преступлению.

«Если такая мошенническая атака будет успешна, то пострадавший, надзор и правоохранители будут предъявлять претензии к абоненту, с номера которого поступали звонки», — подтверждают эксперты.

Если пострадавший от звонка мошенников напишет заявление в полицию, номер попадает в «черные списки». Банк России в мае отчитался о блокировке 90 тыс. мошеннических номеров, но неизвестно, сколько среди них честных абонентов.

Детализация звонков станет доказательством невиновности и подтвердить, что абонент сам стал жертвой мошенников, однако процедура «вычеркивания» из черных списков пока не утверждена.

Застраховаться от подобной ситуации практически невозможно, поскольку мошенники могут набрать номер произвольно или взять из любой доступной базы.

Атаки и уязвимости

В компоненте Поиск Windows (Windows Search) обнаружена новая уязвимость нулевого дня, которая позволяет злоумышленники открыть окно, содержащее хранящиеся удалённо исполняемые файлы вредоносных программ.

Проблема кроется в обработке URI-протокола “search-ms“, который позволяет приложениям и HTML-ссылкам запускать настраиваемый поиск на устройстве. Чаще всего поисковые запросы ищут файлы на устройстве, однако Поиск Windows можно заставить обратиться к файловым ресурсам на удалённых хостах. Для этого применяются настраиваемые заголовки.

Злоумышленники могут воспользоваться этим для вредоносных атак с помощью фишинговых писем, замаскированных под обновления безопасности. Они могут настроить удаленный общий ресурс Windows для хостинга вредоносного ПО, замаскированного под обновления безопасности, а затем добавить search-ms URI в фишинговое вложение или письмо.

Однако заставить пользователя нажать на подобную URL-ссылку не так-то просто, поскольку при попытке это сделать появится предупреждение.

В Microsoft Office обнаружена уязвимость нулевого дня, получившую имя Folinia. Её можно использовать через обычное открытие документа Word, применяя его для выполнения вредоносных команд PowerShell через Microsoft Diagnostic Tool (MSDT).

Folinia открывает новый вектор атак с использованием Microsoft Office, поскольку работает без повышенных привилегий, позволяет обойти Windows Defender и не требует активации макросов для выполнения двоичных файлов или сценариев.

Первые атаки с использованием уязвимости начались еще в апреле 2022 года, и в качестве приманок для своих жертв хакеры использовали фальшивые приглашения на интервью и сексуальное вымогательство.

ИБ-специалисты изучили найденный вредоносный документ и успешно воспроизвели проблему на Office 2013, 2016, Office Pro Plus апрельской версии и версии Office 2021 со всеми патчами.

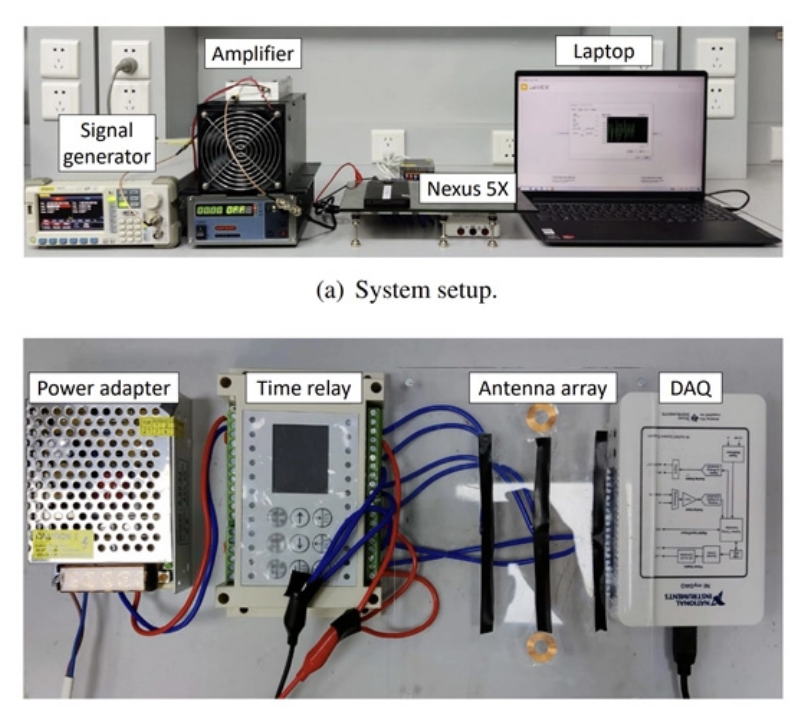

GhostTouch использует электромагнитные помехи, чтобы «касаться» экрана без реального физического прикосновения к нему. Для имитации касаний и свайпов используются электромагнитные сигналы. Это позволяет дистанционно управлять целевым устройством.

Атака работает на расстоянии до 40 мм от цели и основывается на том факте, что емкостные сенсорные экраны чувствительны к электромагнитным помехам.

Исследователи использовали электростатическую установку и усилитель для генерации сильного импульсного сигнала, который затем передавался на антенну и создавал электромагнитное поле на сенсорном экране устройства, тем самым заставляя электроды, которые сами действуют как антенны, улавливать электромагнитные помехи.

Видео: атака GhostTouch для ответа на звонок.

Такие атаки могут использоваться для разблокировки телефона, подключения к вредоносной сети Wi-Fi, скрытых нажатий на вредоносные ссылки, ответов на телефонные звонки на устройстве жертвы.

В кафе, библиотеках или конференц-залах люди могут класть свой смартфон лицевой стороной на стол. Злоумышленник может встроить атакующее оборудование под стол и запускать атаки удаленно.

Для атак GhostTouch оказались уязвимы многие популярные модели смартфонов: Galaxy A10s, Huawei P30 Lite, Honor View 10, Galaxy S20 FE 5G, Nexus 5X, Redmi Note 9S, Nokia 7.2, Redmi 8 и iPhone SE 2020 года.

Для атаки требуется всего несколько минут, номер телефона жертвы и немного социальной инженерии.

Схема атаки

- Злоумышленнику нужно убедить жертву позвонить на номер, который начинается с MMI-кода, который оператор связи использует для активации переадресации вызовов. В зависимости от оператора, код MMI может включить перенаправление всех вызовов на другой номер или лишь в тех случаях, когда линия занята или абонент недоступен. Как правило, такие коды начинаются со звездочки (*) или решетки (#), и их поддерживают все основные операторы связи.

- Когда злоумышленник убедил жертву переадресовывать звонки на свой номер, он запускает процесс регистрации WhatsApp на своем устройстве, выбирая вариант получения одноразового кода с помощью голосового вызова.

- Получив код, хакер может зарегистрировать учетную запись WhatsApp жертвы на своем устройстве и включить двухфакторную аутентификацию, которая не позволит настоящему владельцу аккаунта восстановить доступ.

- Во время атаки на целевое устройство будут приходить текстовые сообщения, информирующие о регистрации WhatsApp на другом устройстве. Но пользователь может не придать этому значения, если злоумышленник прибегнет к социальной инженерии и вовлечет жертву в телефонный разговор, пока получает одноразовый пароль от мессенджера.

Для защиты от атак такого типа достаточно включить двухфакторную аутентификацию в WhatsApp.

Инциденты

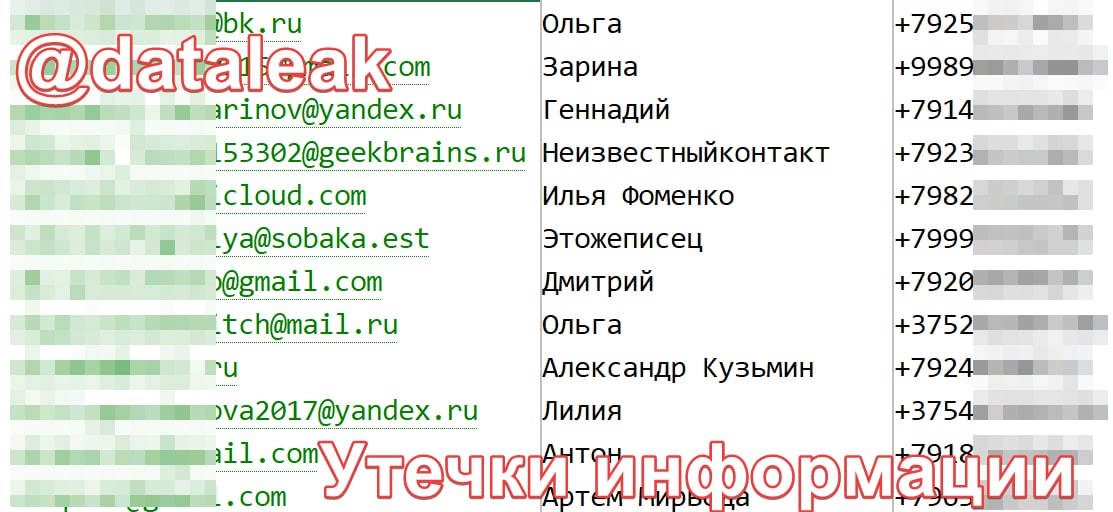

В открытый доступ выложена часть базы данных образовательного портала «GeekBrains» (gb.ru).

Источник утверждает, что полная база данных содержит 6 млн строк, но в выложенном образце всего 105,798 строк, содержащих:

🌵 имя

🌵 адрес эл. почты (86,8 тыс. уникальных)

🌵 телефон (84,5 тыс. уникальных)

Проверка случайных записей из этой базы через функцию восстановления пароля на сайте gb.ru показывает, что логины из этих записей — действительные. 😭

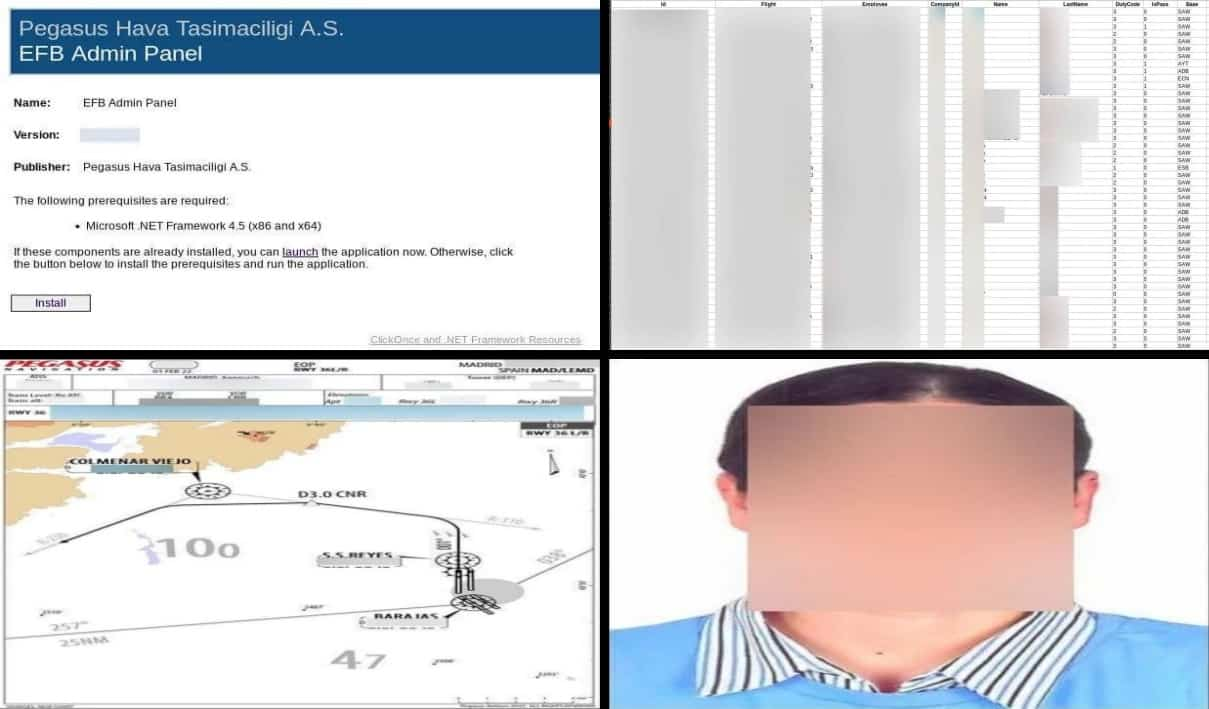

Всего в хранилище находилось около 23 млн файлов объемом 6,5 ТБ. Более трех миллионов файлов содержали конфиденциальные данные о полетах:

- схемы и ревизии полетов;

- страховые документы;

- подробную информацию о проблемах, обнаруженных в ходе предполетных проверок;

информацию о сменах экипажа.

Более 1,6 млн файлов содержали персональную информацию об экипажах самолетов, включая фотографии и подписи. В архиве также был найден исходный код ПО EFB компании, а также секретные ключи и пароли к нему.

EFB — это инструменты управления информацией, предназначенные для оптимизации производительности труда экипажа авиакомпании путем предоставления необходимых справочных материалов на время полета.

Используя данные утечки, злоумышленники могли получить доступ к очень важной информации, подделать конфиденциальные данные о полетах и секретные файлы, с помощью паролей и секретных ключей, найденных хранилище.

Атакованный завод Foxconn расположен в Тихуане и считается критически важным центром поставок электроники для американского штата Калифорния.

Компания Foxconn заверила, что воздействие на ее общую деятельность будет минимальным, а восстановление будет проходить в соответствии с заранее разработанным планом. Фабрика постепенно возвращается к нормальной работе. Перебои в работе предприятия будут устранены путем корректировки производственных мощностей. Атака окажет незначительное влияние на общую деятельность компании.

По данным правительства, 30 из 1500 серверов управления социального обеспечения (Social Security Agency, SSA) были заражены программами-вымогателями.

За расшифровку систем вымогатели требуют 5 млн долларов США в биткоинах.

Сайт и служба электронной почты Каринтии временно не работают. Правительство не может выдавать новые паспорта и штрафовать за нарушение правил дорожного движения. Кроме того, атака BlackCat не дала завершить COVID-тестирование в регионе.

За разблокировку компьютерных систем вымогатели требуют 5 млн долларов США.

Представитель государства Герд Курат заявил, что требования злоумышленников не будут выполнены. По его словам, в настоящее время нет доказательств похищения каких-либо данных из государственных систем. Курат добавил, что сейчас целью государственных специалистов является восстановление рабочих станций с помощью резервных копий.

Издание Vice Motherboard сообщает, что на прошлой неделе с редакцией связался анонимный хакер, который заявил, что скомпрометировал Verizon. Он утверждал, что получил доступ к вышеупомянутым данным, обманом убедив сотрудника предоставить ему удаленный доступ к своему корпоративному компьютеру. После этого злоумышленник смог воспользоваться внутренним инструментом Verizon, который показывает информацию о сотрудниках, и написал скрипт для сбора информации из базы данных.

Злоумышленник заявил, что хотел бы получить от Verizon вознаграждение в размере 250 000 долларов США за проведенную им «проверку безопасности».