Антифишинг-дайджест № 279 с 24 по 30 июня 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

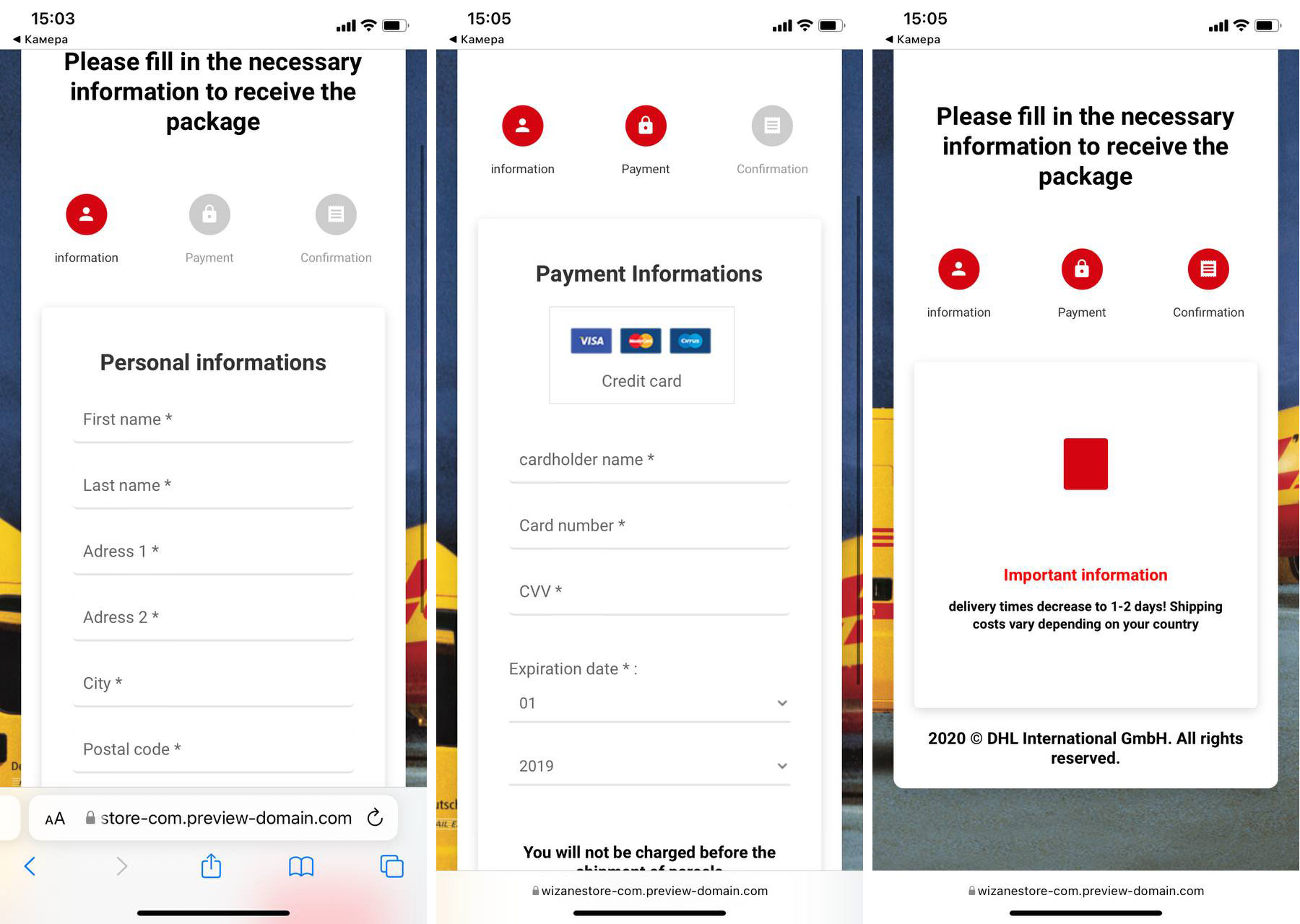

1. Атака начинается с письма якобы от DHL. В адресе, с которого пришло сообщение, — случайный набор слов, ничем не похожих на название международной службы доставки. В теле письма имеется логотип компании, номер заказа, пусть и ненастоящий, и предполагаемая дата получения посылки.

2. В самом сообщении говорится, что заказ прибыл на почту, но курьер не смог доставить его лично. При этом вместо ссылки, по которой нужно перейти, чтобы решить вопрос, используется QR-код.

3. Использование QR-кода заставляет пользователя открыть фишинговый сайт на маленьком экран мобильного гаджета, где признаки фальшивки будут меньше бросаться в глаза. Из-за нехватки пространства в мобильных браузерах URL-адреса видны не полностью, а в Safari с недавних пор адресная строка переехала в нижнюю часть экрана, куда многие еще не привыкли смотреть.

4. На мобильном сайте жертве сообщают, что доставка придет в течение одного-двух дней, и чтобы получить посылку, просят ввести имя, фамилию и адрес с почтовым индексом. Такую информацию служба доставки действительно может запросить, это подозрений не вызывает.

5. На следующей странице жертву просят поделиться реквизитами банковской карты, включая CVV-код с обратной стороны, — якобы для оплаты доставки. Конкретную сумму злоумышленники не называют — говорят лишь, что стоимость будет зависеть от региона, и заверяют, что деньги не спишутся, пока не придет посылка.

6. Собранные платежные данные продаются на подпольных форумах, и уже покупатели списывают данные с карт доверчивых получателей посылок. Для этого используются сервисы, которые не используют дополнительную проверку платежа с помощью 3DSecure.

В России появилась новая мошенническая схема с использованием бренда AliExpress.

Схема кампании:

- Злоумышленники присылают в мессенджеры потенциальных жертв предложения о работе на маркетплейсе, обещая заработок от 5 тыс. до 30 тыс. рублей в день.

- Соискатель должен открыть личный кабинет на стороннем фишинговом) сайте (в каких-то случаях с логотипом AliExpress, в каких-то без) и перевести туда 500 рублей.

- После этого он получает список товаров, которые должен купить на эти деньги якобы для раскрутки продавцов на маркетплейсе. «Работодатели» обещают вернуть эти деньги и заплатить 4% комиссии от стоимости покупки и на первый раз средства действительно возвращают.

- Затем новому «работнику» предлагается внести на счет уже 2 тыс. рублей, но стоимость товаров, которые предлагается купить, превышает этот депозит Зачастую разница составляет 6 тыс. рублей.

- После этого мошенники предлагают увеличить баланс, чтобы восполнить разрыв, ведь деньги все равно вернутся, убеждают они жертв. Естественно, никакого возврата не происходит, и злоумышленники исчезают.

Эксперты сообщают, что таким образом свои деньги отдают злоумышленникам 5—7% получателей «предложений о работе».

ВТБ зафиксировал новый сценарий телефонного мошенничества с применением методов социальной инженерии. Под видом сотрудников мобильных операторов мошенники заставляют клиента настроить переадресацию СМС, чтобы потом получить доступ в онлайн-банк.

Схема кампании:

- Мошенники обзванивают клиентов под видом службы поддержки сотовых операторов и сообщают якобы о взломе личного кабинета абонента или телефона.

- Для «предотвращения» распространения личных данных злоумышленники просят набрать на телефоне специальную USSD-команду, состоящую из комбинации цифр и символов, которая вводится при звонке, и номера телефона.

- Таким образом абонент самостоятельно меняет настройки своей сим-карты и устанавливает переадресацию СМС и звонков на номер мошенника.

- Затем абоненту снова могут позвонить и сообщить об устранении проблемы со взломом. В реальности злоумышленники получают коды из сообщений и могут похитить деньги со счетов в банке, получив доступ в личный кабинет банка.

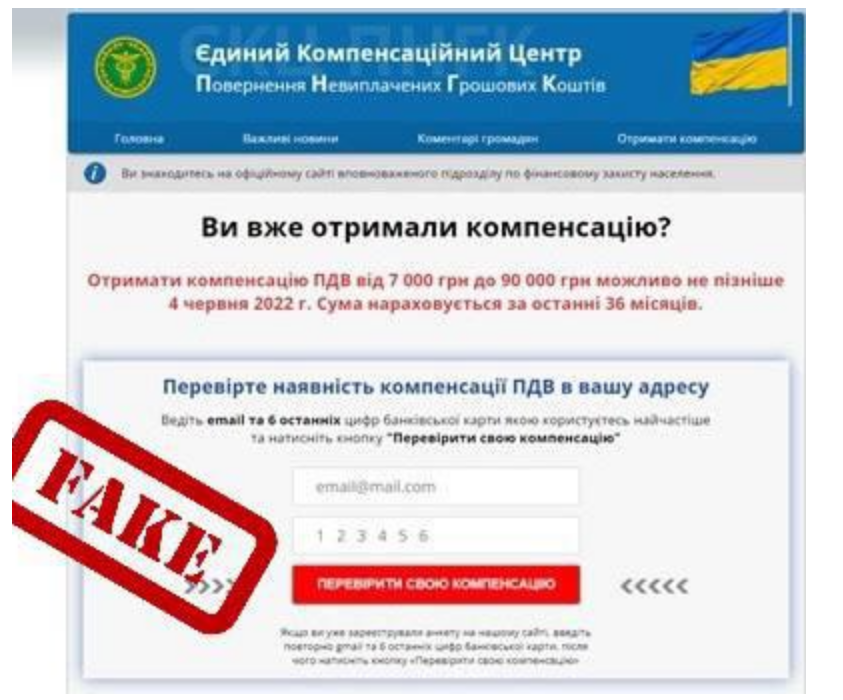

По данным правоохранительных органов, девять человек создали и администрировали более 400 фишинговых веб-сайтов, с помощью которых получали банковские данных украинцев.

Схема действий преступников:

- Фишинговые ресурсы были замаскированы под порталы европейских организаций, предлагающих финансовую помощь стране.

- Размещённые на сайтах формы ввода отправляли информацию злоумышленникам. Именно так утекали данные банковских карт, логины и пароли от онлайн-банкинга.

- Получив все нужные сведения, киберпреступники могли переводить деньги жертв на свои счета и совершать другие несанкционированные транзакции.

Всего преступники обманули более 5 тысяч украинцев.

Атаки и уязвимости

Уязвимость обхода пути в версиях UnRAR для Unix CVE-2022-30333 может активироваться при извлечении вредоносного RAR-архива.

Если RAR-архив содержит символическую ссылку в виде прямой или обратной косой черты (например, «..\. .\. .\tmp/ shell»), уязвимость позволяет обойти проверку и извлечь архив за пределы целевого каталога в любое место файловой системы.

Уязвимость также позволяет киберпреступнику преобразовать обратную косую черту «\» в прямую «/», чтобы RAR-архив, созданный в Windows, можно было извлечь в Unix-системе, изменяя символическую ссылку в пути файла «../. ./. ./tmp/shell».

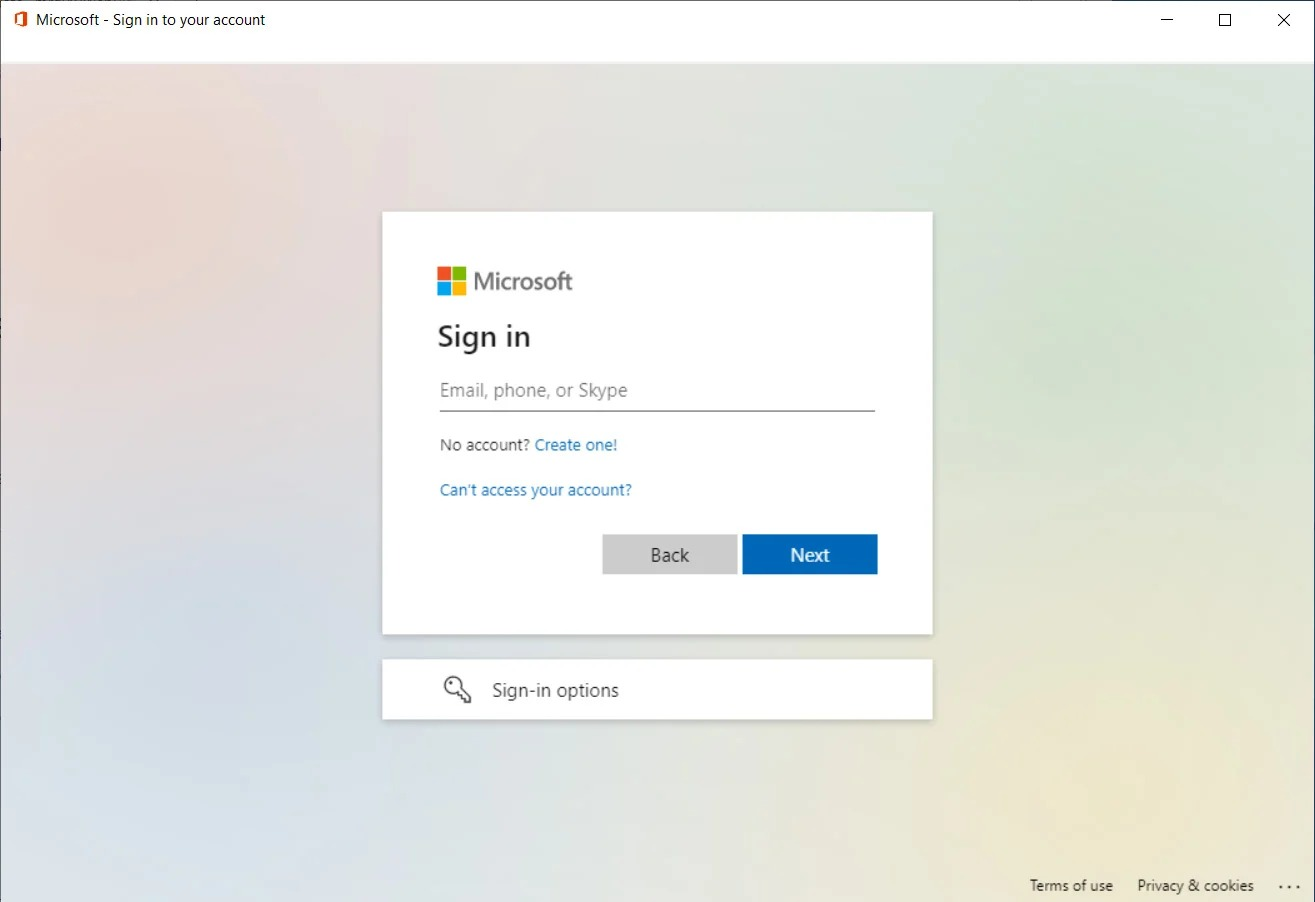

Техника получила название WebView2-Cookie-Stealer и состоит из исполняемого файла WebView2, который при запуске открывает в приложении форму входа на легитимный сайт. Дело в том, что Microsoft Edge WebView2 позволяет встроить в нативные приложения браузер с полной поддержкой HTML, CSS и JavaScript, используя Microsoft Edge (Chromium) для рендеринга. Используя эту технологию, приложения могут загружать любой сайт внутри самого приложения и отображать его так, будто он открыт в Microsoft Edge.

WebView2 позволяет разработчику напрямую обращаться к файлам cookie и внедрять JavaScript на страницы, загружаемые приложением, что делает его отличным инструментом для перехвата нажатий клавиш и кражи аутентификационных cookie.

В коде для демонстрации атаки исполняемый файл открывает легитимную форму входа Microsoft с помощью встроенного элемента WebView2. Эта форма входа выглядит точно так же, как при использовании браузера и не содержит ничего подозрительного (опечатки, странные доменные имена и так далее).

Но поскольку приложение WebView2 может внедрять JavaScript на страницу, все данные, что вводит пользователь, автоматически отправляются на сервер злоумышленника. При этом похитить можно любые файлы cookie, отправленные удаленным сервером после входа пользователя в систему, включая и cookie для аутентификации.

Инциденты

В результате атак стали недоступны несколько веб-порталов Норвегии. Нанесенный ущерб на данный момент неизвестен. Атака произошла после того, как правительство Норвегии нарушило Договор о Шпицбергене, заблокировав доставку зимних запасов через материковую Норвегию из России в шахтерский поселок Баренцбург на Шпицбергене, население которого в основном состоит из русских и украинцев.

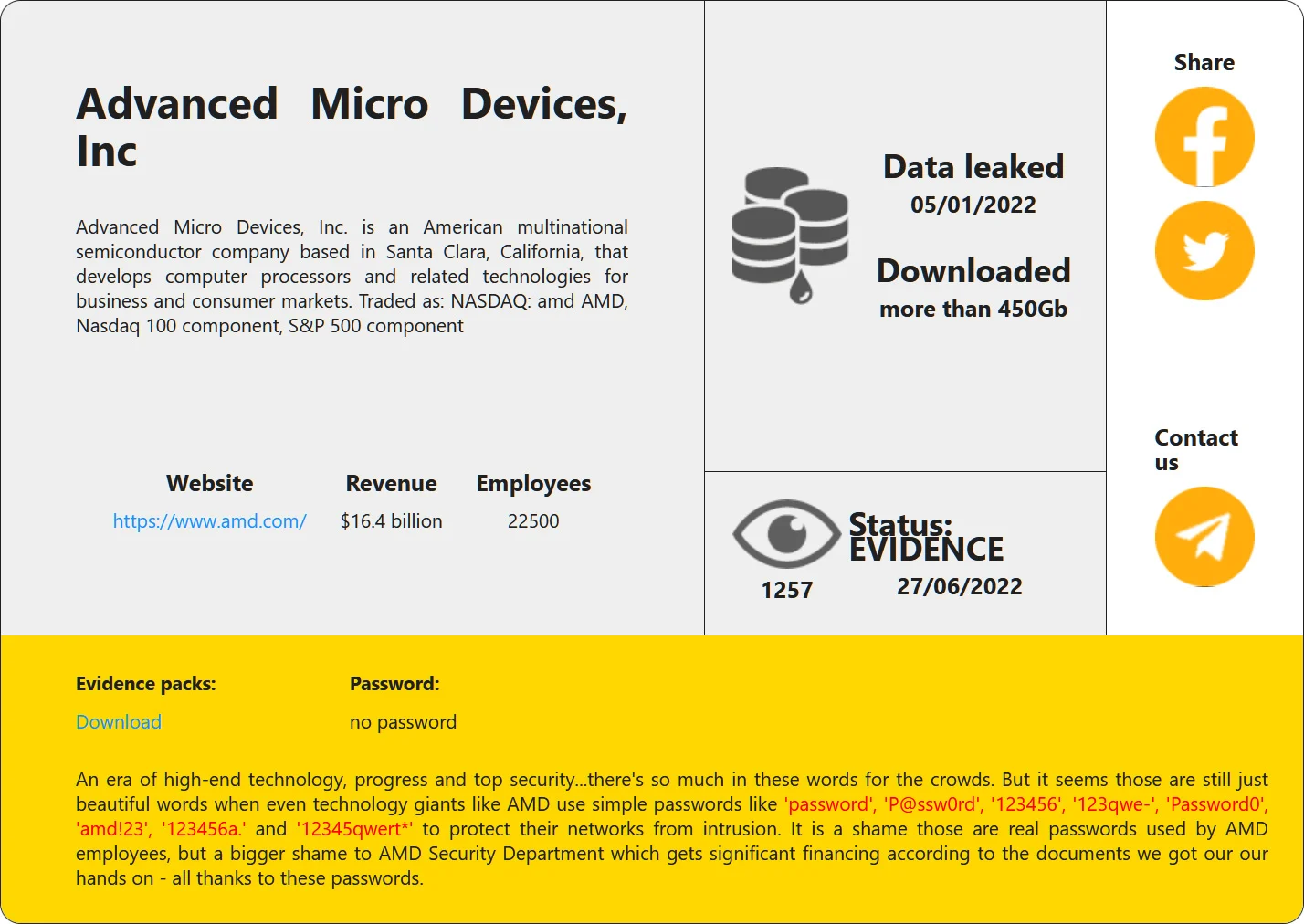

Хакеры сообщили, что сеть AMD взломали их «партнеры» около года назад. Хотя на сайте группировки говорится, что данные были украдены 5 января 2022 года, злоумышленники объясняют, что на самом деле это дата, когда они потеряли доступ к сети AMD.

Представитель группы сообщил, что RansomHouse не обращались к AMD с требованием выкупа, поскольку продажа украденных данных другим организациям и злоумышленникам оказалась более выгодным делом. Хакеры утверждают, что среди похищенных данных была исследовательская и финансовая информация. По их словам, пока они еще анализируют похищенное, чтобы определить ценность украденного.

Группировка не предоставила никаких доказательств своих заявлений, кроме нескольких файлов, содержащих информацию, предположительно полученную из Windows-домена AMD. Эти данные включают файл CSV, содержащий список более чем из 70 000 устройств, которые, по-видимому, можно найти во внутренней сети AMD, а также список предполагаемых корпоративных учетных данных со слабыми паролями, такими как «password», «P@ssw0rd», «amd!23» «Welcome1».

Хакеры пишут, что это ответ на действия литовских властей, которые недавно ввели запрет на транзит подсанкционных грузов в Калининградскую область.

Как сообщает литовское правительство, потоки вредоносного трафика нарушили работу Национальной сети безопасной передачи данных, которая является «одним из важнейших стратегических компонентов Литвы по обеспечению национальной безопасности в киберпространстве» и «предназначена для работы во время кризисов или войн, обеспечивая непрерывность деятельности критически важных учреждений».

Представители Killnet в своем Telegram-канале сообщают об успешных атаках на всю сетевую инфраструктуру Литвы, включая ресурсы, принадлежащие налоговой инспекции, полиции, судам, порталы электронных государственных услуг, сайты аэропортов и АЗС, сети местных провайдеров, мобильных операторов и так далее.

По заявлениям группировки, за 39 часов удалось добиться «изоляции 70% всей сетевой инфраструктуры Литвы».

Эксперты отмечают, что мощность последних DDoS достигала 300 тысяч RPS (requests per second, запросов в секунду). Этот показатель в 15 раз превышает мощность, зафиксированную в июне 2021. При этом большинство атак шло по HTTP.

В StormWall отметили, что 70% зафиксированных DDoS-атак шли со стороны Европы, 20% — из США и лишь 10% оказались внутренними. Специалисты считают, что такой мощный скачок спровоцирован хактивистами из Украины, которые стараются сорвать приёмную кампанию.

Параллельно злоумышленники направили поток DDoS на сайт Госуслуг, чтобы сорвать возможность подать документы через этот госпортал. Аналитики StormWall считают, что атаки продлятся до середины августа, то есть вплоть до окончания работы приёмных комиссий.

Clarion, обслуживающий 125 тыс. домов, сообщил на своем сайте, что обратился за помощью в восстановлении своих систем к ИБ-компании, но пока рано говорить, пострадали ли какие-либо данные. Также сложно сказать, сколько времени уйдет на восстановление систем. Характер кибератаки не раскрывается.

На прошлой неделе сотрудники Clarion обнаружили сбой в работе некоторых систем. Атака затронула ряд телефонных линий, и компания рекомендовала своим арендаторам не связываться с ней по телефону, за исключением случаев, если требуется экстренная починка.

Китайский техногигант Tencent сообщил о фишинговой атаке с использованием QR-кодов.

Согласно сообщению компании, хакеры распространяли через принадлежащий Tencent мессенджер QQ фишинговые QR-коды, которые якобы предлагали бесплатные игровые аккаунты. Пользователей, которые сканировали коды, просили пройти аутентификацию, используя данные своих QQ-аккаунтов. Получив данные жертв, злоумышленники меняли логин и пароль, после чего начали рассылать со украденных аккаунтов рекламу с непристойными и порнографическими материалами.

Tencent уже устранила уязвимость и вернула украденные аккаунты пользователям. Компания серьезно занялась расследованием, начала собирать доказательства преступной деятельности хакеров и обратилась за помощью к ведомствам по защите прав и интересов пользователей.

Австрийский университет сообщил об отключении IT-систем 20 июня, ограничив доступ к онлайн-серверам и компьютерным системам. 21 июня специалисты университета начали сброс паролей учетных записей всех студентов и сотрудников. Университет также призвал всех создать новые учетные данные вручную. Затем университет восстановил свои онлайн-сервисы и вернул работу основного сайта, который ранее был отключен.

26 июня Vice Society добавила Медицинский университет Инсбрука на свой сайт утечек данных, обнародовав большой список документов, предположительно украденных во время кибератаки.

Проверка подтвердила, что документы подлинные и содержат бланки университета, подписи преподавателей и другие элементы подлинности.

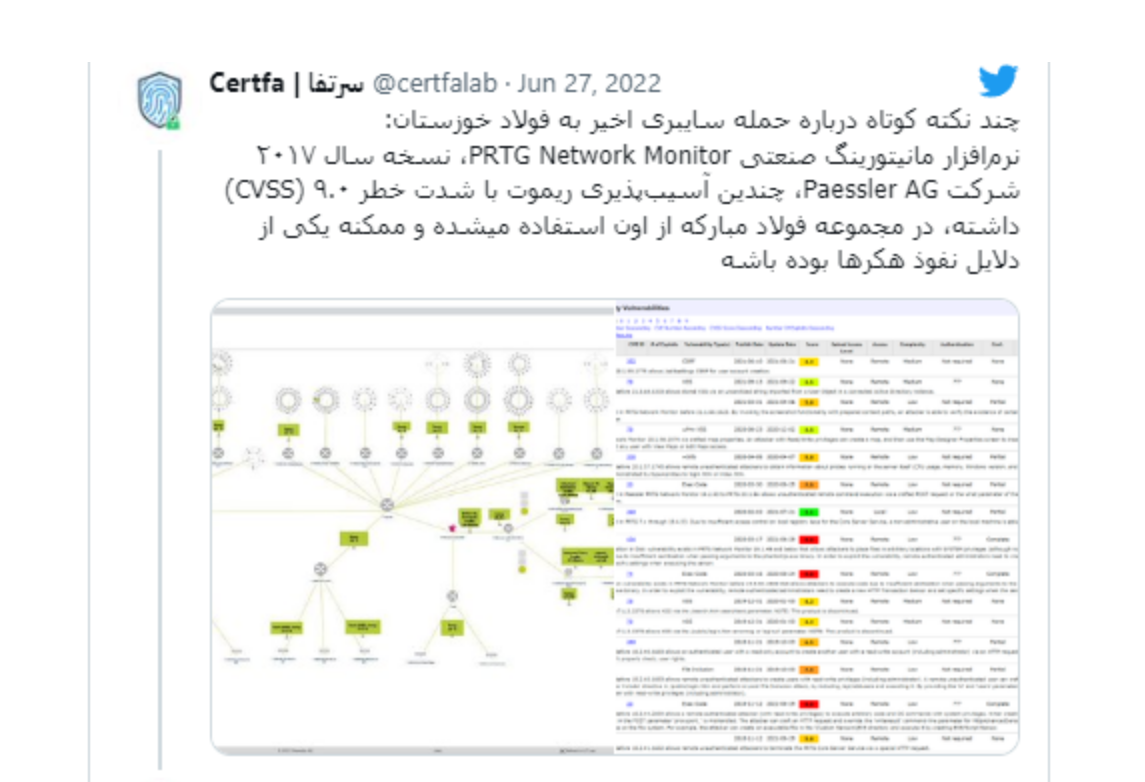

Иранское правительство не признало нарушения и не обвинило какую-либо конкретную группу в нападении на государственную компанию Khuzestan Steel Co. и двух других крупных производителей стали Ирана. Анонимная хакерская группа взяла на себя ответственность за инцидент, заявив, что атака была направлена против трех крупнейших сталелитейных компаний Ирана в ответ на «агрессию Исламской Республики».

Группа, назвавшая себя «Gonjeshke Darande», поделилась видеозаписью с заводского цеха Khuzestan Steel Co., на которой было видно, как часть тяжелого оборудования на линии по производству стальных заготовок вышла из строя и вызвала массовый пожар.

«Эти компании находятся под международными санкциями и продолжают свою деятельность, несмотря на введенные ограничения», — заявили хакеры.

Кибератака затронула основной веб-сайт Fast Shop, мобильные приложения и систему онлайн-заказов, которые ритейлер отключил в качестве меры реагирования на инциденты. Атака не затронула физические магазины.

Подписчики аккаунта Fast Shop в Twitter узнали о ситуации немного раньше, когда злоумышленник захватил аккаунт компании и объявил об утечке данных. По словам киберпреступника, он в течение 72 часов активно вымогал деньги у Fast Shop после того, как:

- получил доступ к базам данных фирмы в AWS , Azure , GitLab и в облаке IBM ;

- похитил исходный код сайта и приложения;

- скомпрометировал конфиденциальные пользовательские и корпоративные данные.

Злоумышленник якобы использовал украденную информацию, чтобы шантажировать Fast Shop публикацией данных и получить выкуп. Сообщения злоумышленника были удалены, когда администраторы Fast Shop восстановили контроль над скомпрометированной учетной записью Twitter.

По заявлениям Fast Shop, данные клиентов и «вся информационная база фирмы» не были скомпрометированы. Fast Shop порекомендовала клиентам сбросить свои пароли, если они используют те же учетные данные на других веб-сайтах.