Антифишинг-дайджест № 283 с 22 по 28 июля 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Вредоносное ПО

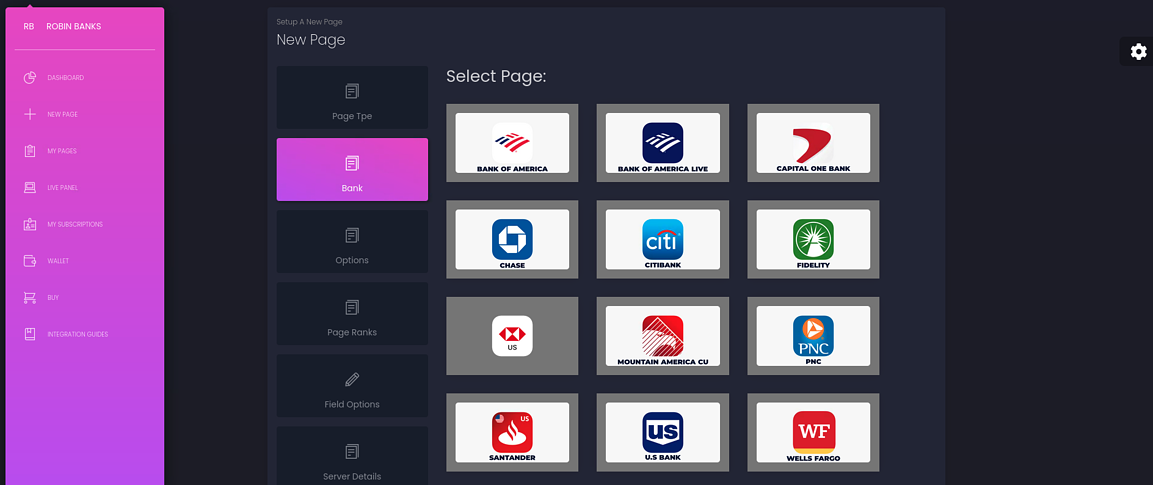

Платформа предлагает злоумышленникам готовые наборы инструментов для фишинга, нацеленные на клиентов финансовых компаний США, Великобритании, Канады и Австралии.

Чтобы попасть на сайт Robin Banks, покупатель должен зарегистрироваться, указав электронную почту, пароль, а также заплатить небольшую сумму в криптовалюте.

На сайте можно создавать фишинговые страницы, отслеживать их состояние, пополнить кошелек на платформе. Здесь же можно создать персонализированный набор инструментов для фишинга.

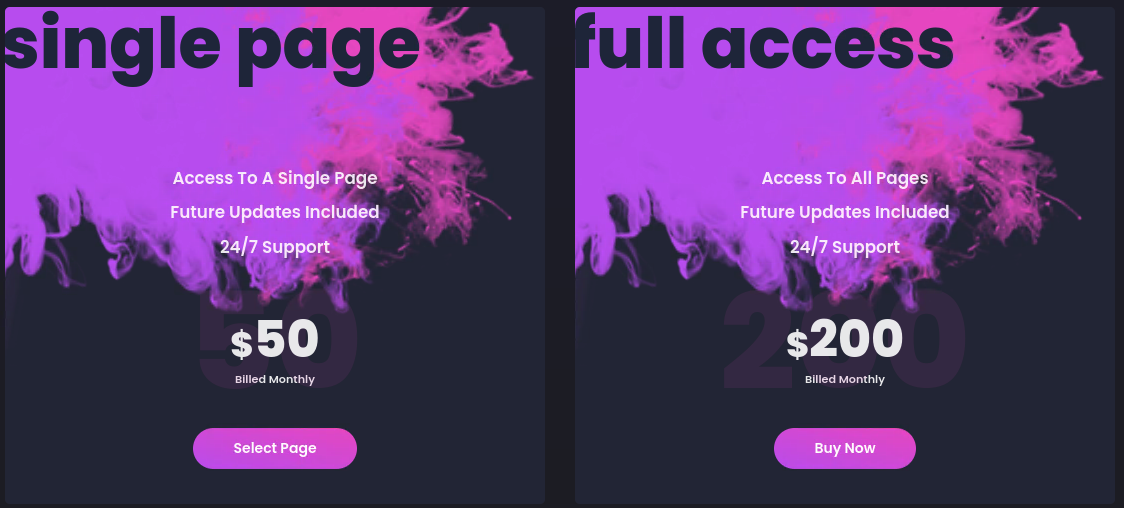

Самый простой вариант подписки на «сервис» стоит 50 долларов США в месяц и включает одну фишинговую страницу. За 200 долларов США покупатель получает месячный доступ ко всем возможным страницам.

Мобильная безопасность

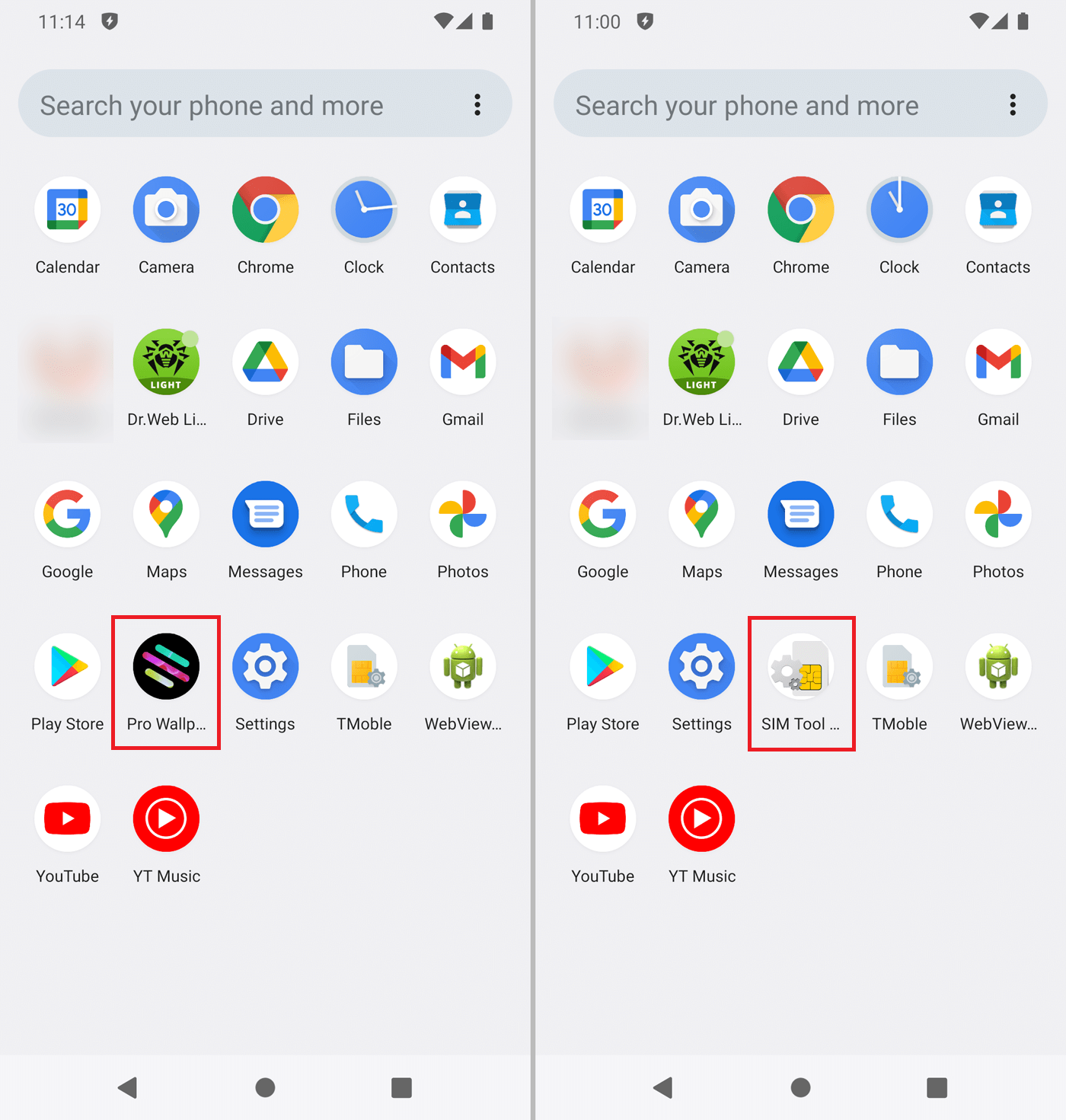

Вредоносы маскировались под редакторы изображений, экранные клавиатуры, системные утилиты, приложения для звонков, программы для замены фонового изображения домашнего экрана.

Для показа рекламы некоторые из приложений пытались получить разрешение на демонстрацию окон поверх других программ, остальные же стремились попасть в список исключений функции экономии заряда аккумулятора (чтобы продолжать работать в фоновом режиме, когда жертва закрывает приложение).

Чтобы в дальнейшем пользователям было сложнее обнаружить «нарушителей», трояны скрывали свои значки из списке установленных приложений главного экрана или заменяли их менее приметными. Например, значком с названием «SIM Toolkit», при выборе которого вместо исходного приложения запускалось одноименное системное ПО для работы с SIM-картой.

Атаки и уязвимости

Всего обнаружено две уязвимости:

- Уязвимость обхода аутентификации CVE-2022-34907 позволяет удаленному злоумышленнику получить доступ с привилегиями суперпользователя и взять под полный контроль экземпляр MDM, подключенный к интернету. После этого хакер может взломать все устройства, управляемые с помощью MDM от FileWave, украсть с них всю информацию или установить вымогательское ПО.

- Жестко закодированный криптографический ключ CVE-2022-34906.

Всего обнаружено более 1100 уязвимых экземпляров MDM, подключенных к интернету, которыми пользовались крупные корпорации, образовательные учреждения, правительственные агентства, а также малые и средние предприятия.

Получившая идентификатор CVE-2022-26305 уязвимость представляет собой «некорректную валидацию сертификата» при проверке подписи макросов.

Условный атакующий может создать сертификат с определённым серийным номером, а также со строкой эмитента, которая идентична той, что встречается в проверенном сертификате. В результате LibreOffice будет считать, что сертификат выдан уже проверенной организацией, а злоумышленник сможет выполнить код в системе пользователя с помощью макросов.

Инциденты

От атаки пострадали несколько крупных художественных организаций в Канаде, США, Великобритании и Австралии. Первой жертвой злоумышленников стал симфонический оркестр Торонто (TSO), сотрудничавший с WordFly.

Среди украденной информации могли оказаться имена и ID подписчиков оркестра, их адреса электронной почты, а также информация о счетах организации.

В официальном сообщении TSO заявила, что временно сменит провайдера электронной почты. Представители оркестра не раскрыли число пострадавших, но заверили, что платежные данные посетителей в безопасности, а IT-системы организации не были затронуты в ходе атаки.

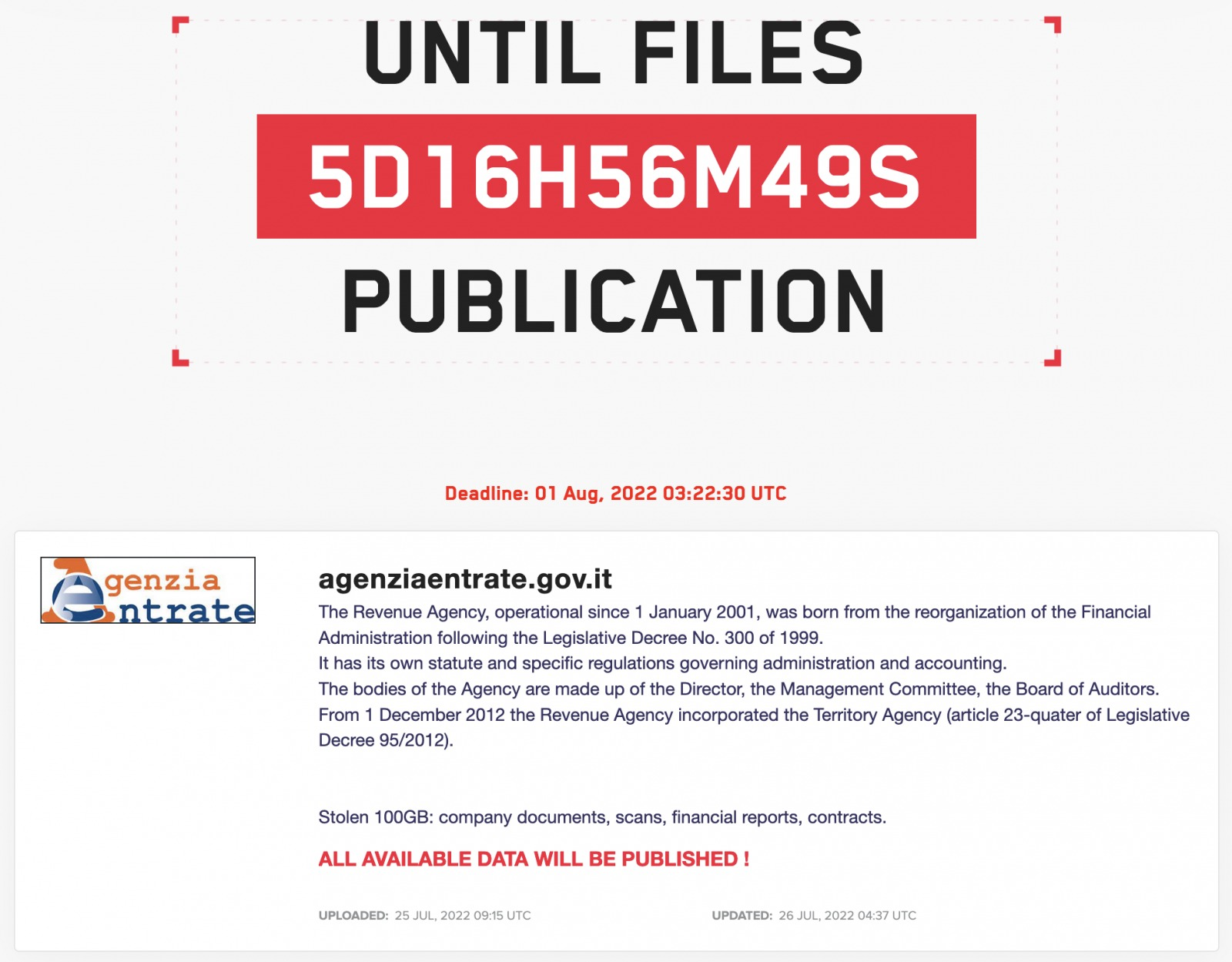

Хакеры утверждают, что похитили 100 Гб данных (включая документы компании, сканы, финансовые отчеты и контракты), которые угрожают опубликовать в открытом доступе, если власти не заплатят выкуп по 1 августа 2022 года.

В официальном заявлении итальянская налоговая служба сообщила, что расследует «предполагаемую кражу данных из налоговой информационной системы». Также сообщается, что ведомство запросило дополнительную информацию у компании Sogei (Società Generale d’Informatica S.p.A), которая контролируется Министерством экономики и финансов страны и управляет инфраструктурой финансовой администрации.

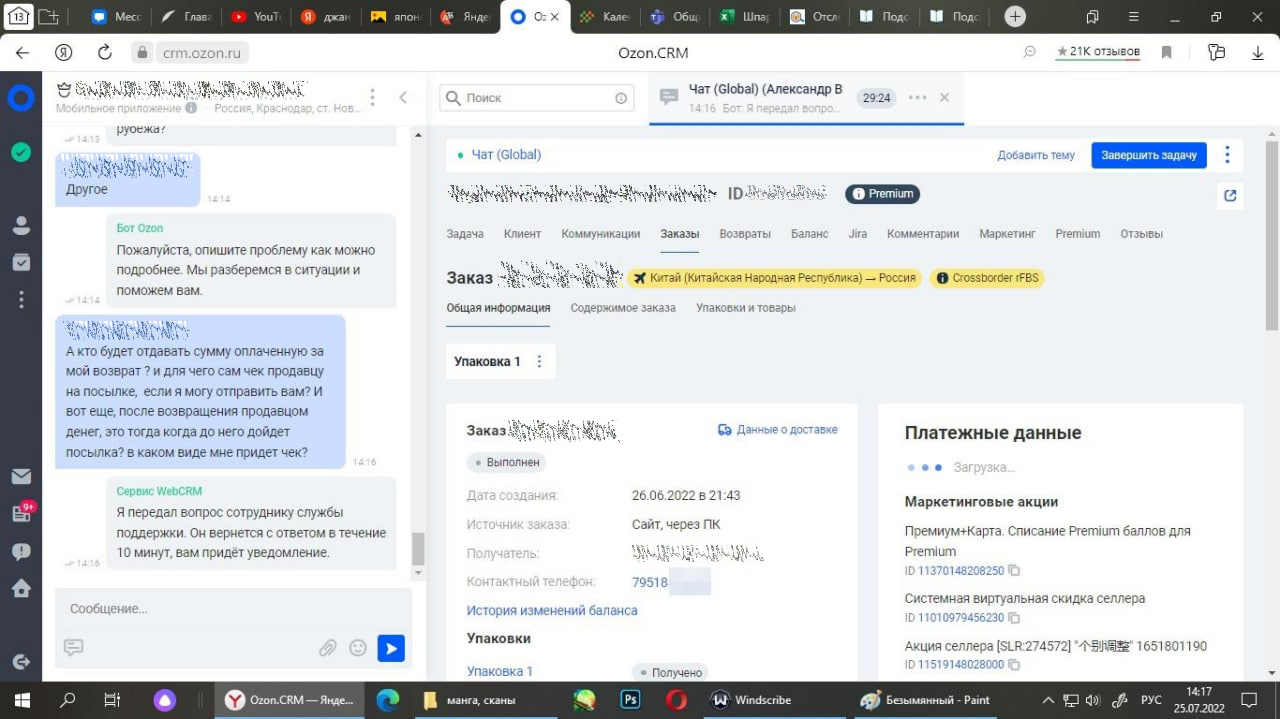

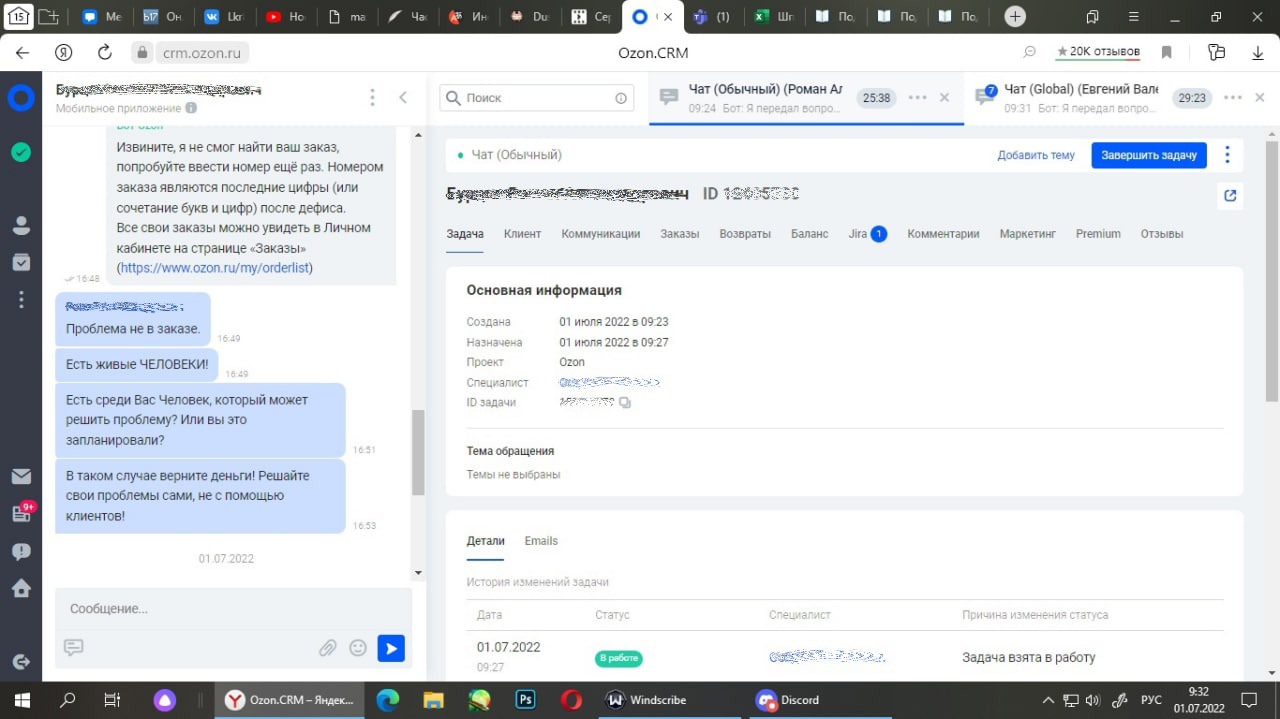

В открытом доступе были обнаружены скриншоты CRM-системы маркетплейса Ozon.

Всего было опубликовано 12 скриншотов, содержащие фрагменты переписки службы поддержки (одного и того же специалиста, от чьего имени был осуществлен вход в CRM-систему) с клиентами. Судя по датам, которые попали «в кадр», скриншоты делались почти на протяжении месяца (с 01 июля 2022 по 25 июля 2022 года).

Представители Ozon уже дали официальный комментарий СМИ:

«Из-за недобросовестных действий одного сотрудника поддержки клиентов данные нескольких заказов попали в сеть. В скриншотах не содержится платежных данных покупателей, а сами скриншоты — неиндексируемые, что значительно ограничивает возможность распространить информацию».

Также в компании заявили, что этому сотруднику моментально заблокировали доступ в корпоративные системы, он будет уволен, а в настоящее время принимается решение о передаче информации в правоохранительные органы для возбуждения уголовного дела.

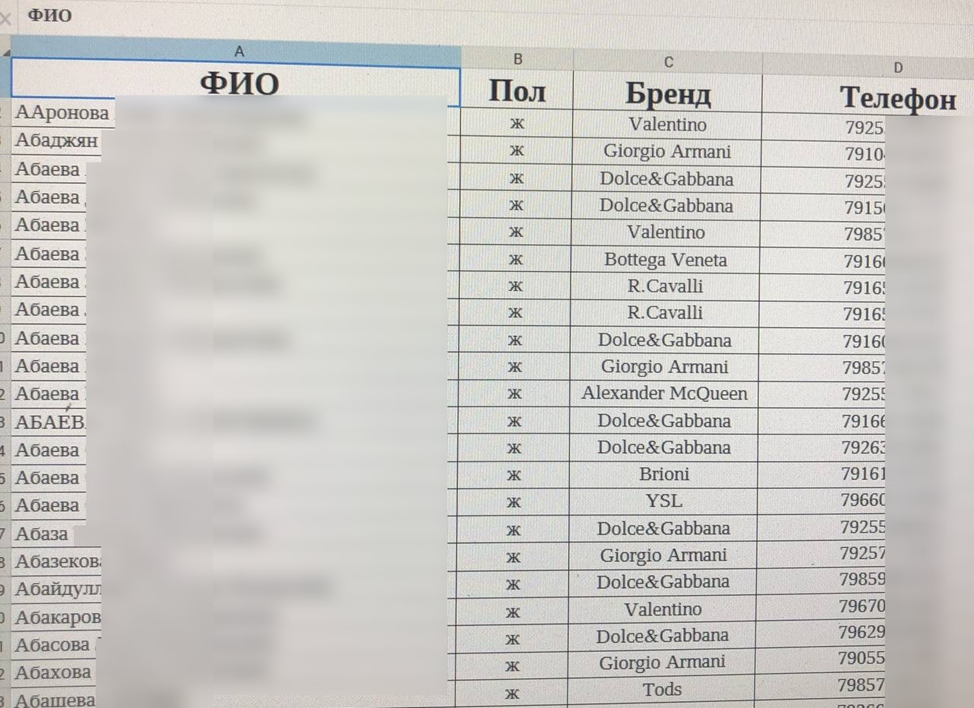

В телеграм-чатах предлагают купить клиентскую базу ЦУМа.

Информация распространяется в Telegram-чатах двумя пользователями, один из которых ранее продавал брендовые вещи на Авито. Деньги за базу пользователи просят перевести некоему Ашоту, фамилия которого, как оказалась, совпадает с предыдущим ником одного из продавцов.

Как сообщается в in4security, база содержит данные примерно 50.000 клиентов (ФИО, телефон, купленный бренд, иногда email) и предлагается к приобретению за 200.000 рублей. По утверждению одного из продавцов, данные получены из службы поддержки ЦУМа, которая имеет к ним непосредственный доступ.

Проанализированные образцы демонстрируют совпадение контактных данных из базы с реальными публичными персонами.

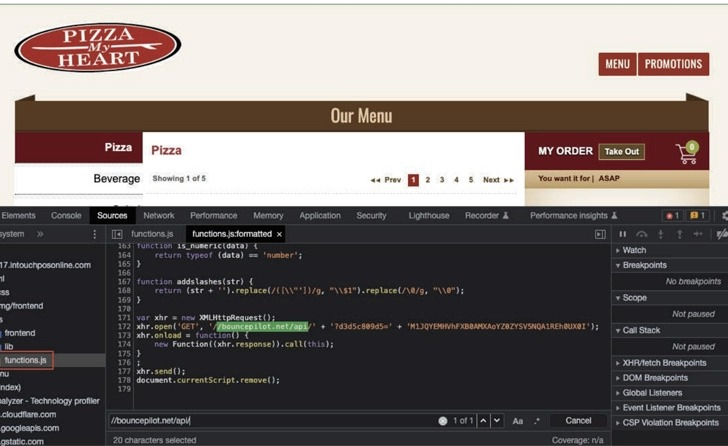

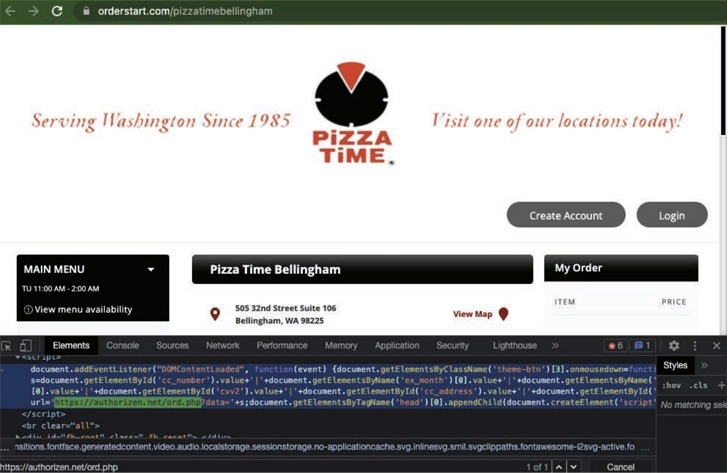

Три платформы для заказа из ресторанов (MenuDrive, Harbortouch и InTouchPOS) стали жертвами двух скимминговых кампаний MageCart. Не менее 311 ресторанов и их клиентов оказались скомпрометированы.

Суммарно взлом привел к компрометации более 50 000 платежных карт, которые были украдены у клиентов пострадавших ресторанов и выставлены на продажу в даркнете.

Первая атака началась примерно 18 января 2022 года и продолжалась до тех пор, пока вредоносный домен, использованный в кампании, не был заблокирован 26 мая. Кампания против InTouchPOS, в свою очередь, была активна с 12 ноября 2021 года.

Суть этих атак заключалась во внедрении вредоносного PHP-кода на страницы оплаты (для чего обычно используются известные уязвимости) и последующей передаче данных клиентов на сервер злоумышленников.

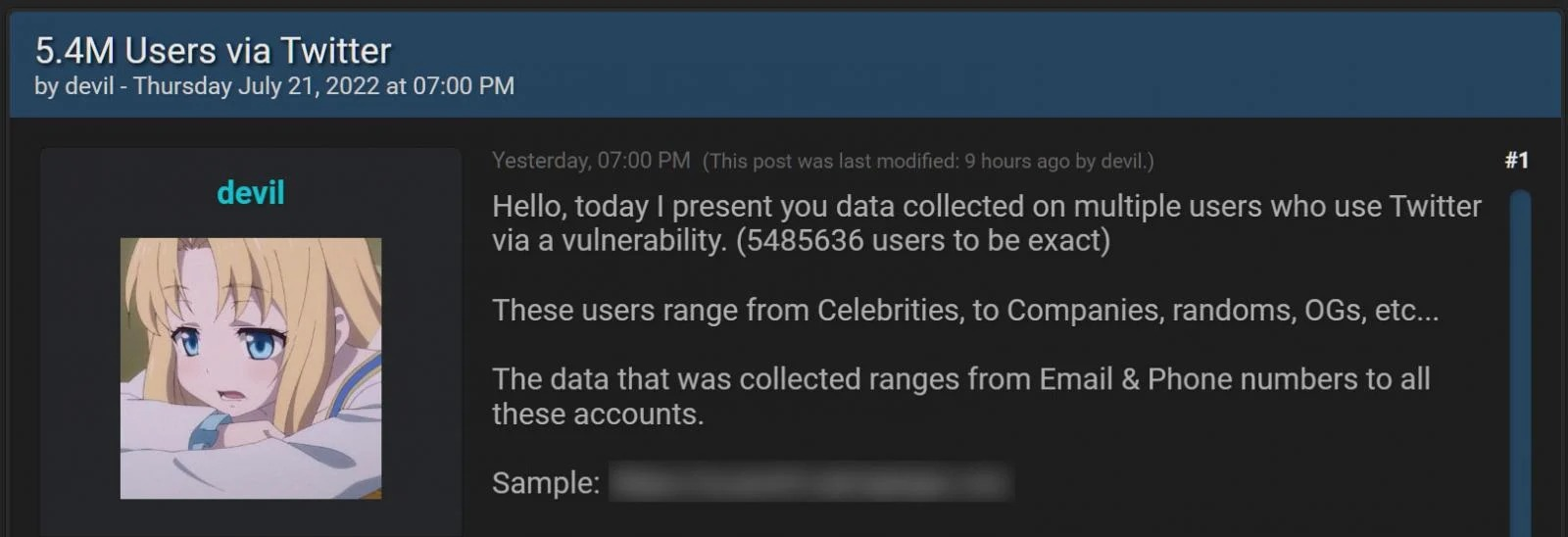

В даркнете выставили на продажу данные 5,4 млн (5 485 636) пользователей Twitter.

База появилась в результате комбинирования открытых данных с телефонными номерами и адресами электронной почты пользователей, которые стали известны через эксплуатацию бага. Злоумышленник оценил базу в 30 000 долларов США.

Хакер, выставивший данные на продажу, заявляет, что дамп содержит информацию о различных учетных записях, в том числе о знаменитостях, компаниях и случайных пользователях.

Злоумышленник подтвердил журналистам, что для сбора данных в декабре 2021 года он использовал уязвимость, которая позволяет любому желающему, без какой-либо аутентификации узнать Twitter ID. Ошибка связана с процессом авторизации, используемом в Android-клиенте Twitter, в частности, в с проверкой дублирования учетной записи Twitter

Выкуп пока не выплачен, администрация города утверждает, что большинство городских служб работает. Мэр Сент-Мэрис рассказал, что к решению этой проблемы привлечена полиция и специалисты по информационной безопасности.

На скриншотах, размещенных на сайте LockBit, показана файловая структура операционной системы Windows, содержащая каталоги, соответствующие таким муниципальным системам, как финансы, здравоохранение и безопасность, очистка сточных вод, имущественные дела и общественные работы. Городу был дан срок, до которого он должен заплатить за разблокировку своих систем, иначе данные будут опубликованы в Интернете.