Антифишинг-дайджест № 284 с 29 июля по 4 августа 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

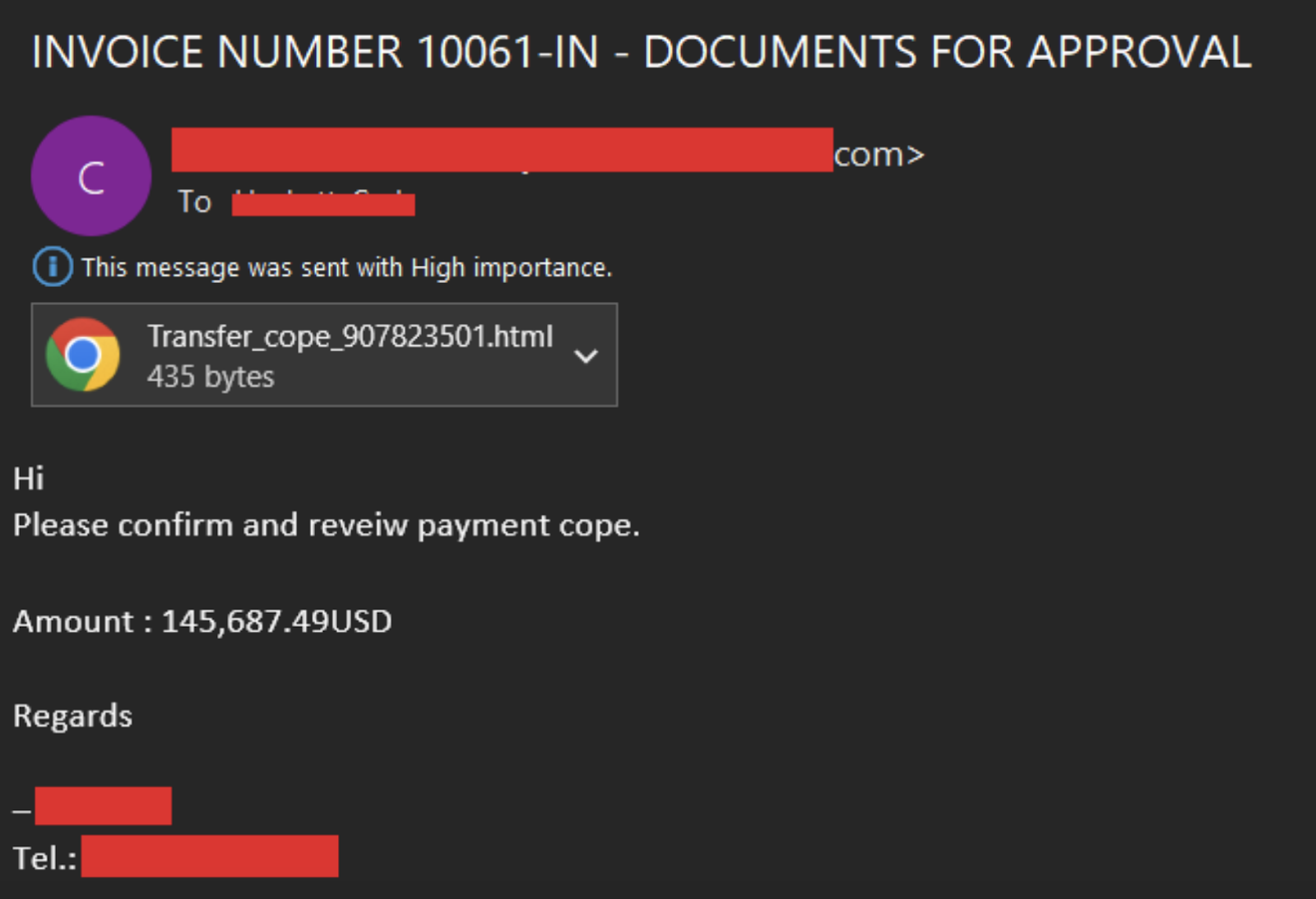

Атака начинается с электронного письма на тему счетов. Прикрепленный документ в формате HTML содержит встроенный фишинговый URL-адрес. Сотрудник открывает вложение и попадает на страницу входа якобы в Microsoft Office. Сначала снимается цифровой отпечаток, а сам получатель отправляется на фишинговую страницу.

Для обхода средств защиты целевая страница работает как прокси-сервер, который перехватывает все сообщения между жертвой и сервером электронной почты. Фишинговый комплект перехватывает HTML-контент с серверов Microsoft и обрабатывает его различными способами, чтобы убедиться, что процесс фишинга работает, затем отправляет контент обратно жертве.

Это влечет за собой замену всех ссылок на домены Microsoft эквивалентными ссылками на фишинговый домен, чтобы обмен данными с мошенническим сайтом остался без изменений на протяжении всего сеанса.

Как сообщают эксперты, злоумышленник вручную входил в учетную запись через 8 минут после кражи учетных данных, а затем читал электронные письма и проверял информацию профиля пользователя. В некоторых случаях взломанные почтовые ящики использовались для отправки дополнительных фишинговых писем в рамках той же кампании.

Схема действий преступников

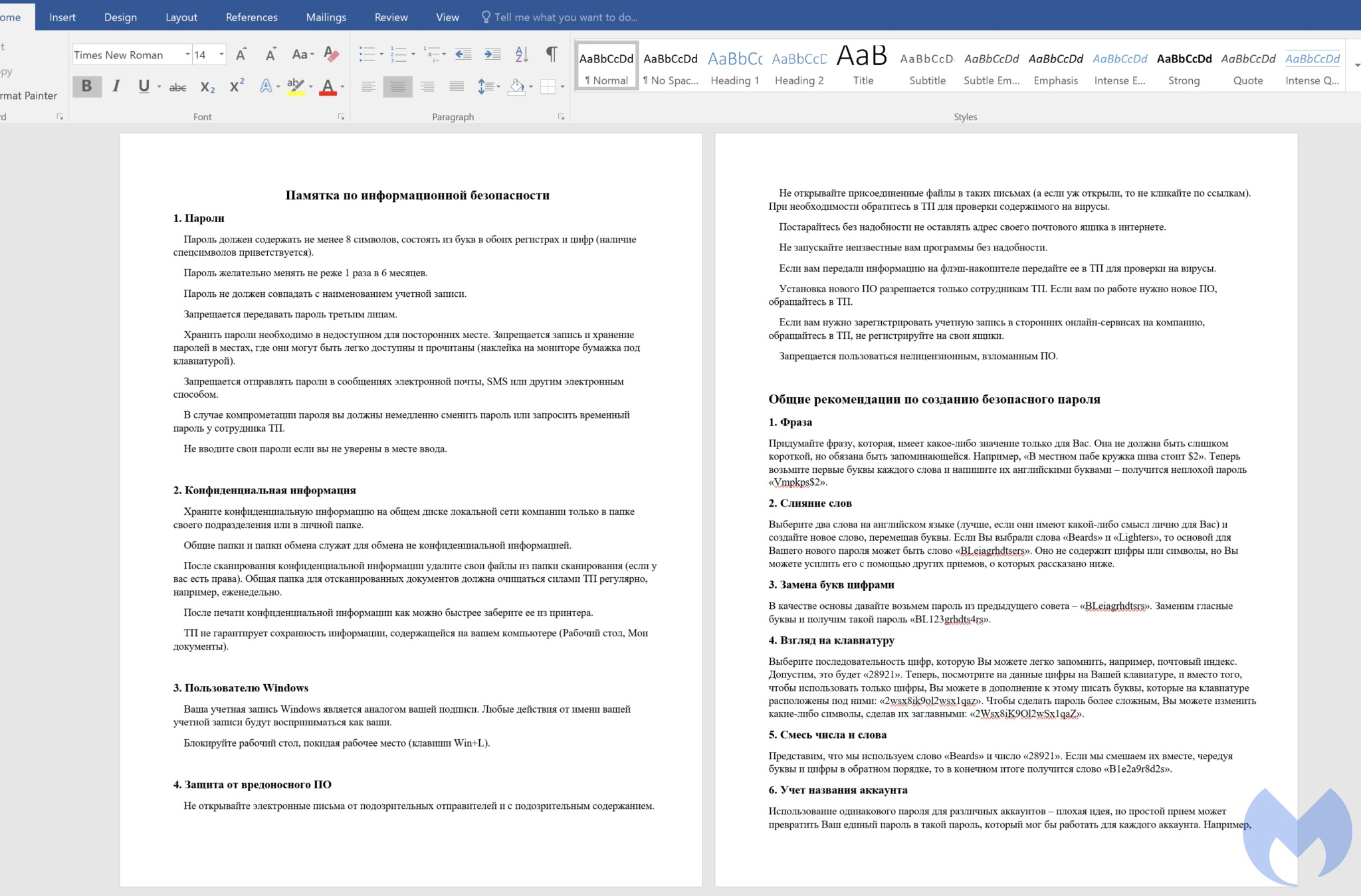

- Woody Rat доставляется на компьютеры жертв через фишинговые письма: при помощи ZIP-архивов, содержащих вредоносную полезную нагрузку, или через документы Microsoft Office, озаглавленные «Памятка по информационной безопасности», которые используют уязвимость Follina для развертывания пейлоадов.

- Запустившись на скомпрометированном устройстве, вредонос использует технику process hollowing для внедрения в приостановленный процесс Notepad, затем удаляет себя с диска, чтобы избежать обнаружения.

- Woody RAT шифрует свои каналы связи с C&C-инфраструктурой, используя комбинацию RSA-4096 и AES-CBC, чтобы избежать внимания инструментов для сетевого мониторинга.

- В перечень возможностей этого трояна входят: сбор системной информации, составление списков папок и запущенных процессов, выполнение команд и файлов, полученных с управляющего сервера, загрузка, скачивание и удаление файлов на зараженных машинах, а также создание скриншотов. Кроме того, Woody Rat способен выполнять код .NET, команды и скрипты PowerShell, которые получает от своего управляющего сервера с помощью двух библиотек DLL (WoodySharpExecutor и WoodyPowerSession).

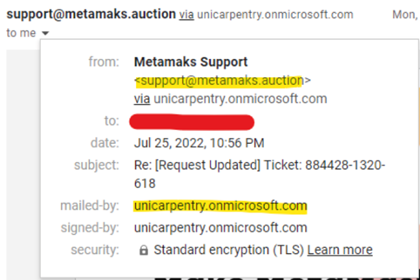

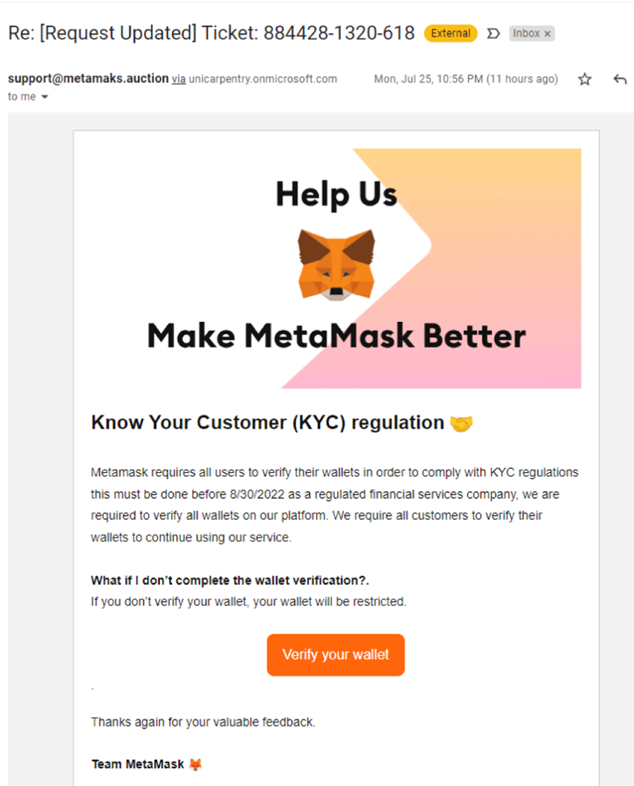

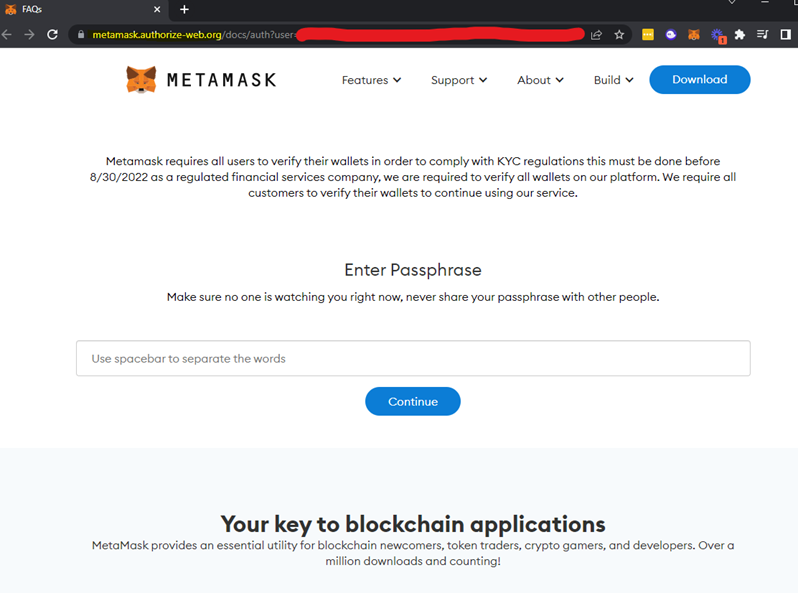

Обнаружена фишинговая кампания, похищающая seed-фразы владельцев криптокошельков MetaMask.

Пользователи получали мошенническое электронное письмо якобы от MetaMask, которое «может показаться настоящим, если прочитать письмо быстро и поверхностно» При анализе письма эксперты обнаружили поддельный домен (metamaks.auction), неверный адрес электронной почты (Metamaks Support) и несвязанный сервер (unicarpentry.onmicrosoft.com).

Фишинговое письмо создает ощущение срочности, требуя от пользователя подтвердить свой кошелек до 30 августа 2022 года, чтобы продолжать пользоваться сервисом.

Нажав на кнопку «Подтвердить свой кошелек», пользователь перенаправляется на вредоносный сайт, который предлагает жертве ввести seed-фразу. На сайте также есть SSL-сертификат, связанный с настоящим сайтом MetaMask, что добавляет правдоподобности кампании.

Схема кампании

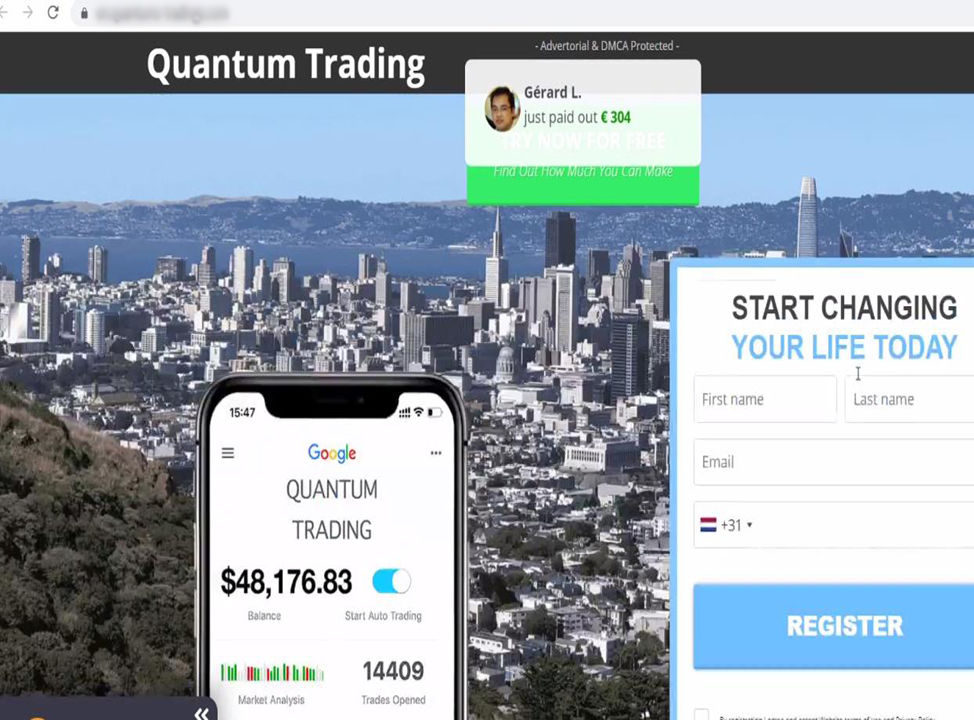

- Мошенники продвигают кампанию в соцсетях или используют скомпрометированные профили Facebook и YouTube, чтобы охватить как можно больше пользователей.

- Жертвы, которые попадаются на уловку и нажимают на рекламу, перенаправляются на целевые страницы с поддельными историями успеха.

- Затем мошенники запрашивают контактные данные. «Персональный менеджер клиента» из коллцентра связывается с жертвой и сообщает условия инвестирования.

- Жертву убеждают внести депозит на 250 евро или больше, а данные, предоставленные на поддельном сайте, сохраняются и используются для будущих кампаний или перепродаются в дарквебе .

- После внесения средств жертва получает доступ к панели управления, которая показывает пользователю поддельную прибыль. Это делается для того, чтобы увеличить правдоподобность сайта и побудить жертв вкладывать больше денег для получения большей прибыли.

- Мошенничество раскрывается, когда пользователь пытается вывести с платформы деньги.

Инциденты

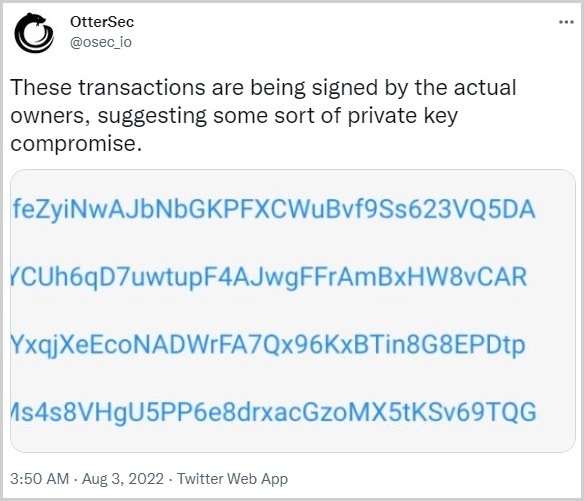

Предварительно сообщалось, что атака не связана с кодом, криптографией и блокчейном Solana, поскольку все транзакции были подписаны законными владельцами.

Согласно последнему обновлению, все пострадавшие адреса оказались так или иначе связаны (созданы, импортированы или использованы) с приложениями мобильных кошельков Slope. При этом разработчики Solana подчеркивают, что атака не затрагивала аппаратные кошельки.

Хотя расследование произошедшего пока не завершено, основная версия случившегося такова: информация о приватных ключах по ошибке передавалась службе мониторинга приложений Slope.

Пароли для доступа к облачным панелям Wiseasy, включая учетную запись администратора, были обнаружены в даркнете. Одной из причин успешной атаки стало отсутствие двухфакторной аутентификации для защиты учетных записей в облачном сервисе.

Согласно информации, представленной на скриншотах аккаунта администратора Wiseasy, сервис может удаленно управлять платежными терминалами, имеет доступ к данным клиентов, способен добавлять пользователей, знает названия сетей Wi-Fi и открытые пароли подключенных платежных терминалов.

Во время атаки на сайт поступало в 200 раз больше трафика, чем обычно. Нормальная работа сайта была возобновлена в течение 20 минут.

Кроме сайта президента Тайваня пострадали Министерство национальной обороны, Министерство иностранных дел и сайт аэропорта Тайвань-Таоюань. Все пострадавшие структуры были быстро восстановлены.

Первичное расследование показало, что атака привела к шифрованию части IT-систем и файлов. Сейчас все системы производителя полупроводников подвергаются судебной экспертизе, а специалисты устраняют последствия кибератаки.

Записка с требованием выкупа, размещенная на одной из зашифрованных систем Semikron, указывает на то, что атака связана с шифровальщиком LV, а злоумышленники утверждают, что украли у компании документы общим объемом 2 Тб.

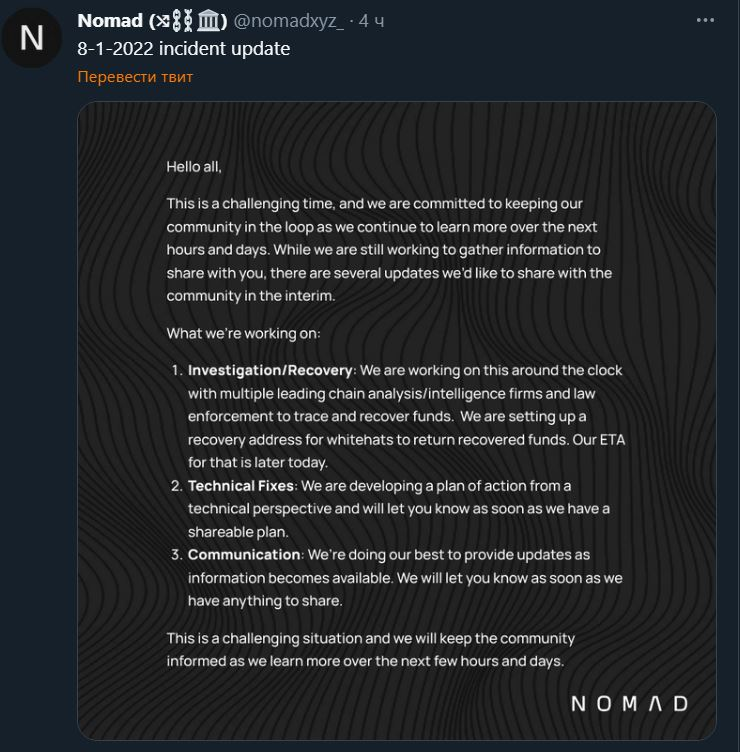

Мост Nomad, обеспечивающий переводы между блокчейнами Ethereum, Avalanche, Moonbeam, Evmos и Milkomeda, стал жертвой атаки, в результате которой произошло первое в истории децентрализованное массовое ограбление на сумму в 190,7 млн долларов США.

Атака произошла из-за неправильной конфигурации основного смарт-контракта проекта, сделанной во время обновления. Ошибка позволяла любому, у кого есть хотя бы базовое понимание кода, разрешить самому себе вывод средств. Все, что нужно было сделать — найти транзакцию, которая сработала, найти/заменить адрес другого человека на свой, а затем ретранслировать.

В данном случае сработал принцип домино, когда люди видели, что средства воруют с использованием вышеописанного метода, и подставляли свои собственные адреса, чтобы воспроизвести атаку.

Взломанные системы содержали следующие данные о клиентах:

- Имена;

- Адреса;

- Даты рождения;

- Даты оказания услуг;

- Коды диагнозов;

- Информация о состоянии здоровья;

- ID клиентов;

- Номера социального страхования.

OneTouchPoint сообщила, что начала диагностику и планирует найти жертву, которая первой подверглась атаке. Компания назвала 34 страховых компаний и поставщиков медицинских услуг, которые пострадали от этой утечки данных. Однако компания не сообщила, сколько клиентов пострадало от этого инцидента и не раскрыла подробности атаки, в том числе название вымогательского ПО, которое использовалось во время атаки.

Учащиеся и родители старшей школы Вуттона (Wootton Upper School) и колледжа Кимберли (Kimberley College) получили email от хакеров, в котором утверждалось, что группа украла домашние адреса учащихся, банковскую информацию и медицинские данные. Злоумышленники угрожают опубликовать данные, если школа не заплатит выкуп и напоминают, что нашли в сети учреждения полис киберстрахования на сумму 500 тыс. фунтов стерлингов.

Образовательные учреждения работают со сторонними специалистами над восстановлением IT-систем, ведется расследование для выяснения обстоятельств взлома и того, какие именно данные были затронуты.

В результате инцидента клиентские порталы Encevo и Creos Luxembourg оказались недоступны, хотя задержек и перерывов в предоставлении услуг не возникло.

Компания заявила, что согласно предварительным результатами расследования, злоумышленники похитили «некоторый объем данных» из систем, к которым получили доступ.

Сообщалось, что Encevo пока не может оценить масштабы последствий инцидента. В компании просили клиентов подождать до завершения расследования, после чего каждый из них должен получить персональное уведомление. Пока всем клиентам рекомендуется сбросить пароли для своих учетных записей, которые использовались для взаимодействия с сервисами Encevo и Creos Luxembourg. Кроме того, если эти пароли использовались и для других сайтов, там их тоже следует изменить.

На сайте BlackCat появилась публикация, посвященная взлому Creos Luxembourg. Хакеры угрожают опубликовать 180 тыс. украденных у компании файлов общим объемом 150 Гб. Согласно заявлению злоумышленников, в этот дамп вошли контракты, соглашения, паспорта, счета и электронные письма.

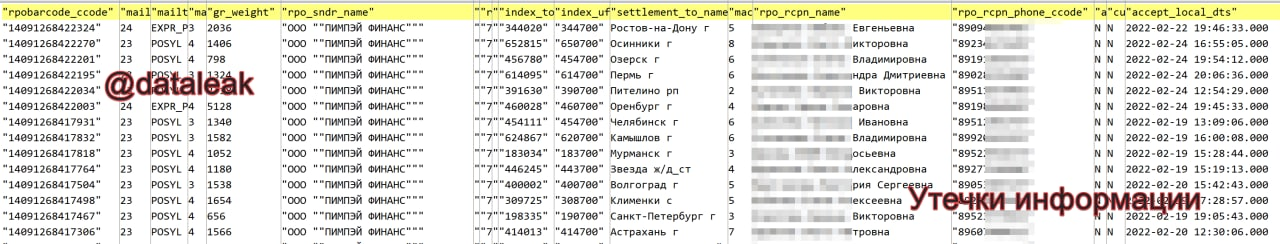

В даркнете опубликован «пробник» на 10 млн строк, содержащий информацию из базы данных отправлений «Почты России». Представители «Почты России» уже подтвердили утечку и заявили, что неназванный подрядчик был скомпрометирован в результате хакерской атаки.

Специалисты Data Leakage & Breach Intelligence (DLBI) и Telegram-канал in4security сообщили, что в свободном доступе появилась часть базы данных отправлений «Почты России». Данные опубликовал тот же источник, который ранее «слил» в сеть информацию сервиса покупки билетов tutu.ru, службы доставки Delivery Club и образовательной платформы GeekBrains.

Опубликованный злоумышленником «пробник» из 10 млн строк содержит:

- номер отслеживания (трек-номер отправления);

- ФИО (или название компании) отправителя/получателя;

- телефон получателя;

- город/индекс отправителя/получателя;

- вес/статус отправления;

- дату/время отправления.

Выборочная проверка по трек-номерам через сайт pochta.ru показала, что информация в дампе подлинная, и по фрагменту базы можно предположить, что данные актуальны на 11 июня 2022 года.

Хакер утверждает, что кроме упомянутого списка ему удалось получить дамп таблицы с данными всех клиентов «Почты России».