Антифишинг-дайджест № 285 с 5 по 11 августа 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

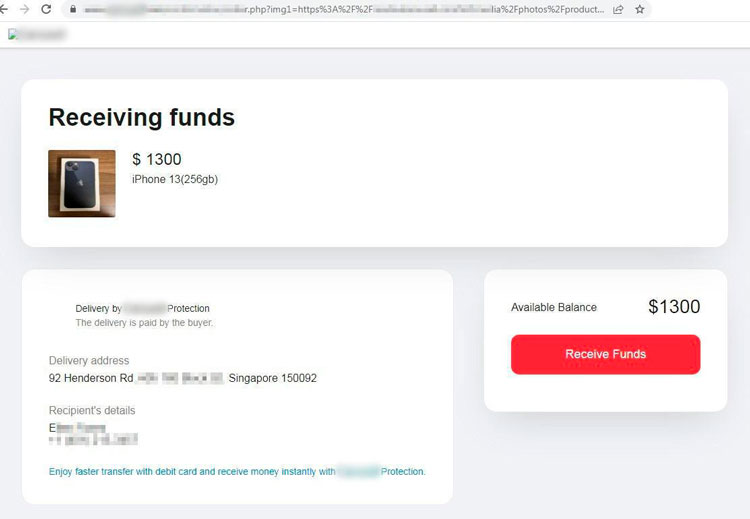

Мошенническая кампания Classiscam стала распространяться в странах Азии.

Схема действий мошенников:

- Мошенники создают уникальную фишинговую ссылку, которая используется для обмана продавцов, отображая информацию об оплаченном заказе, имитируя официальный сайт магазина;

- После этого мошенники утверждают, что оплатили заказ и заманивают продавца на фальшивую страницу, чтобы он оплатил “доставку” или получил деньги за “заказ”. Эта уловка используется для того, чтобы заставить жертву ввести данные своей кредитной карты на фальшивом сайте;

- Затем жертва перенаправляется на другой фальшивый сайт, на котором ее просят подтвердить предоставленную платежную информацию с помощью одноразового кода из СМС;

- Получив все нужные данные, злоумышленники крадут все средства жертвы. Кроме того, мошенники пытаются проверить баланс жертвы, чтобы как можно скорее определить наиболее ценные карты.

Система пользовательского интерфейса, лежащая в основе сети поддельных сайтов, затрудняет их отслеживание, поэтому с Classiscam бороться намного сложнее, чем с обычными мошенническими кампаниями.

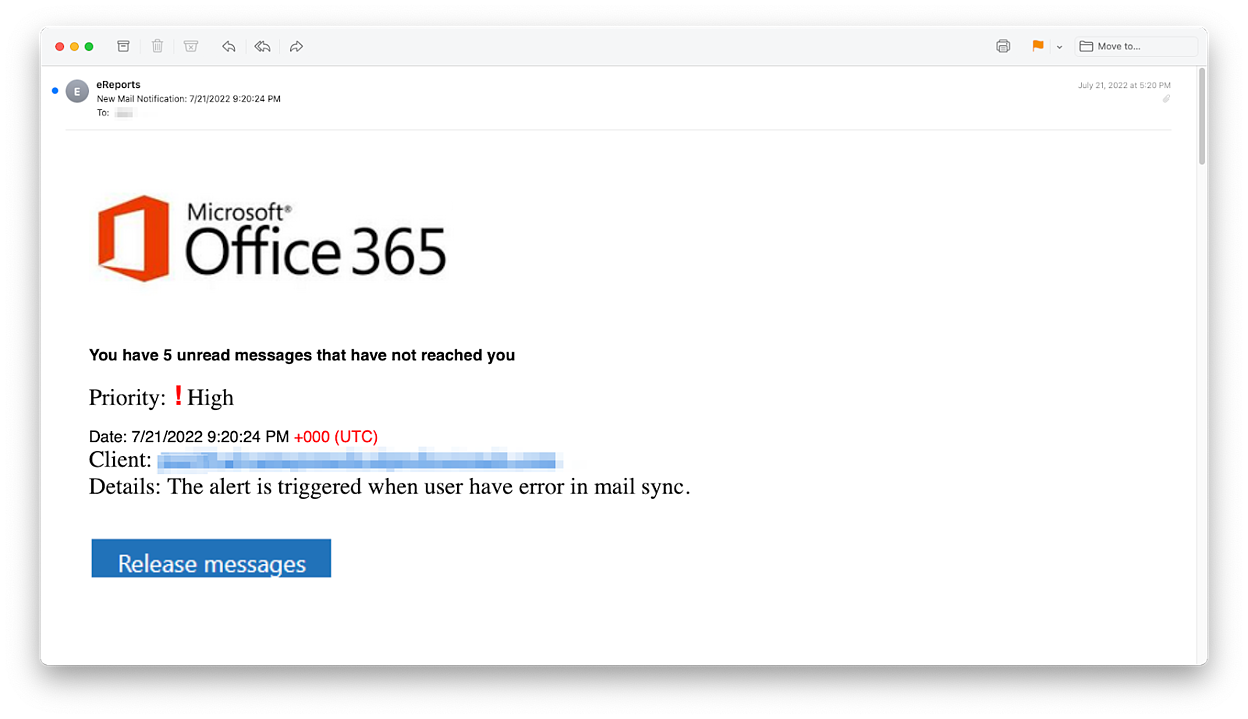

Открытые перенаправления (Open Redirects) — уязвимости веб-приложений, которые позволяют хакеру использовать домены доверенных организаций и сайтов в качестве временных целевых страниц для упрощения фишинговых атак. Используя высоконадежные домены популярных сервисов, таких как Snapchat, хакеры создают специальные URL-адреса, которые переадресовывают посетителей на вредоносные ресурсы с наборами для фишинга.

Пример вредоносной ссылки:

https://www.americanexpress[.]com/Tracking?mid=ALE220718AEMLCATENUS120620PM3736&msrc=ALERTS-NOTIF-PLAT&url=http://58a.upwebseo[.]com/ms/aXJAbXdzbM2xhcmVVuZXJneS5jb20=Поскольку подготовленная фишером ссылка содержит имя легитимного домена, пользователь вряд ли заподозрит неладное. Тем не менее доверенный домен задействуется исключительно в качестве посадочной страницы.

Злоумышленники включали персональную информацию в URL, чтобы «на лету» персонализировать посадочные страницы под конкретную жертву.

Переход к социальной инженерии был вызван невысокой эффективностью и предсказуемостью обычных атак, которым научились успешно противостоять специалисты по кибербезопасности, значительно снизив прибыль преступников.

Как заявили Conti,

«Мы не можем выиграть войну технологий, потому что на этой арене мы конкурируем с компаниями-миллиардерами, но можем победить, используя человеческий фактор».

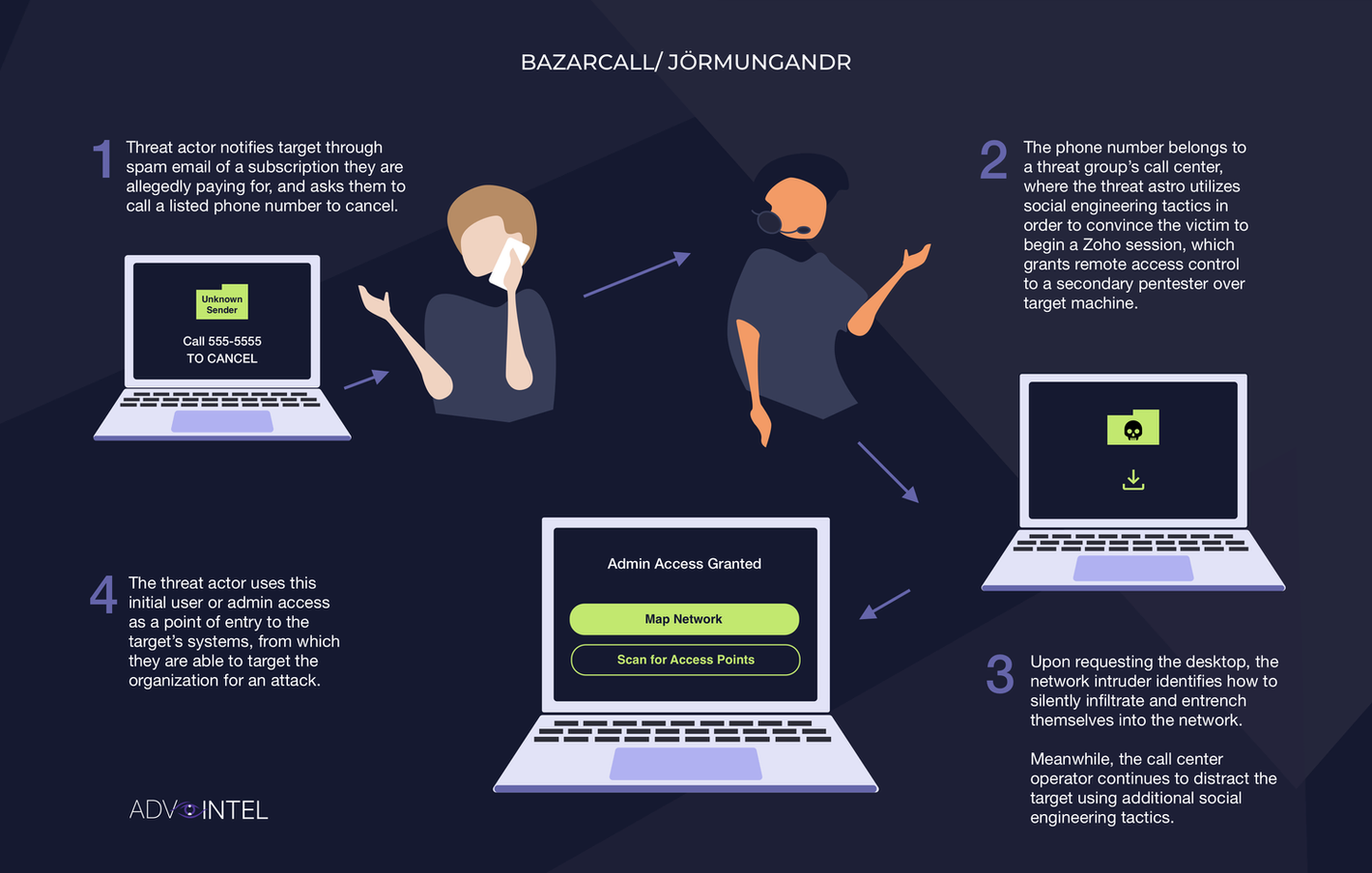

Три группы, использующие фишинговую тактику BazarCall для взлома компаний, показали, что вымогательство или простая кража данных в сочетании с сетевым шифрованием все еще может быть прибыльными способами атак. Упомянутые кампании BazarCall в течение 3 месяцев привели к 20 обращениям жертв и требованиям выкупа на десятки миллионов долларов США.

Схема кампании BazarCall:

- Рассылка электронных писем с уведомлением о том, что жертва подписалась на услугу, оплата за которую списывается автоматически. В письме указывается номер телефона, по которому можно позвонить, чтобы отменить подписку.

- Жертва звонит по указанному номеру и попадает в колл-центр преступников. Когда операторы принимают звонок, они используют различные тактики социальной инженерии, чтобы убедить жертву предоставить удаленный контроль над компьютером или устройством якобы для того, чтобы помочь ей отменить подписку.

- Получив доступ к рабочему столу жертвы, злоумышленник внедряется в сеть пользователя, используя легитимные инструменты, которые ранее были характерны для арсенала Conti. Первоначальный оператор продолжает общаться с жертвой, делая вид, что помогает ей получить удаленный доступ к рабочему столу.

- В сети устанавливается вредоносное ПО, с помощью которого преступники могут в любой момент получить доступ в сеть жертвы. Далее этот доступ используется, чтобы атаковать организацию, похитить и зашифровать ее данные.

Инциденты

В опубликованном документе по неизвестной причине осталась полная информация, которую кандидат обязан предоставить комиссии, но которая не должна попадать в открытый доступ. Кроме паспортов, ИНН и СНИЛС, на сайт выложили сведения о недвижимости и суммах на счетах.

Вымогательские группировки Hive, LockBit и BlackCat практически одновременно атаковали поставщика автомобилей. В результате некоторые файлы были зашифрованы трижды.

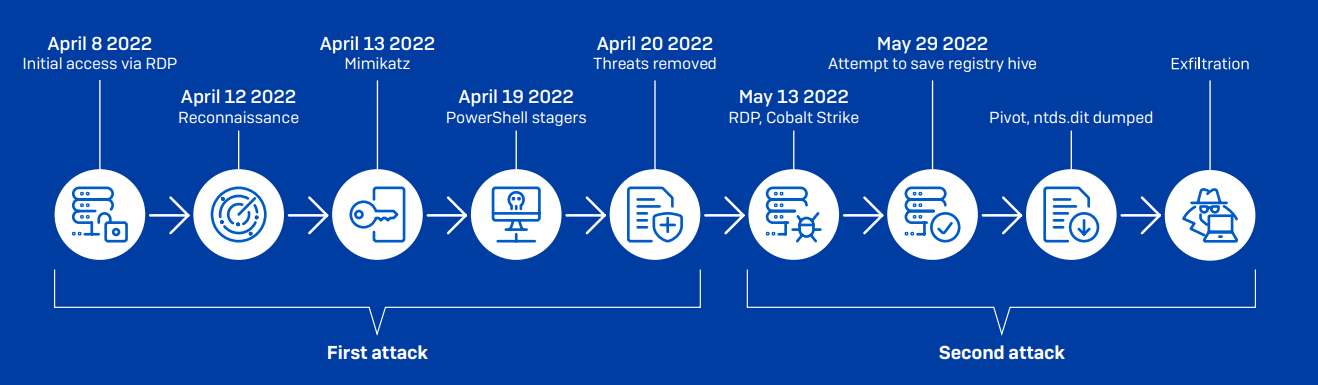

Атаки начались со взлома систем брокером начального доступа (Initial Access Broker, IAB) в декабре 2021 года. IAB использовал неправильную конфигурацию брандмауэра для взлома сервера контроллера домена с использованием подключения по протоколу удаленного рабочего стола (RDP).

После первоначальной компрометации доступ к сети жертвы 20 апреля, 1 мая и 15 мая получили группировки LockBit, Hive и ALPHV/BlackCat. 1 мая в течение 2 часов с помощью легитимных инструментов PsExec и PDQ Deploy по сети были распространены полезные нагрузки LockBit и Hive для шифрования более 10 систем во время каждой атаки. LockBit также украли данные и сохранили их в облачное хранилище Mega.

Атака Hive началась через 2 часа после атаки Lockbit, и шифровальщик Lockbit все еще работал, поэтому обе группы продолжали находить файлы без расширения, означающего, что они были зашифрованы.

Спустя 2 недели, 15 мая, когда IT-специалисты автомобильного поставщика все еще восстанавливали системы, группировка BlackCat подключилась к тому же серверу управления, скомпрометированный бандами LockBit и Hive. После установки программы для удаленного доступа Atera Agent BlackCat получили постоянный доступ к сети и похитили данные.

Специалисты Sophos, помогавшие жертве в расследовании атаки, обнаружили файлы, трижды зашифрованные с помощью программ-вымогателей Lockbit, Hive и BlackCat, а также 3 разных заметки о выкупе в зашифрованных системах. По словам Sophos, некоторые файлы были зашифрованы даже 5 раз.

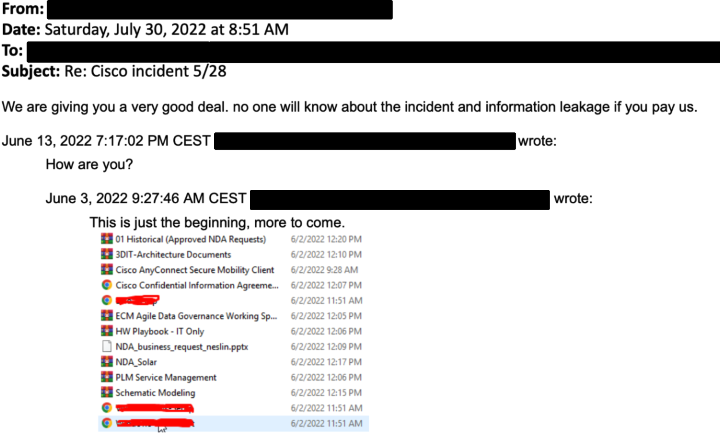

Компания Cisco подтвердила факт взлома группировкой вымогателей Yanluowang, связанной с Lapsus$.

Злоумышленники проникли в корпоративную сеть Cisco, взломав личный Google -аккаунт сотрудника компании, который хранил все пароли в браузере. Затем один из хакеров позвонил сотруднику и притворился представителем доверенной организации. В ходе разговора хакер убедил сотрудника принять принять push-уведомление от приложения, отвечающего за многофакторную аутентификацию. Это и позволило киберпреступникам проникнуть в корпоративную сеть Cisco.

Cisco сообщила, что не обнаружила доказательств того, что злоумышленники получили доступ к важным внутренним системам, связанным с разработкой продуктов, подписанием кода. По словам представителей компании, все, что Yanluowang смогли украсть — содержимое папки Box, связанной с учетной записью сотрудника.

Хакер с помощью фишинга похитил учетные данные сотрудника, а затем использовал их для доступа к внутренним инструментам поддержки Klaviyo. По словам компании, злоумышленник использовал внутренние инструменты поддержки клиентов для поиска учетных записей, связанных с криптовалютой, и загрузил маркетинговые списки для 38 клиентов, работающих в сфере криптовалют.

Загруженная информация содержала имена, адреса электронной почты, номера телефонов и некоторые настраиваемые свойства профиля для профилей в этих списках. Хакер также загрузил 2 внутренних списка, используемых Klaviyo для обновления продукта и маркетинговых обновлений, которые содержат имена, адреса, email-адреса и номера телефонов.

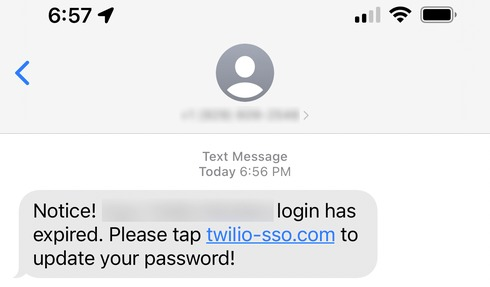

В рамках фишинговой атаки на сотрудников Twilio хакеры выдавали себя за представителей ИТ-отдела компании. В SMS они просили людей перейти по ссылкам, содержащим такие ключевые слова, как Twilio, Okta и SSO и обновить пароль, поскольку их действующий пароль устарел и его пора сменить.

Сразу после обнаружения атаки Twilio аннулировала скомпрометированные учетные записи сотрудников, чтобы блокировать хакерам доступ к своим системам, и начала уведомлять клиентов, пострадавших от этого инцидента.

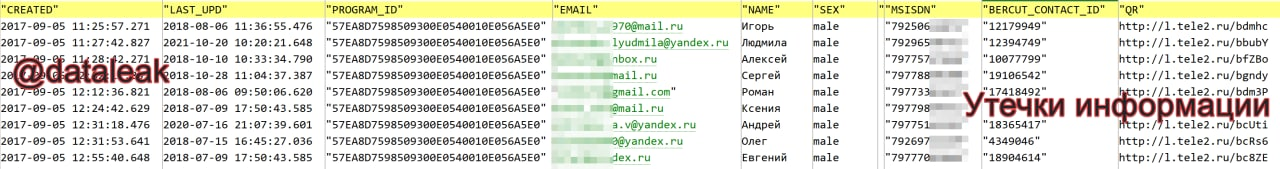

Всего в дампе 7 530 149 строк, содержащих:

- 🌵 ФИО (часто только имя)

- 🌵 номер телефона (7,457,370 уникальных номеров)

- 🌵 адрес эл. почты (5,707,696 уникальных адресов)

- 🌵 пол

- 🌵 идентификатор BERCUT_CONTACT_ID, который дает возможность предположить, что данные получены вероятно из системы bercut.com

- 🌵 ссылки на страницы на домене l.tele2.ru

- 🌵 дата создания и обновления записи (с 05.09.2017 по 27.06.2022)

Представители Tele2 уже подтвердили факт утечки и сообщили СМИ, что компания проводит расследование инцидента. Согласно заявлению оператора, хакерской атаке подвергся некий подрядчик компании.

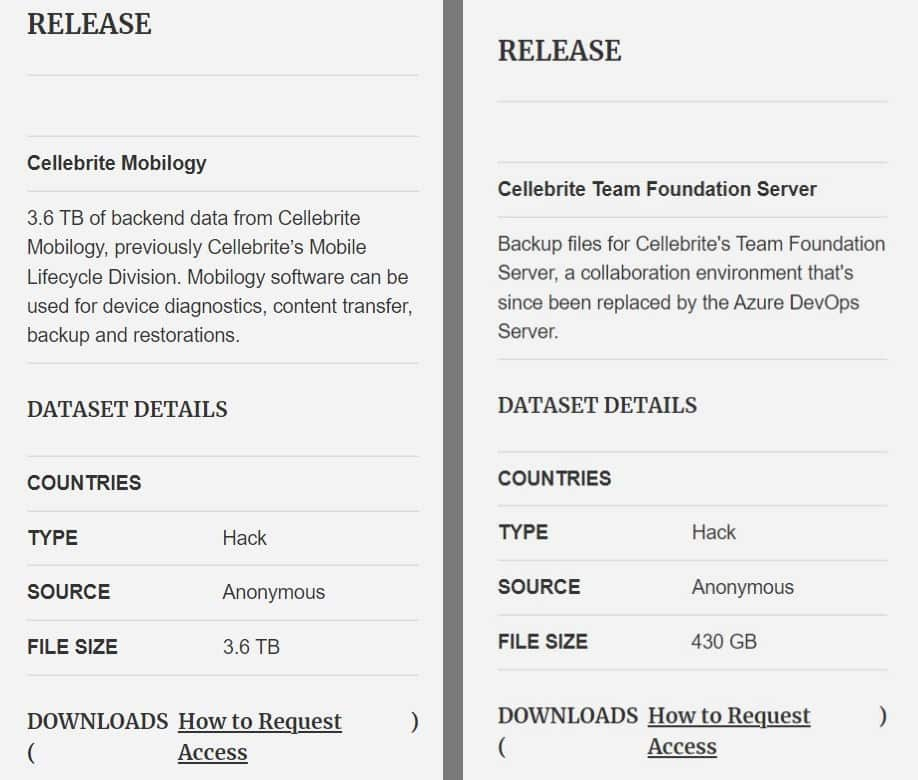

От утечки данных пострадали Cellebrite Mobilogy (флагманский продукт компании), и сервер Cellebrite Team Foundation. На данный момент все слитые данные доступны только исследователям и журналистам по запросу у группы активистов Distributed Denial of Secrets (DDoSecrets).