Антифишинг-дайджест № 289 со 2 по 8 сентября 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

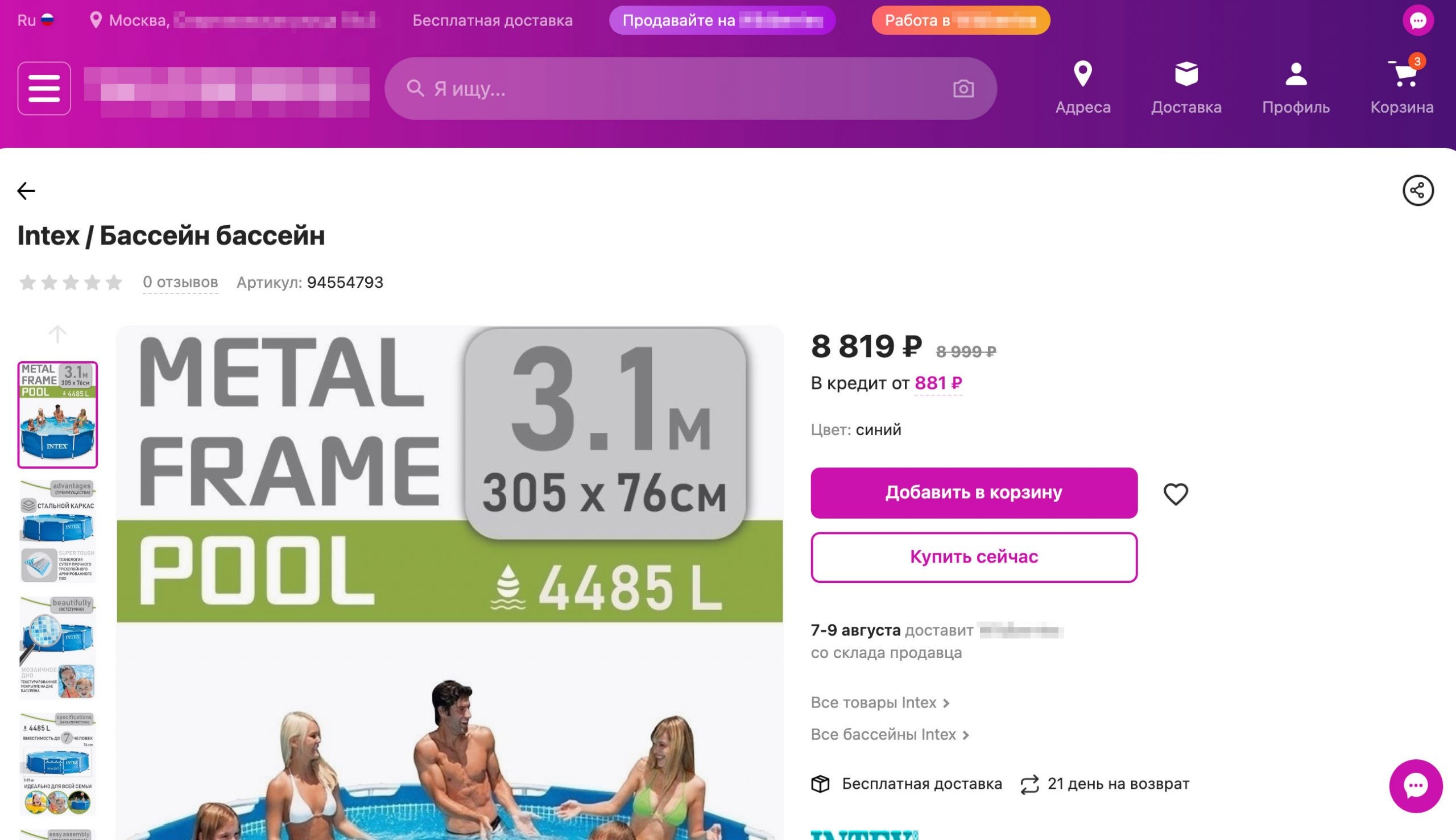

Обнаружена мошенническая кампания, для проведения которой используется популярный маркетплейс.

Схема действий мошенников

- Мошенники выкладывают на официальный сайт известного маркетплейса несколько товаров. Это может быть все, что угодно: от дачного бассейн до смартфона. Преступники представляются разными продавцами, но используют один и тот же номер.

- Страницы товаров не вызывают подозрения. В карточках присутствует правдоподобная информация: есть артикул, логотип бренда-производителя, несколько фото, сроки доставки и возврата.

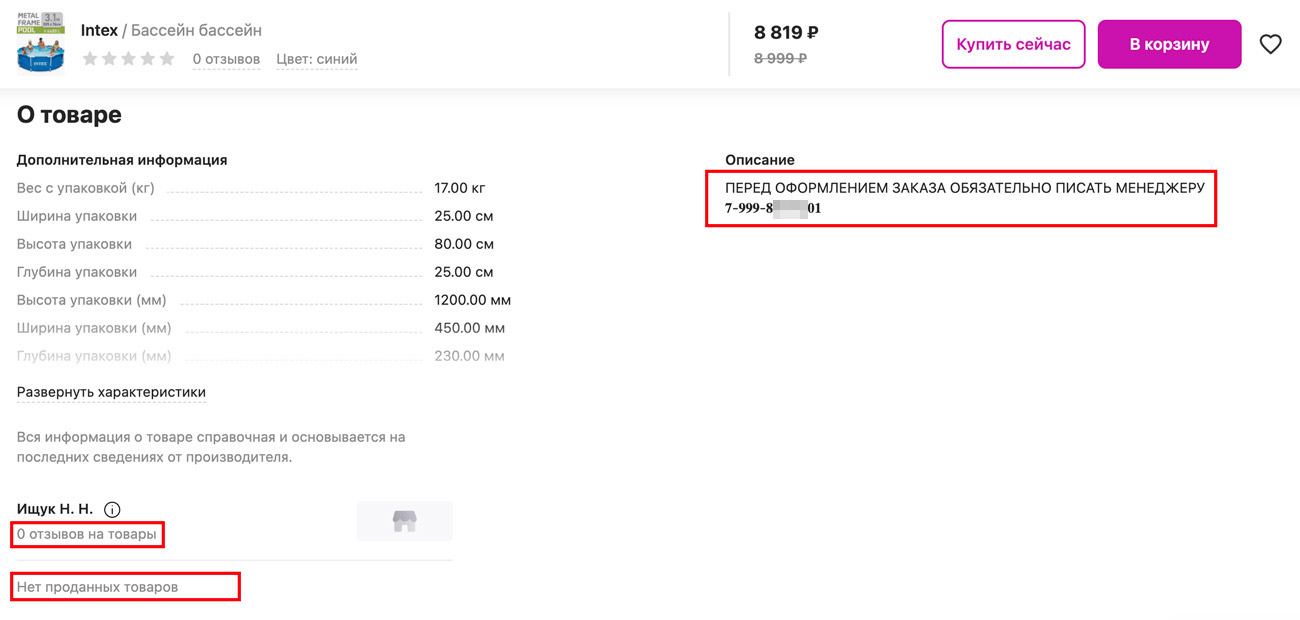

- В описании товара преступники указывают номер телефона и просят перед оформлением заказа обязательно написать менеджеру. В нормальной ситуации в этом нет никакой необходимости: крупные маркетплейсы и онлайн-магазины всегда проводят все сделки через свою платформу, поскольку это помогает обеспечить безопасность и продавца, и покупателя. Прямое общение между ними такие площадки как минимум не одобряют, а чаще и вовсе запрещают.

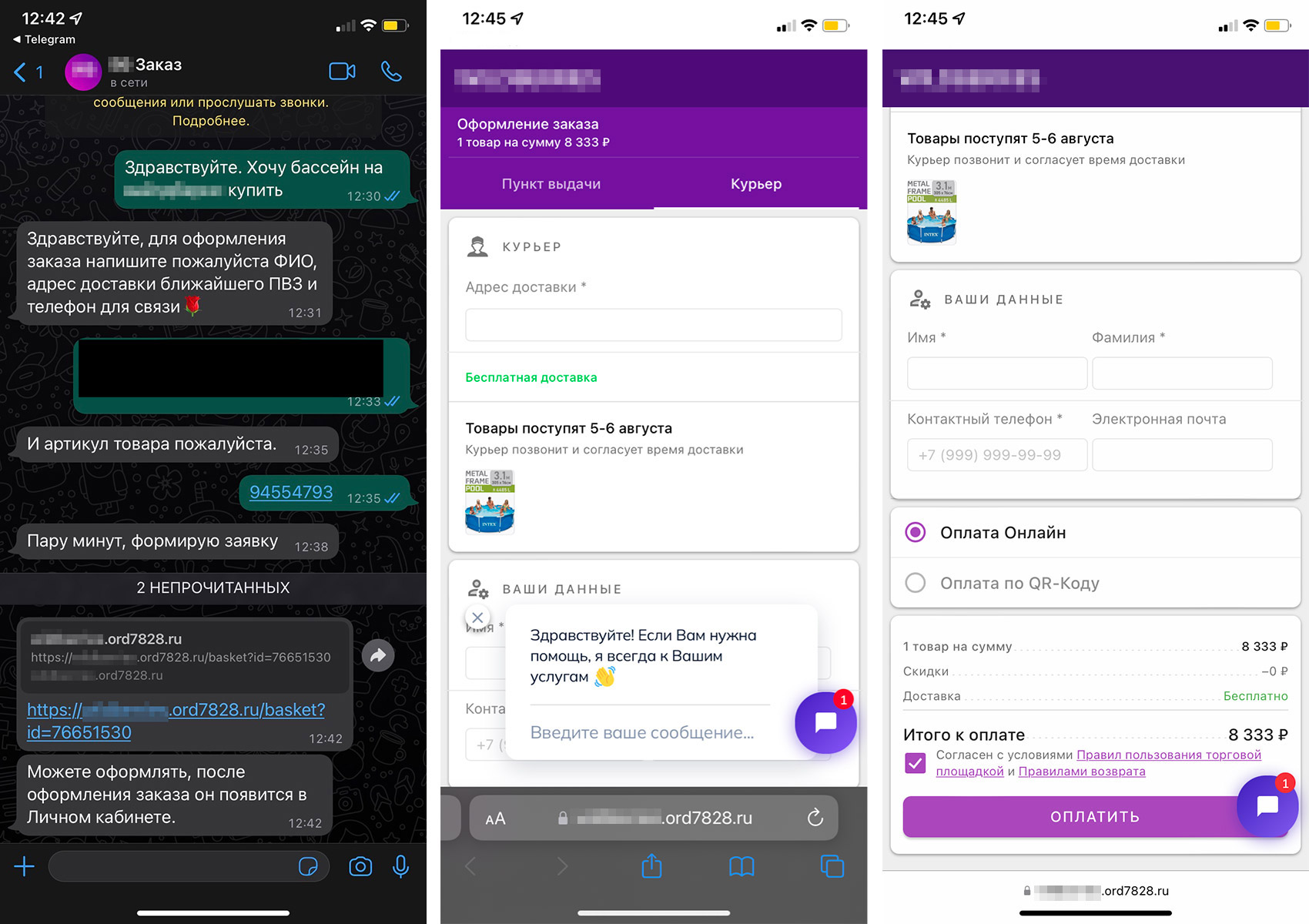

- Если потенциальный покупатель пишет по номеру в описании на сайте, ему предлагают прислать полное имя покупателя, адрес ближайшего пункта выдачи заказов, номер телефона и другую информацию. Финалом переписки становится ссылка на «страницу оформления заказа».

- Кликнув по ссылке, жертва якобы возвращается на сайт маркетплейса для оформления покупки, но на самом деле это мошеннический ресурс, созданных злоумышленниками.

- Если жертва оплатит товар через поддельный сайт, мошенники получат ее деньги и личные данные:

- Имя и фамилию

- Телефон

- Электронную почту

- Адрес доставки

- Данные банковской карты

Инциденты

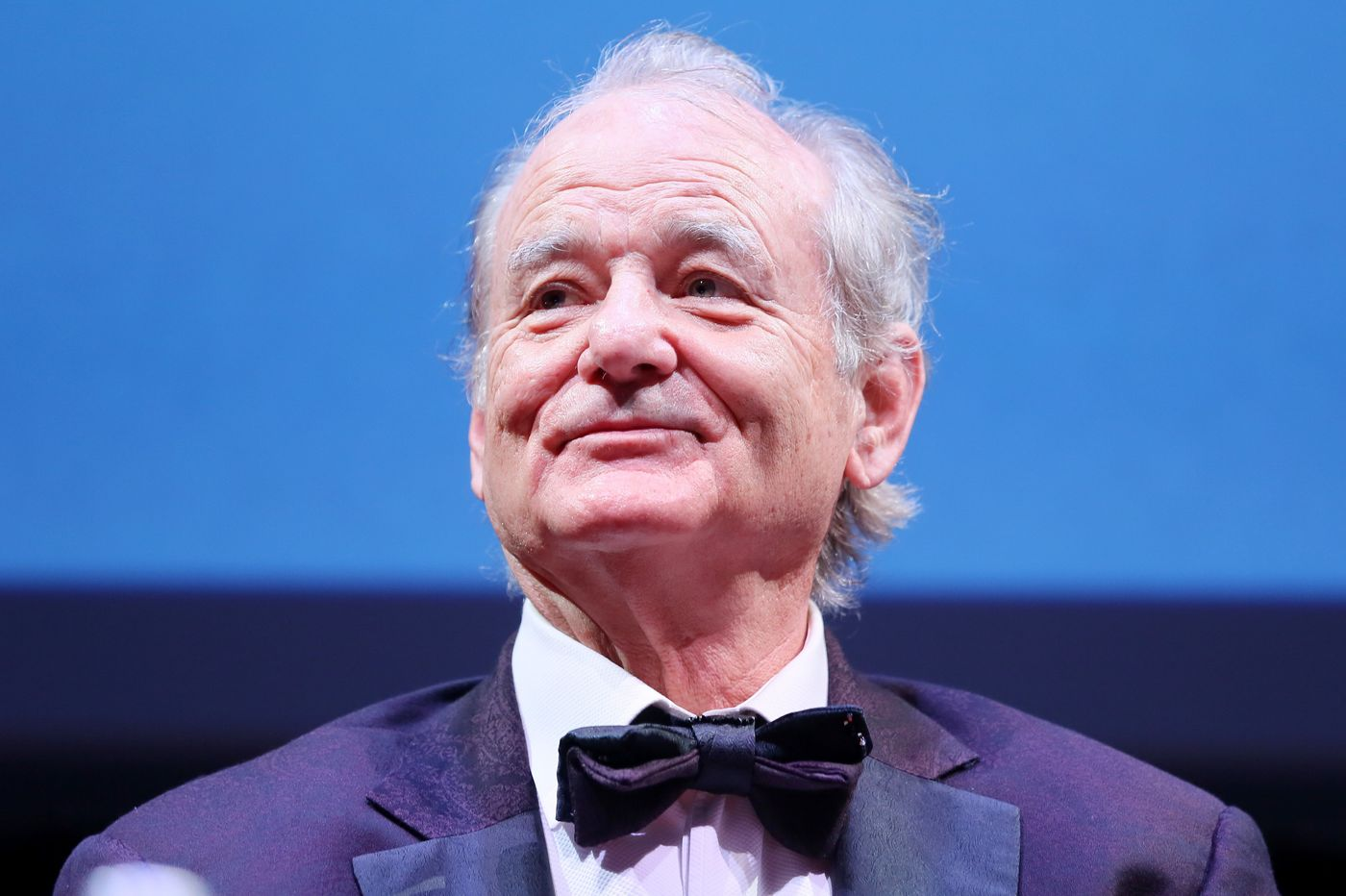

Злоумышленники похитили 185 тыс. долларов США в криптовалюте с кошелька актера Билла Мюррея. Эти средства актер собрал на аукционе для благотворительности, чтобы отправить их некоммерческой организации Chive Charities.

У актера была защита криптокошельков от фирмы Project Venkman, но это не помешало хакеру отправить украденные средства на адрес кошелька, привязанный к криптобирже Binance и Unionchain.ai. Мюррей подал заявление в полицию и работает с аналитической фирмой Chainalysis, чтобы найти виновного.

Киберпреступник также атаковал личную NFT-коллекцию Мюррея, но успеха не добился.

В Португалии об атаке и утечке узнали лишь после того, как в августе об инциденте их информировали американские разведывательные службы.

По данным источников, португальский Генштаб провёл после этого аудит подведомственных ему IT-систем и идентифицировал компьютеры, с которых были похищены файлы. Выяснилось, что правила безопасной передачи секретных документов были нарушены: для пересылки таких файлов использовались незащищённые каналы связи, а не специально предназначенные для этого армейские системы.

Также источники сообщили, что кибератака была «длительная и необнаруживаемая», в ней использовались специально сконструированные боты, искавшие специфический тип документов.

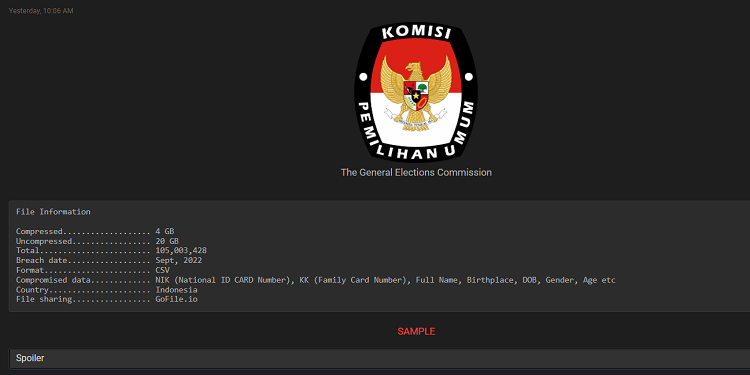

На хакерском форуме за 5 тыс. долларов США продаются данные 40% населения Индонезии.

По заявлению продавца набор данных содержит 20 ГБ информации о 105 миллионах граждан Индонезии. Эксперты предполагают, что данные могли быть украдены из систем Генеральной избирательной комиссии Индонезии.

К своему сообщению на форуме хакер приложил образец информации, в котором были личные данные нескольких граждан Индонезии. В образце информации были:

- 🎋Номер удостоверения личности;

- 🎋Полное имя;

- 🎋Адрес регистрации;

- 🎋Возраст;

- 🎋Пол;

- 🎋Номер избирательного участка.

Технические проблемы в масштабах всего округа были обнаружены в минувшие выходные, когда злоумышленники нарушили доступ к системам LAUSD, в том числе к серверам электронной почты. Примерно через семь часов после первого сообщения подтвердилось, что речь идет об атаке программы-вымогателя.

Руководство LAUSD немедленно уведомило об инциденте правоохранительные органы и федеральные агентства (ФБР и CISA) и продолжает сотрудничать с властями в рамках ведущегося расследования.

По словам ИБ-аналитика Emsisoft Бретта Кэллоу, атака на LAUSD стала уже 50-й вымогательской атакой на образовательное учреждение в США в текущем году. В список жертв вымогателей входят 26 колледжей и университетов, а также 24 школьных округа, в которых насчитывается 1727 школ.

Сервисы бронирования IHG и ряд других служб были сильно повреждены и не работают на данный момент. IHG Hotels & Resorts наняла сторонних специалистов для расследования инцидента, а также уведомила соответствующие регулирующие органы.

Хотя компания не раскрыла никаких подробностей о характере атаки, в своем сообщении она упомянула, что работает над восстановлением пострадавших систем и оценкой масштаба кибератаки. По словам экспертов, это может быть атака программы-вымогателя.

IHG заявила, что отели IHG по-прежнему могут работать и принимать заказы напрямую. API-интерфейсы компании не работают и показывают ошибки HTTP 502 и 503. Кроме того, клиенты не могут войти в систему, а в приложении IHG отображается ошибка.

Согласно данным компании Hudson Rock , хакеры смогли скомпрометировать не менее 15 аккаунтов сотрудников IHG и украсть данные более 4000 пользователей приложения.

Хакеры KillNet опубликовали пресс-релиз, в котором объявили кибервойну Японии. За 6 сентября они вывели из строя несколько государственных и частных электронных сервисов страны.

От действий KillNet пострадали сайт и приложение электронного правительства Японии, местного аналога портала «Госуслуги», налогового портала страны, местная платежная система JCB, а также популярная японская соцсеть Mixi.

От атаки пострадало ПО для составления расписания и расчета заработной платы работников компании. Выяснить, кто стоит за кибератакой, пока не удалось.

Сейчас компания заявляет, что инцидент никак не повлиял на британские или международные железнодорожные перевозки и что уже были приняты все возможные меры для предотвращения подобных кибератак.

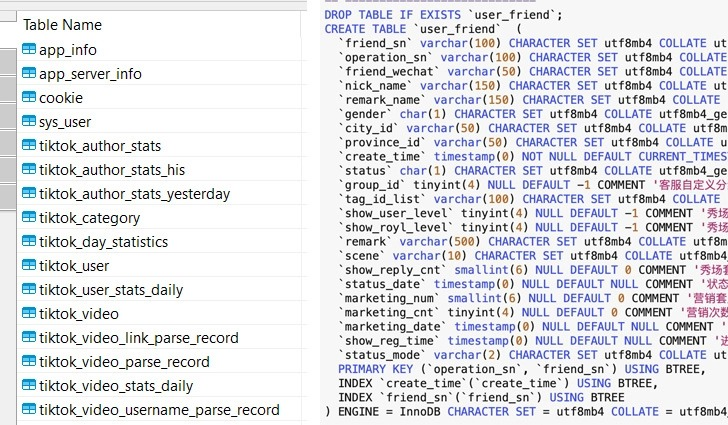

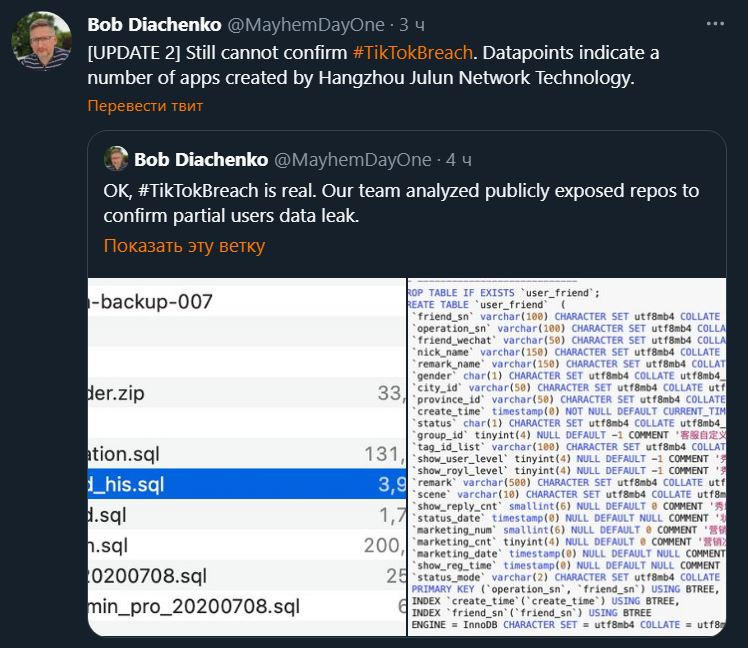

Хакеры указывают, что им удалось похитить пользовательские данные, статистику платформы, исходные коды, файлы cookie, токены аутентификации, информацию о сервере и многое другое. Представители TikTok утверждают, что заявления о взломе являются ложными.

В качестве доказательства взлома хакеры поделились скриншотами похищенной БД, якобы принадлежащей компаниям. Согласно заявлением злоумышленников, в общей сложности им удалось получить доступ к 2,05 миллиарда записей

Представители TikTok настаивают, что утверждения хакеров не соответствуют действительности, поскольку рассматриваемый исходный код никак не связан с исходным кодом бэкэнда TikTok, который, к тому же никогда не объединял свои данные с WeChat.

ИБ-эксперт и багхантер, Боб Дьяченко (Bob Diachenko) подтвердил подлинность утекших пользовательских данных, однако не может сказать ничего конкретного об их происхождении.

В отчете Валерия Марчива из LeMagIT, который смог получить слитую в сеть записку о выкупе, отмечается, что хакеры не планируют вести переговоры и ожидают, что им будет выплачена полная сумма выкупа в размере 2 млн долларов США.

Хакеры не стали размещать информацию о жертве на своем сайте, пытаясь сохранить переговоры в тайне. Однако, компания и не планировала вести переговоры со злоумышленниками и уведомила о случившемся национальную полицию, что стало неожиданностью для Hive.

Кроме того, Damart заявила, что попытка вторжения в ее IT-системы была быстро пресечена с помощью надежных протоколов безопасности. В качестве меры предосторожности компания временно приостановила работу некоторых услуг, поэтому в настоящее время сайт производителя одежды не работает.

По словам хакеров, они украли все данные из PLM-системы (Product Lifecycle Management), в том числе чертежи, исходный код прошивки, информацию из систем управления версиями Git и SVN, а также финансовую информацию, которую хакеры готовы продать.

REvil уже опубликовала большое количество файлов, предположительно украденных у Midea Group, и они включают в себя сканы физических и цифровых удостоверений личности, скриншоты внутреннего клиента VMware vSphere, несколько архивов 7zip и SSH-ключ.