Антифишинг-дайджест № 294 с 7 по 13 октября 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

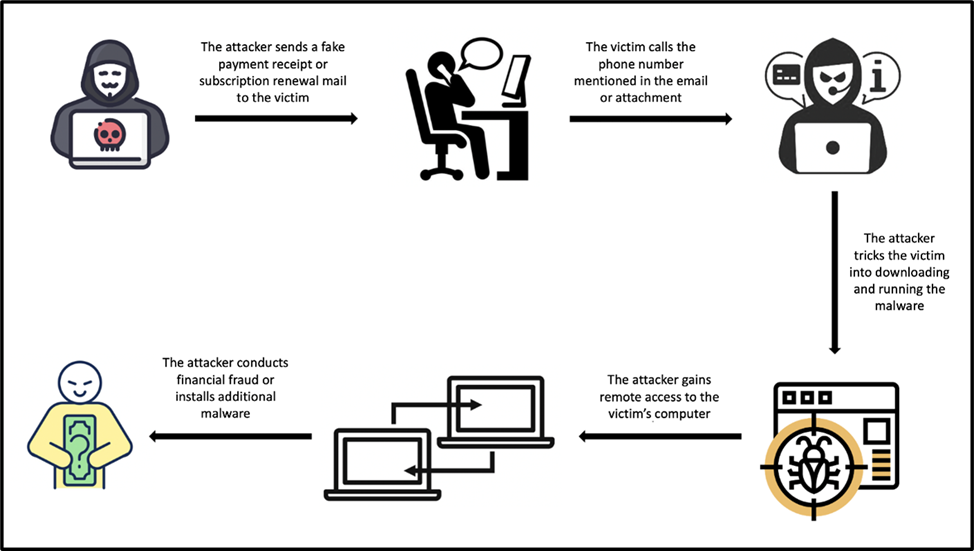

Схема действий преступников

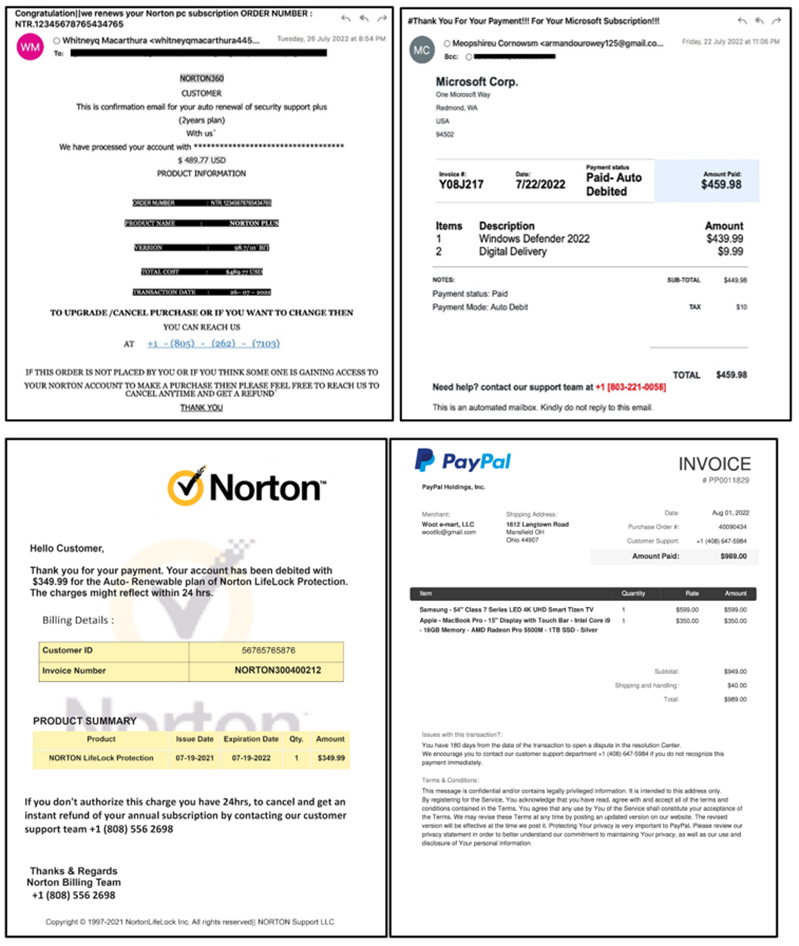

- Кампания BazarCall начинается с фишингового электронного письма,

- В письме получателю сообщается о плате, взимаемой с его учетной записи за покупку продукта или подписку и сообщается, что жертва может позвонить по номеру телефона, чтобы запросить отмену списания.

- Жертве предлагается предоставить реквизиты для выставления счета для «проверки». После этого мошенник заявляет, что в системе нет совпадающих записей и что письмо, полученное жертвой, является спамом.

- Затем «агент службы поддержки» информирует жертву о том, что спам-письмо могло привести к заражению ее машины вредоносным ПО, предлагая соединить пользователя с техническим специалистом.

- Затем другой мошенник звонит жертве и направляет ее на веб-сайт, где они загружают вредоносное ПО, маскирующееся под антивирусное программное обеспечение.

- Вредоносное ПО используется для финансового мошенничества или добавления в систему дополнительных вредоносных программ.

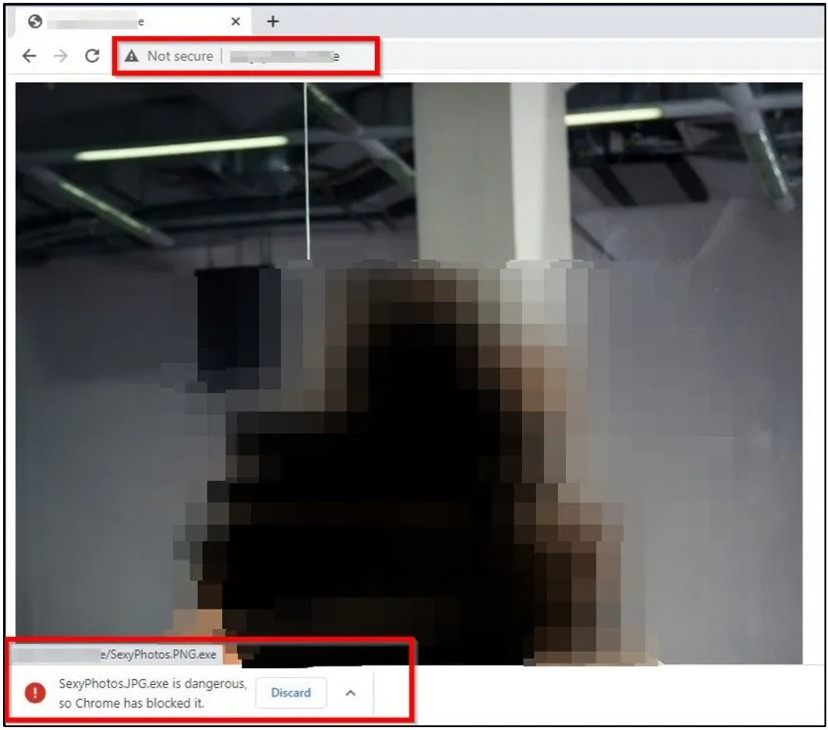

Неизвестно, как именно операторы этой кампании рекламировали свои сайты, но все они используют имена хостов, связанные с эротическими фотографиями: nude-girlss.mywire[.]org, sexyphotos.kozow[.]com и sexy-photo[.]online.

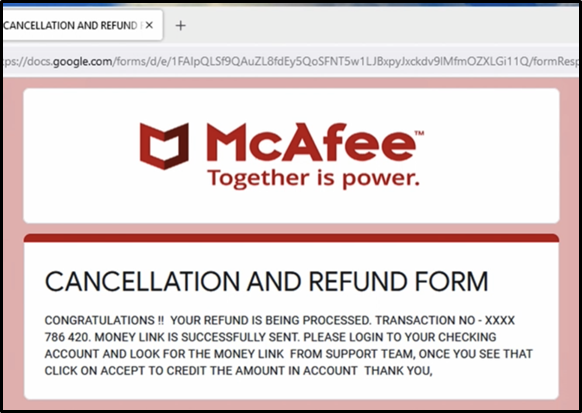

Схема кампании:

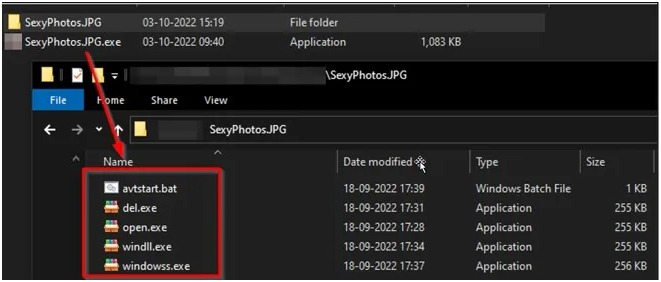

- На сайтах посетителям автоматически предлагают загрузить исполняемый файл с именем SexyPhotos.JPG.exe, который маскируется под изображение в формате JPG.

- Если пользователь попытается открыть его, приняв на изображение, фальшивая программа-вымогатель развернет в системе четыре исполняемых файла (del.exe, open.exe, windll.exe и windowss.exe), а также файл avtstart.bat в каталоге %temp%, а после запустит их.

- Batch-файл закрепляется в системе, копируя все четыре исполняемых файла в папку автозагрузки Windows. Затем выполняется файл windowss.exe, сбрасывая в систему три дополнительных файла, включая windows.bat, который выполняет переименование файлов жертвы.

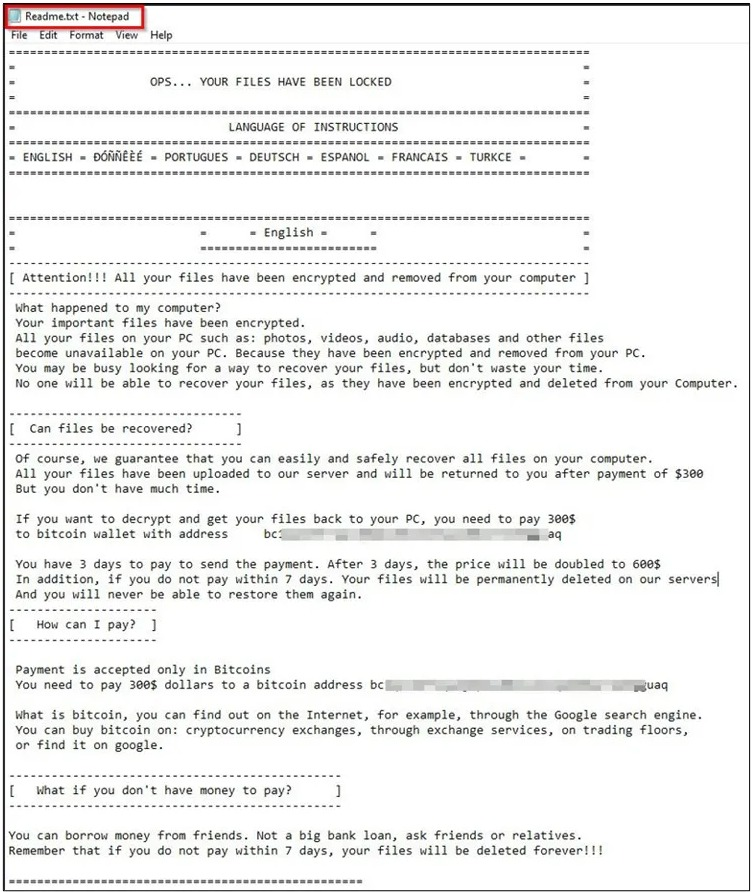

- В результате файлы пользователя переименовываются по единому шаблону, например, Lock_1.fille, Lock_2.fille и так далее. Хотя содержимое пострадавших файлов при этом не изменяется и не шифруется, у жертв нет возможности выяснить их первоначальные имена.

- Вместе с этим в системе появляются записки с требованием выкупа (файлы Readme.txt). В этом послании злоумышленники требуют 300 долларов в биткоинах в течение трех дней, угрожая потом удвоить эту сумму до 600 долларов на семь дней, а затем вообще удалить все файлы жертвы со своего сервера.

- Эксперты считают, что такая умышленная порча данных — вовсе не случайность. Судя по всему, вредонос был задуман именно как вайпер (wiper, от английского to wipe — «стирать»), то есть он намеренно уничтожает данные своих жертв. Дело в том, что после фальшивого шифрования малварь пытается запустить файл dell.exe, но из-за ошибки именования (которая приводит к удалению dell.exe), этот шаг не срабатывает как должно. Если же исправить ошибку и запустить исполняемый файл, содержимое дисков от A до Z (кроме диска C:\) будет удалено.

В ходе новой мошеннической кампании злоумышленники имитируют проблемы с Windows и обманом вынуждают русскоязычных пользователей перезвонить им. Затем, во время телефонного разговора, они убеждают жертв перевести деньги или выдать конфиденциальные данные.

В сентябре зафиксировано более 40 500 попыток перехода российских пользователей на фишинговые ресурсы, эксплуатирующие тему продуктов Microsoft. На одних сайтах пользователям предлагали скачать операционную систему Windows 10 или Windows 11, на других злоумышленники пытались выманить данные для входа в учетную запись (адрес электронной почты и пароль) в сервисах Microsoft, в том числе Outlook. Если человек вводил эти данные на фальшивом ресурсе, они доставались злоумышленникам.

Одна из мошеннических схем:

- Человек заходит на сомнительный ресурс или его перенаправляют туда из спам-письма.

- После этого на экране появлялся баннер с сообщением: «Windows заблокирован из-за подозрительной активности». Якобы на устройстве пользователя обнаружена угроза — шпионский троян.

- В том же сообщении человека просят немедленно связаться с технической поддержкой по указанному на сайте телефону, чтобы избежать «полной неисправности компьютера».

- На самом деле злоумышленники просто показывают жертве баннер в полноэкранном режиме. Так они пытаются убедить человека, что у него действительно заблокирован компьютер.

- Если жертва звонит в «техническую поддержку», у нее запрашивают номер телефона и другие данные, а затем обещают перезвонить.

- После этого жертве перезванивает уже другой мошенник, якобы чтобы помочь справиться с заражением. Он направляет пользователя на сайт, где тот загружает малварь, маскирующуюся под антивирусное ПО.

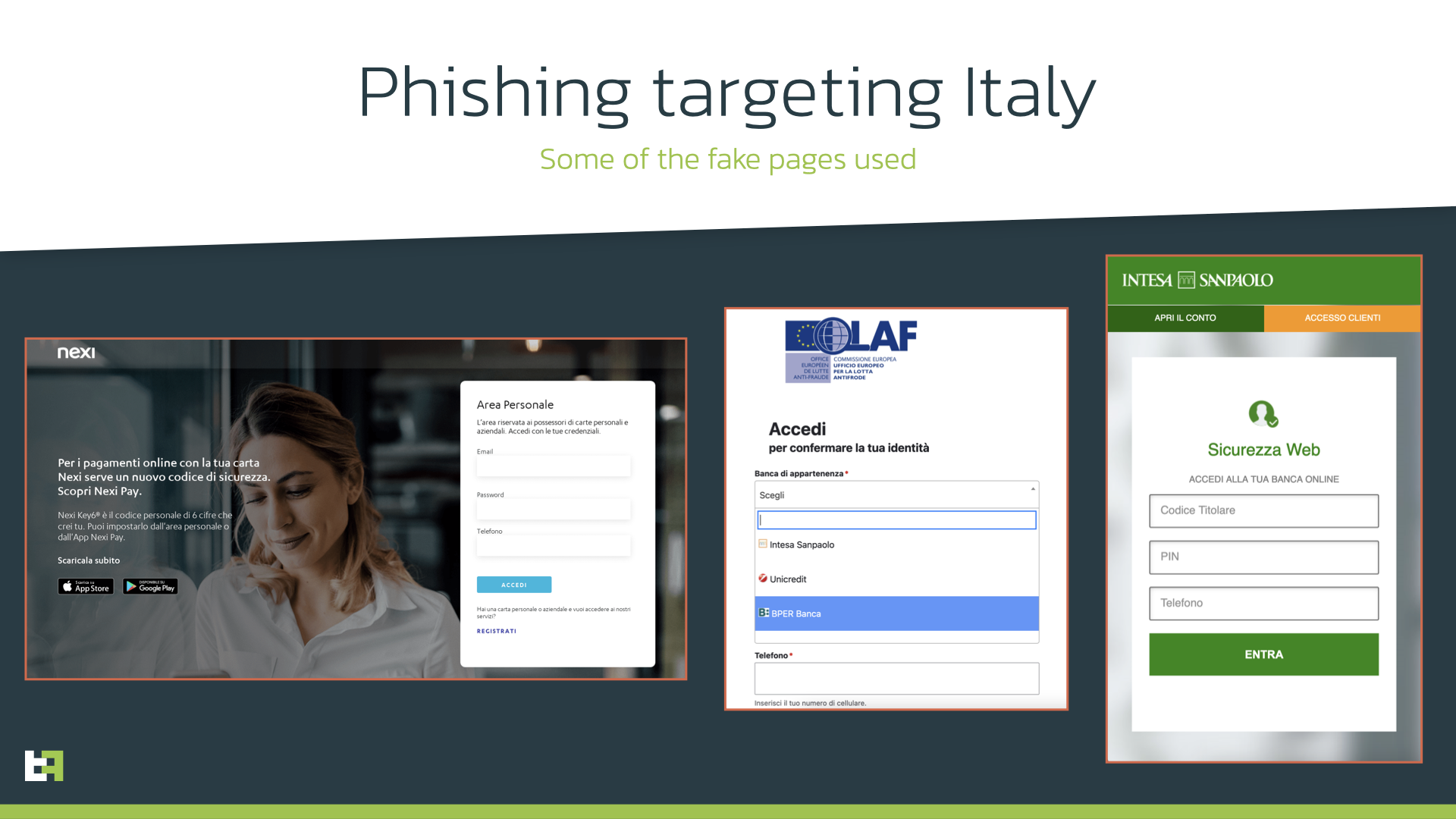

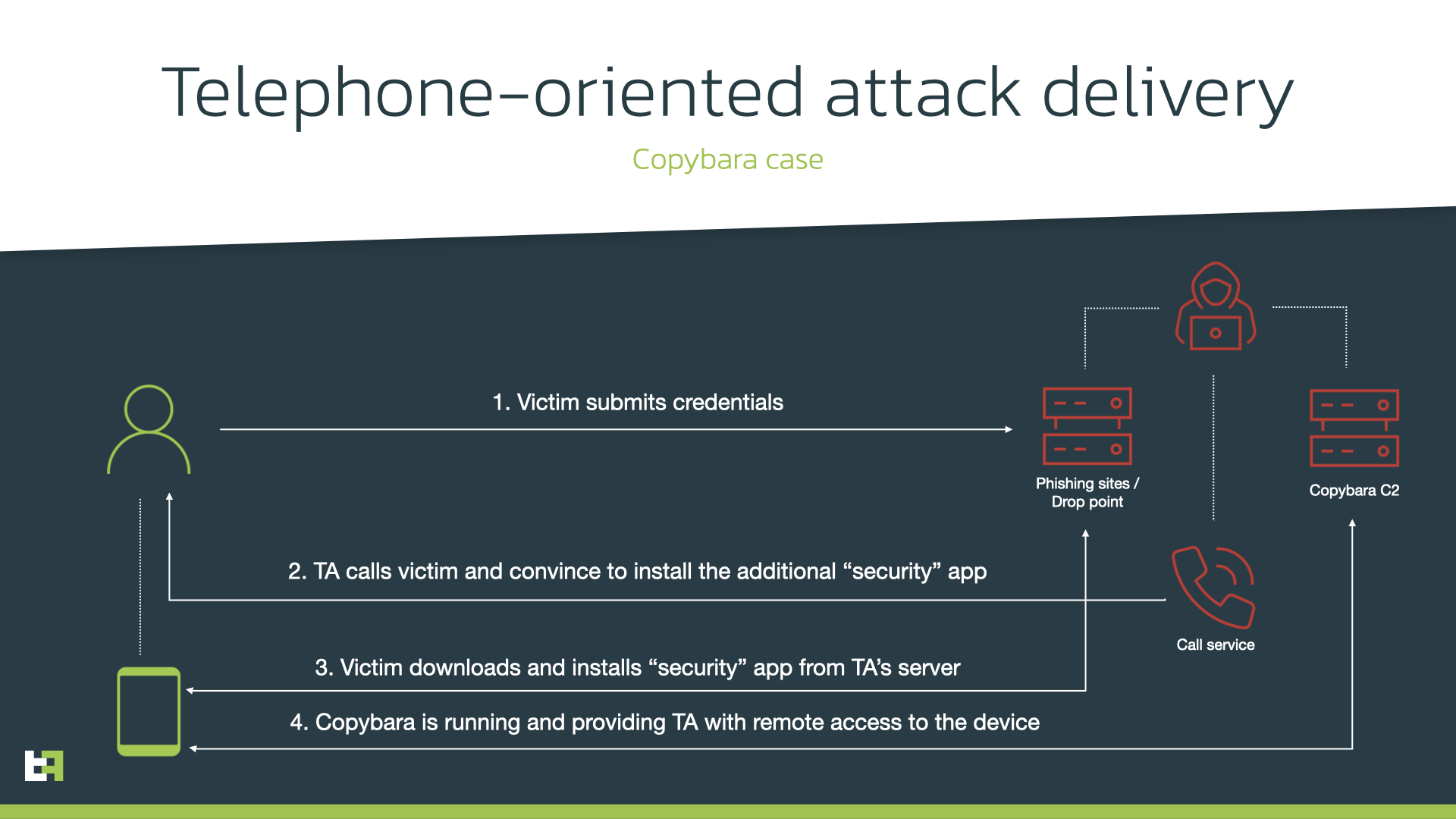

Целью таких сайтов является сбор контактных данных жертв. Собрав все нужные данные, злоумышленники переходили к следующему этапу своей кампании — телефонно-ориентированным атакам (TOAD). TOAD — продвинутая техника социальной инженерии, суть которой заключается в том, что злоумышленник звонит жертве после того, как соберет о ней всю необходимую информацию.

Схема действий мошенников:

- Звонящий, представляется работником службы поддержки банка и предлагает пользователю установить мобильное приложение и предоставить ему все запрошенные разрешения.

- Приложение — троян, открывающий злоумышленнику удаленный доступ к устройству жертвы или позволяющий проводить различные финансовые махинации.

- В одном из случаев преступники использовали Cobybara — троян для смартфонов, впервые обнаруженный в ноябре 2021 года и используемый для проведения оверлей-атак.

Мобильная безопасность

Специалисты Mullvad VPN обнаружили, что трафик на Android «утекает» за пределы VPN-туннелей, когда устройство подключается к сети Wi-Fi, даже если активны функции Block connections without VPN или Always-on VPN .

За пределы VPN-туннелей утекает такая информация, как исходные IP-адреса, запросы DNS, трафик HTTPS и, вероятно, трафик NTP.

Хотя такое поведение в Android является нормальным, мало кто знает об этой особенности ОС из-за неточного описания функциональности VPN Lockdown в официальной документации.

Аналитики Mullvad VPN объясняют, что в настройках Android есть опция для блокировки сетевых подключений, если пользователь не использует VPN. Эта функция предназначена для предотвращения случайной утечки реального IP-адреса пользователя, если VPN-соединение прерывается или внезапно обрывается. Однако работе этой функции зачастую мешают особые случаи, к примеру, идентификация на порталах авторизации (например, Wi-Fi в отеле), и проверки, которые должны быть проверены, прежде чем пользователь сможет войти в систему, или при использовании функций разделенного туннелирования.

По этой причине Android «сливает» некоторые данные при подключении к новой сети Wi-Fi, независимо от того, включен ли параметр Block connections without VPN.

Инциденты

Злоумышленник использовал депозит на сумму 5 млн USDC для манипуляций с ценой нативного токена MNGO через открытие крупной маржинальной позиции в бессрочных свопах. Из-за низкой ликвидности на оптовом рынке цена актива кратковременно подскочила с 0,038 до 0,91 доллара США — приблизительно на 2295%.

Увеличение стоимости залога в MNGO позволило хакеру занять и вывести из протокола средства в нескольких монетах.

В рамках мер безопасности компания отключила депозиты и собирается заморозить средства третьих лиц.

Toyota принесла извинения за утечку данных 296 019 клиентов с 2017 года.

Утечка включает в себя адреса электронной почты и уникальные номера, которые Toyota присваивает каждому клиенту. Источник утечки — приложение T-Connect, созданное специально для клиентов Toyota. Оно позволяет пользователям открывать свои автомобили, пользоваться навигатором, отслеживать местоположение и состояние транспортного средства.

По словам представителей Toyota, 15 сентября компания заметила часть исходного кода приложения на GitHub, который был опубликован в декабре 2017 года. Этот исходный код содержал в себе ключ доступа к серверу данных, который позволял любому пользователю получить доступ к адресам электронной почты и уникальным номерам клиентов, хранящимся на сервере.

Кардерский даркнет-ресурс BidenCash бесплатно опубликовала огромный дамп, содержащий информацию о 1 221 551 банковской карте. Загрузить данные может любой желающий.

Сайт BidenCash был запущен весной 2022 года и почти сразу заявил о себе аналогичной акцией: операторы BidenCash решили бесплатно раздать всем желающим CSV-файл, содержащий имена, адреса, номера телефонов, адреса электронной почты и номера банковских карт, и таким образом прорекламировать свою платформу. Тогда специалисты сообщали, что в дампе можно найти данные примерно 6600 банковских картах, и около 1300 из них — это новые и действительные карты.

Чтобы обеспечить более широкий охват, мошенники рекламируют новый бесплатный дамп с картами даже в открытом интернете и на других хакерских и кардерских форумах. Как сообщают исследователи компании Cyble, суммарно дамп содержит информацию о 1,2 млн карт со всего мира, со сроком действия между 2023 и 2026 годами. Большинство, похоже, принадлежат пользователям из США.

Хакеры прервали выпуск новостей государственного телеканала Ирана и показали изображение верховного руководителя Исламской Республики аятоллы Сейида Али Хаменеи. Лидер был объят языками пламени, а на его лице находилась мишень.

Кроме того, протестующие показали фотографии девушек, погибших во время митингов. Видео сопровождалось строчками: «Кровь нашей молодежи — на ваших руках. Женщины, жизнь, свобода».

Хакерскую акцию протеста организовала группа Эдалат-е Али (Правосудие Али) — хактивисты призывают свергнуть правительство и режим, а также не прекращать массовые протесты до тех пор, пока не добьются правосудия.