Антифишинг-дайджест № 309

Обзор новостей информационной безопасности со 27 января по 2 февраля 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

- Жертва получает сообщение от знакомого/друга/родственника, в котором содержится ссылка, созданная при помощи сервиса для сокращения ссылок.

- Перейдя по ссылке для голосования, жертва попадает на страницу с сообщением «Войдите, чтобы участвовать в голосовании за участников конкурса» и полем для ввода телефона. Номер телефона нужен якобы для подтверждения уникальности голоса.

- После ввода номера открывается экран для ввода кода подтверждения, который «организаторы конкурса» якобы выслали в Telegram.

- Если жертва введет код, и у неё выключена двухфакторная аутентификация (облачный пароль Telegram), к учетной записи получат доступ злоумышленники. Они смогут привязать ее к другому телефону, использовать в дальнейшем в новых схемах, скачать данные переписок, потребовать выкуп за возврат аккаунта. Учитывая, что многим нравится использовать мессенджер как файлообменник, очевидно, сколько всего интересного можно увидеть в телефоне.

- Далее схема взлома продолжится теперь уже по телефонной книге жертвы.

Схема кампании

- Мошенники связываются с продавцами, представляются аналитиками и предлагают свою помощь в увеличении продаж.

- Для этого просят предоставить им доступ к личному кабинету.

- Получив доступ, они выкупают ассортимент предпринимателя по максимально низкой цене.

- В результате бизнесмены теряют и деньги, и товар.

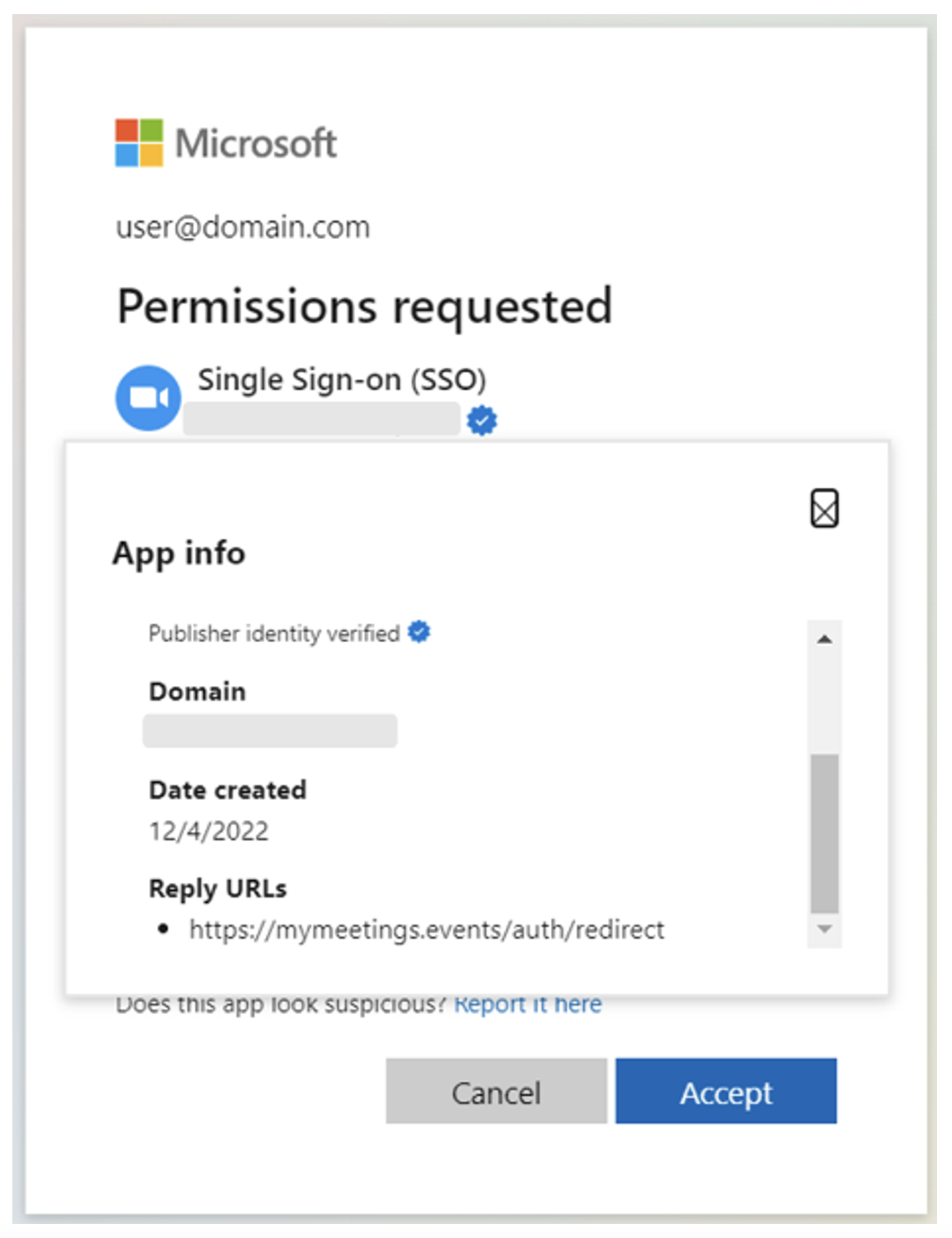

Такие атаки называют «фишинг согласия» (consent phishing). Эта техника полагается на социальную инженерию, чтобы заставить жертву выдать разрешения вредоносным облачным приложениям. Эти приложения затем могут использоваться для получения доступа к легитимным облачным сервисам и конфиденциальным данным пользователя.

Мобильная безопасность

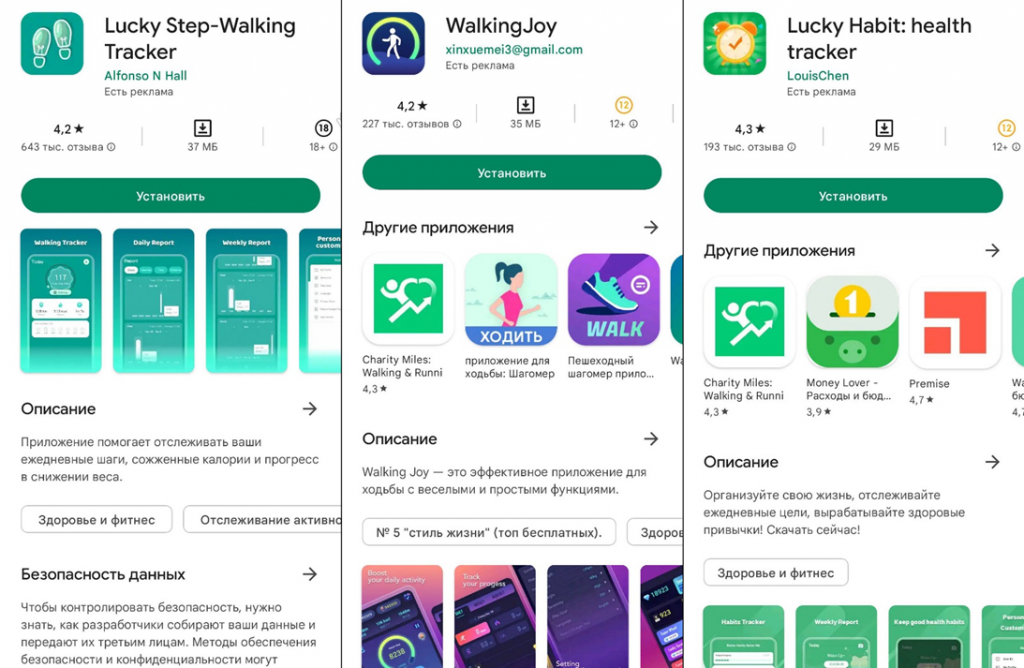

Dr.Web предупреждает, что в Play Market появился новый тип мошеннических приложений. Их авторы обещают денежное вознаграждение за выработку полезных привычек и просмотр рекламы, однако под разными предлогами отказывают в выплатах.

По данным Dr.Web, вознаграждения могут быть недоступны для обналичивания или доступны только частично после принуждения пользователей к просмотру огромного количества рекламных объявлений.

В отчете Dr.Web перечислены три примера таких приложений:

- Lucky Step — 10 миллионов загрузок;

- WalkingJoy — 5 миллионов загрузок;

- Lucky Habit — 5 миллионов загрузок.

Инциденты

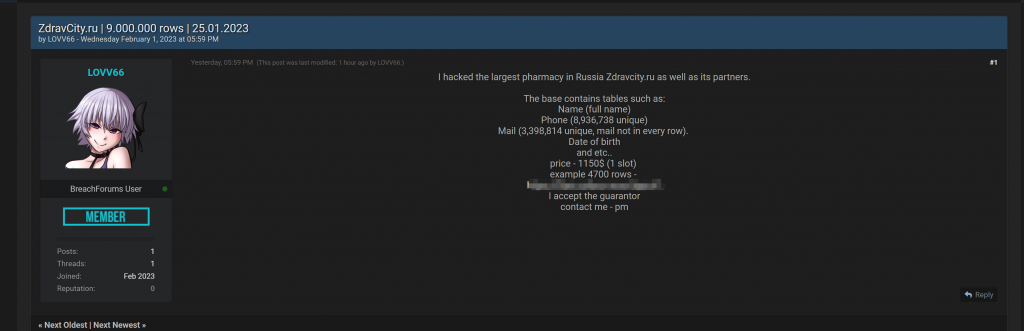

На форуме утечек breached.vc опубликовано объявление о продаже базы данных аптеки ЗдравСити.

По заявлению продавца, в базе содерится 10.3 млн записей, актуальных на 25.01.2023 года. Злоумышленник продает базу всего за 1150 долларов США.

В базе содержится следующая информация:

- Ф.И.О.;

- Дата рождения;

- Пол клиента;

- Мобильный телефон (8.924.776 уникальных);

- Эл. почта (3.384.210 уникальных);

- Аптека, в которой формировался заказ.

Выборочная проверка утекшего фрагмента подтверждает, что в ней опубликованы данные реальных людей, однако руководство аптечной сети опровергает факт утечки.

В пике мощность атаки типа UDP flood достигала 1,3 Тб/с. Во время такой атаки целевой сервер получает огромное количество UDP-пакетов большого объема от широкого диапазона IP-адресов, и в результате атака провоцирует перегрузку сетевых интерфейсов путем занятия всей полосы пропускания поддельными UDP-пакетами.

В компании сообщили, что сеть Qrator Labs успешно отфильтровала весь нелегитимный трафик, и инфраструктура BI.ZONE продолжала функционировать в обычном режиме, без простоев в работе сервиса.

Хакеры опубликовали в открытом доступе данные 1 миллиона пользователей платежного сервиса «Best2Pay».

ℹ️ В дампе содержится записи с такими полями как:

- ⭕️ ФИО;

- ⭕️ Мобильный телефон (338.118 уникальных);

- ⭕️ Эл. почта;

- ⭕️ Тип проводимого платежа;

- ⭕️ Неполные данные карты;

- ⭕️ Дата платежа;

- ⭕️ Некоторые технические детали;

📅 Актуальность данных на 23.01.2023 года.

ℹ️ Есть ненулевая вероятность, что это лишь часть базы, имеющейся в распоряжении взломщиков.

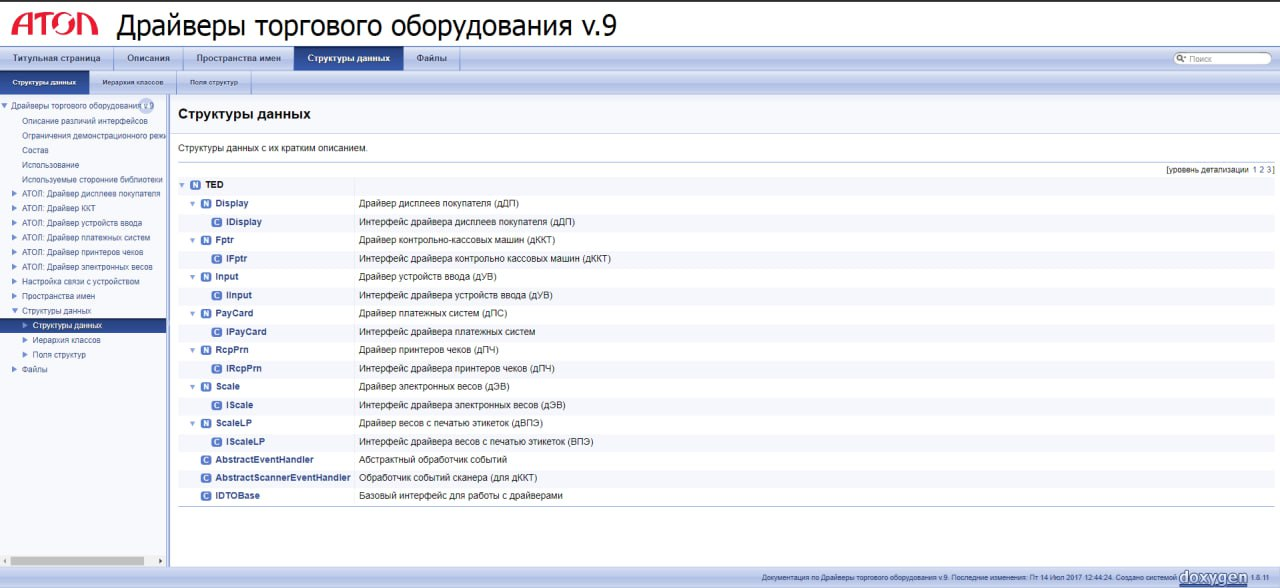

Производителя облачных касс и банковских терминалов АТОЛ атаковали киберпреступники.

Сначала хакеры взломали сервера, потом разослали спам клиентам и партнерам, а в финале выложили базы данных в Сеть. В «АТОЛе» утверждают, что слитые сведения устарели.

Основной опубликованный файл содержит 157 104 строки со сведениями о клиентах и партнерах компании, в том числе адресе электронной почты, ФИО, ИНН, наименовании организации и контактном телефоне. Помимо активных клиентов в базе присутствуют строки со статусом «Заблокирован» или «Приглашен».

Кроме базы клиентов злоумышленники выложили довольно значительный объем информации, включая исходники веб-ресурсов, логи, скрипты, внутреннюю документацию, в том числе сканы актов о поставке оборудования, прочие базы данных, например, список участников форума, а также иные сведения. Общий объем запакованных архивов составляет порядка 9 гигабайт. В распакованном виде все это переваливает уже за сотню гигабайт.

Комментарий компании АТОЛ:

Уважаемые друзья, cегодня произошел взлом ИТ-сервисов, используемых нашей компанией. Вследствие менее 5% клиентов и партнеров АТОЛ получили спам-сообщения, а ряд сайтов компании могут быть недоступны в течение короткого периода времени.

Мы оперативно устранили уязвимость и принимаем дополнительные меры к тому, чтобы в дальнейшем эта ситуация не повторилась. Важно отметить, что злоумышленники не получили доступ к клиентским и партнерским данным. Сервисы и оборудование АТОЛ продолжают работать в нормальном режиме.

Команда АТОЛ

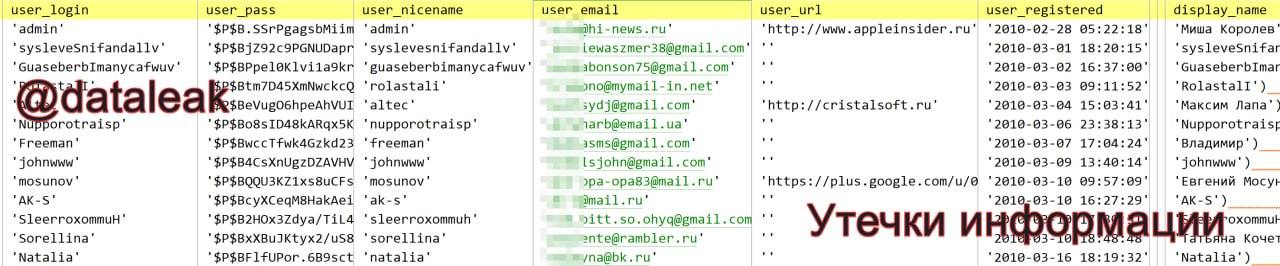

В свободный доступ был выложен частичный дамп онлайн-издания про Apple — appleinsider.ru.

В таблице зарегистрированных пользователей находится 282 743 строки:

- 🌵 имя

- 🌵 логин

- 🌵 адрес эл. почты

- 🌵 хешированный пароль

- 🌵 дата регистрации (с 28.02.2010 по 17.12.2021)

Выборочная проверка случайных записей через функцию восстановления пароля на сайте appleinsider.ru показала, что логины и эл. почты из этих записей действительны.

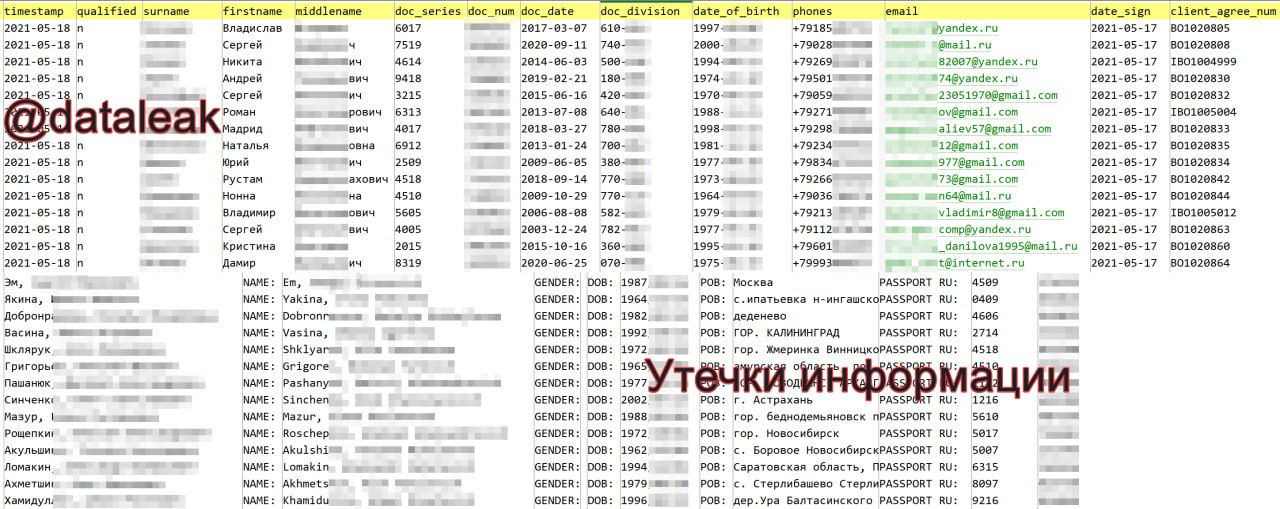

По информации DLBI, в файлах утечки (всего более 233 000 штук) содержатся текстовые выгрузки с персональными данными клиентов сервиса. Данные актуальны на 17 мая 2021 года.

В самой крупной выгрузке насчитывается 38 997 строк, включающих:

- ФИО;

- телефоны (34 590 уникальных номеров);

- email-адреса (34 623 уникальных адреса);

- пол;

- даты рождения;

- серии/номера паспортов, кем и когда выдан, код подразделения;

- номер договора и его дата (с 12.05.2020 по 17.05.2021);

- признак квалифицированного инвестора.