Антифишинг-дайджест № 310

Обзор новостей информационной безопасности с 3 по 9 февраля 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Зампред Банка России рассказал о мошеннической схеме с QR-кодами в общественных местах.

Схема кампании

- Мошенники расклеивают объявления с QR-кодами. Для этого выбираются территории, где объявления очень заметны, но при этом их размещение трудно контролировать — на стенах домов, в подъездах, на остановках, на парковках.

- В объявлениях предлагается получить бесплатную консультацию о гарантированной социальной выплате.

- Когда человек сканирует QR-код, он попадает в чат-бот в мессенджере.

- Чат бот сообщает, что человеку якобы положена выплата — пособия для социально незащищенных, выплаты студентам, семьям с детьми

- Далее злоумышленники под предлогом оформления якобы полагающейся выплаты запрашивают у человека личные и финансовые сведения. На самом деле эта информация нужна им для хищения денег с карты.

Россиян предупреждают о новом мошенничестве от имени Росфинмониторинга.

Схема действий преступников

- Гражданам от имени Росфинмониторинга поступают сообщения о мнимом взыскании денежных средств, находящихся на счетах, в связи с нарушением законодательства о противодействии легализации преступных доходов.

- В некоторых случаях в таких сообщениях присутствует имитация символики и печатей ведомства.

- После рассылки писем потерпевшему предлагается оплатить некий комиссионный сбор, якобы для того, чтобы сохранить хотя бы часть имеющихся денежных средств.

- После уплаты «сбора» к преступникам попадают не только деньги, но и данные банковской карты и персональная информация жертв.

Эта же схема используется как часть многоступенчатой кампании. На первом этапе доверчивых граждан заманивают в финансовые пирамиды, забирая у них последние деньги. Когда потерпевшие начинают требовать вернуть похищенное, мошенники сообщают им о «блокировке счетов Росфинмониторингом» и требуют внести деньги якобы для оплаты комиссии за разморозку операций.

Схема кампании

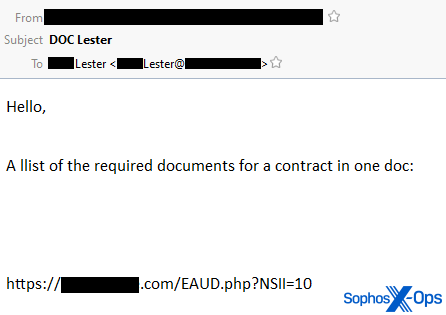

- Операторы вредоноса рассылают два варианта фишинговых писем.

- Первый вариант содержит ссылку, по которой получателю предлагается загрузить вредоносный файл OneNote с расширением .one. Фамилия получателя повторяется в теме письма, но в остальном сообщения довольно безличны.

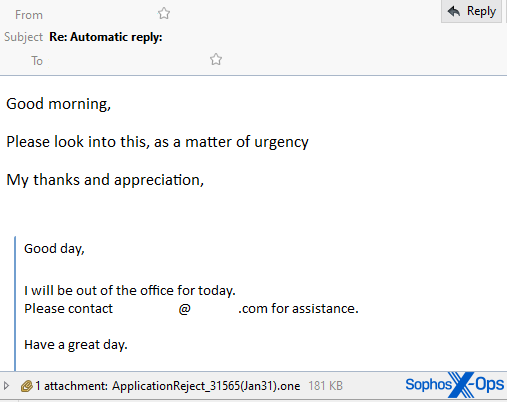

- Второй вариант использует «внедрение в цепочку сообщений». Участиники существующей переписки получают ответное сообщение (якобы от пользователя зараженного компьютера) с прикрепленным вредоносным блокнотом OneNote.

- Тематика этих сообщений может быть самой разнообразной — все, что окажется в почтовом ящике зараженного компьютера. Но, несмотря на это, их легко найти, поскольку все вложения называются либо ApplicationReject_#####(Jan31).one, либо ComplaintCopy_#####(Feb01).one (где ##### — случайное пятизначное число).

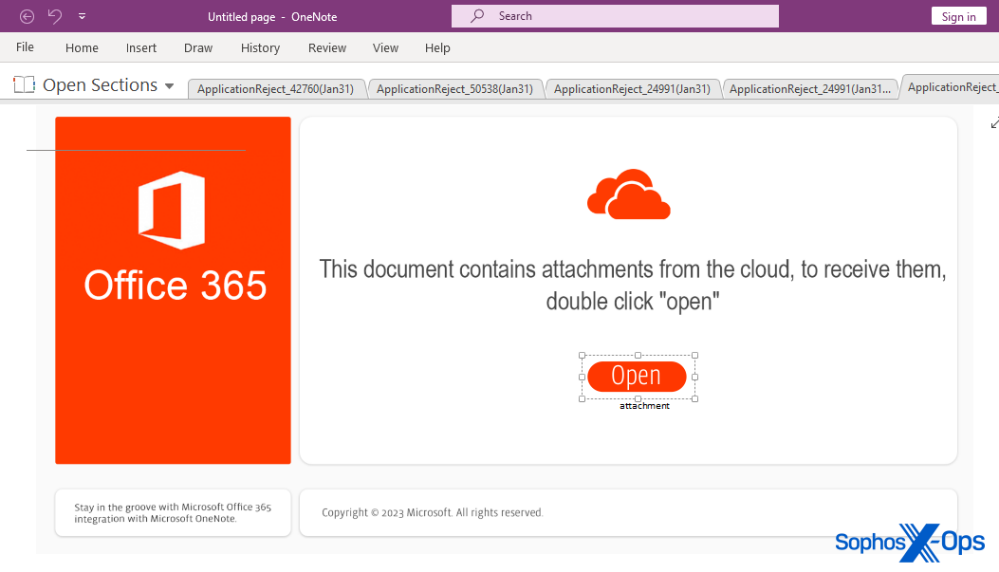

- Чтобы сделать эти атаки еще более убедительными, злоумышленники встраивают поддельную кнопку в документе OneNote, которая якобы загружает документ из облака.

- При нажатии кнопки запускается встроенное HTA-вложение. И хотя пользователь увидит предупреждение о риске запуска вложений, всегда есть вероятность, что жертва проигнорирует его.

- Сценарий в HTA-файле использует легитимное приложение «curl.exe» для загрузки DLL-файла Qbot в папку «C:\ProgramData», которая затем выполняется с помощью «Rundll32.exe».

- Полезная нагрузка QBot внедряется в диспетчер вспомогательных технологий Windows (Windows Assistive Technology manager, «AtBroker.exe»), чтобы скрыть свое присутствие и избежать обнаружения антивирусным ПО.

Атаки и уязвимости

Уязвимость получила идентификатор CVE-2023-22357 и набрала 9,1 балла из 10 по шкале CVSS v3, что означает критический уровень опасности. Ошибка позволяла считывать и менять произвольную область памяти контроллера, что могло привести к перезаписи прошивки, отказу в обслуживании или выполнению произвольного кода.

Уязвимые контроллеры OMRON серии CP1L используются для управления компактными машинами, а также быстрого построения систем автоматизации. ПЛК применяются, например, для управления конвейерами и станками, телемеханикой трубопроводных узлов на ГРЭС, микроклиматом на фермах, системами контроля качества продукции, автоматическими машинами упаковки и в других сферах.

Свежая проблема получила идентификатор CVE-2023-22501 (9,4 балла по шкале оценки уязвимостей CVSS) и представляет собой нарушение в работе аутентификации.

Имея в Jira Service Management доступ на запись к User Directory и включенную исходящую почту, злоумышленник может получить доступ к токенам регистрации, отправленным пользователям с учетными записями, которые никогда не использовались для входа в систему.

Инциденты

10 января компания обнаружила несанкционированный доступ к своей сети. Уже в феврале стало известно, что речь идёт об атаке программы-вымогателя.

Представители компания заявили, что все её производственные площадки работают, хотя некоторые процессы пока происходят в ручном режиме, поскольку некоторые внутренние системы пока не удалось восстановить. Специалисты активно над этим работают, параллельно внедряя облачные решения для управления ресурсами предприятия.

После того, как компания 7 февраля сообщила, что «исключительные расходы, связанные с инцидентом, могут составить от 8 до 12 миллионов фунтов стерлингов, включая оплату услуг специалистов, а также расходы, связанные с восстановлением ряда систем в Morgan Group» акции Morgan Advanced Materials (тикер MGAM) на лондонской бирже упали на 5%

Причиной падения стала реакция инвесторов: узнав о незапланированных расходах и ожидаемом снижении доходов, они стали активно продавать акции.

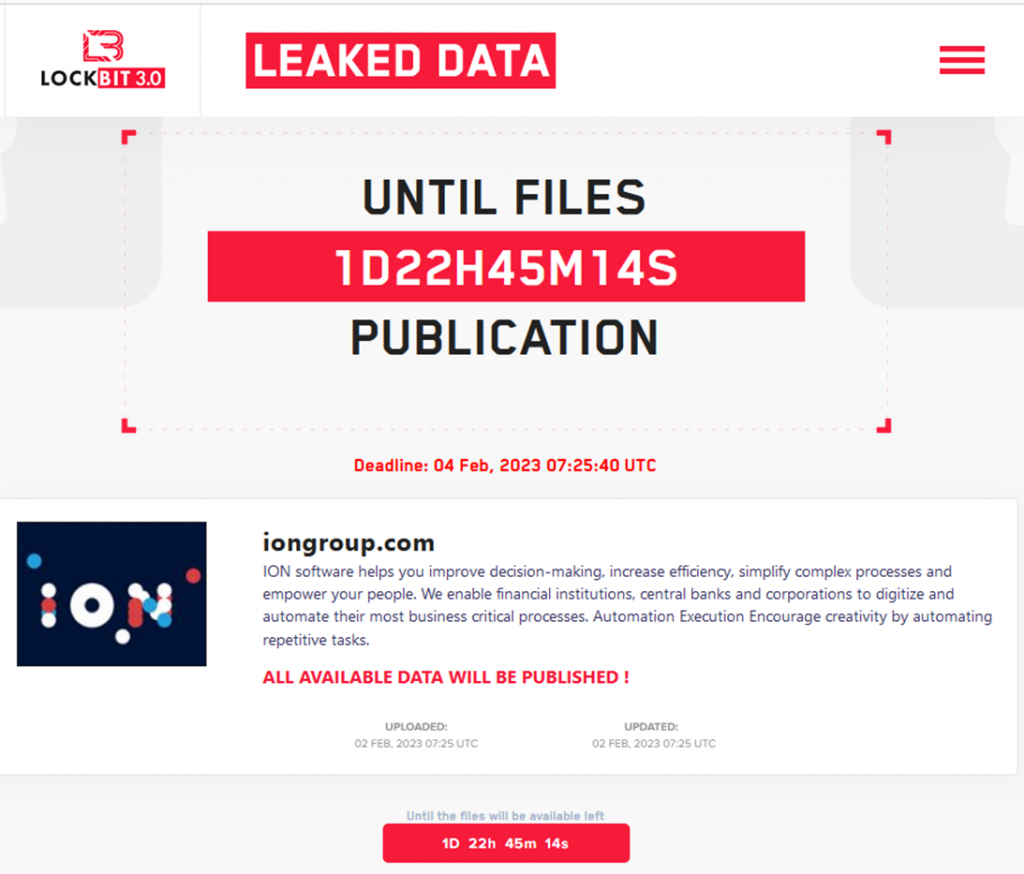

Продукты ION Group используются финансовыми учреждениями, банками, корпорациями для торговли, управления инвестициями и анализа рынка.

31 января 2023 года компания раскрыла инцидент в коротком заявлении , в котором говорилось, что атака повлияла на ION Cleared Derivatives, подразделение ION Markets.

«ION Cleared Derivatives, подразделение ION Markets, столкнулось с событием кибербезопасности, начавшимся 31 января 2023 года, что повлияло на некоторые из его сервисов; все затронутые серверы сейчас отключены, восстановление служб продолжается», — говорится в сообщении компании.

Однако атака оказала более глубокий эффект, чем сообщила ION Group. Крупные клиенты, которые используют услуги ION Group в Соединенных Штатах и Европе, были вынуждены перейти на ручную обработку сделок, что привело к значительным задержкам.

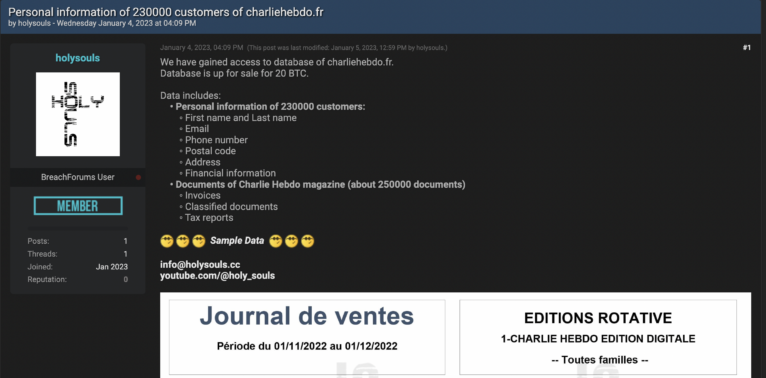

В январе 2023 года некто, скрывающийся под ником Holy Souls, выставил на продажу информацию о подписчиках Charlie Hebdo, оценив дамп в 20 BTC (примерно 340 000 долларов США на тот момент). Тогда французское новостное издание Le Monde подтверждало подлинность попавшей в руки хакеров информации.

Среди опубликованных образцов были обнаружены имена, номера телефонов, адреса, email-адреса и многое другое. Holy Souls рекламировал украденные данные на YouTube, на нескольких хакерских форумах, а также активно размещал сообщения об утечке в социальных сетях.

Эта атака и последующая за ней утечка данных произошли после решения журнала провести конкурс карикатур, в котором читателям предлагалось представить рисунки, высмеивающие верховного лидера Ирана Али Хаменеи. Выпуск с карикатурами-победителями должны были опубликовать в начале января, приурочив его к восьмой годовщине теракта и нападения на офис издания.

Технические специалисты выявили десятки национальных систем, которые могут быть затронуты вредоносной программой.

По информации газеты Il Messaggero, глобально насчитывается несколько тысяч взломанных серверов. Самый сильный ущерб нанесен Франции. В Италии десятки организаций пострадали от вредоноса. По данным источника, число затронутых организаций будет расти.

В настоящий момент технические специалисты работают над локализацией и ликвидацией последствий кибератаки.

На момент публикации этой новости веб-сайт университета до сих пор недоступен, но телефонная линия с пресс-службой работает. В официальном заявлении представитель университета описал инцидент как часть вредоносной кампании, направленной на образовательные и медицинские учреждения Европы.

Университет заявил, что уже усилил меры и отразил атаки с помощью внутренних ресурсов и внешней поддержки. Скомпрометированные учетные записи и системы изолированы.

Представителям университета неизвестно о том, были ли какие-либо внутренние данные зашифрованы или извлечены. Тем не менее, все необходимые организации были проинформированы и привлечены к расследованию.