Антифишинг-дайджест № 314

Обзор новостей информационной безопасности с 10 по 16 марта 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании

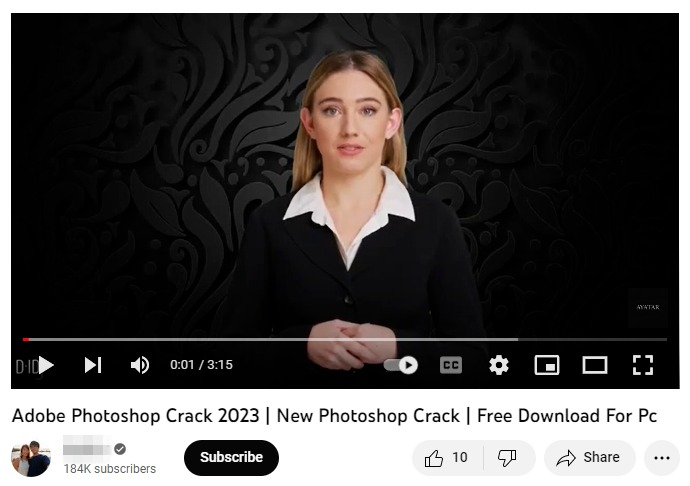

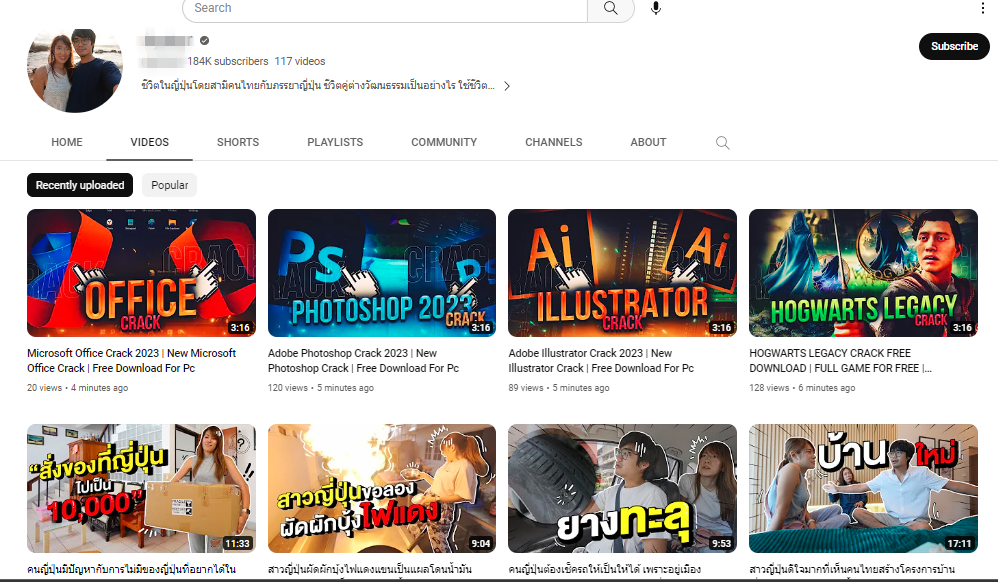

- Видео маскируются под руководства по загрузке взломанных версий Photoshop, Premiere Pro, Autodesk 3ds Max, AutoCAD.

- Ссылки на вредоносное ПО обычно содержатся прямо в описании под видео, и их часто обфусцируют при помощи сокращателей URL-адресов (Bitly и Cuttly). Вредоносы также могут размещаться в MediaFire, Google Drive, Discord, GitHub и Telegra.ph.

- Каждый час на YouTube загружается от 5 до 10 таких роликов, при этом злоумышленники используют методы отравления SEO (SEO poisoning), чтобы видео появлялись в верхней части поисковой выдачи.

- Хакеры используют утечки данных и социальную инженерию для захвата чужих аккаунтов на YouTube, а затем (пока взлом не будет обнаружен) задействуют популярные каналы для распространения своих вредоносов.

- В последнее время увеличилось количество видео, созданных искусственным интеллектом (с помощью таких платформ, как Synthesia и D-ID). Исследователи поясняют, что давно установленный факт гласит, что видео с участием людей, особенно с определенными чертами лица, кажутся пользователям более привычными и заслуживающими доверия.

Исследователи пишут, что YouTube остается одним из наиболее популярных каналов для распространения вредоносного ПО, причем активность злоумышленников, связанная с распространением стилеров через видеохостинг, в последнее время увеличивается на 200-300% по сравнению с предыдущим месяцем.

Схема действий мошенников:

- Мошенники звонят клиенту, представляются сотрудниками полиции или ФСБ и сообщают, что сотрудник банка, в котором обслуживается клиент, украл его персональные данные и переводит деньги на счета армии Украины.

- Поскольку ответственность лежит на владельце карты, клиент может быть обвинен в государственной измене и наказан лишением свободы до 20 лет.

- Затем мошенники подключают «службу безопасности банка» и заставляют клиента переводить деньги на их счета или даже брать кредиты, объясняя это необходимостью вычислить «сотрудника» банка, якобы укравшего персональные данные клиента.

Схема кампании:

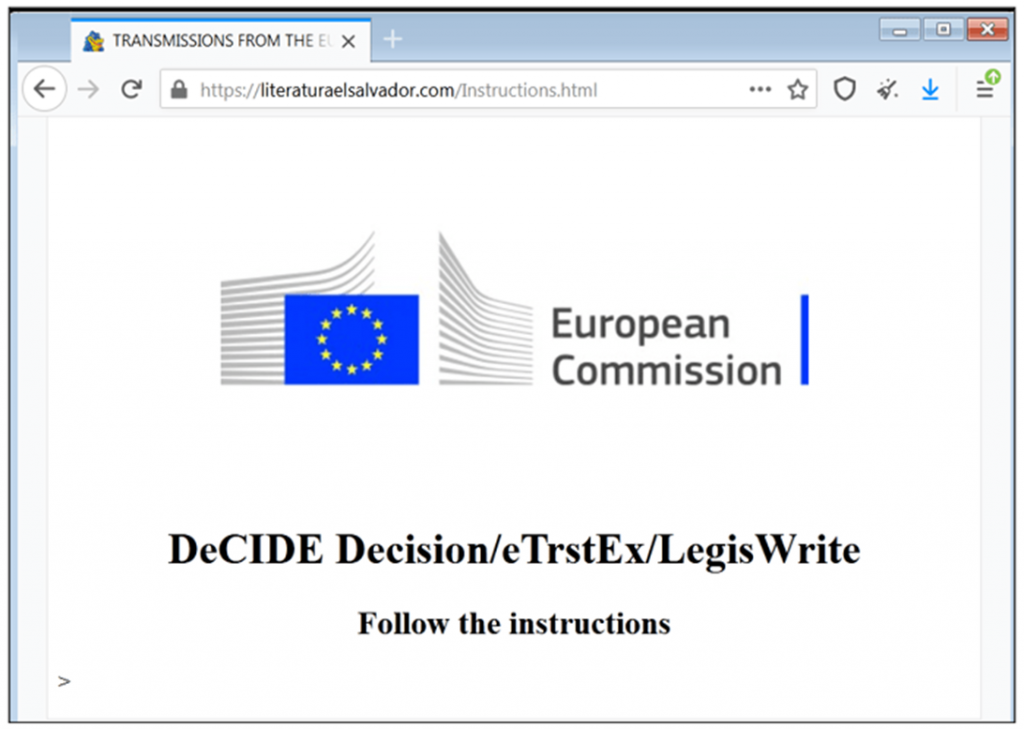

- Цепочка атаки начинается с фишингового электронного письма, содержащего документ-приманку

- В документе имеется ссылка, ведущая к загрузке вредоносного HTML-файла.

- Вредоносный HTML-файл представляет собой вариацию дроппера NOBELIUM, отслеживаемую как ROOTSAW (он же EnvyScout). EnvyScout использует технику контрабанды HTML для доставки зловредных «.img» или «.iso» файлов в систему жертвы.

- Для сохранения постоянства вредоноса в системе создаётся новый раздел реестра HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\DsDiBacks». 5. Файл BugSplatRc64.dll позволяет кибершпионам собирать и эксфильтровать информацию о зараженной системе. А для скрытной связи с C2-сервером злоумышленники использовали API популярного приложения для создания заметок Notion.

Схема действий преступников

- Мошенники пишут письмо якобы от лица начальника или одного из видных лиц в компании, но с совершенно «левого» адреса, с вопросом, может ли сотрудник выполнить новую задачу «прямо сейчас».

- Новой задачей может оказаться перевод денег некоему исполнителю по контракту или покупка подарочных сертификатов на определенную сумму.

- Сделать это надо максимально оперативно, деньги начальник обещает вернуть до конца дня. Мошенники специально упирают на срочность, чтобы сотрудник не успел задуматься или задать кому-то дополнительные вопросы.

- Фигура начальника внушает авторитет, а сотрудник очень хочет быть полезным, поэтому он спешит перевести деньги по указанным реквизитам, о чем успешно отчитывается «начальству» по тому же адресу электронной почты, с которого получено письмо. Опять же, не обращая внимания на то, что адрес далек от настоящего.

- Мошенник продолжает играть роль большого босса: просит документы, подтверждающие транзакцию, а после их получения хвалит сотрудника и обещает переслать документы исполнителю заказа (это добавляет происходящему «легитимности»).

- Чтобы создать полное ощущение обычного рабочего взаимодействия, злоумышленник даже обещает сказать, если от незадачливого сотрудника понадобится что-то еще.

- Через некоторое время сотрудник либо начинает задаваться вопросом, почему эту задачу поручили решать ему, либо обращает внимание на неправильный адрес электронной почты «начальника», либо упоминает эту задачу в разговоре с реальным начальником. И понимает, что перевел деньги мошенникам.

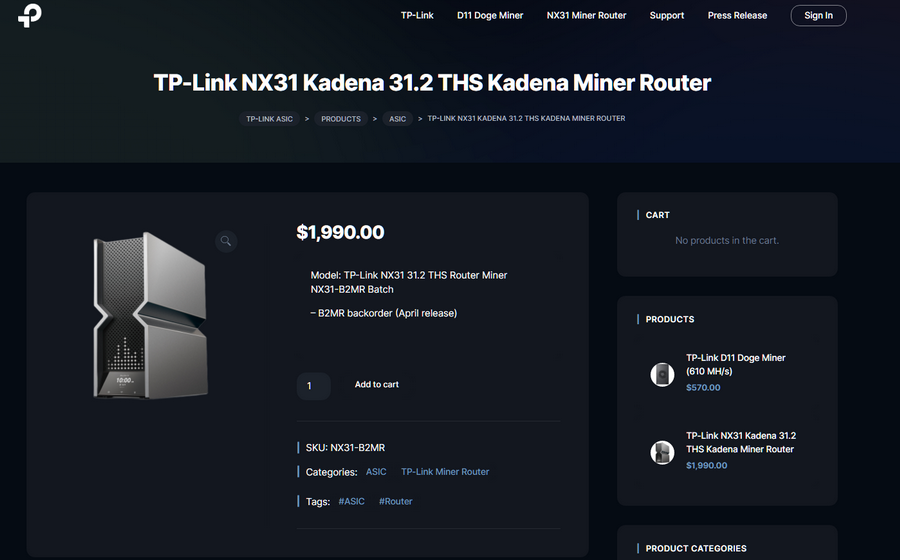

О старте продаж странных роутеров (полное название звучит как TP-Link NX31 Kadena 31.2 THS Kadena Miner Router) объявила компании TP-Link ASIC. Согласно заявленным характеристикам, этот девайс является как роутером Wi-Fi 7, так и ASIC’ом, который добывает криптовалюту эффективнее, чем Nvidia RTX 4090, и при этом потребляет всего 1200 Вт при полной нагрузке.

На странице продукта отсутствуют многие технические детали, а супер-устройство выглядит в точности как реальный существующему маршрутизатору TP-Link Archer BE900 Wi-Fi 7. С инженерной точки зрения такое попросту невозможно, поскольку втиснуть такие мощности в этот корпус, спиратив дизайн устройства у TP-Link, вряд ли получилось бы физически.

Согласно заявлениям «производителя», майниновый роутер обеспечивает хэшрейт до 31,2 Тх/сек, что намного производительнее GeForce RTX 4090, и полностью окупится за 5-7 месяцев. Однако журналисты подсчитали, что при заявленной мощности 31,2 Тх/сек устройство, даже если бы оно было настоящим, могло бы добывать криптовалюту на сумму около 4 долларов в день при текущем курсе. Но при потребляемой мощности 1200 Вт и тарифе 0,10 доллара за кВт/ч, фактическая прибыль снижается примерно до 1,40 доллара в день, а значит, окупить майнинговый роутер удастся не ранее чем через 1000 дней.

Хотя представители попавших под десятый пакет санкций банков поспешили заявить, что ограничения ЕС никак не отразятся на счетах клиентов, мошенники быстро подхватили информационную повестку и стали звонить людям, представляясь сотрудниками подсанкционных организаций, и заявлять, что их счет якобы «заморожен» и нужно срочно вывести средства на «безопасный».

Как сообщили «Известиям» в финансовом маркетплейсе «Выберу.ру», сотрудники которого провели опрос в социальных сетях, за последние пару недель такие звонки поступали 30% россиян. 21% респондентов заявили, что сразу раскусили мошенников, а 15% — усомнились в их словах, положили трубку и сами перезвонили в банк. Еще 9% россиян всё же поверили преступникам и перевели им свои накопления.

Инциденты

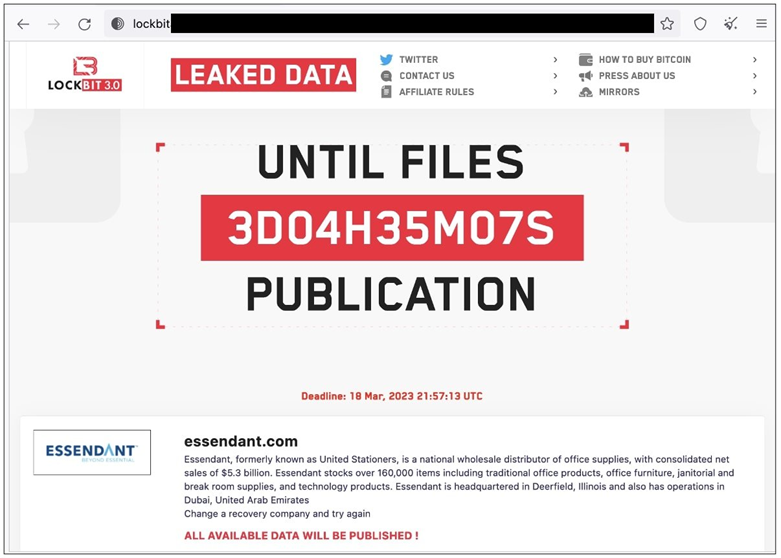

Из-за инцидента компания не могла обрабатывать и выполнять онлайн-заказы, а клиенты не могли создать заказы или связаться со службой поддержки. Также были приостановлены все поставки.

15 марта администрация дистрибьютора сообщила, что восстановление системы близится к завершению. Однако они так и не признали факт кибератаки LockBit, настаивая, что разрушительные события связаны с массовым сбоем в системах компании.

Ночью 10 марта компьютерные серверы госпиталя стали замедляться и вскоре перестали отвечать. Компьютерные техники несколько часов разбирались в причинах сбоя и пришли к выводу, что имеют дело с кибератакой.

Из сообщений СМИ до конца не ясно, была ли это обычная DDoS-атака или целенаправленный взлом. Однако в целях безопасности серверы госпиталя были временно отключены, а сотрудникам пришлось вернуться к традиционному бумажному документообороту.

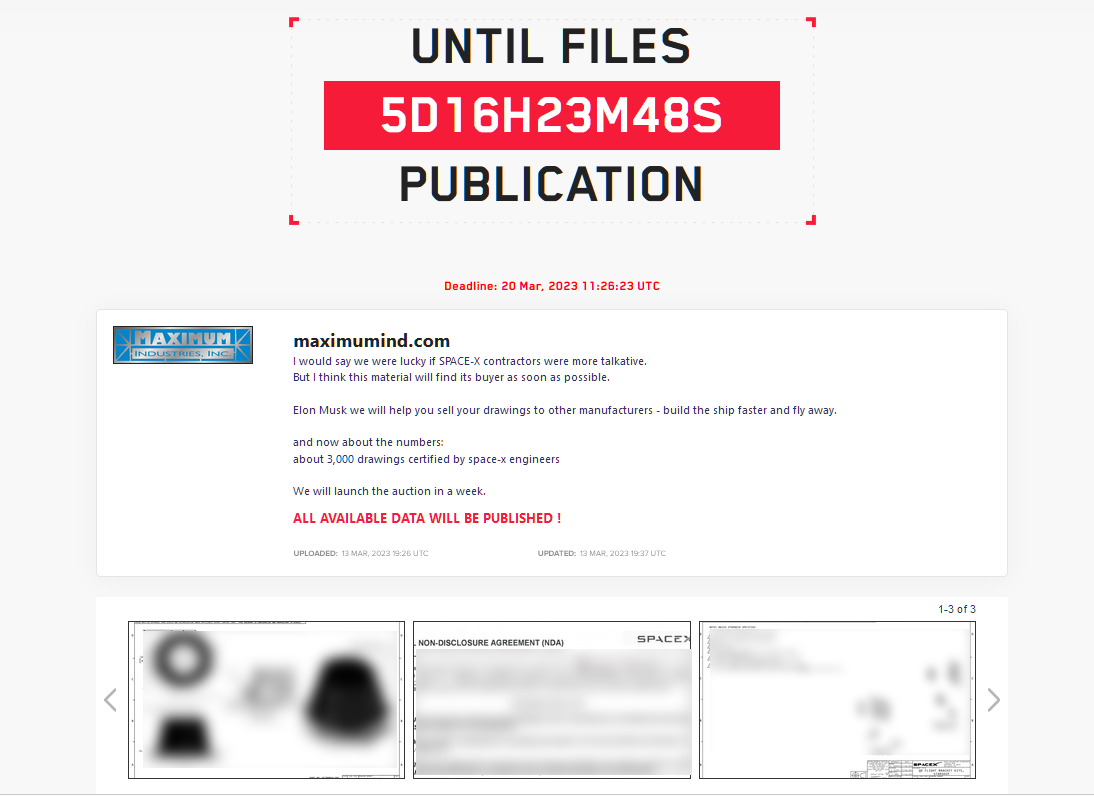

Хакеры угрожают «слить» похищенные данные 20 марта 2023 года, если их требования не будут выполнены, и они не получат выкуп. В этом случае злоумышленники обещают устроить аукцион и продать информацию «другим производителям».

Судя по сообщению хакеров, Maximum Industries не собирается платить вымогателям. И хотя хакеры уверены, что легко продадут украденные чертежи, журналисты отмечают, что чертежи сами по себе могут не представлять большой ценности, ведь детали еще нужно изготовить и затем использовать, при этом не вызвав подозрений.

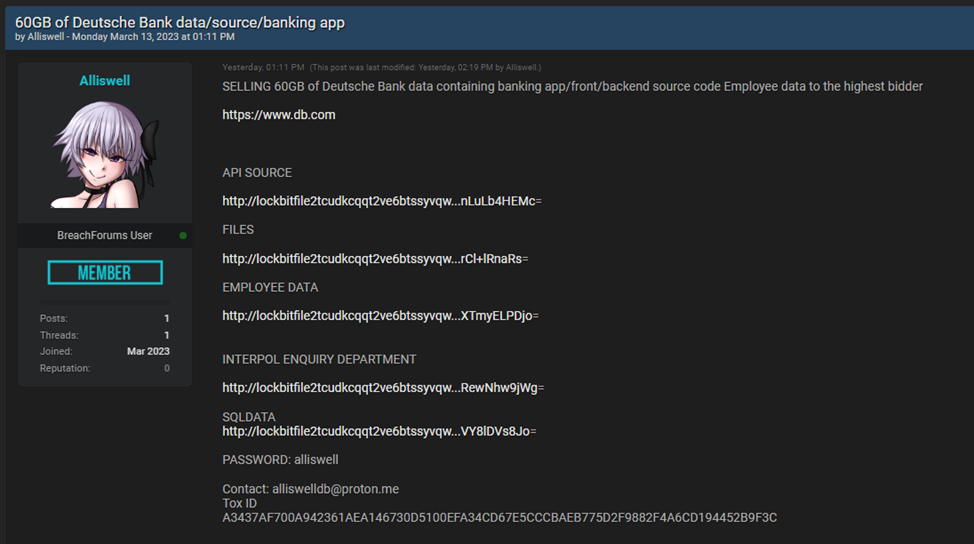

Продавец утверждает, что владеет данными банка Deutsche Bank 50 ГБ и что продаст их тому, кто предложит самую высокую цену. По словам злоумышленника, информация содержит не только данные сотрудников Deutsche Bank, но и исходный код банковского приложения.

В посте также указаны несколько отдельных ссылок «lockbitfile» в качестве доказательства наличия всех файлов. Каждая ссылка разделена по категориям:

- исходный код API;

- корпоративные документы;

- данные о сотрудниках;

- отдел дознания Интерпола;

- данные SQL.

Неизвестный хакер взломал сети страховой компании DC Health Link, которая предоставляет медицинскую страховку законодателям США и жителям Вашингтона. В ходе взлома была раскрыта конфиденциальная информация о 21 действующем члене Конгресса.

Опубликованный взломщиком файл содержит 67 565 уникальных записей и личные данные 56 415 клиентов компании. Набор данных является подлинным и включает:

- имена;

- адреса электронной почты;

- даты рождения;

- адреса проживания;

- номера социального страхования (SSN);

- данные страховых полисов.

Кроме того в файле имеется более 1800 записей, касающихся конгрессменов, их семей и других сотрудников Конгресса. Другая информация, представленная в украденных документах:

- личные данные, относящиеся как минимум к 20 иностранным посольствам и тысячам компаниям (сотрудники некоторых фирм сейчас работают в Белом Доме);

- личные данные бывших сотрудников АНБ и Министерства обороны США;

- данные жителей Вашингтона, которые приобрели страховку — лоббистские фирмы, группы гражданского общества, стоматологические клиники, дизайнерские фирмы и другие.

Хакер заявил, что вектором атаки была открытая и незащищённая база данных. Он получил доступ, просто подключившись к ней: никакой проверки не требовалось. Он добавил, что база, вероятно, была открыта на протяжении более 1 года. Также хакер пригрозил, что через некоторое время выложит больше информации, так как, по его словам, он взломал несколько баз данных.

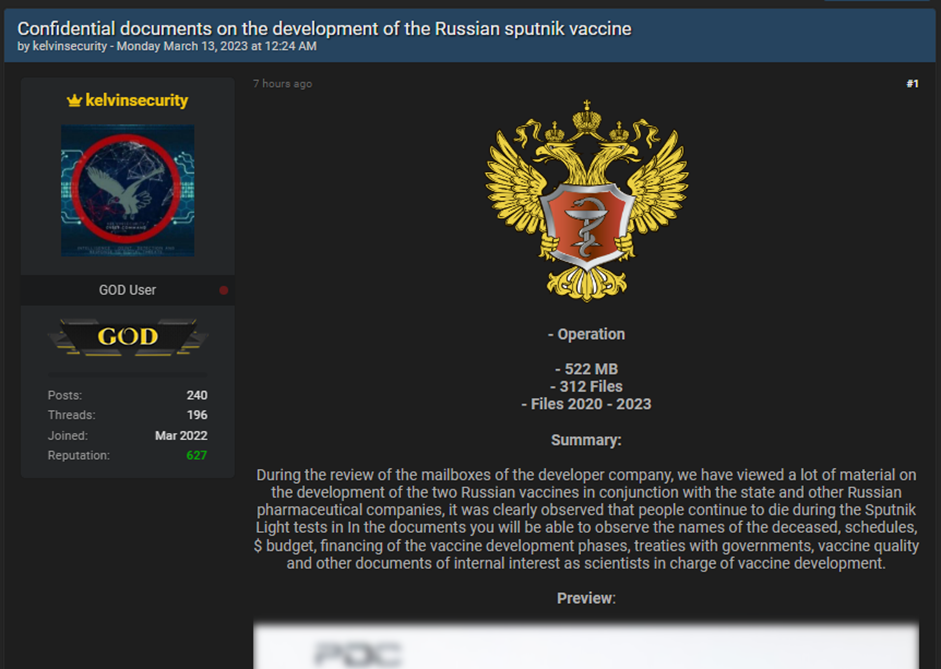

Опубликованные данные разбиты на более 300 файлов. Киберпреступники заявили, что они получили данные в результате взлома почтовых ящиков компании-разработчика вакцины — НИИ эпидемиологии и микробиологии им. Гамалеи г. Москва.

По словам хакеров, некоторые документы были засекречены и содержали информацию об этапах разработки вакцины, финансировании и технические детали.

Документы также содержат:

- счета-фактуры и информацию о стоимости испытаний;

- информацию о лабораториях, разрабатывающих вакцину, и уровне их производительности;

- переписки с внешними заказчиками. Например, одна швейцарская компания подала запрос на поставку вакцины «Спутник V» в Швейцарию.

Представители компании сообщили СМИ, что утекшему набору данных было несколько лет, и он связан с правом на обновление устройств. В компании подчеркнули, что утечка не затронула собственные системы AT&T, так как взлом произошел на стороне неназванного стороннего поставщика.

«Поставщик, услугами которого мы пользуемся в маркетинговых целях, столкнулся с инцидентом безопасности. Была раскрыта сетевая информация, принадлежащая клиентам, например, количество линий, привязанных к счету или данные тарифного плана беспроводной связи. Информация не содержала данные кредитных карт, номера социального страхования, пароли от учетных записей и другую конфиденциальную информацию», — заявили в компании.

Росбанк 13 марта сообщил о мощной DDOS-атаке.

В телеграм-канале банка отмечалось, что основные системы банка работают в штатном режиме, однако могут наблюдаться временные затруднения в работе приложений, интернет-банка и сайта.

Представители банка заявили, что ситуация под контролем:

«Мы технически готовы к подобным обстоятельствам. Задействованы все специалисты Росбанка по данному направлению. Мы делаем все возможное, чтобы все сервисы вновь были доступны. Мы продлили работу офисов. Там вы можете подать заявления на срочные платежи в бумажном варианте.»

Атаки и уязвимости

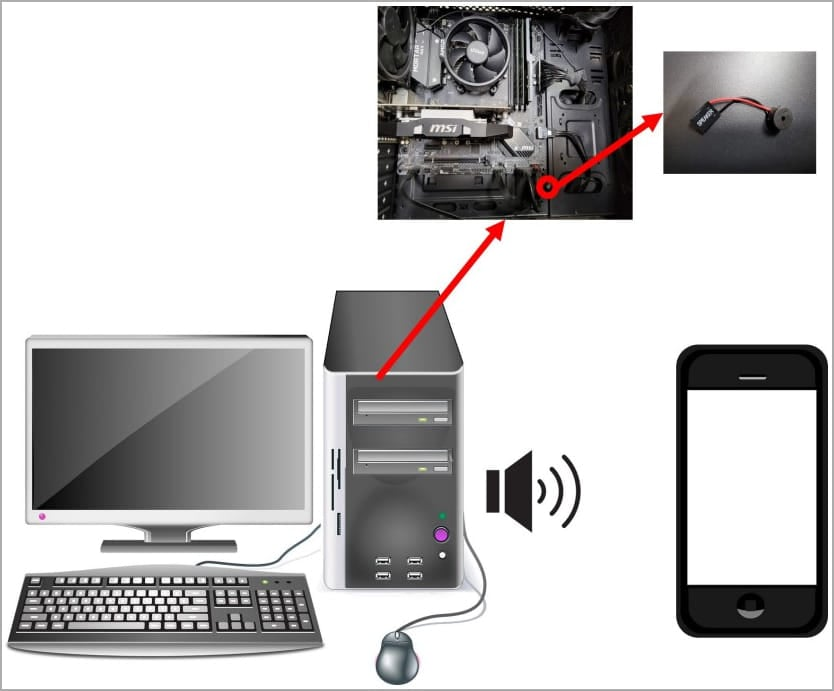

CASPER задействует установленные в целевом компьютере динамики в качестве канала передачи данных. Так ему удаётся отправить высокочастотный звук, который не может распознать человеческое ухо, и передать двоичный код или данные в виде азбуки Морзе на микрофон, расположенный на расстоянии до 1,5 м.

Принимающий информацию микрофон может находиться в смартфоне, который будет записывать звук в кармане злоумышленника. Кроме того, можно поставить ноутбук в комнате с целевым устройством.

Исследователи завязали вектор атаки именно на внутренние динамики изолированного устройства. Как правило, компьютеры с «воздушным зазором» на критически важных объектах не оснащаются внешними динамиками.

Специалисты использовали компьютер на базе Linux (Ubuntu 20.04) в качестве целевого устройства и Samsung Galaxy Z Flip 3 — как принимающий данные девайс. Находящийся на расстоянии 50 см смартфон смог распознать слово «covert» в передаваемых азбукой Морзе данных.