Антифишинг-дайджест № 319

Обзор новостей информационной безопасности с 14 по 20 апреля 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

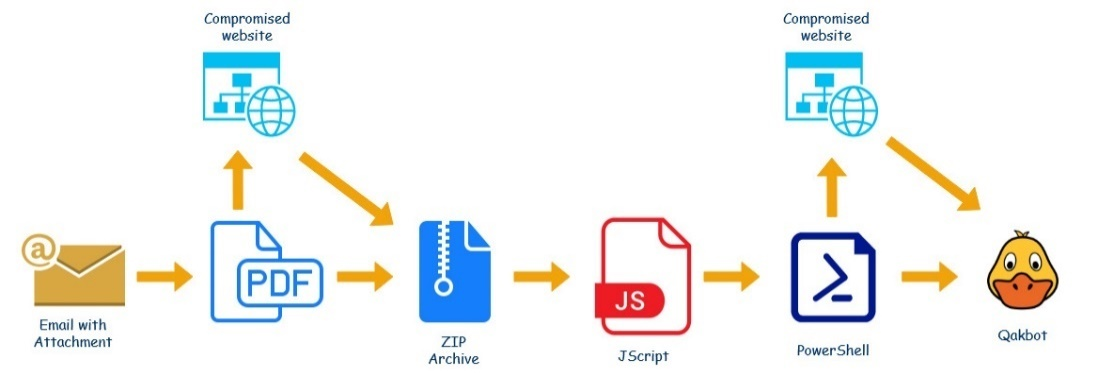

Схема действий преступников

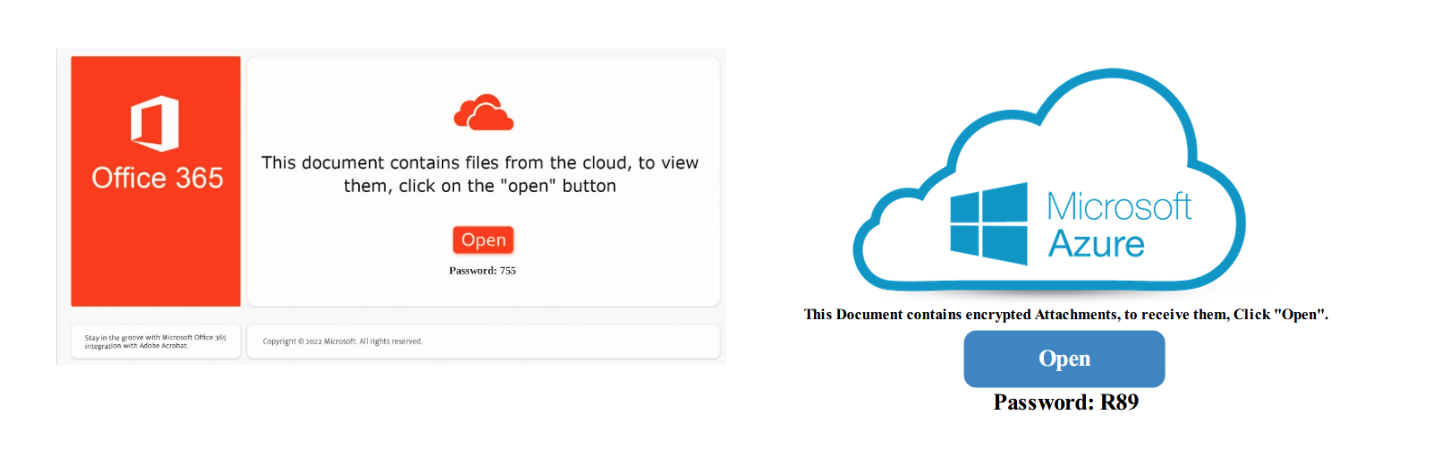

- Для распространения вредоноса использовались электронные письмана разных языках — английском, немецком, итальянском и французском.

- За основу таких сообщений были взяты реальные деловые письма, к которым злоумышленники получили доступ, а вместе с ним и возможность отправлять участникам переписки свои сообщения.

- В таких письмах получателей призывали под благовидным предлогом открыть вложенный PDF-файл. Например, злоумышленники могли попросить прислать всю документацию по приложенному к письму заявлению или посчитать сумму контракта по смете расходов из вложения.

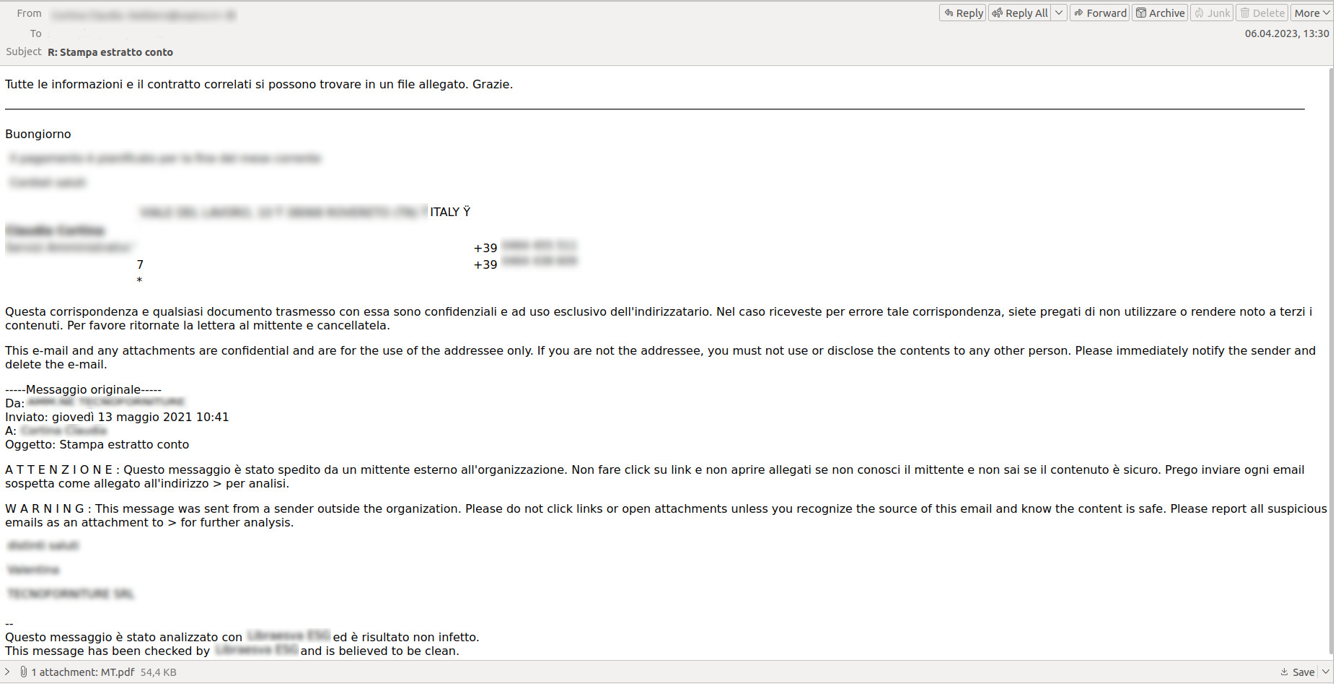

- Внутри PDF-файла находится имитация уведомления от Microsoft Office 365 или Microsoft Azure о том, что для просмотра вложенных файлов нужно нажать на кнопку Open.

- Если пользователь нажимает ее, на компьютер с удаленного сервера (скомпрометированного сайта) скачивается архив с паролем, который указан в исходном PDF-файле.

- Внутри скачанного архива находится файл с расширением .wsf (Windows Script File), который содержит обфусцированный скрипт на языке программирования JScript.

- После деобфускации WSF-файла раскрывается его истинное содержимое — закодированный в строку Base64 скрипт PowerShell.

- Как только пользователь запустит WSF-файл из архива, на его компьютере незаметно выполнится PowerShell-скрипт, который с помощью wget загрузит DLL-файл с удаленного сервера. Имя этой библиотеки меняется от жертвы к жертве и представляет собой автоматически сгенерированную последовательность букв.

- PowerShell-скрипт попытается последовательно скачать файл с каждого из перечисленных в коде URL-адресов. Чтобы понять, оказалась ли попытка успешной, скрипт проверяет размер загруженного файла, используя команду Get-Item для получения информации. Если размер файла больше или равен 100 000 байт, то скрипт запускает DLL-файл с помощью rundll32. В ином случае он ожидает четыре секунды и пытается скачать библиотеку со следующей ссылки по списку. Загружаемая библиотека и есть QBot.

Мобильная безопасность

Вредоносный компонент является частью сторонней библиотеки, которая используется во всех 60 приложениях.

Goldoson может собирать данные об установленных приложениях, об устройствах, подключенных по Wi-Fi и Bluetooth, а также о местоположении пользователя по GPS, проводить мошенничество с рекламой, переходя по рекламному баннеру в фоновом режиме без согласия пользователя.

Когда пользователь запускает приложение, содержащее Goldoson, библиотека регистрирует устройство и получает его конфигурацию с удаленного сервера, домен которого замаскирован. Конфигурация содержит параметры, определяющие, какие функции кражи данных и кликов по рекламе должны запускаться на зараженном устройстве и как часто.

Функция сбора данных обычно активируется каждые 2 дня, отправляя на C2-сервер список установленных приложений, историю местоположений, MAC-адреса устройств, подключенных к Bluetooth и WiFi, и другую информацию.

Инциденты

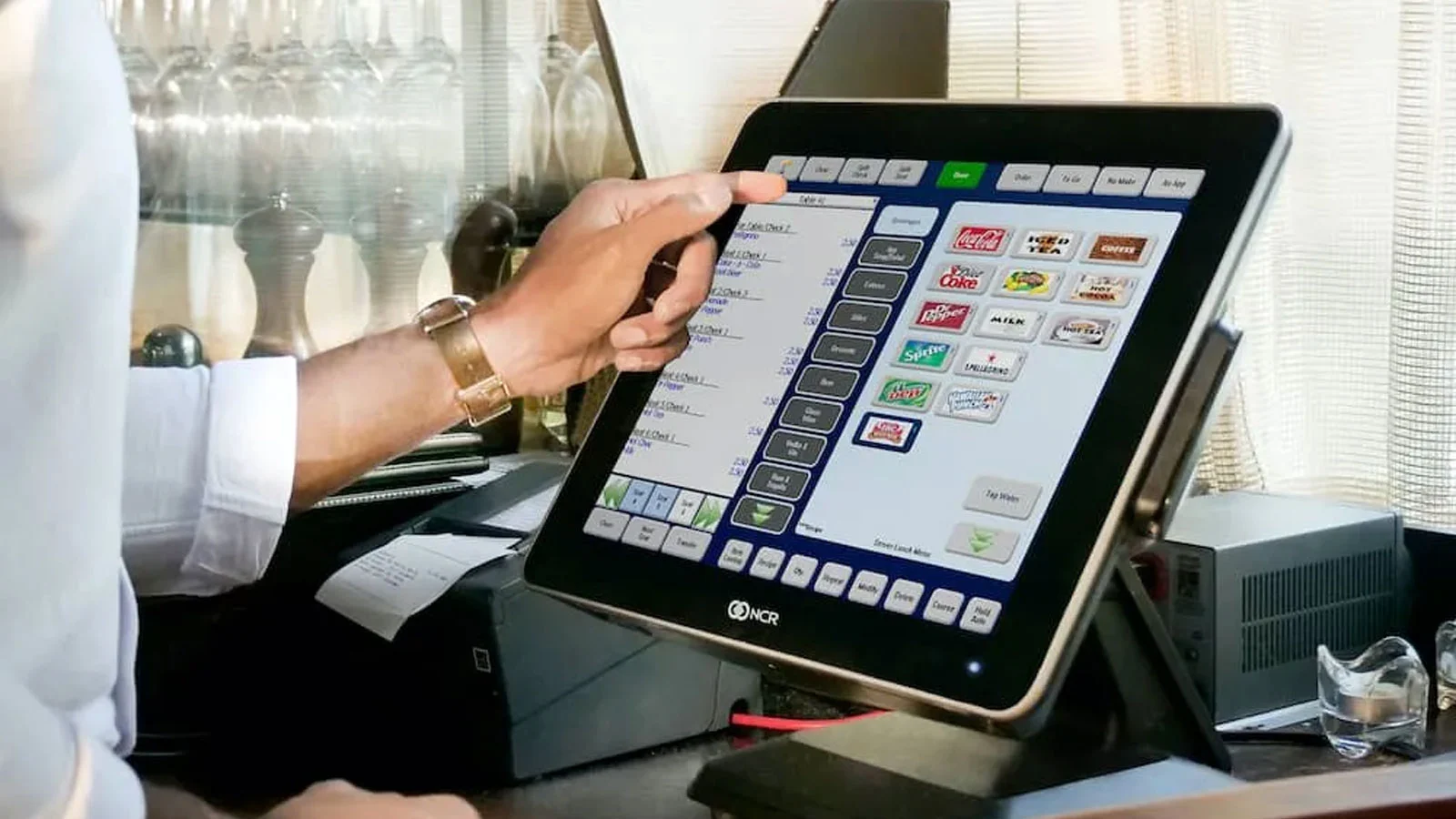

NCR выпускает платежные терминалы, банкоматы, POS-терминалы, считыватели штрих-кодов, а также являющаяся предоставляет различные аутсорсинговые ИТ-услуги. Ответственность за атаку, взяла на себя вымогательская группировка BlackCat (она же ALPHV) .

POS-платформа Aloha перестала работать, еще в середине прошлой недели, а клиенты полностью лишились возможности ею пользоваться. После нескольких дней молчания NCR наконец сообщила, что сбой был вызван вымогательской атакой, которая затронула центры обработки данных, связанные с Aloha.

Хотя в письме утверждается, что сбой коснулся лишь «служебных приложений» и затронул небольшую часть клиентов, на Reddit пострадавшие сообщают, что на самом деле атака вызвала значительные проблемы в их работе.

«Я менеджер ресторана, у нас небольшая франшиза, примерно на 100 сотрудников. Сейчас мы работаем по старинке, как в каменном веке, на бумаге и отправляем все это в головной офис. Вся эта ситуация — огромная головная боль», — говорит один из клиентов POS-системы Aloha.

Другие пользователи рекомендуют извлекать данные из файлов вручную, пока не закончится сбой.

Хакеры получили доступ к инфраструктуре CommScope 27 марта и заразили офисные компьютеры вымогательским софтом, после чего разместили на даркнет-форуме данные из сети жертвы, а все файлы зашифровали. Правоохранительные органы были оперативно уведомлены о произошедшем, ведётся расследование.

В субботу, 15 апреля, группа вымогателей Vice Society отметила CommScope на своем сайте утечки данных и поделилась массивами информации, предположительно украденными у CommScope. По заверениям хакеров, массивы содержат конфиденциальные данные о более чем 30 тысяч сотрудников компании, включая их паспорта.

Согласно информации Vice Society, в утечке присутствуют счета-фактуры, банковские документы и прочие файлы компании.

На данный момент Capita не подтвердила подлинность утечки данных и не нашла доказательств компрометации данных клиентов, поставщиков или партнёров. Компания сотрудничает со специалистами-консультантами и судебно-медицинскими экспертами в расследовании инцидента.

Образцы утекших данных Capita включают:

- номера телефонов граждан;

- домашние адреса;

- реквизиты банковских счетов 152 организаций;

- персональные данные учителей, подающих заявки на работу в школах и дет.сады;

- внутренние планы этажей нескольких зданий Capita.

По словам вымогателей, эта информация — всего лишь часть того, что они украли у Capita.

Изначально Capita заявляла , что из-за технической проблемы сотрудники не могли получить доступ к рабочим IT-системам. Позже Capita подтвердила, что 31 марта произошёл киберинцидент, в первую очередь затронувший доступ к внутренним приложениям Microsoft 365. Взлом вызвал сбои в работе некоторых услуг, предоставляемых отдельным клиентам, но при этом большинство клиентских служб продолжали работать.

Из-за кибератаки в израильском аэропорту Бен-Гурион произошел сбой в работе системы пограничного контроля. Тысячи пассажиров не смогли прибыть или покинуть страну, так как компьютерная система не могла прочитать их паспорта.

Проблема возникла во время массового возвращения израильтян из-за границы после проведения праздника Песах. Вечером 15 апреля жители Тель-Авива, в домах которых установлена компьютерная система «Умный дом», сообщили о перебоях в ее работе. Так, у многих обладателей системы примерно час без остановки включался и выключался свет, а также открывались и закрывались жалюзи. Кроме того, вечером на экранах телевизоров внезапно появились сцены запусков ракет и терактов, в финале которых высветилась надпись на иврите: «Вы не будете в безопасности на этой земле».

Больница не сообщила, была ли это атака программы-вымогателя или какого-то другого вредоносного софта, однако официальные лица заявили, что наняли экспертов по кибербезопасности для решения этой проблемы.

«В настоящее время мы можем подтвердить, что наша клиническая электронная медицинская карта не пострадала. Предоставление исключительного ухода, ориентированного на пациента, является главным приоритетом больницы, поэтому мы продолжаем оказывать высококачественные клинические услуги. Однако жители могут столкнуться с некоторыми задержками в плановой или несрочной помощи», — говорится в заявлении больницы.

Организация призвала пациентов следить за каналами в социальных сетях, чтобы получать больше обновлений о том, когда оказание услуг вернётся в нормальный режим.

Немецкий производитель оружия Rheinmetall пострадал от кибератаки.

Атака затронула бизнес-подразделение Rheinmetall, которое обслуживает промышленных клиентов, в частности, в автомобильном секторе. Оборонное подразделение компании, производящее военную технику, оружие и боеприпасы, не пострадало и продолжает работать «надежно», сообщил представитель Rheinmetall Оливер Хоффманн.

Rheinmetall в настоящее время расследует размер ущерба и находится в тесном контакте с соответствующими органами кибербезопасности, сказал Хоффманн.

В результате инцидента личная информация, используемая для выпуска кредитных карт под брендом Coles, была украдена киберпреступниками.

В марте Latitude Financial заявила Австралийской фондовой бирже о кибератаке, которая повлияла на 330 тыс. записей клиентов. 27 марта компания подтвердила, что преступники украли 14 миллионов записей о клиентах, большая часть которых относится к 2005 году. Среди украденной информации — номера водительских прав, имена, адреса и даты рождения, а также тысячи номеров паспортов.

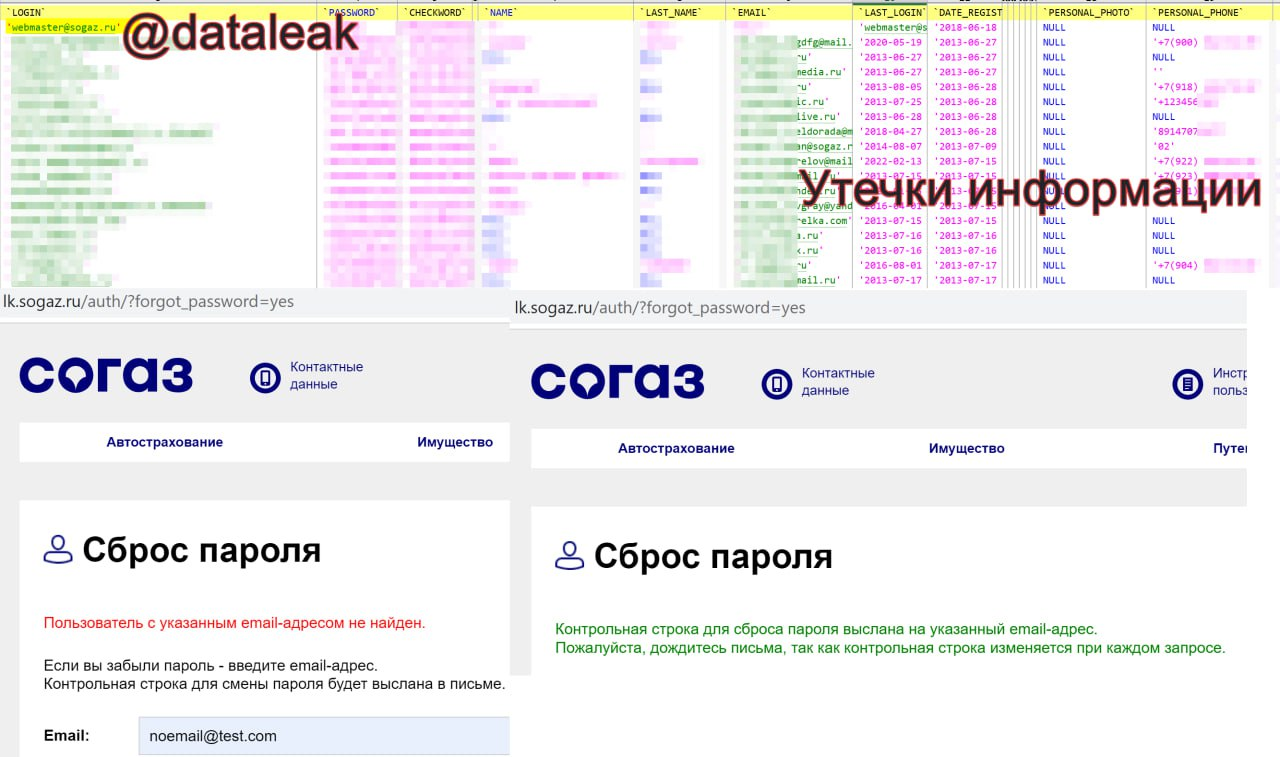

Эксперты DLBI (Data Leakage & Breach Intelligence) предупреждают, что в сети появился SQL-дамп таблицы зарегистрированных пользователей, предположительно взятый из базы данных сайта sogaz[.]ru, принадлежащего страховой компании «СОГАЗ».

Исследователи говорят, что дамп, судя по всему, был получен из CMS Bitrix (скорее всего, это произошло 21 октября 2022 года) и содержит 8 309 754 строки, каждая из которых включает:

- логин;

- ФИО;

- email-адрес (7,86 млн уникальных адресов);

- телефон (5,39 млн уникальных номеров);

- дата рождения;

- хешированный (MD5 с солью) пароль;

- место работы (не для всех).

Специалисты сообщают, что выборочно проверили случайные email-адреса из этого дампа через форму восстановления пароля на сайте lk.sogaz.ru и выяснили, что они действительны.