Антифишинг-дайджест № 321

Обзор новостей информационной безопасности с 28 апреля по 4 мая 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании

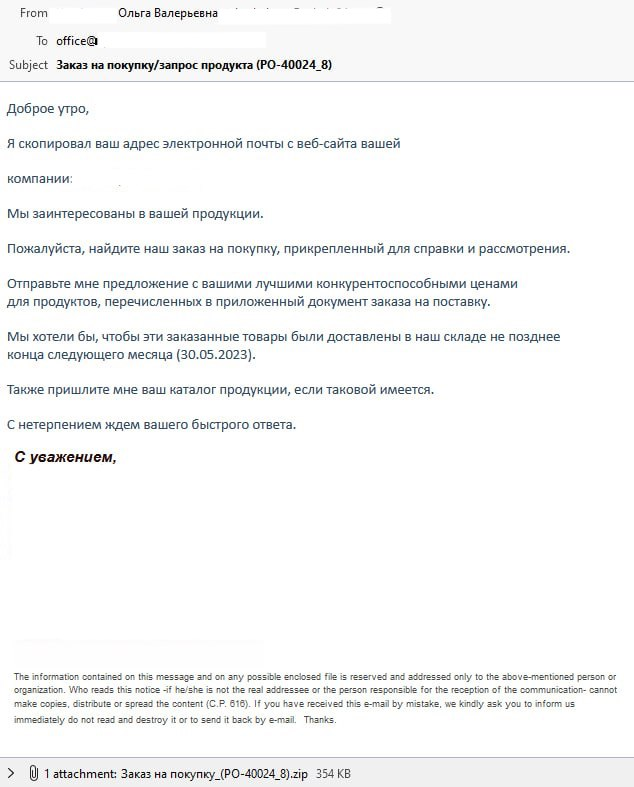

- Для подмены адреса отправителя хакеры использовали технику спуфинга.

- В письмах получателей из российских компаний просили прислать коммерческое предложение «с конкурентноспособными ценами для продуктов, перечисленных в приложенный документ заказа на поставку».

- В письме, действительно, содержался ZIP-архив, однако при его открытии на компьютер пользователя загружался стилер Loki.

- Несмотря на то, что сам текст письма написан довольно «корявым» языком, вероятно, с использованием машинного перевода, сама подпись отправителя и его электронный адрес должны вызвать доверие у получателей

- В дальнейшем злоумышленники могли использовать похищенные таким образом данные для получения доступа к почтовым аккаунтам, базам даных, финансового мошенничества, вымогательства или шпионажа.

Умные устройства

Владельцы Skoda, Kia, Infiniti, Nissan и Renault не могут дистанционно разблокировать двери автомобиля, запустить двигатель, посмотреть остаток топлива, а также обновить программы, контролирующие работу мотора, ABS и тормозной системы.

Представители отрасли сообщили, что официальные приложения для автомобилей марок Skoda, Kia, Infiniti, Nissan и Renault в России работают с ограничениями — их функциональность существенно урезана.

Атаки и уязвимости

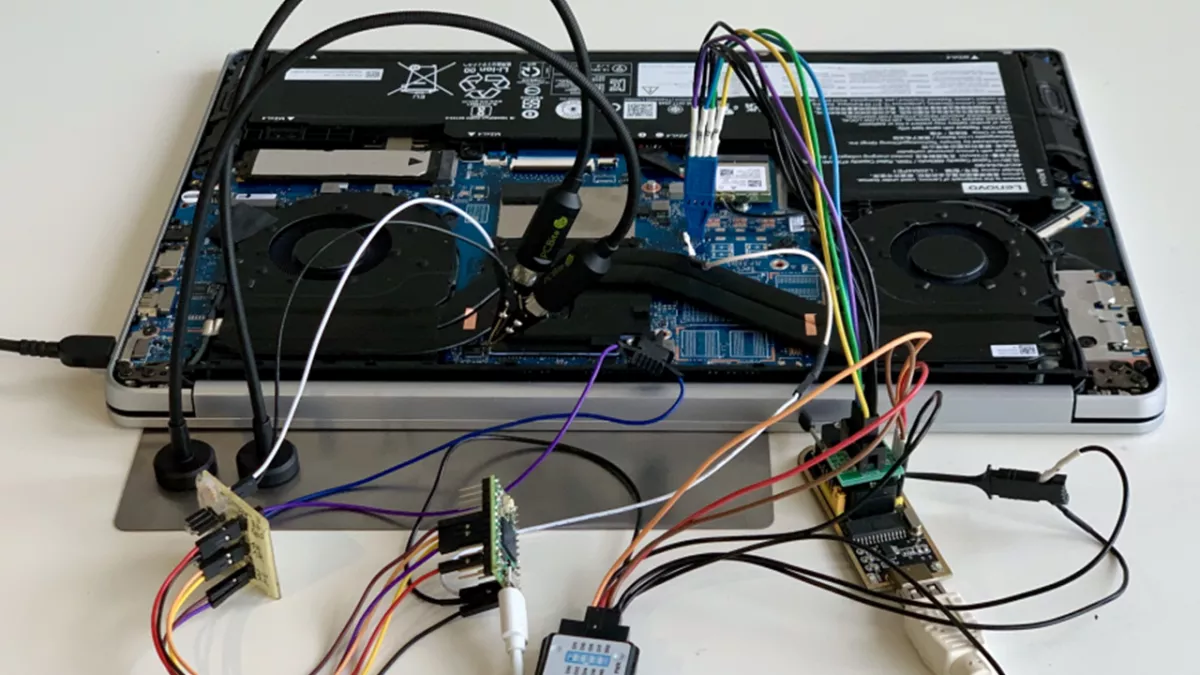

Доверенный платформенный модуль (Trusted Platform Module, TPM) на платформе AMD во время замыкания напряжения позволяет провести атаку faulTPM и получить полный доступ к криптографическим данным устройства. В результате хакер может скомпрометировать любое приложение или технологию шифрования, включая BitLocker, который полагается на TPM.

Для проведения атаки исследователи эксплуатировали уязвимость в Platform Security Processor (PSP) , присутствующую в процессорах AMD Zen 2 и Zen 3. Взлом требует физического доступа к устройству на несколько часов. Оборудование для взлома стоит около 200 долларов США.

Атака faulTPM основана на атаке fTPM , которая включает в себя создание около 45 тыс. handshake-соединений с удаленным VPN-сервером и запись ответов. Наблюдая за временем отклика, злоумышленник может восстановить закрытый ключ, используемый VPN-сервером для подписи и проверки процессов авторизации, и таким образом получить доступ к защищенной сети VPN.

Специалисты использовали ноутбук Lenovo Ideapad 5 Pro и подключили оборудование к блоку питания ноутбука, микросхеме BIOS SPI и шине SVI2 (интерфейс управления питанием). Предметом атаки стал сопроцессор безопасности PSP, присутствующий в процессорах Zen 2 и Zen 3, с целью получения данных хранящиеся в TPM. Успешное извлечение «секретного ключа» из KDF (Key derivation function) даёт полной доступ и контроль над устройством и всеми содержащимися в нем данными.

Проблемы затрагивают программное обеспечение Illumina Universal Copy Service (UCS) в приборах для секвенирования ДНК Illumina MiSeqDx, NextSeq 550Dx, iScan, iSeq 100, MiniSeq, MiSeq, NextSeq 500, NextSeq 550, NextSeq 1000/2000 и NovaSeq 6000.

Самая опасная уязвимость CVE-2023-1968 имеет оценку опасности 10 баллов по CVSS и позволяет удаленному злоумышленнику привязываться к открытым IP-адресам и прослушивать сетевой трафик, а также удаленно передавать произвольные команды.

Вторая проблема CVE-2023-1966 (CVSS: 7.4), связана с неправильной настройкой привилегий, и позволяет удаленному неавторизованному киберпреступнику загружать и выполнять код с повышенными привилегиями.

Успешная эксплуатация уязвимостей даёт злоумышленнику возможность выполнять любые действия на уровне операционной системы. Хакер может повлиять на настройки, конфигурации, ПО или данные уязвимого продукта, а также может взаимодействовать с уязвимым продуктом через подключенную сеть.

Неавторизованный киберпреступник может использовать недостаток для воздействия на результаты геномных данных в инструментах для клинической диагностики, включая удаление, подмену или фальсификацию результатов, а также утечку данных.

Инциденты

Организация пока что не давала комментариев о том, повлиял ли инцидент на клиентов. Но, похоже, напрямую водоснабжение кибератака не затронула.

Вымогатели заявили, что дают водопроводчикам неделю на уплату выкупа. Они предоставила образцы украденных данных и предложилb компании два варианта:

- заплатить 10 тысяч долларов США за продление срока выкупа на один день;

- заплатить 100 тысяч долларов США за полное удаление всех похищенных данных.

Группа заявила, что заполучила как личные данные клиентов, так и множество различных внутренних документов компании: контракты, отчёты, протоколы заседаний правления, информацию о разводке труб и многое другое.

Кибервымогатели Cl0p ввзломали поставщика детских психиатрических услуг Brightline и похитили данные 783 606 человек. Для взлома они использовали уязвимость нулевого дня в Fortra GoAnywhere MFT.

Данные, украденные вымогателями, включали следующую личную информацию:

- Полные имена;

- Физические адреса;

- Даты рождения;

- Идентификационные номера участников;

- Дата покрытия планом медицинского страхования;

- Имена работодателей.

После публикации информации о взломе в СМИ группировка Cl0p отправила изданию BleepingComputer электронное письмо, в котором сообщила, что удалила данные компании Brightline со своего сайта утечек.

«Мы удалили данные, мы не знали, что делает эта компания, потому что не всегда анализируем компании, которые взламываем. Мы просим прощения за этот инцидент».

В настоящий момент Brightline больше не значится в числе жертв Cl0p.

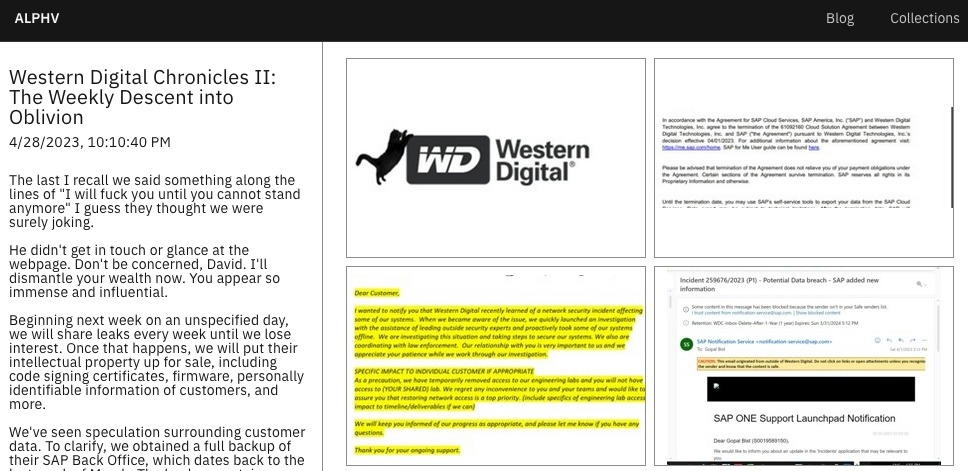

Western Digital подверглась взлому в конце марта 2023 года. Тогда злоумышленники скомпрометировали внутреннюю сеть и похитили данные компании. При этом вымогательскую малварь в сети Western Digital не развертывали, и файлы не были зашифрованы.

В результате этой атаки почти две недели не работали облачные сервисы компании, включая Cloud, My Cloud Home, My Cloud Home Duo, My Cloud OS 5, SanDisk ibi и SanDisk Ixpand Wireless Charger, а также связанные с ними мобильные, десктопные и веб-приложения.

Теперь, стремясь надавить на пострадавшую компанию, хакеры опубликовали 29 скриншотов, содержащие электронные письма, документы и видеоконференции, связанные с реакцией Western Digital на эту атаку. Таким способом злоумышленники намекнули, что сохраняли доступ к некоторым системам Western Digital даже после обнаружения взлома.

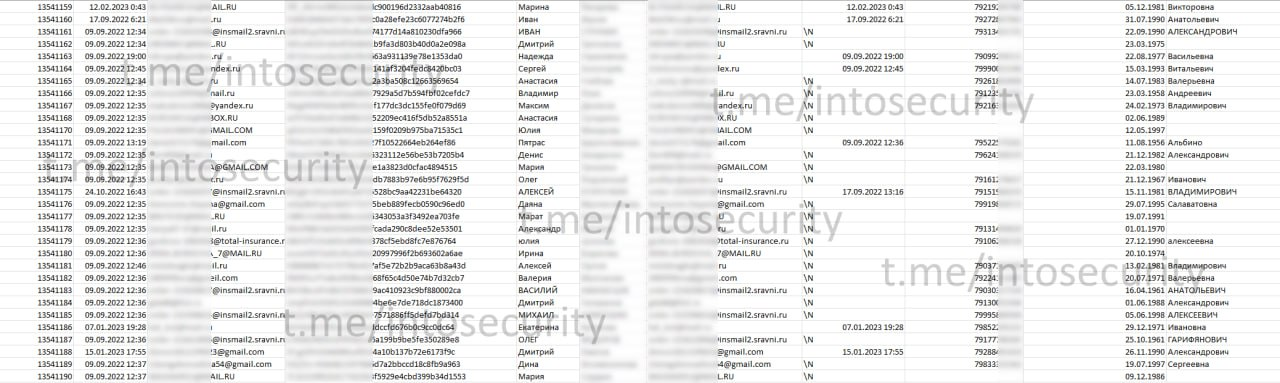

В дампе содержатся, как данные зарегистрированных пользователей (имена, хешированные пароли, email-адреса), так и лиды (имена, телефоны, email-адреса, места работы).

Представители Bi.Zone сообщили:

«выложенные злоумышленниками данные соответствуют данным, хранящимся на виртуальных серверах, где размещалась часть наших маркетинговых и информационных веб-ресурсов. Серверы не были задействованы в оказании коммерческих услуг».

Анализ SQL-дампов специалистами DLBI показал, что хакеры, вероятно, получили доступ к данным нескольких сайтов (часть из них в данный момент недоступна):

- 🌵 cyberpolygon.com

- 🌵 bi.zone

- 🌵 cyberacademy.bi.zone

- 🌵 touch.bi.zone

- 🌵 aftt.bi.zone

Все дампы датируются апрелем этого года и в них, помимо настоящих данных, содержится много тестовых записей.

Компания T-Mobile предупредила о второй утечке данных в 2023 году. Злоумышленники получили доступ к личной информации сотен клиентов и сохраняли доступ к данным больше месяца (начиная с конца февраля 2023 года).

По сравнению с предыдущими утечками данных T-Mobile, последняя из которых затронула 37 миллионов человек, новый инцидент коснулся «всего» 836 клиентов. Тем не менее, объем раскрытой информации велик, и утечка подвергает пользователей риску кражи личности и фишинговых атак.

T-Mobile подчеркивает, что атакующие не имели доступа к записям звонков или информации о финансовых счетах затронутых лиц. Однако «утекшая» информация варьировалась от пользователя к пользователю и могла включать: полное имя, контактную информацию, номер счета и связанные номера телефонов, PIN-код от учетной записи T-Mobile, номер социального страхования, данные документа удостоверяющего личность, дату рождения, сумму к оплате, внутренние коды, которые T-Mobile использует для обслуживания учетных записей (например, тарифный план и коды функций), а также информацию о количестве доступных линий.

В заявлении на временном веб-сайте компания сообщила, что личные данные не были украдены, а расследование внешними экспертами продолжается.

В Bitmarck подчеркнули, что хранящиеся на серверах компании данные клиентов защищены и не затронуты в результате инцидента. Отключение сервисов Bitmarck влияет на ряд лиц и организаций, связанных с сервисами компании, особенно на тех, кто должен получить от Bitmarck электронные больничные листы.

Bitmarck заявила, что сбои ещё будут продолжаться, поскольку инцидент вынудил компанию отключить ЦОДы, а их перезапуск, вероятно, будет сопровождаться временным сбоем обслуживания. В Bitmarck добавили, что специалисты компании пока не могут идентифицировать киберпреступников

Согласно служебной записке, разосланной клиентам Americold, системы компании будут отключены как минимум до следующей недели.

«Мы локализовали вторжение и отключили нашу сеть, чтобы гарантировать отсутствие риска для неизолированных областей или клиентов. Сейчас мы всё ещё находимся на пути к восстановлению поврежденных систем», — заявили представители гиганта холодного хранения.

Компания попросила всех клиентов временно отменить входящие поставки продуктов, а также перенести все исходящие, кроме наиболее важных, где есть товары с истекающим сроком годности.

По словам хакеров, у них на руках 14 миллионов записей, но в открытый доступ они выкладывают 1 миллион.

В файле с утечкой содержится 1 млн. записей с такими полями как:

- ⭕️ ФИО;

- ⭕️ Дата рождения;

- ⭕️ Пароль в хэше;

- ⭕️ Эл. почта (907.440 уникальных);

- ⭕️ Телефон (807.987 уникальных);

- ⭕️ Техн. информация в виде дат.

Актуальность данных в файле на 19 апреля 2023 года.