Антифишинг-дайджест № 324

Обзор новостей информационной безопасности с 19 по 25 мая 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Антифишинг на Positive Hack Days 12

Positive Hack Days — форум по кибербезопасности, объединяющий экспертов по ИБ и этичных хакеров со всего мира. В этом году он проходил в парке им. Горького 19 и 20 мая.

Компания Антифишинг выступила на мероприятии с двумя докладами:

- Сергей Волдохин рассказал о подходе People as Code, который позволяет определять параметры поведения людей и управлять рисками, связанными с поведением людей так же, как безопасность управляет рисками с другими цифровыми активами. Такой подход дает полную картину актуальных угроз и позволяет включить человеческий фактор в карту рисков. Оказалось, что людьми можно управлять так же просто, как конфигами Kubernetes.

Репозиторий People CMDB, о котором рассказывал Сергей. Это open-source инструмент, с помощью которого можно превратить сотрудников в цифровой актив.

Доклад Сергея:

- Артемий Богданов рассказал о том, как построить CTF для команд разработки, чтобы в игровом формате найти и воспитать секьюрити чемпионов. Сложность была в том, что все традиционные «хакерские» CTF не подошли для разработчиков и прочих не-безопасников. В итоге родился такой формат CTF, который максимально реалистично имитирует бизнес-логику приложений и даже целого интернет-банка, и в которую легко погрузить не специалистов.

И тут выяснилось, что разработчики, QA- и DevOps-инженеры, аналитики и тестировщики очень даже готовы попробовать себя в роли хакеров, если им рассказать важные детали и показать примеры на вводном семинаре, объяснить бизнес-логику и дать систему, максимально похожую на реальный банк.

Доклад Артемия:

Киберкампании

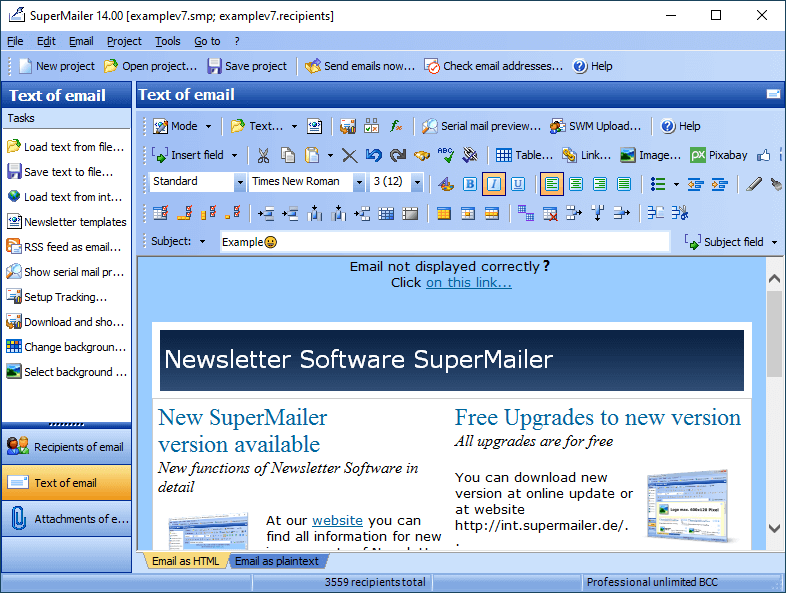

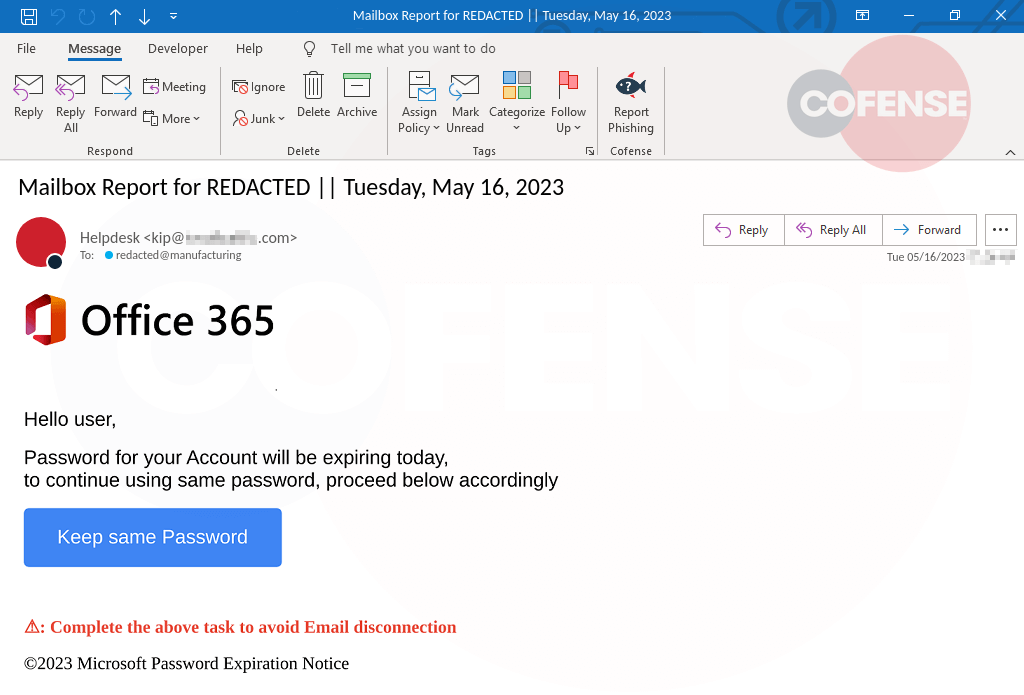

Программа SuperMailer

Сочетая возможности настройки и отправки SuperMailer с методами обхода защиты, злоумышленники доставляют поддельные, но крайне правдоподобные письма в почтовые ящики различных отраслей.

SuperMailer довольно уязвим к такому типу атак, как «Open Redirect», при которых законные веб-страницы могут автоматически перенаправлять пользователя на любой URL-адрес, указанный в параметре. Это даёт возможность злоумышленникам использовать абсолютно легитимные URL в качестве первичных фишинговых ссылок.

Если почтовый шлюз не следует за перенаправлением, он проверяет только содержание или репутацию законного сайта. Хотя Open Redirect обычно считается уязвимостью, его часто можно найти даже на известных сайтах. Например, в анализируемых кампаниях использовалось открытое перенаправление на YouTube.

Отследить активность SuperMailer удалось благодаря ошибке кодирования, которую совершили злоумышленники при создании шаблонов писем: все письма содержали уникальную строку, указывающую на то, что они были созданы с помощью SuperMailer.

Инциденты

24 мая клиенты SAS начали жаловаться на то, что не могут зайти на сайт авиакомпании. В этот же день группа Anonymous Sudаn заявила о кибератаке в своём Telegram-канале.

Сообщение в хакерском телеграм-канале

Престепники потребовали выкуп в размере 3500 долларов США за прекращение атаки. Они дали SAS 1 час на «переговоры» с ботом Anonymous Sudan в Telegram. В противном случае хакеры обещали продолжать атаку в течение всего дня и опубликовать данные компании.

Во сообщении об атаке SAS указала клиентам адрес официальной датской версии веб-сайта авиакомпании, которая вскоре тоже была атакована хакерами. К вечеру 24 мая сайты и приложение SAS всё ещё были отключены.

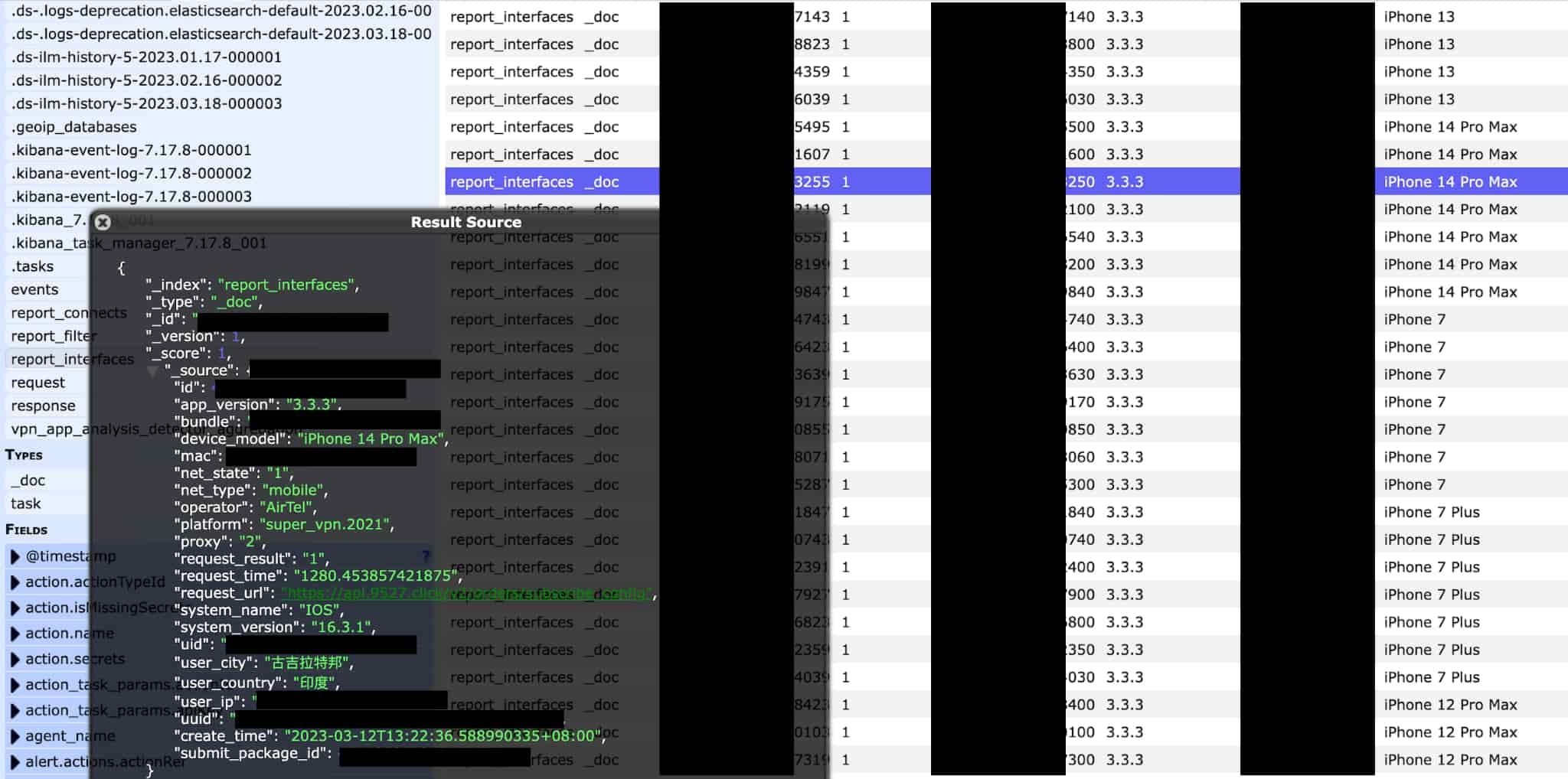

ИБ-эксперт обнаружил в открытом доступе базу данных, связанную с популярным бесплатным VPN-сервисом SuperVPN. В базе данных было 360 308 817 записей общим объемом 133 ГБ. Каждая запись содержала адреса электронной почты пользователей, исходные IP-адреса, геолокационные данные и записи об использовании серверов.

Также в результате утечки были раскрыты секретные ключи, уникальные номера пользователей приложения и номера UUID, которые могут быть использованы для идентификации дополнительной полезной информации.

В базе данных также присутствовали модели телефонов или устройств, операционные системы, типы интернет-соединений и версии VPN-приложений, запросы на возврат средств и сведения об оплаченных аккаунтах.

Одна из крупнейших медицинских страховых компаний Новой Англии (США) Point32Health сообщила своим текущим и бывшим клиентам, что данные пациентов, включая медицинскую историю и диагнозы, были похищены хакерами во время атаки программы-вымогателя.

Компания Point32Health заявила, что обнаружила инцидент 17 апреля 2023 года и вскоре после этого начала расследование с помощью внешних экспертов по кибербезопасности. Тогда компания отключила системы Harvard Pilgrim «для локализации угрозы» и столкнулась с техническими проблемами из-за инцидента.

Расследование показало, что данные были украдены из систем Harvard Pilgrim Health в период с 28 марта 2023 года по 17 апреля 2023 года. Tufts Health Plan не пострадал в ходе инцидента.

Harvard Pilgrim сообщила, что затронутые файлы могут содержать личные данные и защищенную медицинскую информацию о текущих и бывших пациентах и их иждивенцах, а также о текущих поставщиках. Некоммерческая организация обслуживает более 1,1 млн. клиентов, которые в основном проживают в штатах Массачусетс, Нью-Гэмпшир, Мэн и Коннектикут.

Украденная информация содержит:

- периоды лечения;

- медицинская история;

- имена поставщиков услуг и диагнозы;

- номера социального страхования (SSN) клиентов;

- имена, адреса, телефонные номера, даты рождения информация о страховом счете пациентов;

- налоговую информацию поставщиков услуг.

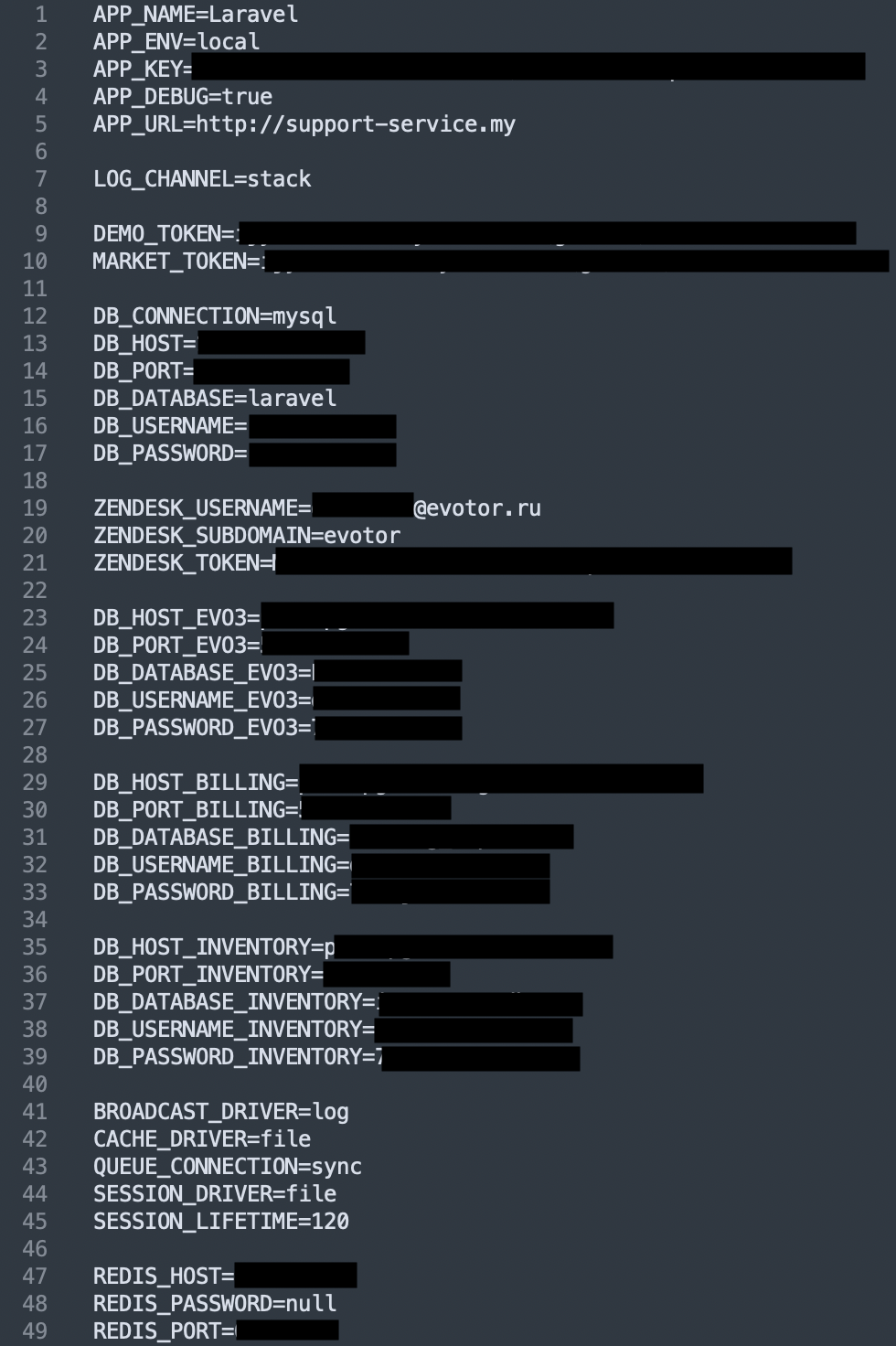

Команда Cybernews обнаружила, что учётные данные российской компании «Эвотор», включенные в файл среды, хранились без надлежащей защиты.

Оставленный в открытом доступе файл среды содержал ключи от различных баз данных, Redis и Zendesk. Серверы баз данных и Redis обычно подключены к интернету, поэтому злоумышленник, завладев паролем, сможет без труда получить несанкционированный доступ к целевому узлу. В случае Zendesk таким же образом можно получить информацию об обращениях в техподдержку «Эвотора» и отслеживать ее коммуникации с клиентами.

В официальном комментарии по поводу публикации Cybernews пресс-служба Эвотора сообщила:

«Мы не подтверждаем информацию об утечке данных, с помощью которых можно получить несанкционированный доступ к ресурсам Эвотора, заявленную в публикации Cybernews. Также у нашей компании нет публичных серверов и баз данных, упомянутых в статье, а сервис Zendesk не используется уже продолжительное время.»

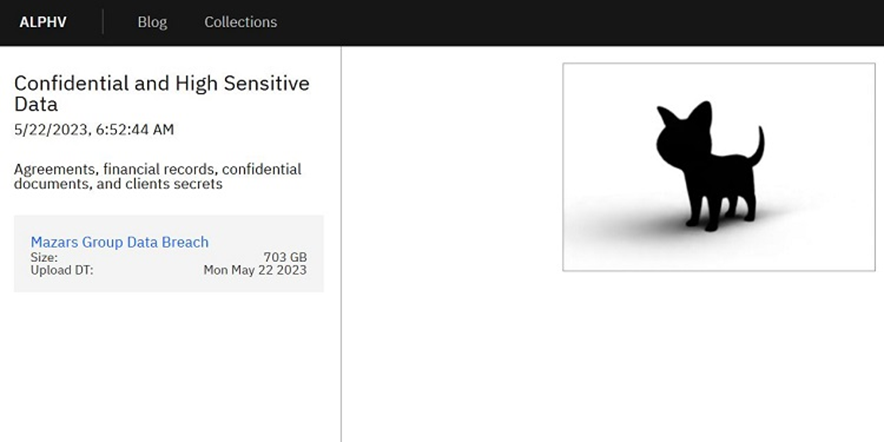

Группировка сообщила о похищении данных компании на своём сайте утечек.

Хакеры украли более 700 ГБ данных, включая соглашения с клиентами, финансовые отчеты и другую конфиденциальную информацию.

Mazars Group — международный поставщик профессиональных услуг со штаб-квартирой в Париже, Франция. Компания была основана в 1940 году во Франции и с тех пор стала одной из ведущих международных аудиторских фирм. В офисах Mazars Group в 90 странах работают более 47 000 сотрудников. Годовой доход компании превышает 2 млрд долларов США. Фирма не предоставила комментариев по поводу взлома.

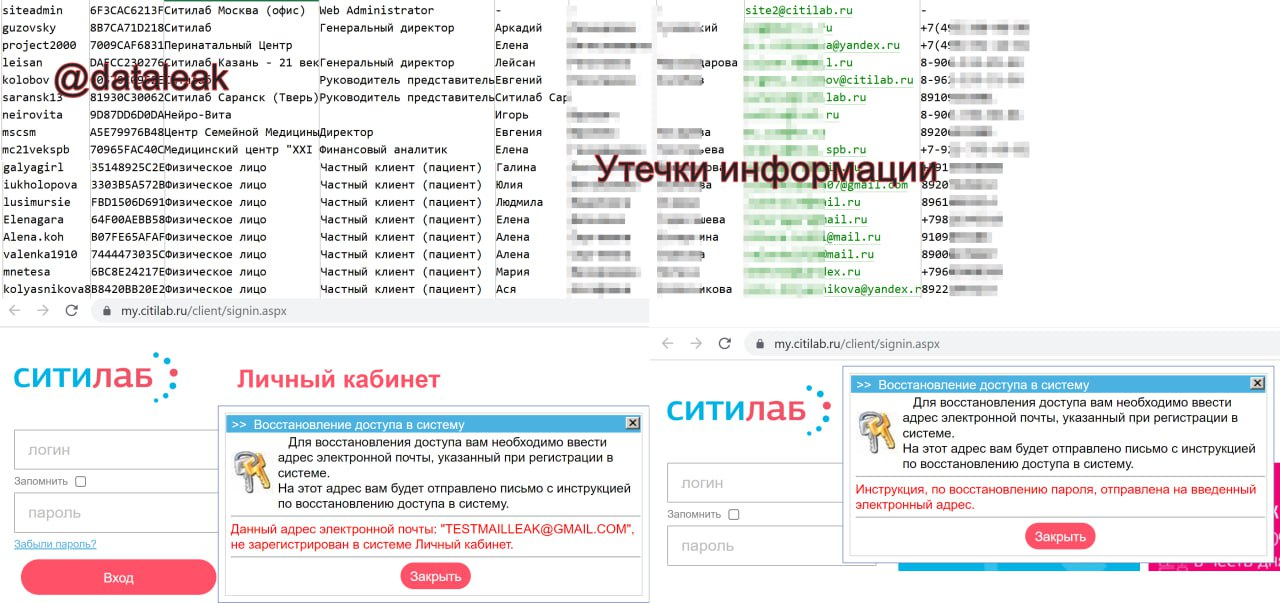

Хакеры из группировки UHG опубликовали в открытом доступе данные пользователей «Ситилаб».

Telegram-канал in2security сообщает, что хакеры заявляют о краже 14 ТБ внутренних данных компании.

Исследователи Data Leakage & Breach Intelligence (DLBI) пишут, что изучили несколько текстовых дампов, содержащих персональные данные пользователей, в том числе:

- 🌵 логин;

- 🌵 ФИО;

- 🌵 адрес эл. почты (483 тыс. уникальных адресов);

- 🌵 телефон (435 тыс. уникальных номеров);

- 🌵 хешированный пароль;

- 🌵 пол (не у всех);

- 🌵 дата рождения (не у всех);

- 🌵 дата регистрации (с 01.01.2007 по 18.05.2023).

По данным экспертов, пока в открытом доступе находится 1,7 ТБ данных с отсканированными результатами анализов и исследований, договорами и чеками в PDF-файлах.

Выборочная проверка случайных email-адресов через форму восстановления пароля на сайте my.citilab.ru/client/ показала, что данные действительны.

В утечке ИнфоТеКС содержится около 61 тыс. записей, в которых указаны логин, фамилия и имя, email, телефон, хеш пароля, место работы и должность, дата регистрации пользователей. Среди них обнаружились высокопоставленные сотрудники самой компании и ее потенциальных клиентов.

Как сообщили в компании «ИнфоТеКС», они незамедлительно начали проверку данной информации. Превентивно был отключен личный кабинет (ЛК) пользователей сайта www.infotecs.ru , а спустя 3 часа после старта проверки была остановлена работа всего сайта с целью детального анализа логов и образов виртуальных машин.

Специалисты ИнфоТеКС поделились следующими выводами:

«Проверка подтвердила факт утечки базы данных с учетными записями зарегистрированных пользователей сайта. Предварительно установлено, что компрометации подверглась только база данных учетных записей пользователей сайта, содержащая следующие обязательные для заполнения пользователем поля: логин, имя пользователя и адрес электронной почты. Пароль доступа в базе не хранится, вместо него в базе хранится хэш от пароля, по которому пароль восстановить невозможно. Анализ базы показал, что из 60 911 записей скомпрометированной базы подавляющее большинство являются фейками, автоматически сгенерированными записями ботов, одноразовыми, технологическими записями и тп. В настоящее время идет очистка базы от устаревших данных, расследование инцидента продолжается. Уведомление об инциденте направлено в Роскомнадзор в соответствии с требованиями.»

Компания сообщила, что её производство было остановлено с 10 мая и пока неизвестно, когда оно возобновится. По данным СМИ, компания понесла огромные убытки из-за киберугрозы. Оценивается, что за последние несколько дней компания потеряла около 20 тысяч единиц продукции.

В связи с кибератакой Suzuki Motorcycle также отложила свою ежегодную конференцию поставщиков, которая должна была начаться на следующей неделе.

Официальный представитель Suzuki Motorcycle India заявил:

«Мы осведомлены об инциденте и незамедлительно сообщили об этом соответствующему правительственному ведомству. Дело в настоящее время находится в стадии расследования, и по соображениям безопасности мы не можем предоставлять дополнительных подробностей на данный момент».