Антифишинг-дайджест №39 c 20 по 26 октября 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 20 по 26 октября 2017 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты, мессенджеры и почта

Целью фишинговой атаки стали специалисты по безопасности, которых могли заинтересовать новости CyCon — американской конференции по информационной безопасности:

Злоумышленники сочли, что анонс мероприятия, ориентированного на специалистов по информационной безопасности, станет хорошей наживкой, скопировали документы с официального сайта CyCon и внедрили в них малварь Seduploader с вредоносными VBA-скриптами.

Seduploader может делать скриншоты зараженного устройства, собирать и передавать на управляющий сервер информацию о системе, а также загружать файлы и выполнять код.

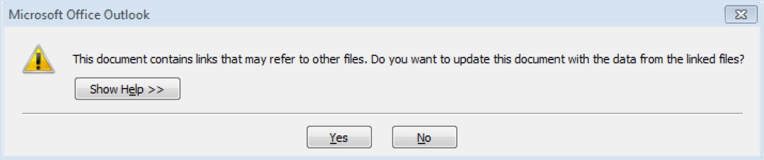

Microsoft Outlook оказался подвержен атаке через протокол Dynamic Data Exchange. Чтобы атаковать пользователя, оказалось достаточно отправить ему письмо в формате RTF —

вредоносный код помещается непосредственно в теле письма.

Чтобы избежать заражения, достаточно нажать «Нет» в следующих диалоговых окнах:

или включить принудительный просмотр всех сообщений в формате «только текст».

Вредоносное ПО

Крупные российские СМИ, а также ряд украинских госучреждений подверглись атакам шифровальщика Bad Rabbit. В числе пострадавших оказались «Интерфакс», «Фонтанка», а также Международный аэропорт «Одесса», Киевский метрополитен и украинское Министерство инфраструктуры.

Основным вектором распространения стали взломанные сайты СМИ, на которых посетителям предлагали скачать и запустить фальшивое обновление Flash Player:

Как минимум в одном из случаев для компрометации легитимного сайта был взломан компьютер разработчика сайта.

После заражения вредонос задействовал утилиту Mimikatz для извлечения паролей из LSASS, а также имел список наиболее распространенных логинов и паролей, чтобы через SMB и WebDAV распространиться на другие серверы и рабочие станции, находящиеся в одной сети с зараженным устройством.

Пользователи популярного macOS-плеера Elmedia Player оказались под угрозой заражения вредоносом Proton в результате взлома сайта Eltima — разработчика приложения.

Proton позволяет злоумышленнику удалённо похищать данные с зараженного устройства, в том числе информацию об операционной системе, пароли в браузере, файлы cookie, историю просмотров, закрытые SSH-ключи, данные о криптовалютных кошельках, конфигурации VPN, данные GnuPG и пр. Кроме того, Proton может использоваться для загрузки дополнительного вредоносного ПО.

Криптовалюты

Злоумышленники взломали сервис CoinHive, который предоставляет владельцам сайтов возможноcть встроить скрипты для майнинга криптовалюты прямо в код ресурса. В результате криптовалюту зарабатывали не владельцы сайтов, а мошенники.

Для взлома использовались похищенные в 2014 году учётные данные CoinHive на сервисе Cloudflare, которые так и не удосужились поменять. Атака продолжалась около шести часов, но сколько за это время успели «заработать» злоумышленники, не сообщается.

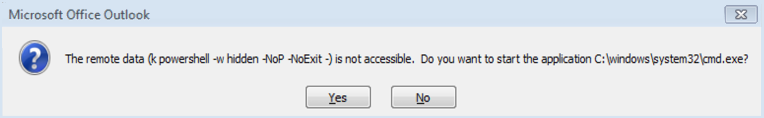

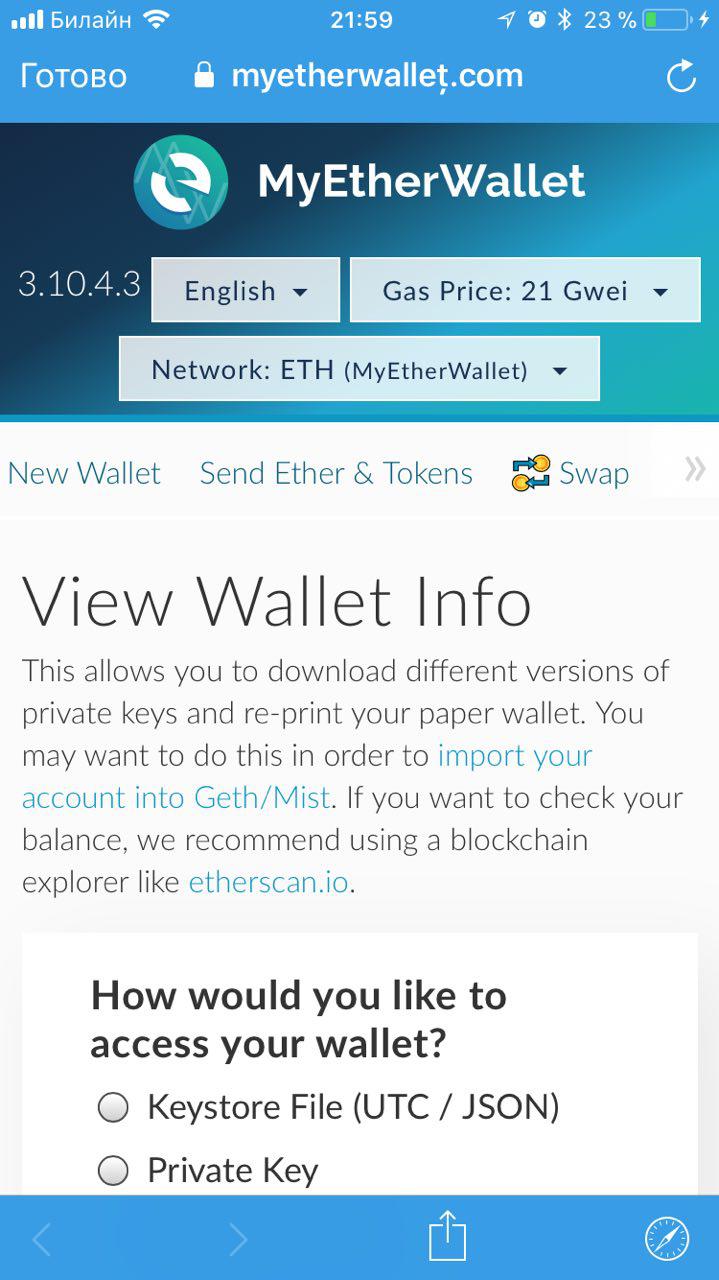

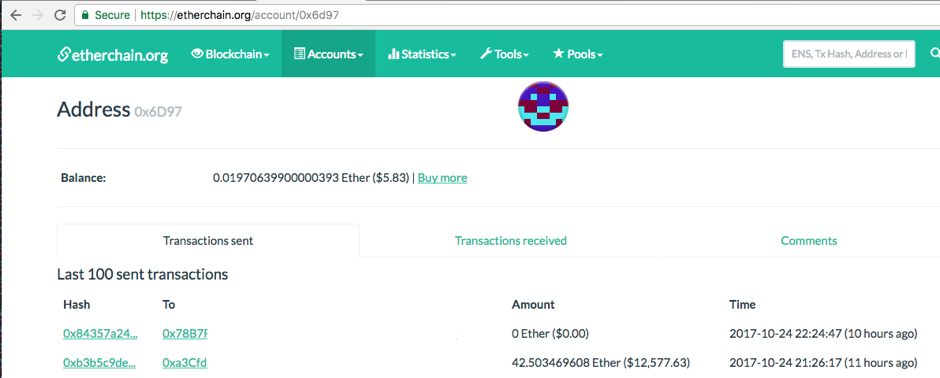

Новая фишинговая кампания использует поддельные письма от администрации сервиса Myetherwallet.com для хищения криптовалюты из кошельков пользователей.

- В письмах говорится, что ресурс готовится к хардфорку, в связи с чем необходимо перейти по приведенной в письме ссылке, разблокировать аккаунт и проверить баланс.

- Ссылка из письма приводит жертву на сайт, идентичный настоящему Myetherwallet. Чтобы усилить сходство, преступники зарегистрировали домен с юникодным символом «?» в адресе сайта — вместо настоящей буквы «t».

- Если жертва вводит свои учетные данные на фальшивом сайте, преступники немедленно подключаются к настоящему кошельку пострадавшего и выводят все деньги.

Злоумышленникам повезло: только на одном из кошельков хранилось 42,5 ETH — около $12 500. Общий заработок преступников составил 52,56 ETH ($15 875) за два часа.

Мобильная безопасность

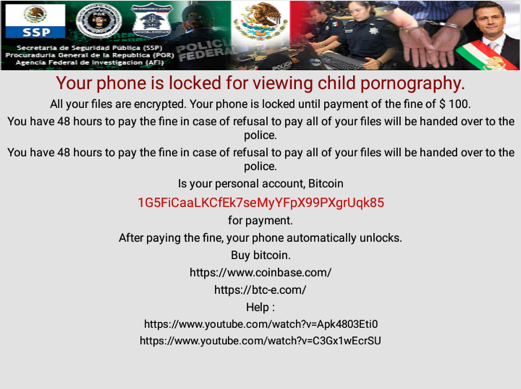

Новый Android-троян LokiBot похищает деньги с банковских счетов пользователя, а при попытке отзыва привилегий администратора превращается в вымогательское ПО и шифрует смартфон:

По аналогии с другими мобильными банковскими троянами LokiBot отображает поддельные окна поверх окон легитимных приложений. В сфере интересов трояна как банковские приложения, так и Skype, Outlook или WhatsApp.

LokiBot содержит ряд необычных функций:

- Установка SOCKS5-прокси для перенаправления трафика.

- Автоматические ответы на SMS и SMS-рассылки по всему списку контактов жертвы. Эта функция используется для рассылки вредоносного спама и заражения других пользователей.

- Вывод фальшивых сообщений якобы от настоящих приложений. Таким образом вредонос может сообщить жертве о поступлении денег на счёт и подтолкнуть её запустить приложение банка.

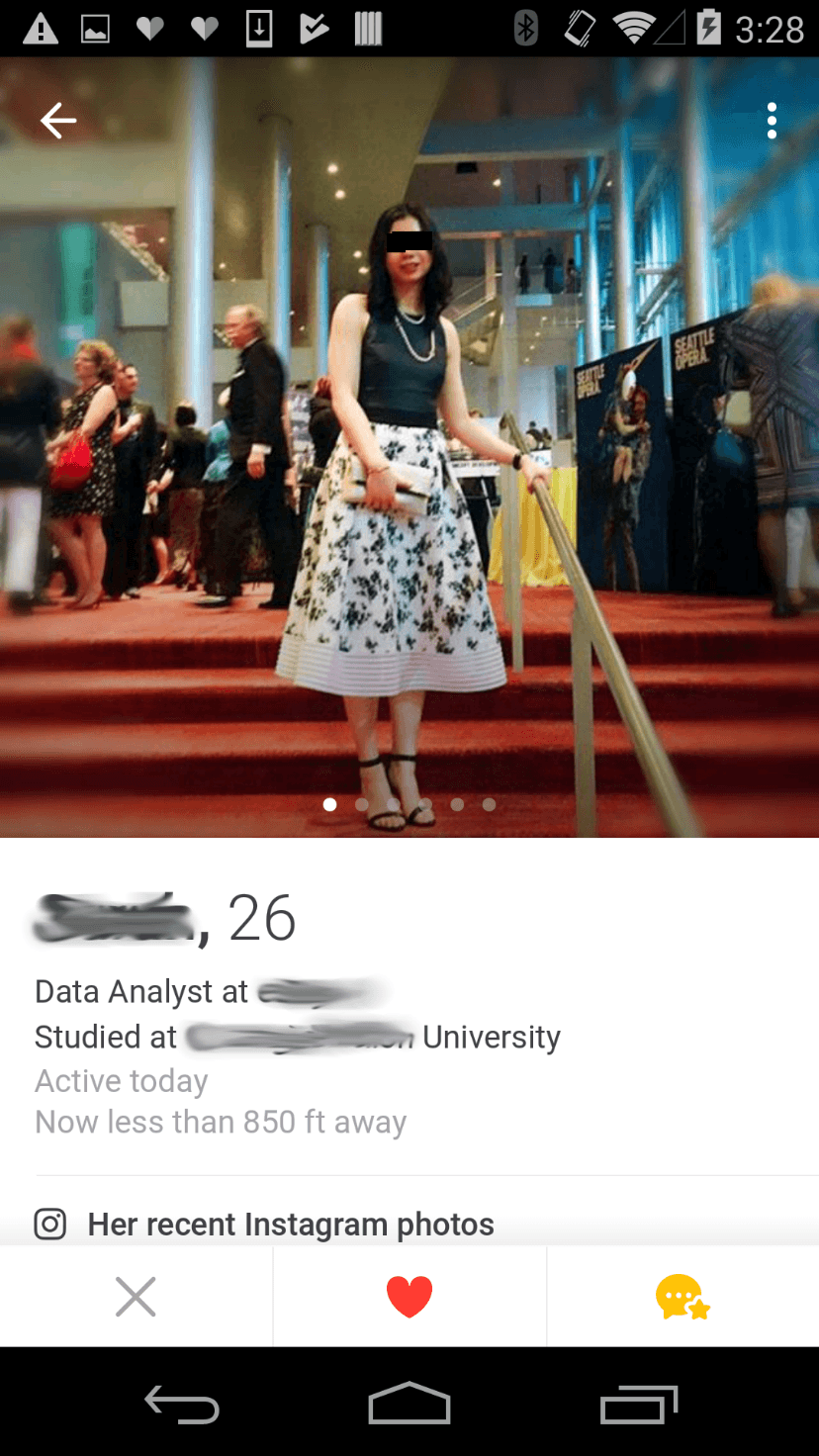

Мобильные приложения для онлайн-знакомств позволяют не только перехватить и украсть личную информацию, но и раскрыть личность пользователя сервиса знакомств, что в перспективе может создать жертве массу проблем — от рассылки сообщений от ее имени в социальной сети до шантажа.

Например, в Tinder, Happn и Bumble пользователь может указать сведения о работе и образовании. Используя эту информацию, можно найти страницы пользователей в других социальных сетях, таких как Facebook и LinkedIn, их имена и фамилии:

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.