Антифишинг-дайджест №59 с 9 по 15 марта 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 9 по 15 марта 2018 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Почта, сайты и мессенджеры

Технология Deep Packet Inspection позволяет провайдерам устанавливать приоритеты, блокировать, внедрять и регистрировать различные типы интернет-трафика. Таким образом они могут анализировать каждый пакет, тайно наблюдая за пользователями.

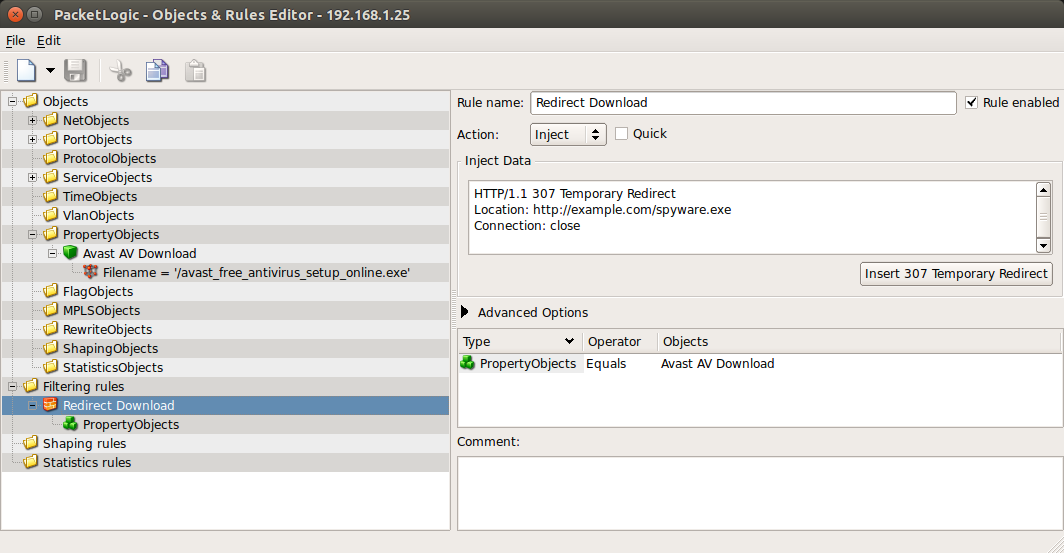

Турецкая телекоммуникационная компания T?rk Telekom использовала устройство Sandvine PacketLogic для перенаправления журналистов, юристов и правозащитников на вредоносные версии программ, оснащенных шпионским ПО FinFisher и StrongPity, когда жертвы пытались загрузить их из официальных источников:

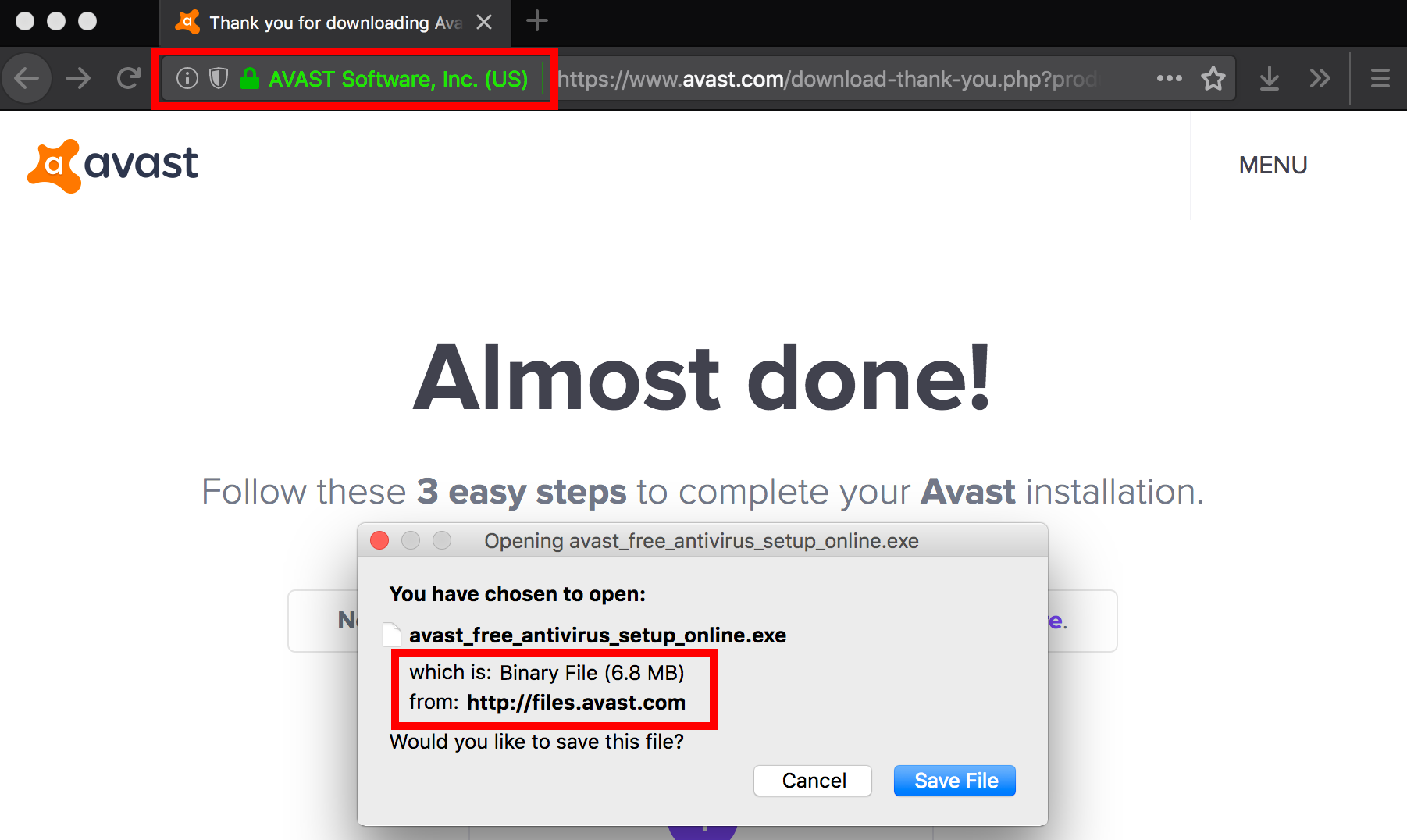

В Сирии интернет-пользователей перенаправляли на вредоносные версии популярных приложений, в том числе Avast Antivirus, CCleaner, Opera и 7-Zip:

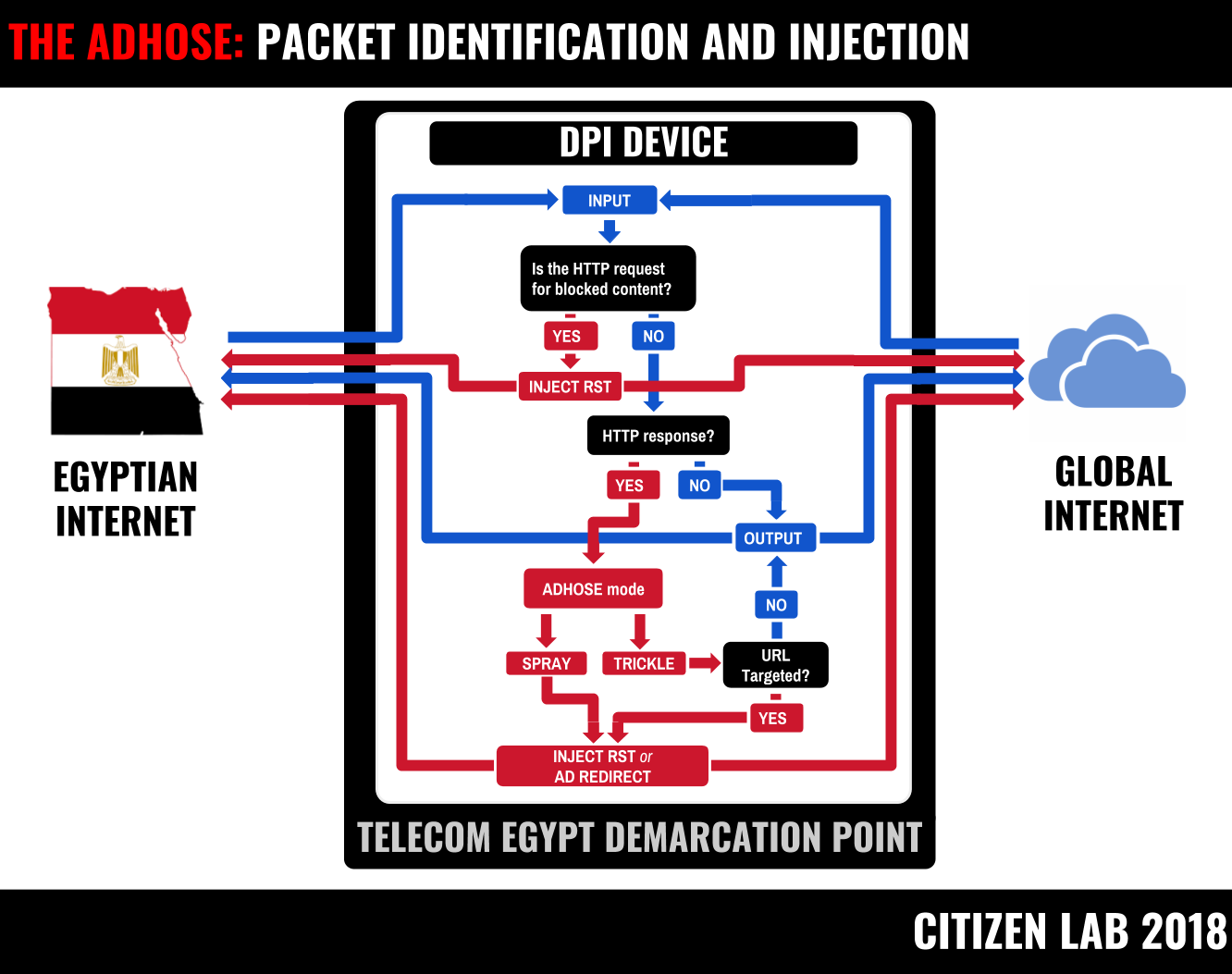

В Египте провайдер использовал устройства Sandvine PacketLogic для тайной установки скрипта для майнинга криптовалюты Monero в браузере. Кроме того, египетских пользователей перенаправляли на страницы с рекламными объявлениями:

Использовалось два способа распространения вредоносного ПО: ссылка в письме, ведущая на исполняемый jar-файл; вложенный файл, эксплуатирующий опубликованную уязвимость CVE-2017-11882.

Все рассылки производились в разгар рабочего дня (часовой пояс UTC+3);

- первая атака — последняя неделя декабря 2017 года;

- вторая атака — вторая рабочая неделя 2018 года;

- третья атака — третья рабочая неделя 2018 года.

Фишинговые письма рассылались с подготовленных за несколько дней до?вредоносных рассылок почтовых серверов. Все зарегистрированные доменные имена имели сходство с доменными именами компаний, с которыми взаимодействуют российские финансовые организации:

billing-cbr[.]ru

bankosantantder[.]com

oracle-russia[.]info

cards-nspk[.]ru

regdommain[.]comПользователи криптовалютной биржи Binance стали жертвами массированной фишинговой атаки.

Злоумышленники собирали информацию об учетных записях, а в самих вредоносных операциях использовали поддельные домены, которые были искусно замаскированы под настоящие при помощи unicode-символов. Данные аккаунтов использовались для создания API ключей, которые были задействованы в в ходе атаки 7 марта 2018 года. От лица скомпрометированных аккаунтов злоумышленники начали торговать парой VIA/BTC, поднимая цену все выше. Система управления рисками Binance обнаружила аномалию за две минуты и заблокировала все транзакции.

Вредоносное ПО

- Подписанный файл mediaget.exe с сервера обновлений MediaGet загружал программу update.exe, устанавливавшую новый, неподписанный mediaget.exe.

- Файл работал, как настоящий, но содержал бэкдор, использующий для внедрения в систему технику Process Hollowing. При этой методике создается новый экземпляр легитимного процесса, который затем подменяется вредоносным кодом.

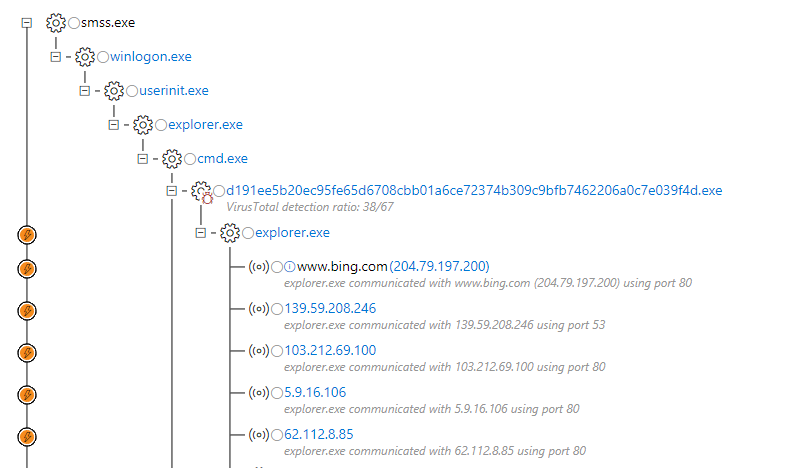

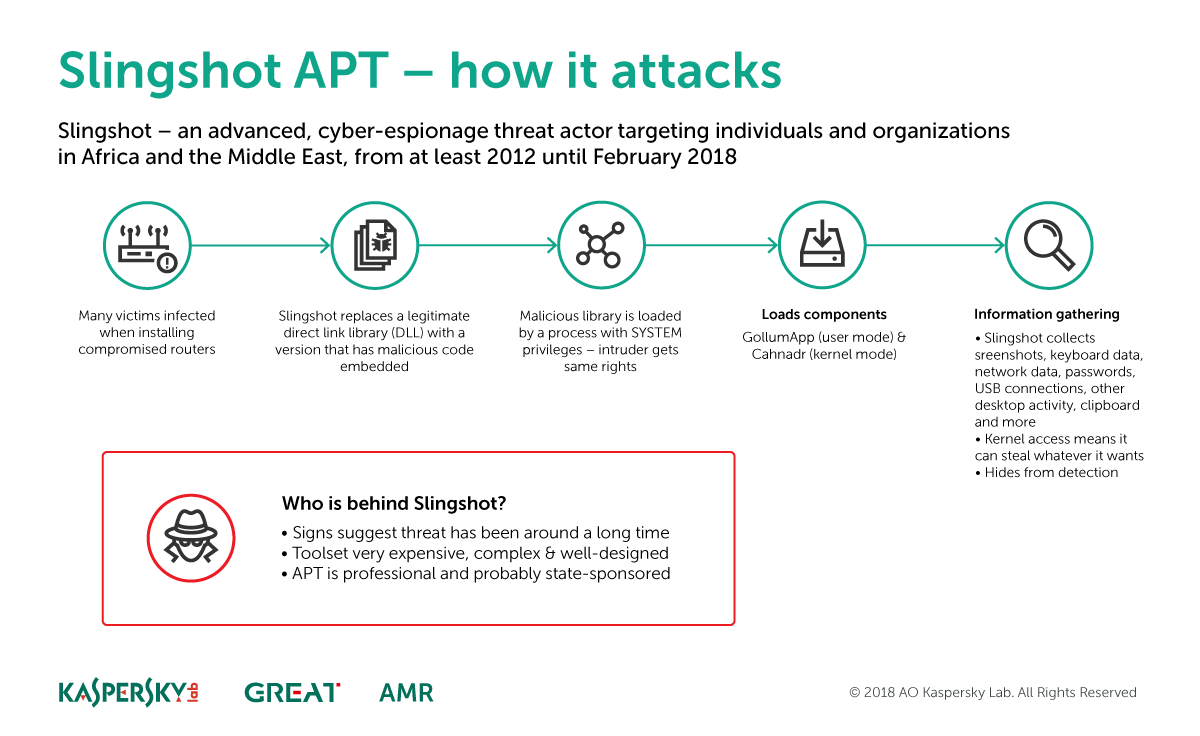

Вредонос Slingshot внедряется в роутеры Mikrotik, а оттуда проникает на компьютеры пользователей:

- Первичный вектор заражения роутеров пока не известен.

- Для заражения компьютера используется вредоносная dll, которую загружает с роутера программа администрирования WinBox.

- Получив управление, dll-библиотека загружает несколько дополнительных модулей, которые позволяют удалённо контролировать файловую систему и виртуальную память в обход штатной защиты, а также собирает и передаёт злоумышленникам пользовательские данные, клавиатурный ввод и другую чувствительную информацию.

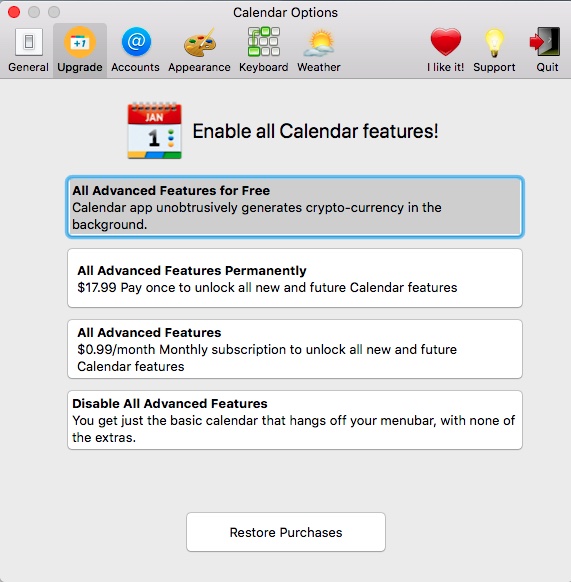

Майнер должен был включаться только с согласия пользователей. Приложение честно предлагало отказаться от платных функций или приобрести полную версию за деньги, но сразу же обнаружились две проблемы:

- приложение майнило Monero независимо от настроек;

- майнер поглощал не 10-20% ресурсов устройства, как планировалось, а значительно больше.

Уязвимости

Атакующие могут выполнить на камере вредоносный код, вывести ее из строя, использовать гаджет в качестве точки входа для последующей атаки на другие устройства в локальной сети, похищать данные пользователей, получать доступ к видео- и аудиоматериалам любой подключенной к облачному сервису камеры, а также подменять изображение для конечного пользователя.

Использующее CIG приложение сможет загрузить только подписанные Microsoft библиотеки и исполняемые файлы. Вредоносные программы не смогут внедрить код в защищенные этим механизмом приложения даже при условии, что сама система заражена. Однако если поместить вредоносный код в процесс, не защищенный этой системой, из него можно инжектировать этот код и в защищенное CIG приложение.

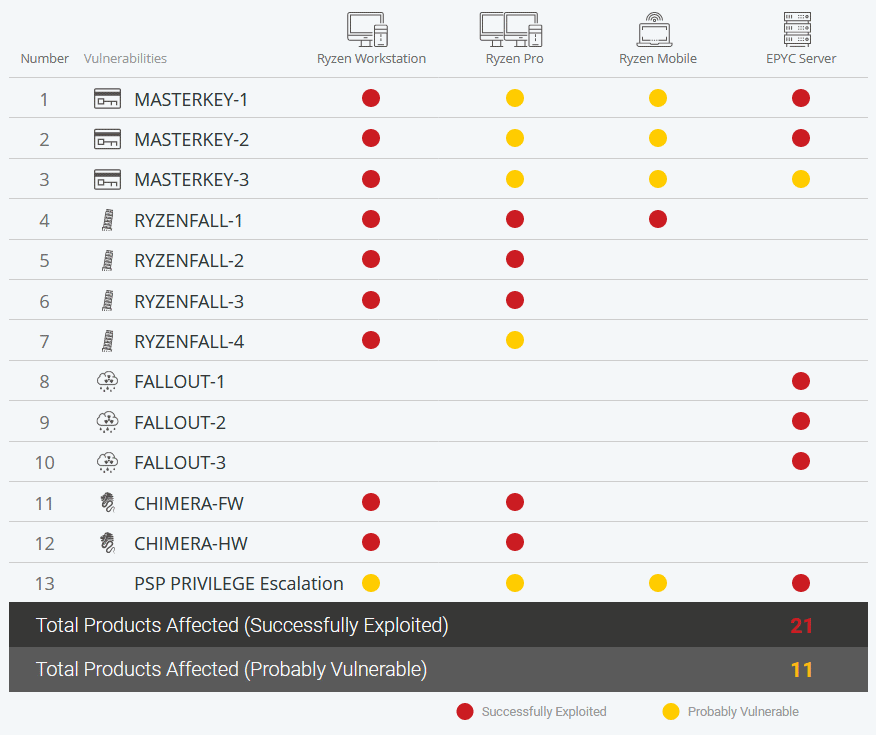

Израильский стартап CTS-Labs заявил об обнаружении в процессорах AMD Ryzen и EPYC 13 уязвимостей, позволяющих получить доступ к высокочувствительной информации и установить вредоносное ПО.

По словам представителей CTS-Labs, уязвимости подобны нашумевшим Spectre и Meltdown для процессоров Intel:

Эксперты по информационной безопасности восприняли заявления CTS Labs с изрядной долей скептицизма. Подозрения вызывает как содержание, так и форма опубликованного отчета. В сообществе экспертов не исключают того, что широкое освещение обнаруженных недостатков может быть частью кампании по дискредитации продукции AMD или использоваться для фондовых манипуляций.

Атаки на изолированные системы

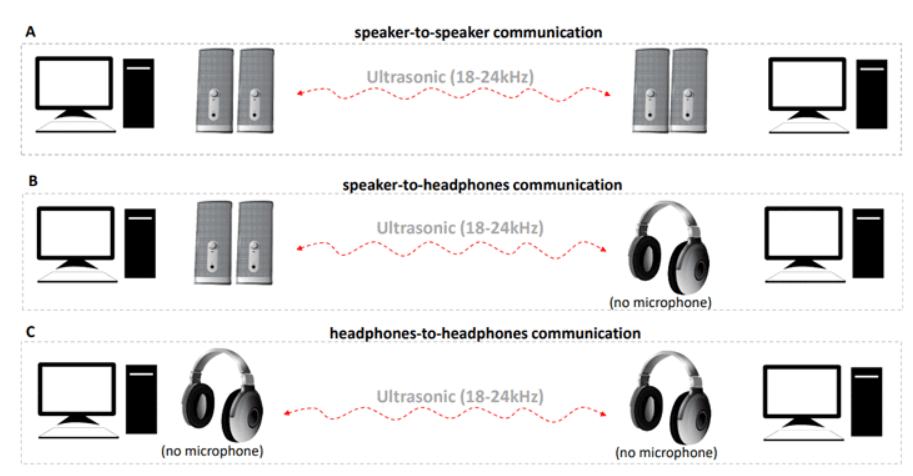

- Если установить на изолированный компьютер вредоносное ПО, то можно преобразовывать локальные файлы в аудиозаписи и передавать их на другой компьютер через подключенные колонки или наушники.

- Второй компьютер с аналогичным ПО, превращает колонки или наушники в микрофон путем переназначения аудиоразъёмов, конвертирует модулированный сигнал обратно в файл данных.

Скорость передачи данных может составлять от 1800 до 1200 бит/с при расстоянии от 1 до 9 метров:

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.