Антифишинг-дайджест №63 с 6 по 12 апреля 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 6 по 12 апреля 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Почта, сайты и мессенджеры

Мошенники используют фишинговые письма с обещанием крупной компенсации за «неиспользованные медицинские услуги» для выманивания денег у доверчивых пользователей.

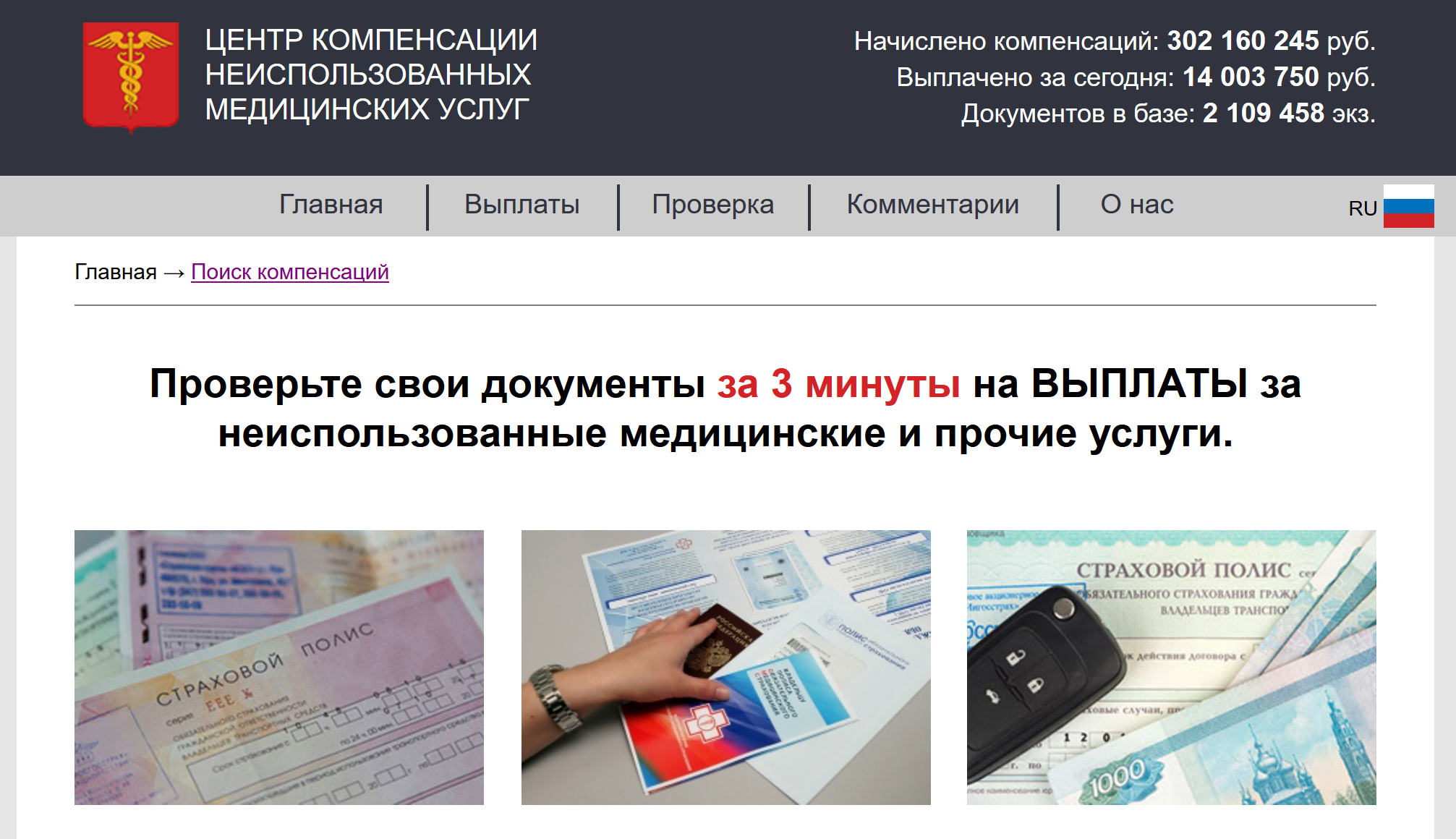

На почту приходит красивое извещение от несуществующего «Центра компенсации неиспользованных медицинских услуг»:

На иллюстрациях в письме — деньги, обещание выплаты за 3 минуты и предложение проверить свои компенсации по номеру СНИЛС.

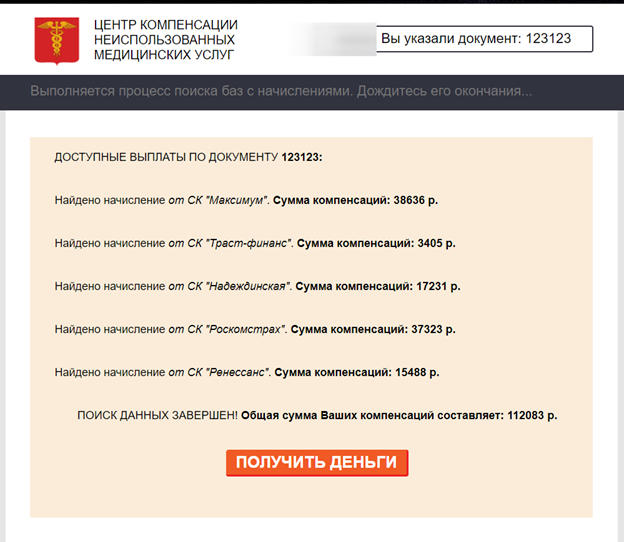

При вводе любого номера СНИЛС, даже «123123», сообщается, что вам положена крупная компенсация:

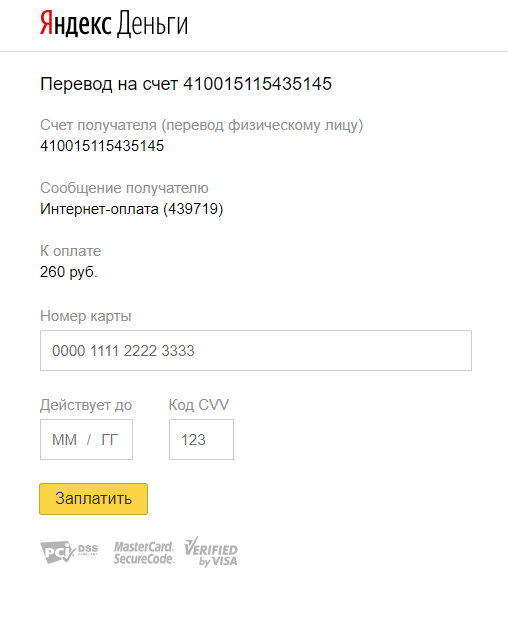

Чтобы получить компенсацию, требуется заплатить сбор в размере 250 рублей:

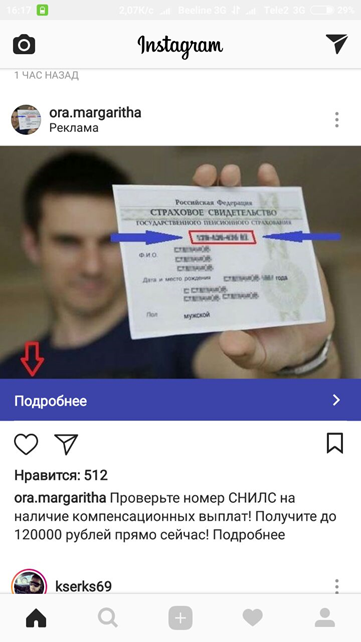

Помимо рассылок, доверчивых граждан заманивают с помощью таргетированной рекламы в Инстаграме и других соцсетях:

Вредоносное ПО

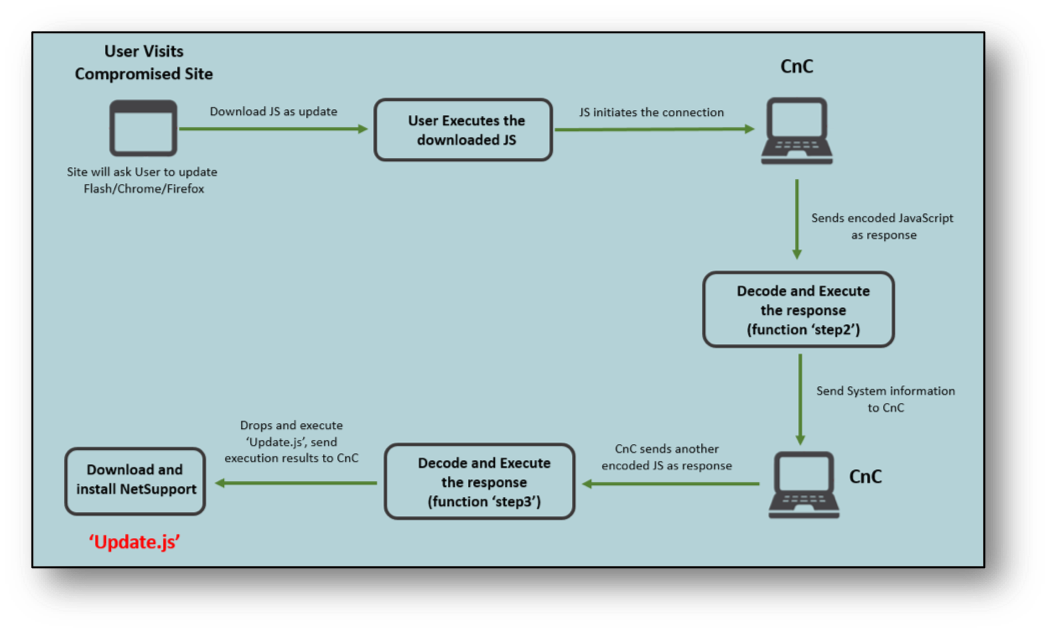

Злоумышленники используют скомпрометированные web-сайты для распространения вредоносного ПО под видом обновлений для Adobe Flash, Chrome и FireFox:

- После установки «обновления» на устройство пользователя загружается вредоносный файл JavaScript.

- Скрипт собирает системную информацию и отправляет ее на управляющий сервер, получает дополнительные команды, а затем загружает вредоносную «полезную нагрузку».

- Файл под названием Update.js выполняется из директории %AppData% с помощью wscript.exe.

Вредоносная нагрузка включает в себя утилиты для хищения данных, а также NetSupport Manager — легитимную утилиту для удалённого доступа, с помощью которой можно производить любые действия с системой.

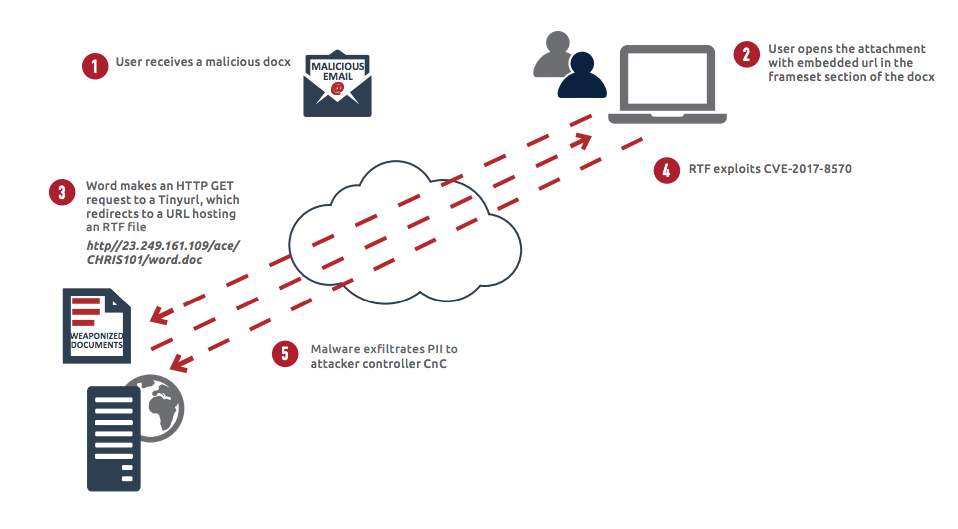

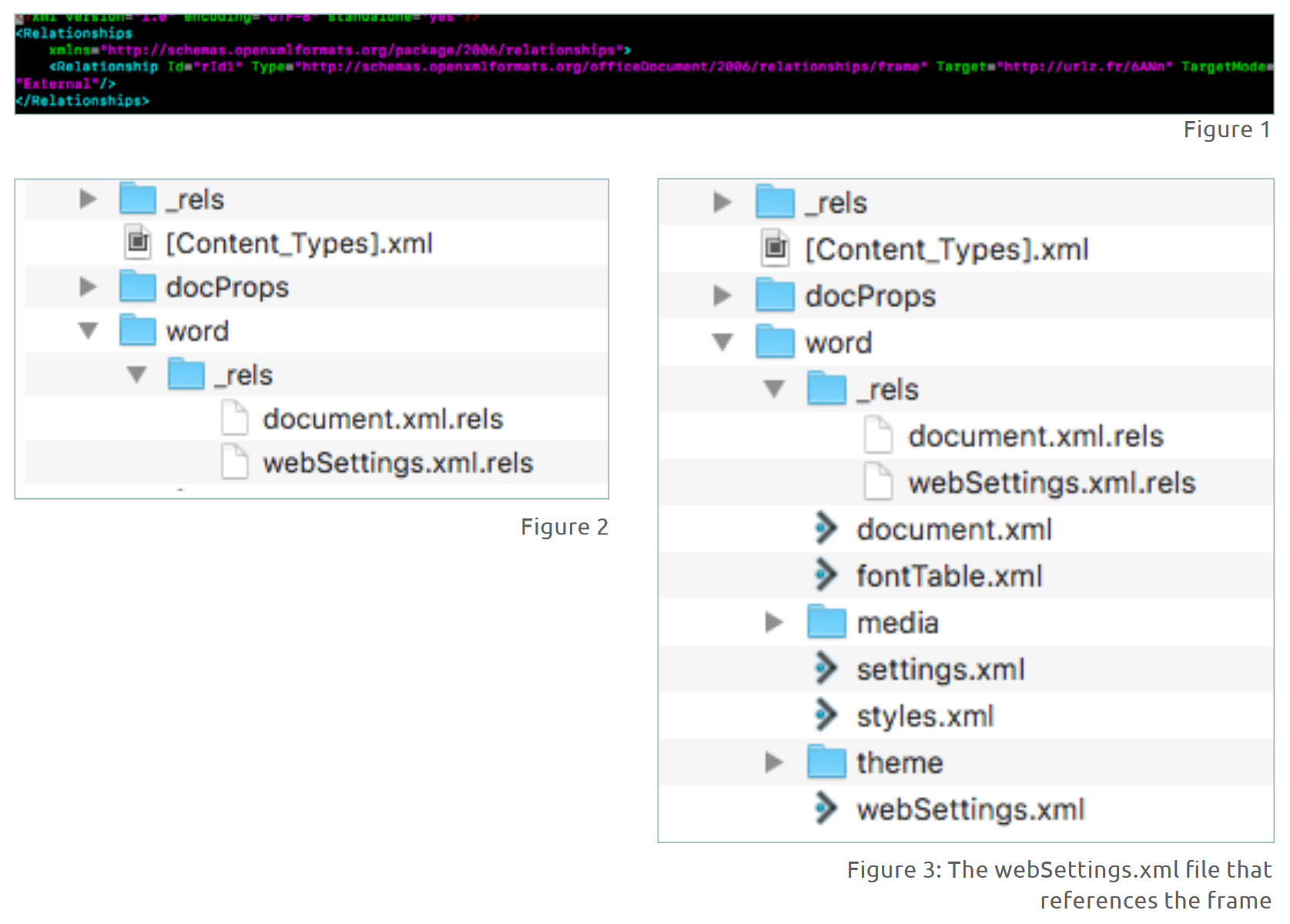

- Документ не содержит ни макросов, ни активных ссылок, поэтому песочницы и антивирусы считают его «чистым».

- В документе присутствуют теги, ссылающиеся на информацию из отдельного файла webSettings.xml.rels.

- Если просматривать такое вложение в незащищенном режиме, активируется сокращенная ссылка на командный сервер, с которого загружается вредоносный RTF-документ.

- При открытии встроенный в него объект переносится во временную папку, где создаётся исполняемый файл, скачивающий на компьютер жертвы основную полезную нагрузку — FormBook.

Зловред позволяет записывать нажатия клавиш и извлекать данные из сеансов HTTP и буфера обмена, а также выполнять поступающие с C&C-сервера команды: скачивать и запускать файлы, перезагружать и выключать систему, красть локальные пароли и файлы cookie.

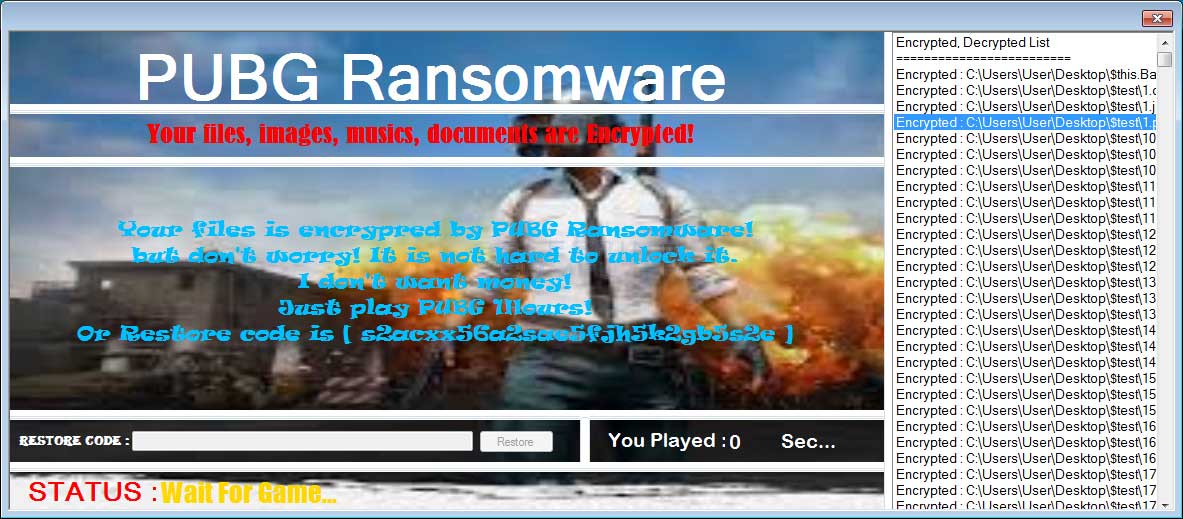

Вредонос отслеживает процесс, содержащий в имени «TslGame», и считает, сколько времени жертва провела в игре, в итоге расшифровывая файлы. При этом не проверяется, действительно ли игра установлена на зараженной машине и запущена. Значение имеет только имя процесса.

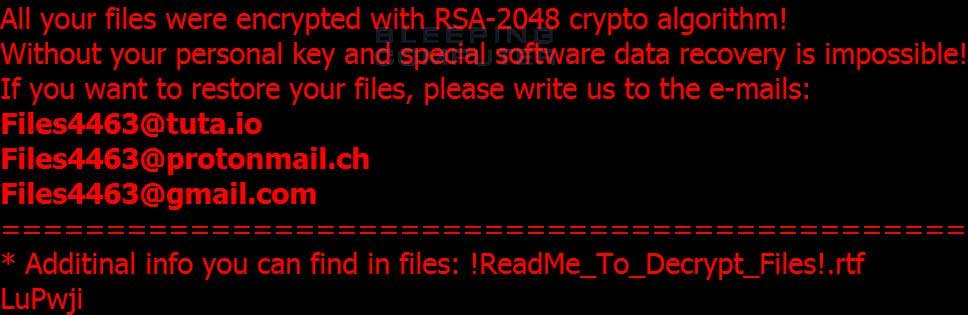

- Шифровальщик распространяется через подбор паролей по RDP.

- После установки на компьютер шифруются данные на жестком диске и удаленных сетевых ресурсах, а также уничтожают теневые копии томов, чтобы лишить пользователя возможности восстановить файлы.

- Документам присваиваются закодированные имена и расширения, в которых указан один из email-адресов мошенников. В одном случае это .[Files4463@tuta.io], в другом — .[RestorFile@tutanota.com].

- В папках с зашифрованными файлами вымогатель оставляет сообщение с требованием выкупа. Схожее послание отображается на рабочем столе зараженного компьютера.

- Сумма выкупа в сообщении не уточняется и зависит от скорости ответа пользователя. В качестве подтверждения, что спасти документы возможно, предлагают бесплатно расшифровать три файла.

- Жертвы получают неделю на принятие решения, после чего злоумышленники обещают удалить ключ.

Вредонос регулирует нагрузку на процессор жертв и отслеживает результаты криптомайнинга. Троян также пытается скрыть работу майнера от Диспетчера задач Windows и специализированных программ-анализаторов запущенных процессов.

Кроме добычи Monero и других криптовалют, Rarog умеет:

- загружать и запускать дополнительные вредоносные файлы;

- самостоятельно обновляться;

- проводить DDoS-атаки;

- заражать устройства, подключаемые по USB.

Уязвимости

Атака, получившая название SirenJack Attack может быть выполнена на сирены производства ATI Systems, которые используются в крупных городах, а также в университетах, военных и промышленных объектах США.

В протоколе управления сиренами отсутствует шифрование, поэтому для эксплуатации уязвимости достаточно компьютера и ручной радиостанции стоимостью 30 долларов США. При этом хакер должен находиться в зоне досягаемости и идентифицировать радиочастоту, используемую целевой сиреной для отправки специально сформированного сообщения.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.