Антифишинг-дайджест №90 c 12 по 18 октября 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 12 по 18 октября 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайта, почта и мессенджеры

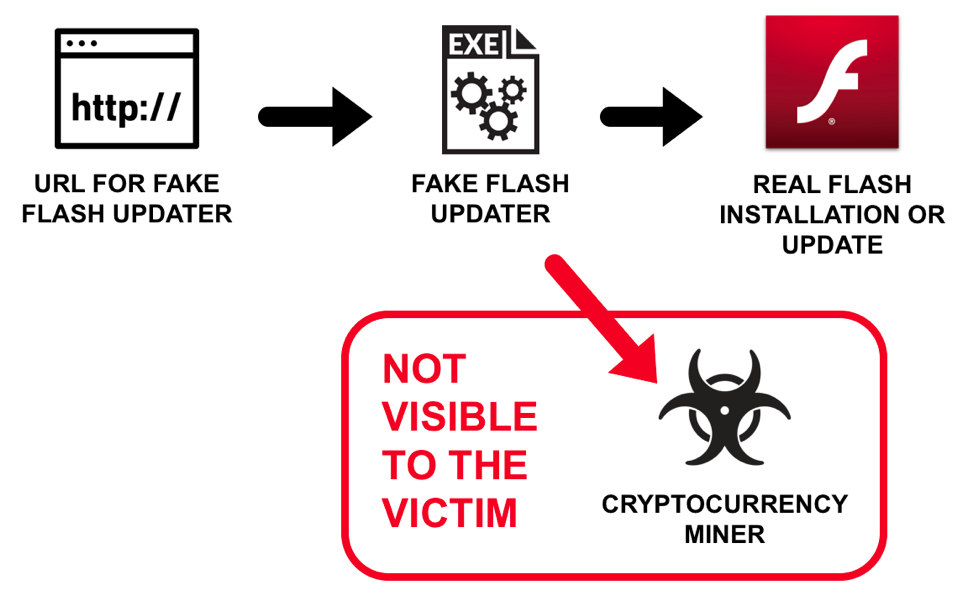

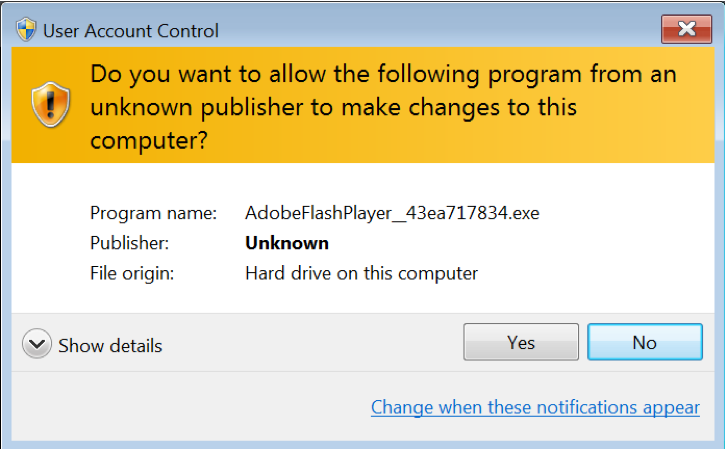

В ходе новой кампании по распространению несанкционированных майнеров мошенники не только маскируют вредонос под установщик Adobe Flash Player, но и в самом деле обновляют плеер до последней версии.

Благодаря фактическому обновлению Flash Player троян не вызывает никаких подозрений у жертвы, хотя вместе с обновлением плеера в системе появляется майнер Monero, который подключаетсяк пулу на xmr-eu1.nanopool.org и начинает использовать всю вычислительную мощность процессора.

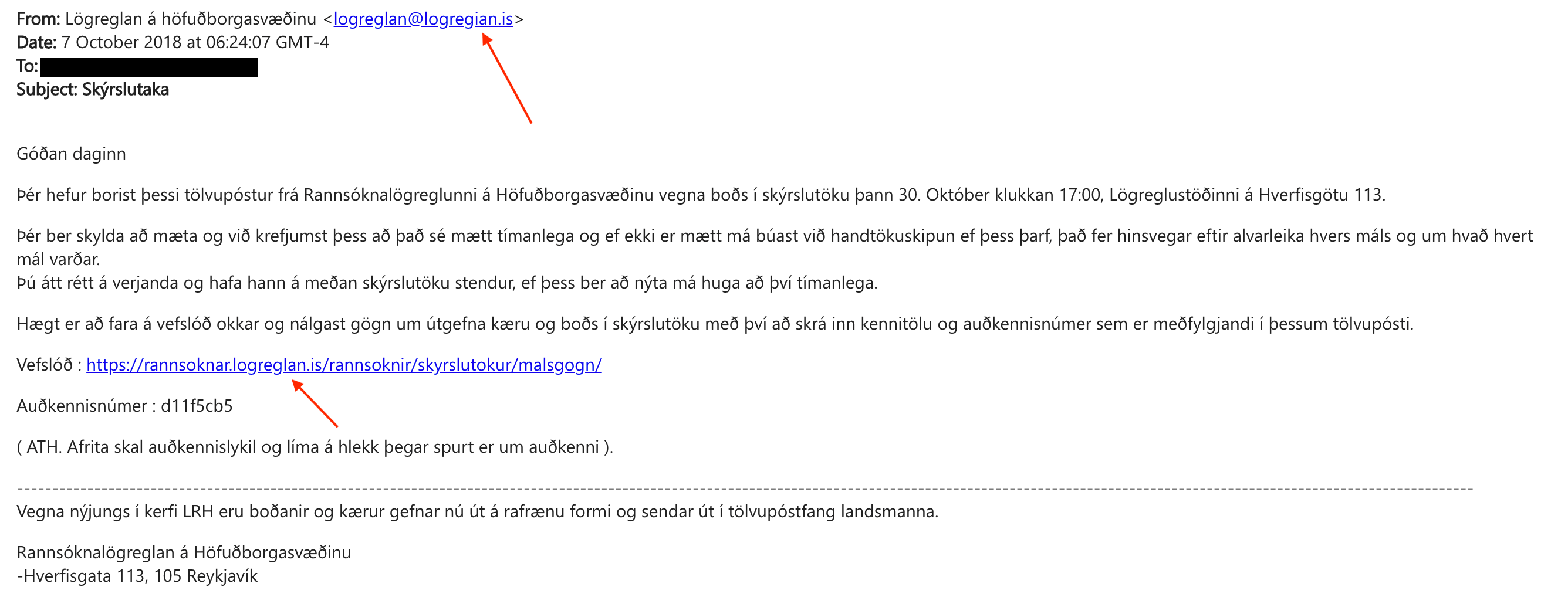

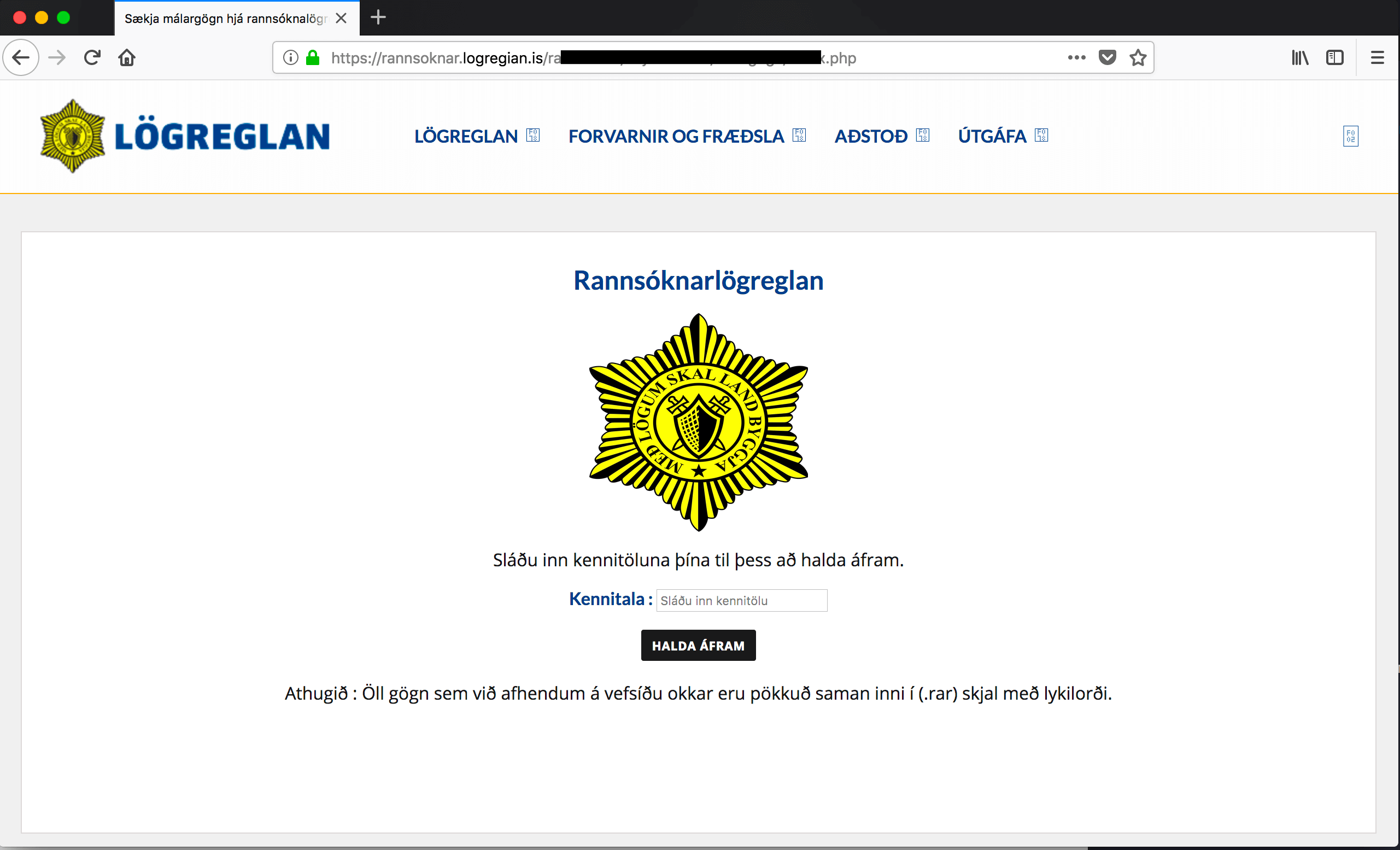

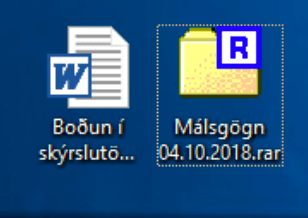

Преступники отправили тысячи писем от лица исландской полиции, в тексте которых было требование явиться на допрос и угроза ареста в случае неповиновения. Чтобы узнать подробности, жертве требовалось пройти по ссылке, почти неотличимой от реального адреса полицейского управления Исландии.

- На мошеннической странице жертва должна была ввести номер социального страхования.

- Если введённый номер был валидным, пользователю требовалось ввести код аутентификации из письма.

- Пользователь получал ссылку на архив .rar, якобы содержащий следственные документы.

- На самом деле в архиве находился комплексный троян в виде .scr-файла с длинным именем, скрывающим фактическое расширение от пользователя.

После устанавки вредоноса преступники могли шпионить за жертвой и производить любые действия с её компьютером.

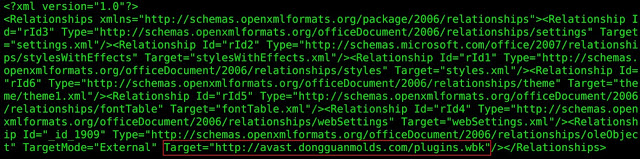

- Жертва открывает вложенный в фишинговое письмо поддельный документ в формате .docx со встроенным объектом OLE2Link. Для проникновения на компьютер используется эксплойт CVE-2017-0199;

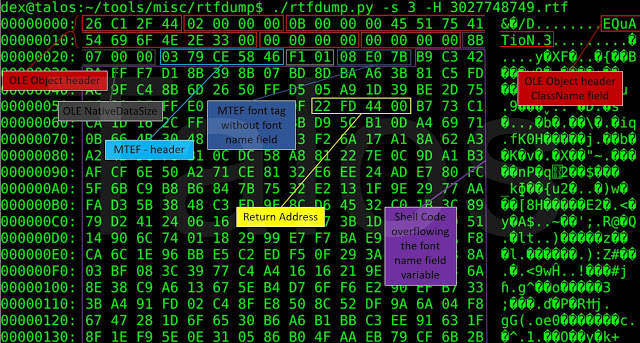

- При успешном выполнении эксплойта на компьютер жертвы загружается rtf-файл с обфусцированным содержимым.

- Зловредный документ RTF эксплуатирует уязвимость в редакторе формул CVE-2017-11882.

- При успешном выполнении эксплойта Equation Editor загружает со стороннего сервера целевой PE-файл и создает процесс scvhost.exe, который легко спутать с легитимным svchost. exe.

- scvhost.exe запускает еще один свой экземпляр, так как вредоносный код загружается в память с использованием техники process hollowing.

Доставляемый через эксплойт Agent Tesla умеет

- воровать пароли из Chrome, Firefox, Internet Explorer, Yandex, Outlook, Thunderbird и Apple keychain.

- регистрировать нажатия клавиш,

- извлекать содержимое буфера обмена,

- делать снимки экрана,

- включать веб-камеру

- загружать дополнительные вредоносные файлы.

Cобранную информацию зловред может передавать через SMTP, FTP, HTTP, но использует только HTTP POST, шифруя данные по 3DES.

Атаки, уязвимости и утечки

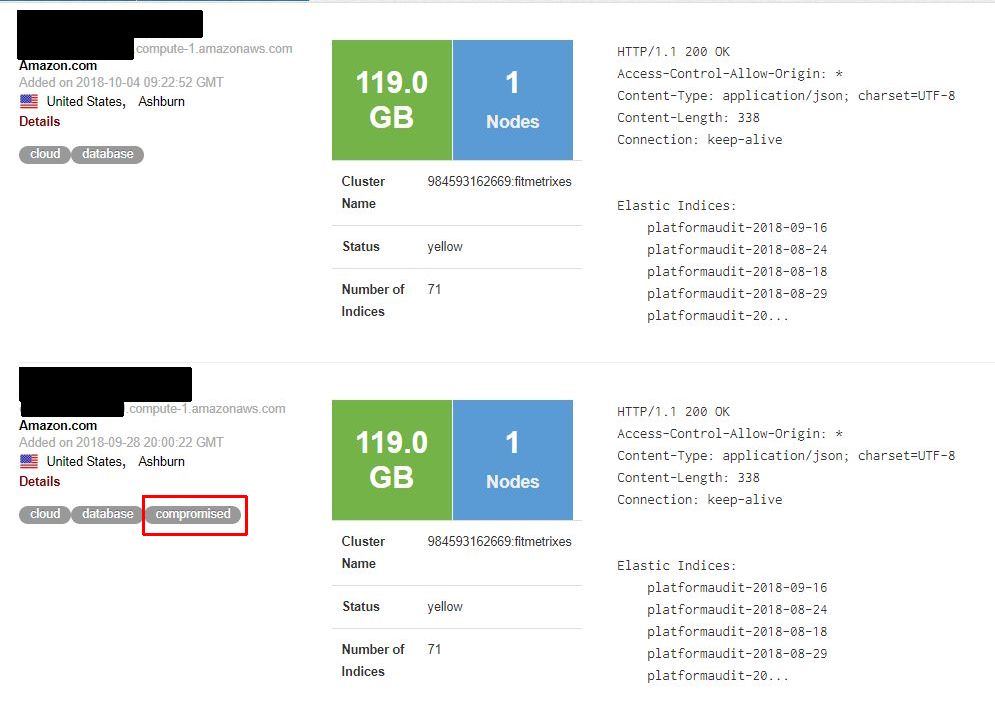

Каждая запись содержит имя пользователя,пол, е-мейл, телефон, фото профиля, место тренировок, контакты на случай возникновения экстренных ситуаций и другие данные.

Пентагон стал жертвой утечки персональных данных 30 тысяч военных и гражданских сотрудников.

Киберпреступники воспользовались уязвимостью внешнего подрядчика ведомства и использовали его данные для проникновения в сеть Пентагона. Злоумышленникам удалось похитить только персональную и платёжную информацию сотрудников. Секретные сведения не были скомпрометированы.

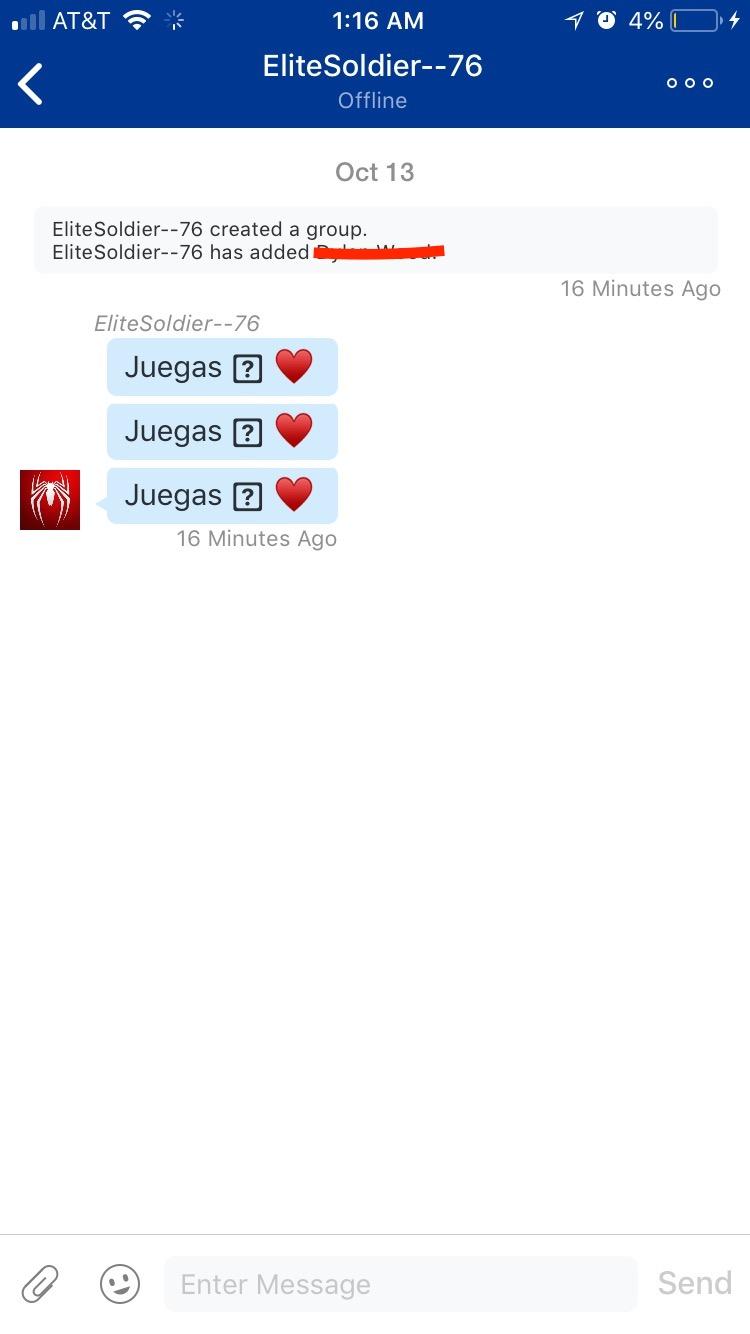

В игровых приставках Sony PlayStation 4 обнаружена уязвимость, из-за которой приставку можно «завесить» с помощью внутриигрового сообщения, содержащего эмодзи и спецсимволы.

После получения сообщения, которое даже не приходилось открывать, консоль просто переставала реагировать на любые действия, а восстановить её работоспособность можно было, сбросив её к заводским настройкам.

Предположительно, причина такой реакции на «текстовую бомбу» состоит в некорректной процедуре обработки определённых символов, в процессе работы которой происходит переполнение буфера приложения или ОС.

Видео: демонстрация атаки

Мобильная безопасность

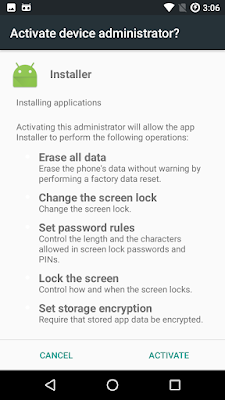

При установке троян пытается получить привилегии администратора и запрашивает разрешение на доступ к настройкам.

Получив нужные права, GPlayed подключается к командному серверу и отсылает на него информацию о зараженном устройстве, а затем занимается вредоносной деятельностью:

- крадёт SMS и список контактов;

- совершает звонки и отправляет SMS и USSD-сообщения;

- запускает приложения;

- уничтожает информацию, добавляет и удаляет веб-инжекты;

- крадёт платежные данные;

- устанавливает пароль блокировки.

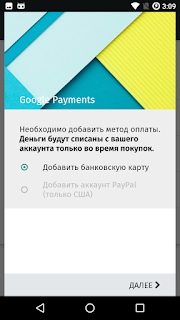

Платежные данные GPlayed пытается получить, открывая в WebView поддельную страницу Google Payments с предложением добавить метод оплаты — банковскую карту. Таким способом троян делает онлайн-проверку собранных платёжных реквизитов перед отправкой на управляющий сервер.

«Умные» устройства

Проблема связана с возможностью удалённо установить на программатор вредоносное обновление, а затем, используя его, произвести атаку на пациента.

Чтобы исключить возможный вред для пациентов в результате кибератак производитель оборудования отключил интернет-обновления для программаторов, предлагая владельцам 34 тысяч устройств CareLink 2090 и CareLink Encore 29901 устанавливать обновления вручную через USB-интерфейс.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.