Антифишинг-разбор: звонок из «службы безопасности банка»

Мошенники придумывают всё новые способы обмануть людей. Вместе с психологом мы разбираем, почему эти способы бывают успешны и что делать, чтобы не стать жертвой.

Андрей Жаркевич

редактор

Ольга Лимонова

психолог

Один из массовых и популярных в последнее время способов — звонок из «службы безопасности банка».

Пример №1

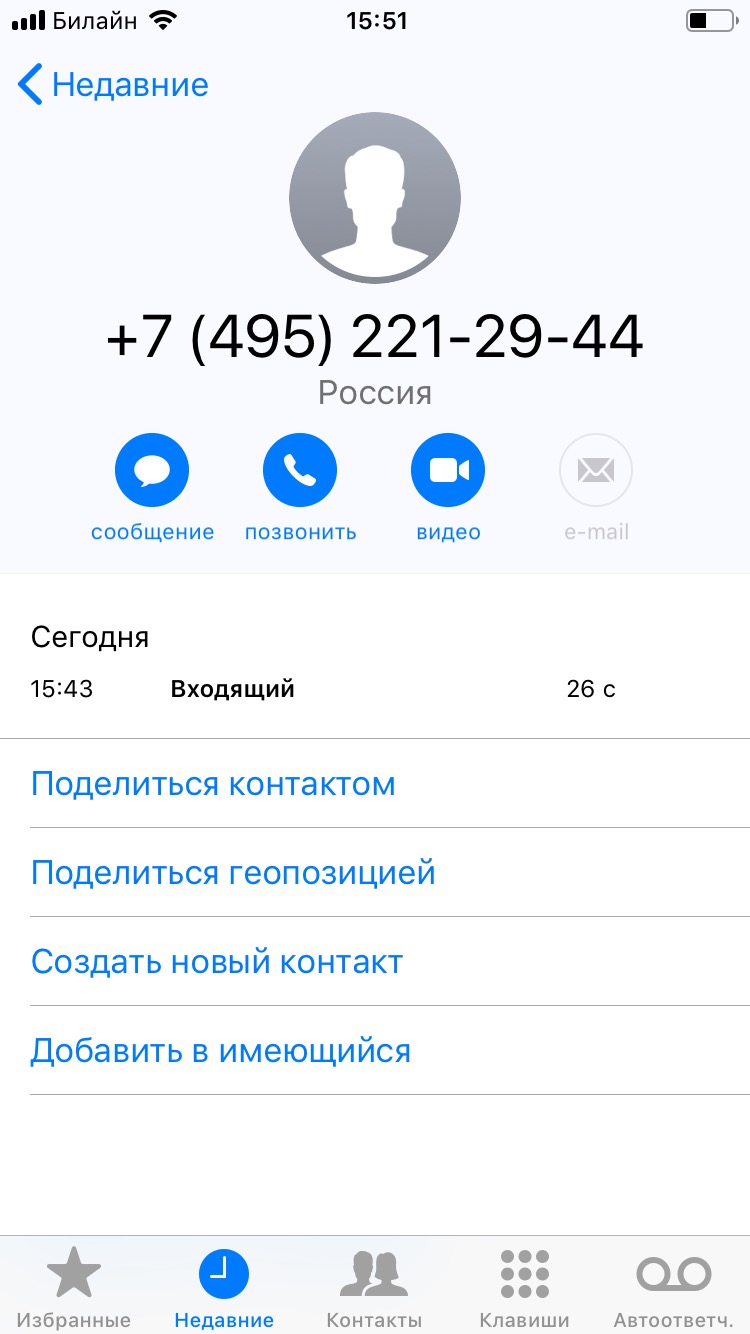

Вариант такой атаки — с подделкой исходящего номера, когда у жертвы на телефоне высвечивается настоящий номер банка:

Послушайте, как разговаривают мошенники:

Пример №2

Таким же способом пытались обмануть Андрея Золотова, который не только не поддался на обман, но и рассказал эту историю на своей странице а соцсети.

рассказал эту историю на своей Facebook-странице)):

Разбор

Мы разобрали атаку мошенников по стадиям воздействия в соответствии с психологической моделью, которая разработана и используется специалистами Антифишинга:

Ниже — детальные результаты:

1. Внешний вид

- Узнаваемый авторитетный бренд, правдоподобное оформление: Номер телефона мошенников маскируется под настоящий. Во втором эпизоде у жертвы он был сохранен в записной книжке как «Поддержка ВТБ». Представляются службой безопасности банка. Используют классические шаблонные фразы сотрудников банка.

- Личное обращение: Персональное — «Золотов Андрей Васильевич», знают дату рождения.

- Атрибуция: Личная — Жертва является клиентом банка.

2. Эмоциональное воздействие

Вызываемые эмоции:

- Страх: «Вы сейчас переводили 42 тысячи Кузнецовой Марии в Самарскую область?», «Вам нужно заблокировать и перевыпустить все карты, сменить компьютер. В личный кабинет сейчас не заходите, доступ к нему мы тоже заблокировали в целях безопасности»,

- Радость/Благодарность: «Так как платеж был помечен, как сомнительный, он заморожен».

Усилители:

- Авторитет: звонок от службы безопасности крупного банка

- Срочность — платеж заморожен только на 10 минут.

- Ситуация-катастрофа: «Злоумышленники получили доступ к вашему интернет-банку и сейчас пытаются оттуда вывести деньги!»

3. Личностные черты и опыт пользователя

- Личностные черты: Нельзя определить точно. Можно лишь отметить, что бдительность автора была усыплена? и он был достаточно доброжелателен в беседе, лишь под конец проявив подозрительность. Следование исключительно собственным правилам, вне зависимости от ситуации.

- Актуальная потребность: Безопасность. Ею пытаются манипулировать сначала со стороны заботы (наиболее оптимальная тактика), затем используя уговаривание, а далее и вовсе угрозы.

- Демографические характеристики: Взрослый мужчина, программист — не лучшая аудитория среди жертв.

- Опыт столкновения с цифровыми атаками: Технически подкован и знаком с основами информационной безопасности

4. Активация внимания и мышления

- Генерализация гипотезы: Возможно это мошенники?

- Проверка гипотезы: Для этого стоит перезвонить в банк самому, прежде чем куда либо вводить код

- Оценка рисков: Перезвонить — затрата меньше чем в одну минуту. Передача данных мошенникам — потери в денежном эквиваленте.

- Глобальная оценка: Не стоит вестись на угрозы и срочность, лучше самому перезвонить в банк.

5. Реакция

- Звонок на официальный номер банка с уточнением ситуации

- Зафиксировали, с какого ip действовал мошенник, и составили заявку в службу безопасности банка

Чем хороши мошенники?

- Первичная манипуляция действиями: «проверьте свои карты — все ли они на месте». Если человек выполнил действие по указке раз, то шанс, что выполнит повторно, повышается.

- Выстраивание отношения/транзакции «Родитель» (управляющий мошенник) — «Ребенок» (подчиняющаяся, следующая указам жертва).

- Маскировка под официальный телефонный номер

- Использование классических шаблонных фраз сотрудников банка

- Ввод кода в тоновом режиме, а не голосом оператору. Это вызывает меньше подозрений, поскольку практически не используется.

Чем выдали себя мошенники?

- Срочность

- Техническая неграмотность. Устрашение «покупкой нового компьютера» — это ориентировано на пенсионеров, которые слабо ориентируются в технической среде и действительно готовы поверить и испугаться денежных затрат.

- Путаница в словах

- Эмоциональная реакция самого мошенника, проступающая на вербальном уровне

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.