Обзор новостей информационной безопасности с 12 по 18 января 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

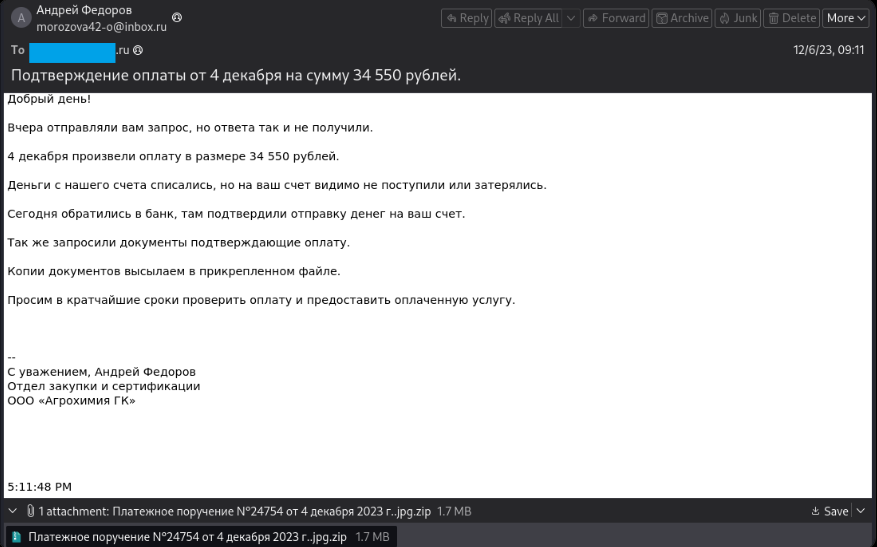

Обнаружены фишинговые рассылки с трояном удаленного доступа, адресованные российским маркетплейсам, торговым сетям, банкам, IT-компании, телекоммуникационной и строительной компании.

В случае успеха злоумышленники могли получить доступ к внутренним финансовым и юридическим документам компаний, клиентским базам данных, учетным записям от почтовых сервисов и мессенджеров.

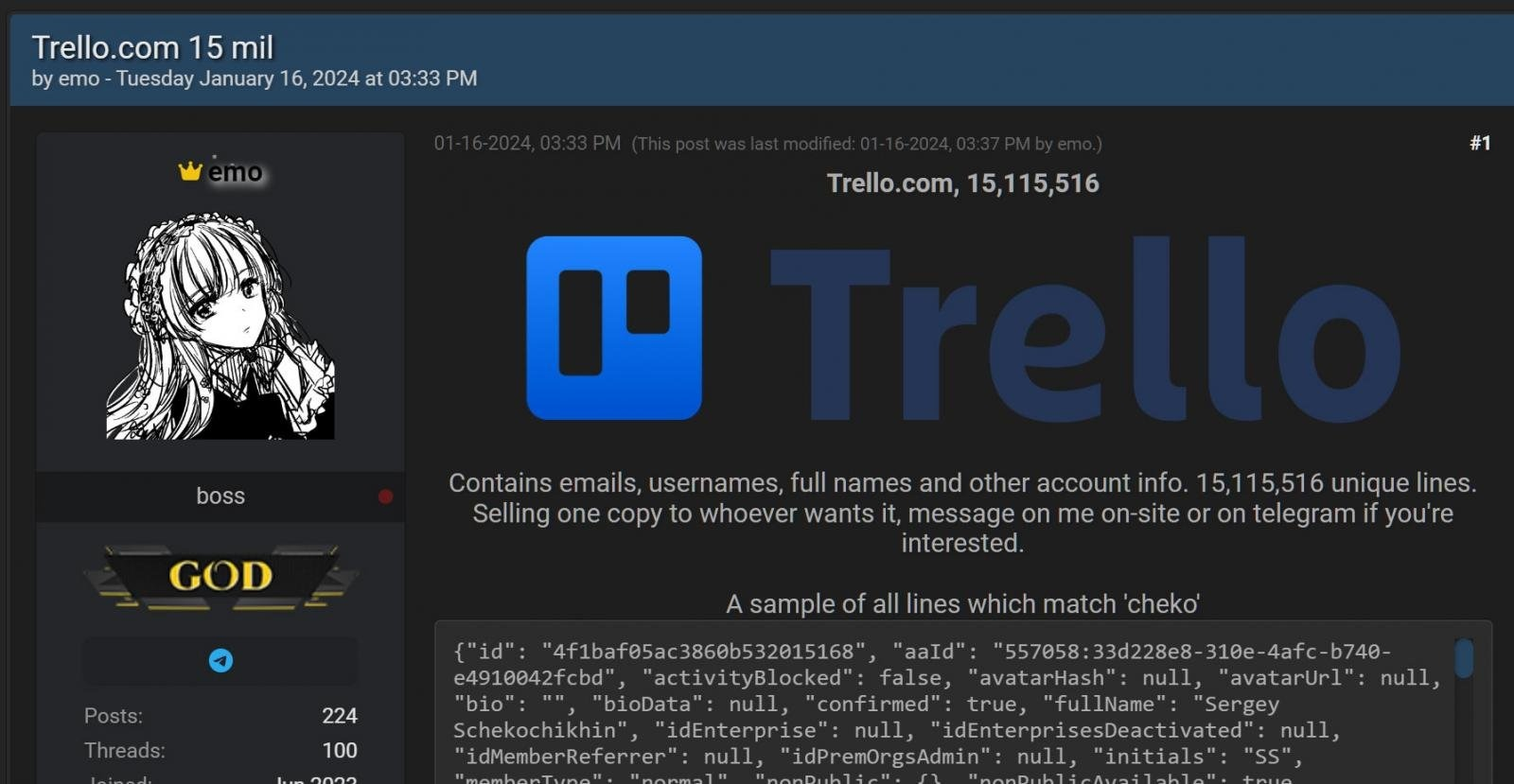

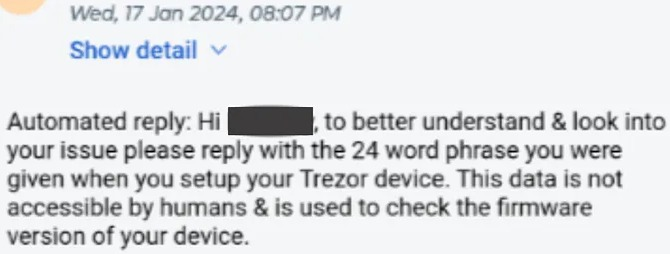

Схема кампании

- Преступники использовали различные схемы распространения вредоносного ПО.

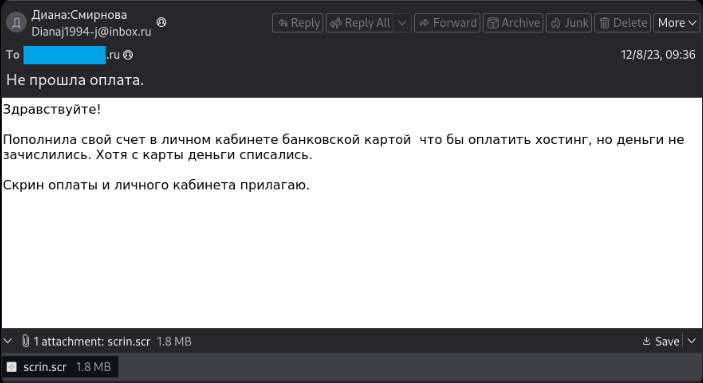

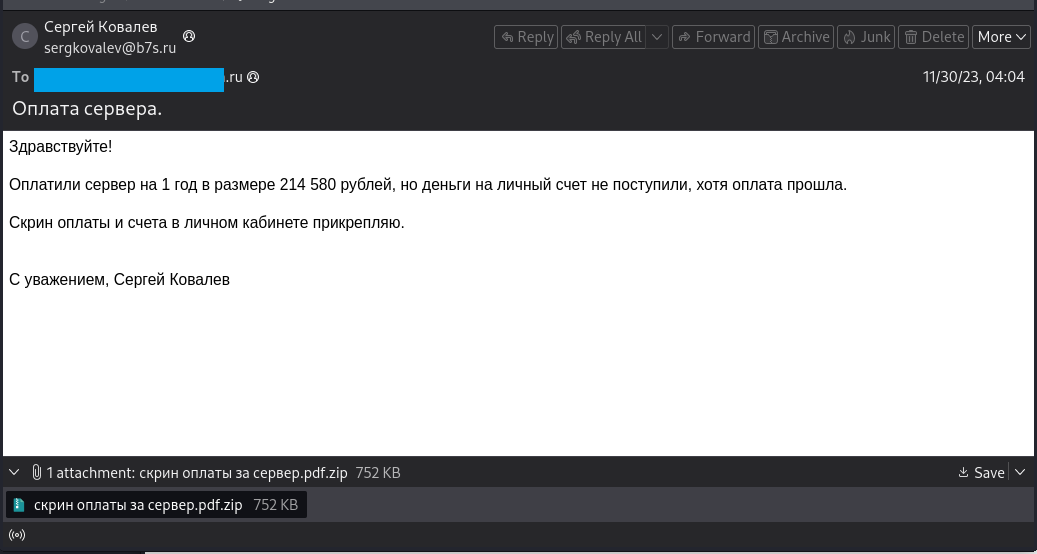

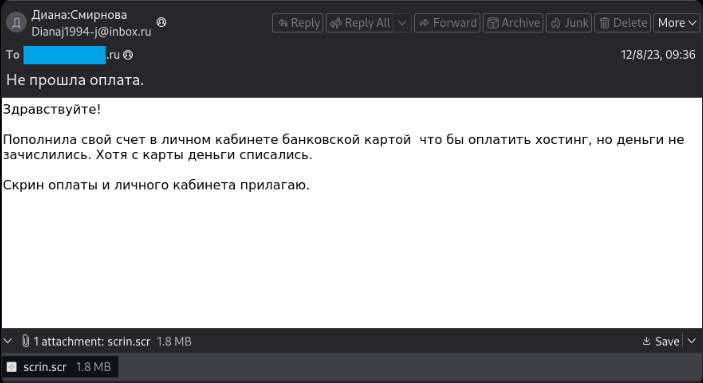

- В ноябре 2023 года они рассылали с адреса sergkovalev@b7s[.]ru фишинговые письма с темой «Оплата сервера».

- В письмах содержалось два вида вложения: «скрин оплаты за сервер.zip» или «скрин оплаты за сервер.pdf.zip».

- В первом архиве содержался файл «скрин оплаты за сервер.scr», который установит на компьютер жертвы троян удаленного доступа DarkCrystal RAT. В данном случае командным центром (C2) DarkCrystal RAT является IP-адрес 195.20.16[.]116.

- Во втором архиве содержался загрузчик «скрин оплаты за сервер.pdf.exe», который устанавливал ранее неизвестное ВПО, получившее название RADX RAT.

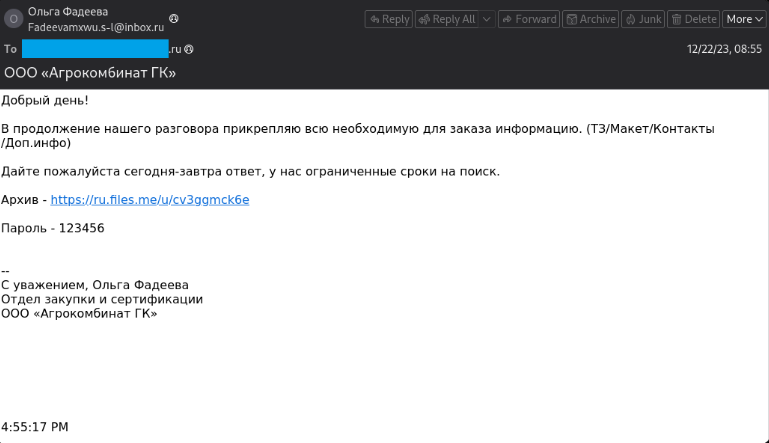

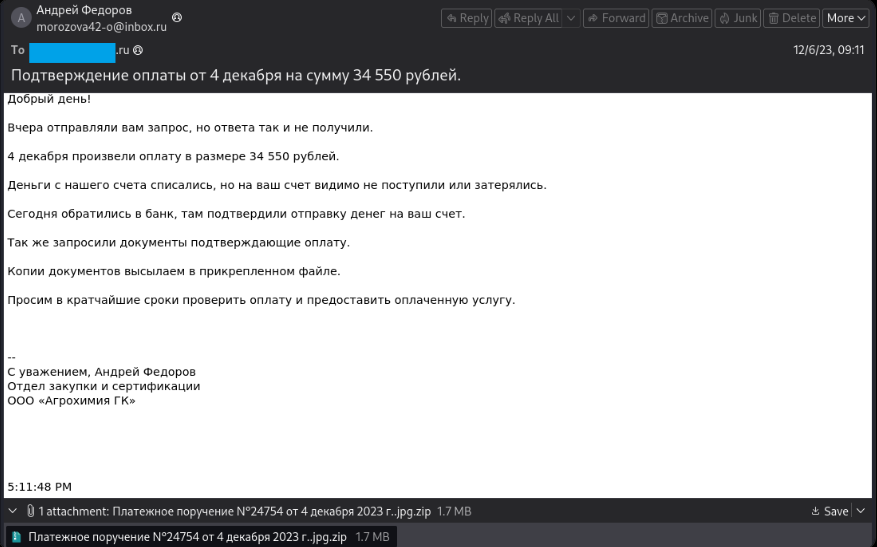

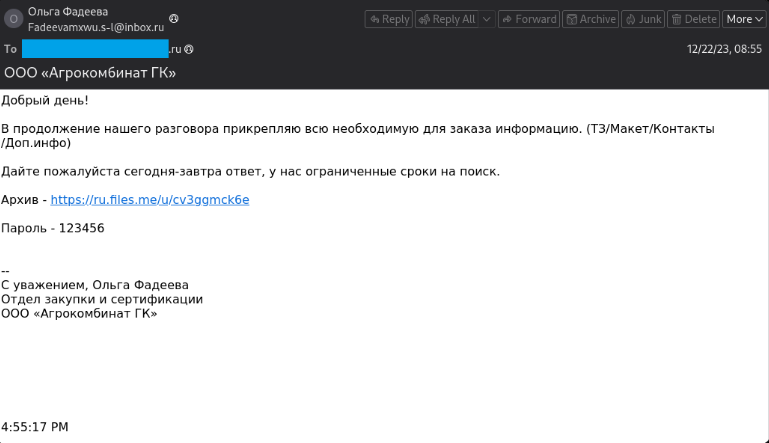

- В декабре последовала новая волна рассылок с темами «Подтверждение оплаты», «Не прошла оплата» и «Агрокомбинат ГК».

- Злоумышленники рассылали два разных архива с одинаковым названием «Платежное поручение №24754 от 4 декабря 2023 г..jpg.zip». В первом был .SCR файл, во втором был исполняемый EXE. Оба загрузчика устанавливали DarkCrystal RAT.

- В письмах с темой «Агрокомбинат ГК» злоумышленники доставляли ссылку на запароленный архив «TZ_Maket_DopInfo.zip»:

Банк России предупреждает, что мошенники для обмана граждан стали подделывать голоса родных и знакомых потенциальной жертвы.

Чтобы вынудить человека сообщить необходимые сведения или совершить денежный перевод, злоумышленники могут выходить на контакт с человеком от имени знакомых, родных или коллег, имитируя их голоса с помощью специальных программ.

Злоумышленники активно применяют комбинированные схемы мошенничества, преимущественно телефонного. При этом все чаще они создают адресные схемы, которые составлены по цифровому портрету человека. Составить его мошенники могут, например, на основании информации, которую сам гражданин размещает на открытых интернет-ресурсах: о родственниках, друзьях, работе, досуге.

Представитель регулятора отметил:

«Мы рекомендуем людям осторожно подходить к размещению личной и финансовой информации в социальных сетях и других открытых ресурсах. Никогда не пересылайте в мессенджерах и социальных сетях сведения из документов, не вводите на сомнительных сайтах свои данные. Не нужно совершать какие-либо денежные операции по просьбе лиц, поступающей по телефону.»

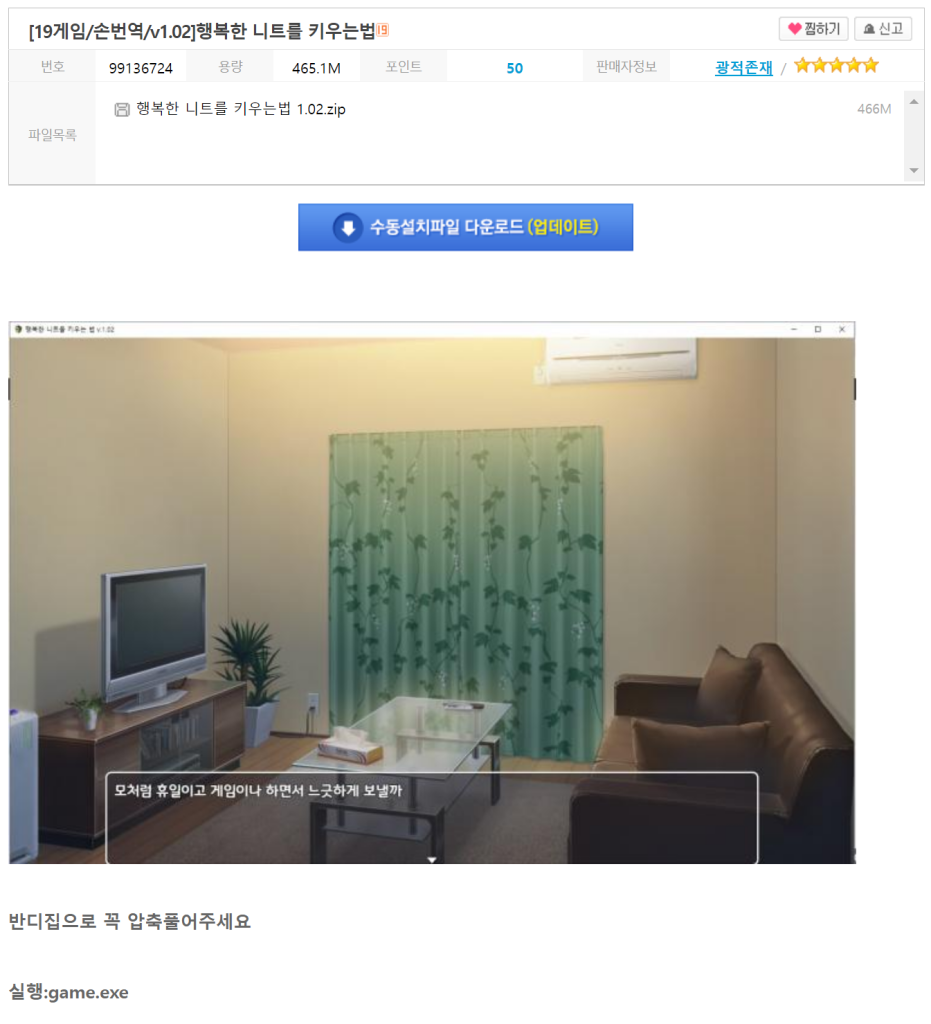

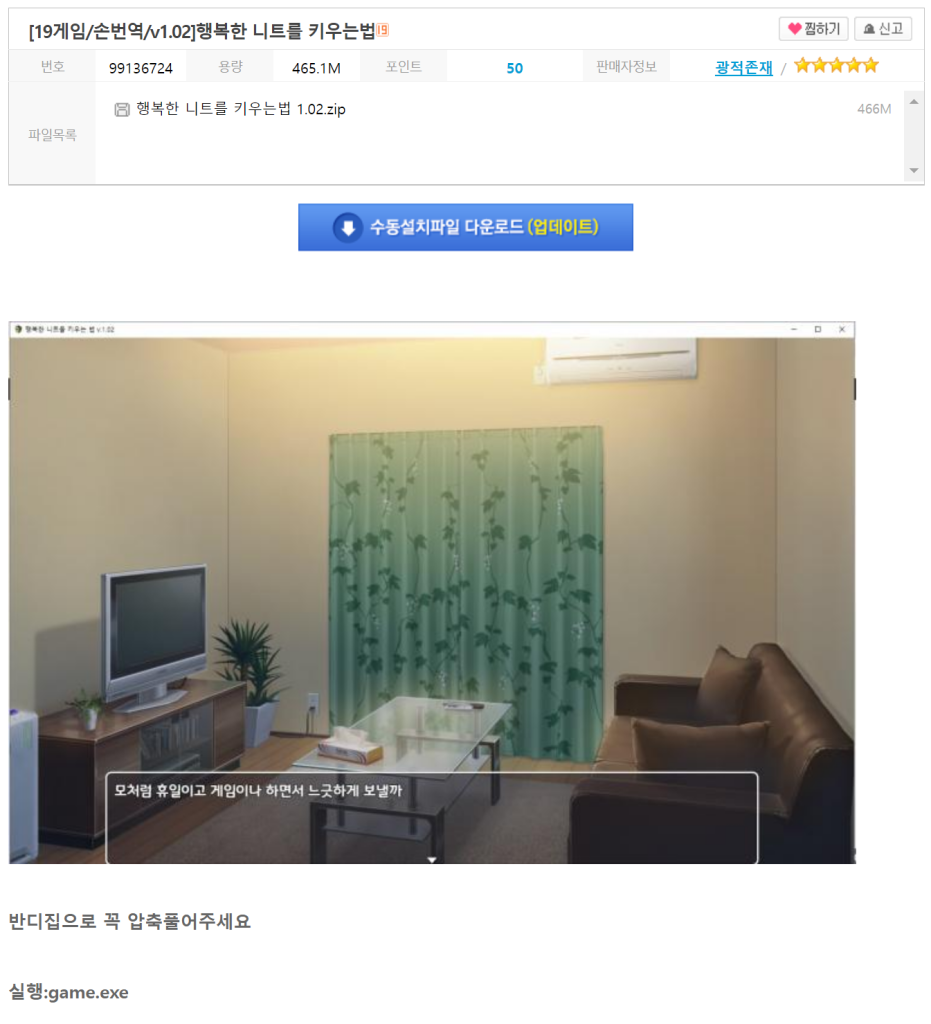

Троянец удалённого доступа Remcos распространяют, маскируя его под игры для взрослых на популярных веб-хранилищах данных, таких как WebHard.

В новой вредоносной кампании пользователям, которые хотят скачать игры для взрослых, подсовывают файлы, запускающие скрипты на Visual Basic. Эти скрипты запускают ещё один загрузчик, реализованный в виде исполняемого файла «ffmpeg.exe». Этот «кодек», в свою очередь, загружает Remcos RAT с сервера злоумышленников.

Remcos RAT, разработанный немецкой компанией Breaking Security в 2016 году как законный инструмент удалённого администрирования Windows, быстро превратился в орудие злоумышленников. Программа позволяет тайно управлять заражёнными системами и следить за пользователями, а также похищать конфиденциальные данные.

Remcos RAT имеет богатый набор функций, в том числе он умеет записывать нажатия клавиш, записывать аудио, создавать скриншоты. Вредонос способен отключать контроль учетных записей пользователей (UAC) и устанавливать постоянное присутствие в системе.

Мошенники стали использовать фишинг для взлома потерянных или похищенных iPhone.

Схема действий мошенников

- Злоумышленники отправляют владельцам гаджетов фальшивые сообщения от имени сервиса iCloud, в которых якобы содержатся ссылки с указанием местоположения устройств.

- При переходе по этой ссылке пользователи оказываются на странице, копирующей стиль оформления компании Apple, где им предлагается ввести логины и пароли от iCloud.

- Как только пользователь вводит свои данные, они оказываются у злоумышленников. Этот процесс автоматизирован — запрос логинов и паролей от iCloud через «левые» сайты у мошенников поставлен на поток, и происходит без участия человека.

- Злоумышленники понимают, что пользователь ищет свой девайс, если тот активирует сервис FindMyDevice и посылает на него сообщение примерно такого содержания: «Если вы случайно нашли этот гаджет, то позвоните по телефону за вознаграждение». Именно это сообщение и активирует всю мошенническую схему от имени сервиса iCloud.

Инциденты

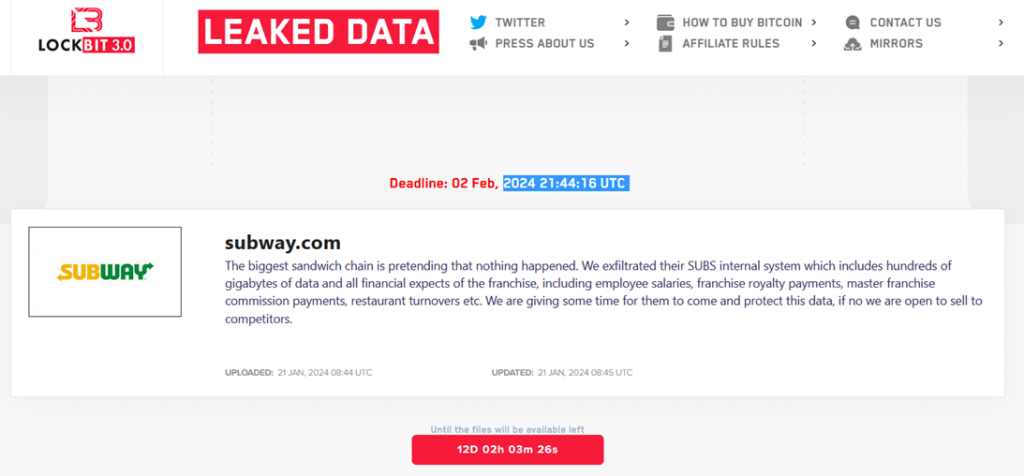

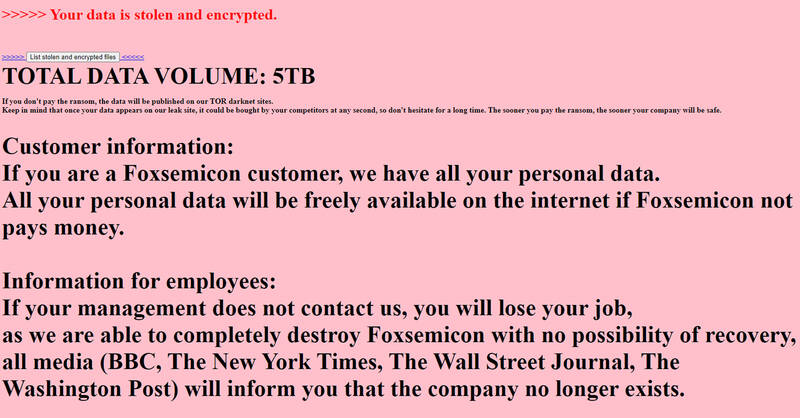

Тайваньская компания Foxsemicon стала жертвой вымогателей LockBit.

На официальном веб-сайте Foxsemicon хакеры разместили сообщение о краже персональных данных клиентов компании, в котором угрожают опубликовать украденную информацию на своём сайте в даркнете, если не получат выкуп.

Преступники утверждают, что им удалось похитить 5 Тб данных.

Foxsemicon пообещала, что сайт скоро будет восстановлен и сообщила, что инцидент «не должен существенно повлиять на операции компании». Компания не раскрыла информацию о сумме требуемого выкупа и пока не подтвердила утечку персональных данных клиентов или сотрудников.

После инцидента стоимость акций Foxsemicon Integrated Technology Inc. (FITI) на тайваньском рынке упала примерно на 3 процента.

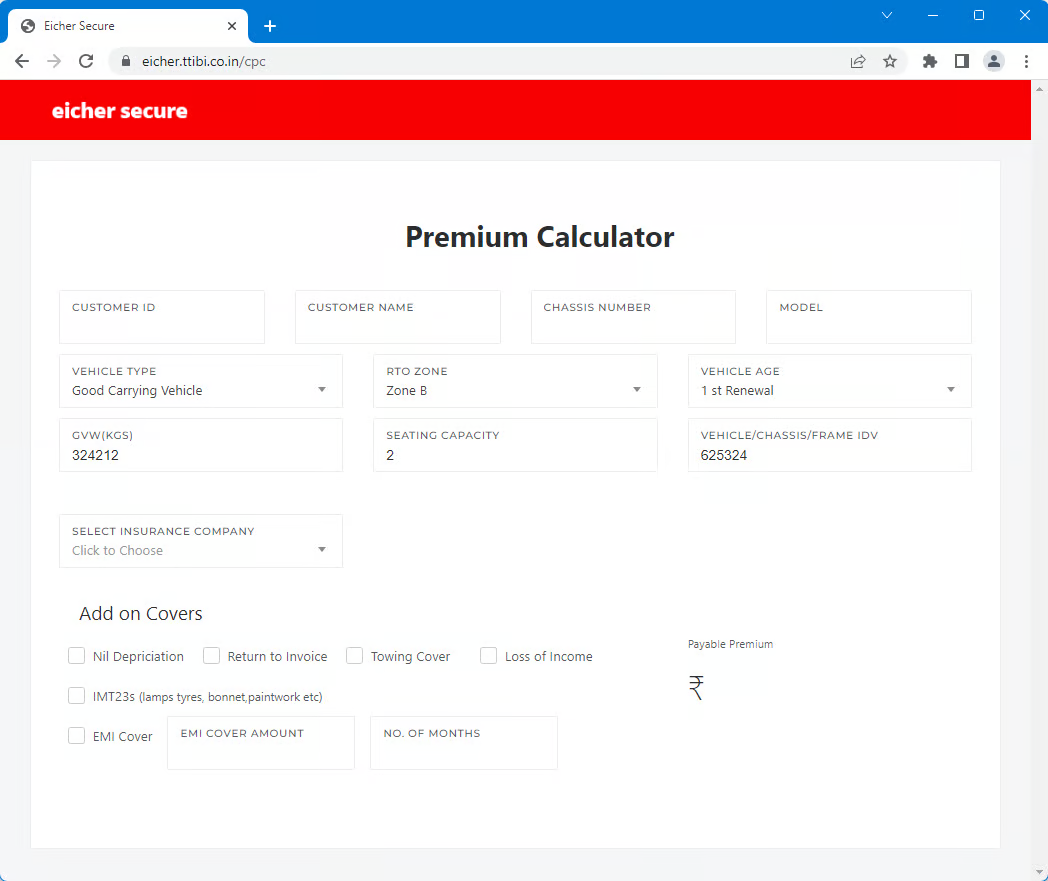

Из-за неправильно настроенного сервера компания Toyota Tsusho Insurance Broker India (TTIBI) допустила утечку более 650 000 электронных сообщений клиентов объёмом около 25 ГБ.

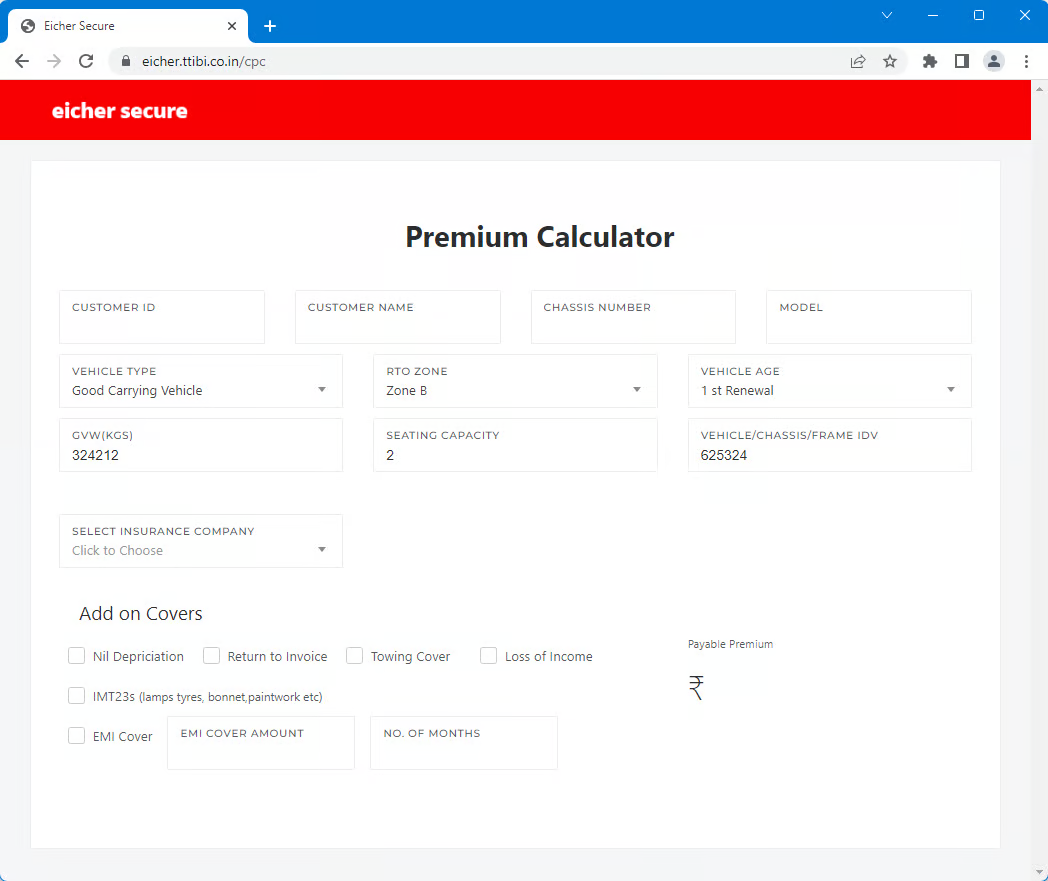

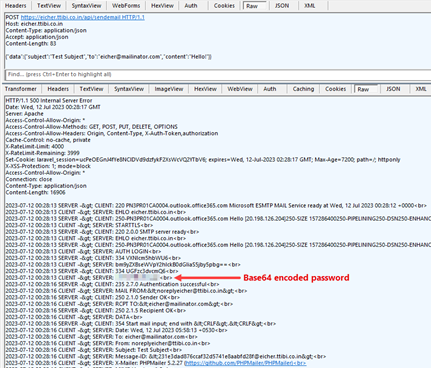

Веб-страница калькулятора страховых выплат на сайте TTIBI содержала функцию отправки электронной почты через серверный API. Это давало возможность отправлять электронные письма от имени компании.

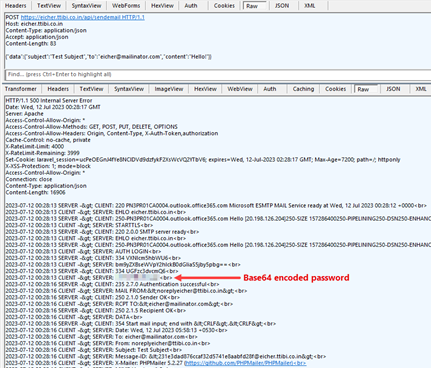

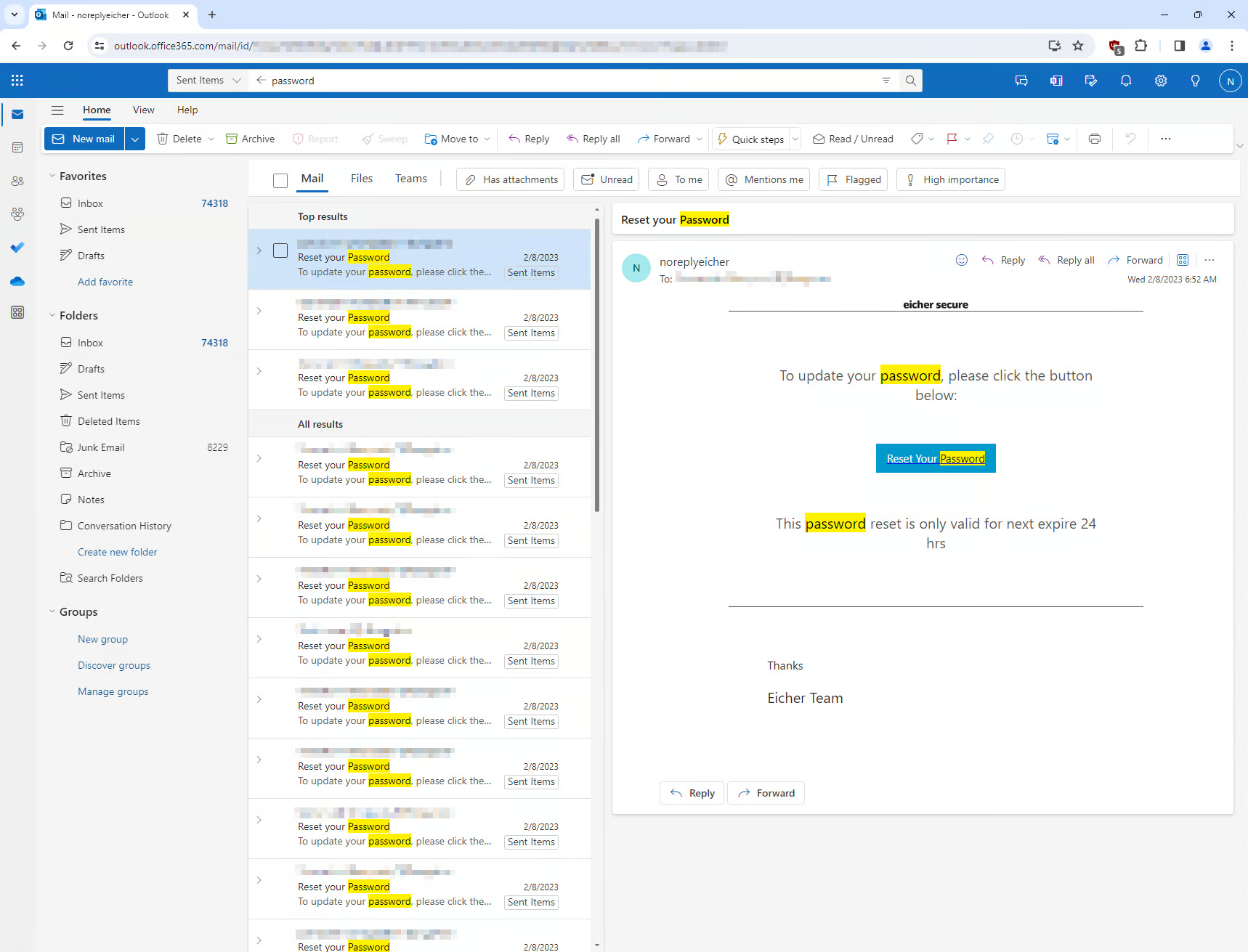

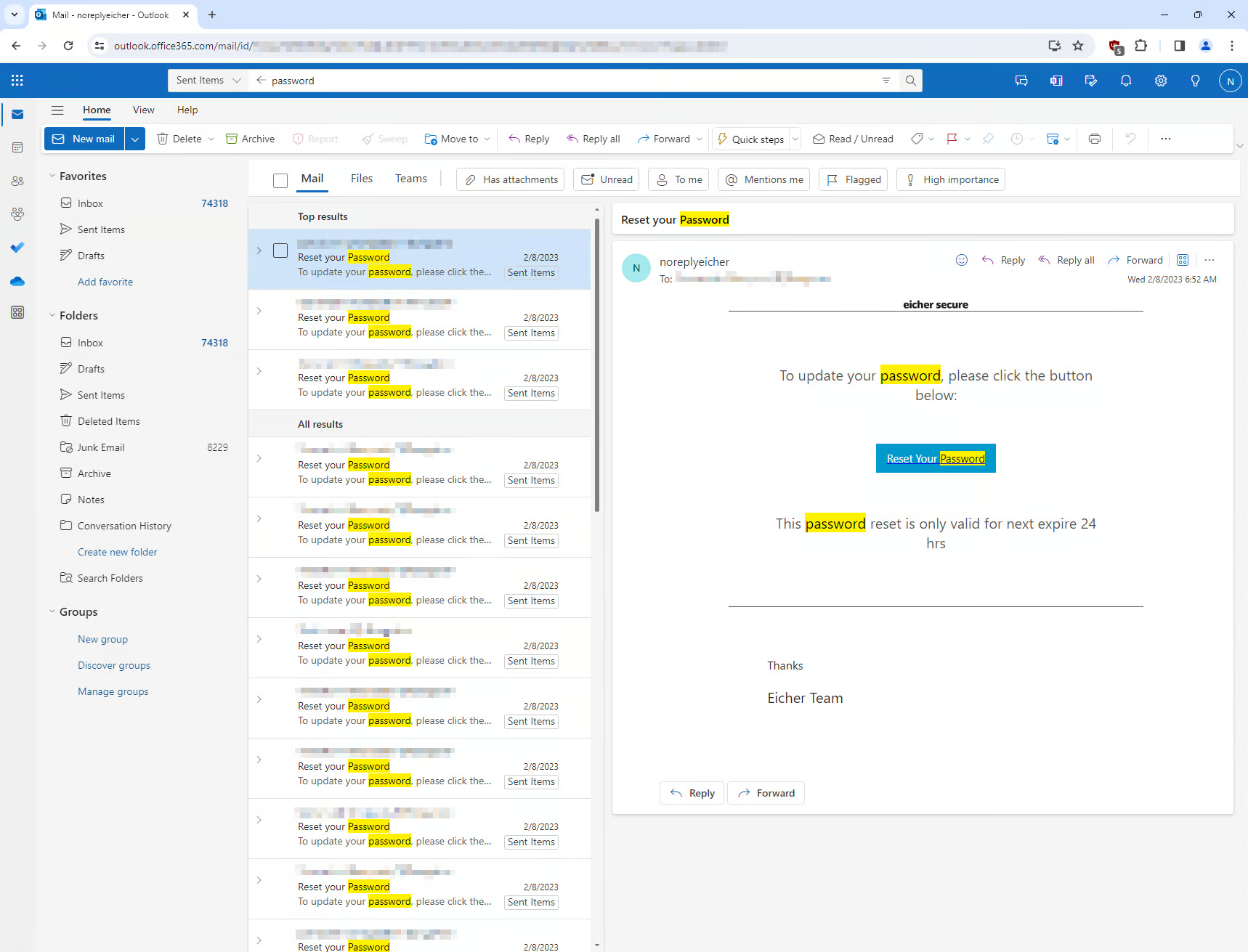

Исследователь попытался использовать обнаруженный API для отправки сообщения, и вместо ожидаемой ошибки «отказ в доступе» получил логи сервера, раскрывающие пароль (в кодировке Base64) от аккаунта Eicher Motors в Microsoft Office 365, использовавшийся для отправки автоматических писем клиентам с адреса noreply@.

Через аккаунт можно было получить доступ к содержимому всех отправленных клиентам писем, включая страховые полисы с личной информацией и ссылки для сброса паролей.

Город Кальвиа на испанском острове Майорка стал жертвой вымогательской атаки, из-за которой до конца января приостановлен весь административный документооборот с населением, в том числе подача гражданских исков и запросов.

Преступники потребовали огромную для городка с населением 50 тыс. человек сумму выкупа в 10 млн евро.

Мэра Кальвиа записал видеообращение, в котором сообщил, что выплачивать выкуп не планируется. Власти города объяснили, что прилагают все усилия для скорейшего восстановления нормального функционирования услуг.

На официальном сайте городского совета сообщается о создании комиссии для оценки масштабов кибератаки и восстановления нормальной работы систем.

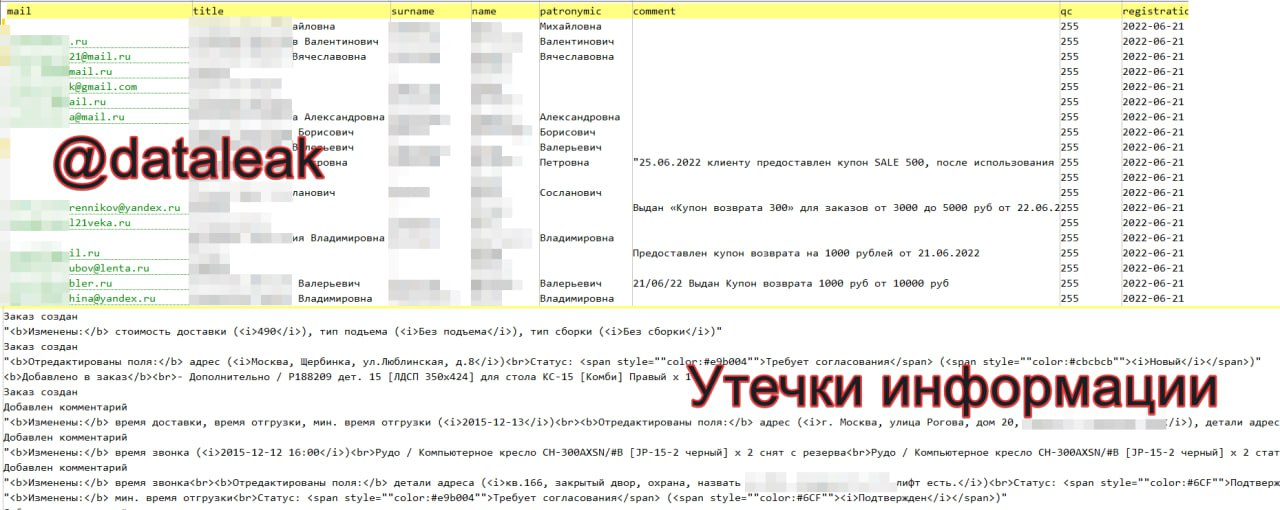

Телеграм-канал «Утечки информации» сообщает, что на одном из теневых форумов выставлена на продажу база данных клиентов и заказов предположительно интернет-магазина «Первый Мебельный».

Продавец утверждает, что в базе содержится 16 млн строк заказов и 1,5 млн записей клиентов.

По нашей информации всего в дампе этой базы данных находится 1 368 120 уникальных номеров телефонов и 635 412 уникальных адресов эл. почты.

Данные в дампе датируются 29.12.2023.

Представители Британской библиотеки, три месяца назад пострадавшей от вымогательской кибератаки группировки Rhysida, приступили к восстановлению основного онлайн-каталога библиотеки, содержащего 36 млн книг, карт, журналов и музыкальных партитур.

Пока доступ к онлайн-каталогу предоставляется только в режиме чтения, а полное восстановление сервисов национальной библиотеки может завершиться лишь к концу 2024 года.

Восстановленный онлайн-каталог позволит читателям искать материалы, однако проверка доступности изданий и заказ их для работы в читальных залах будет осуществляться в изменённом формате. Доступ ко многим ключевым коллекциям библиотеки, включая архивы и рукописи, также будет восстановлен, однако для работы с некоторыми из них придётся прийти в библиотеку.

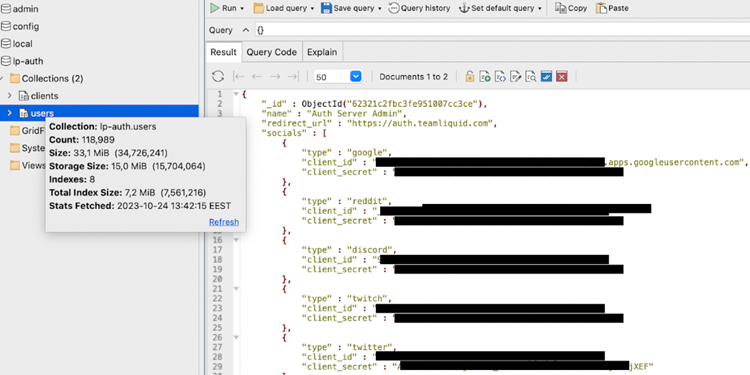

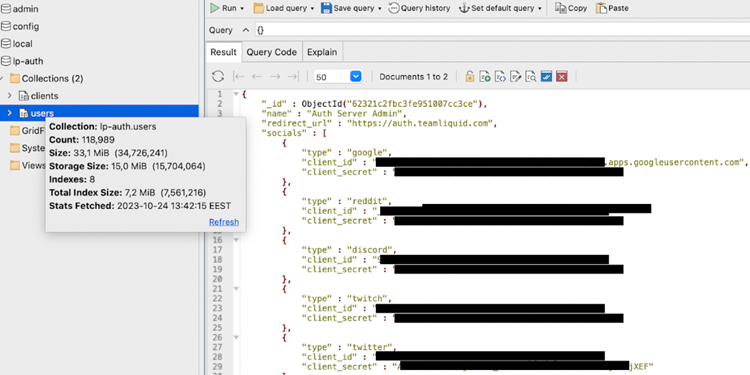

Популярная вики-платформа Liquipedia допустила утечку данных пользователей.

Источник утечки — используемая Liquipedia база данных MongoDB, для доступа к которой не требовался пароль. В результате были обнародованы логины и прочие данные 119 тысяч пользователей Liquipedia, а также информация об администраторах платформы. Размер всей утекшей базы данных составил 77 МБ.

Скомпрометированные данные содержали:

- идентификаторы пользователей;

- адреса электронной почты пользователей;

- статус проверки адресов электронной почты;

- статус двухфакторной аутентификации;

- дату создания учётной записи.

Помимо этого, была обнародована и более чувствительная информация, например, секретные ключи доступа к аккаунтам Liquipedia в социальных сетях.

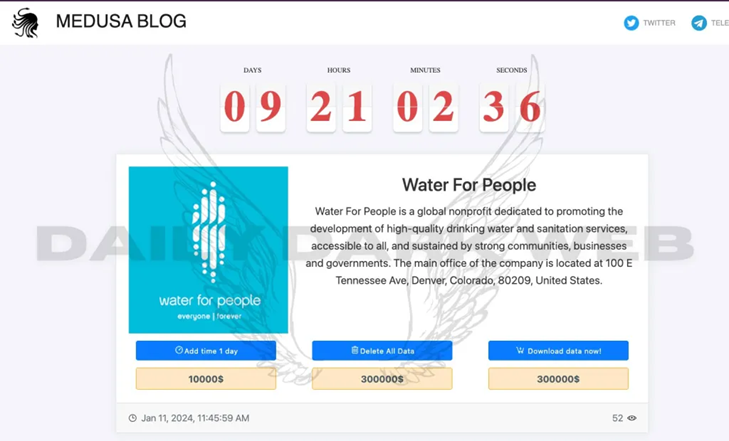

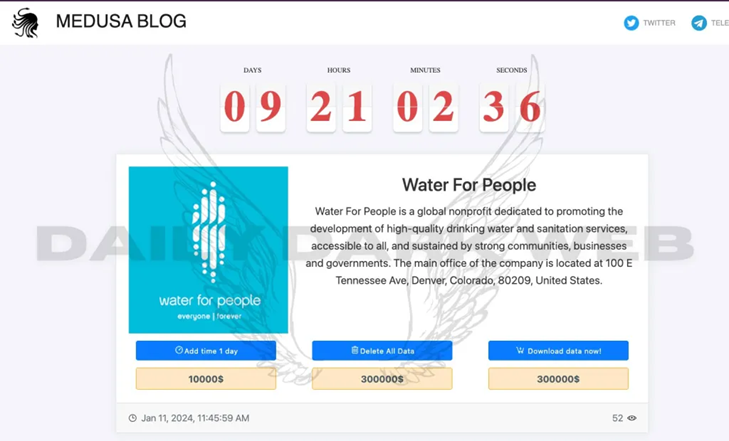

Некоммерческая организация Water for People стала жертвой киберпреступников из группировки Medusa.

Вымогатели требуют от Water for People выкуп в размере 300 тыс. долларов США за неразглашение украденной информации. Какая именно информация оказалась в руках злоумышленников — не сообщается.

Представитель Water for People сообщил, что украденные хакерами данные относятся к периоду до 2021 года и устарели, финансовая система организации не пострадала, а работа систем не была нарушена. Организация работает с ведущими ИБ-компаниями над усилением защиты систем и предотвращением подобных инцидентов в будущем.

Примечательно, что атака произошла после того, как Water for People получила грант в размере 15 млн долларов США от Маккензи Скотт, бывшей жены основателя Amazon Джеффа Безоса. Однако нет никаких доказательств, что организация была выбрана в качестве цели из-за этого пожертвования.