Дайджест Start X № 358

Обзор новостей информационной безопасности с 19 по 25 января 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании:

- для генерации фальшивок мошенники используют искусственный интеллект;

- атака актуальна для малого и среднего бизнеса, где многие вопросы решаются напрямую с владельцем компании;

- злоумышленники создают фейковый аккаунт руководителя, как правило, в Telegram. При этом ФИО и фотография используют реальные, взятые с официального сайта, из социальный сетей или «из огромного количества утечек персональных данных»;

- мошенник не пишет сообщения подчиненному, а сразу звонит через мессенджер, используя аудиодипфейк голоса руководителя;

- злоумышленника пытается «войти в доверие и заставить подчиненного, например главного бухгалтера организации, провести платеж на счета преступников»;

- в мошеннической схеме с использованием ИИ для подмены голоса злоумышленникам нужно получить фрагмент речи, который будет использован для обучения нейросети. Хакеры могут, например, записать разговор, зная телефонный номер жертвы, или взломать аккаунт в мессенджере и получить доступ к голосовым сообщениям пользователя.

Схема действий преступников

- Мошенник, располагая некоторыми важными сведениями о жертве, по телефону сообщает ей о поступившем на ее имя письме в МФЦ. Для убедительности называется реальный адрес центра.

- Мошенник предлагает направить письмо на почту жертвы по месту ее прописки, а затем сообщает, что через СМС ей придет номер отправления.

- На самом деле это код для подтверждения регистрации на «Банки.ру». Сообщая его, жертва обмана добровольно передает право доступа к финансовой платформе, открывая злоумышленникам возможность действовать от ее имени, в том числе подавать заявки на оформление кредитов и микрозаймов.

- Используя этот код, злоумышленник через платформу и подаёт в банк или МФО заявление на кредит.

МВД РФ предупреждает о новой мошеннической схеме, реализуемой через систему быстрых платежей.

Схема кампании:

- Потенциальная жертва, заинтересовавшись дорогостоящим товаром в интернет-магазине, оставляет на сайте заявку на его приобретение.

- После этого покупателю поступает звонок или сообщение в мессенджере от лица, который представляется сотрудником этого магазина.

- Он подтверждает, что интересующий товар есть в наличии, и его даже можно приобрести со скидкой, но только при условии оплаты через «Систему быстрых платежей» по QR-коду.

- В случае согласия злоумышленник присылает в мессенджер ссылку, ведущую на страницу с формой оплаты по QR-коду.

- Как только доверчивый покупатель подтверждает платеж, деньги отправляются на счёт мошенника.

- Реализация подобной мошеннической схемы возможна, когда учётные данные модераторов и администраторов таких сайтов скомпроментированы.

Инциденты

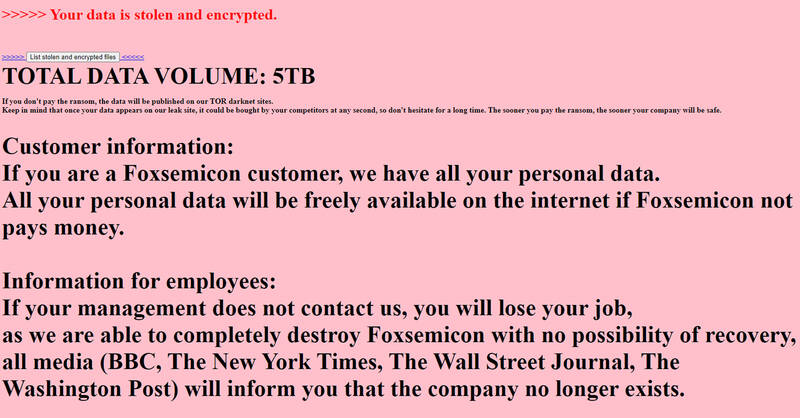

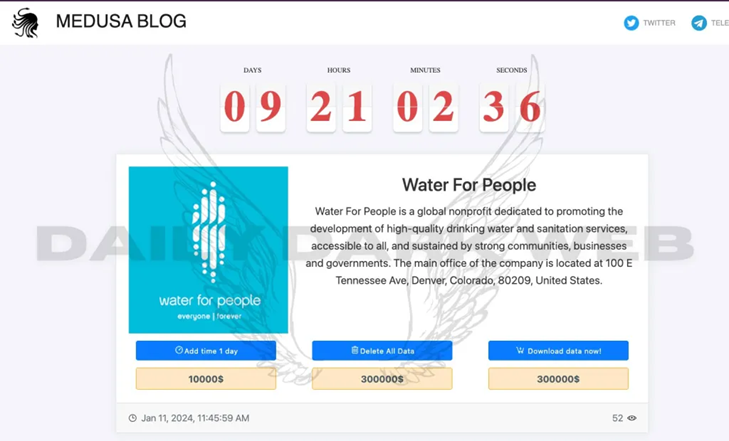

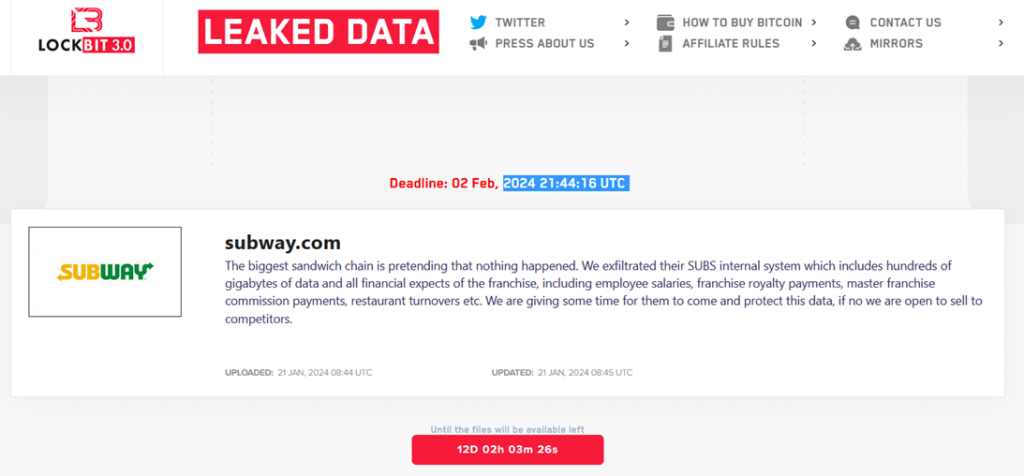

Сеть быстрого питания Subway стала жертвой операторов вымогателя LockBit.

Злоумышленники заявили, что им удалось похитить сотни гигабайт конфиденциальных данных и ждут уплаты выкупа до 2 февраля. По истечении этого времени украденная информация будет опубликована.

В сообщении LockBit говорится, что они «выгрузили всю внутреннюю систему Subway, которая включает сотни гигабайт данных и все финансовые ожидания компании, включая зарплаты сотрудников, выплаты роялти за франшизу, обороты ресторанов».

Группировка пока не опубликовала никаких образцов украденных данных. В Subway подтверждают, что знают о заявлениях LockBit и «изучают их обоснованность». Сумма выкупа пока не сообщается.

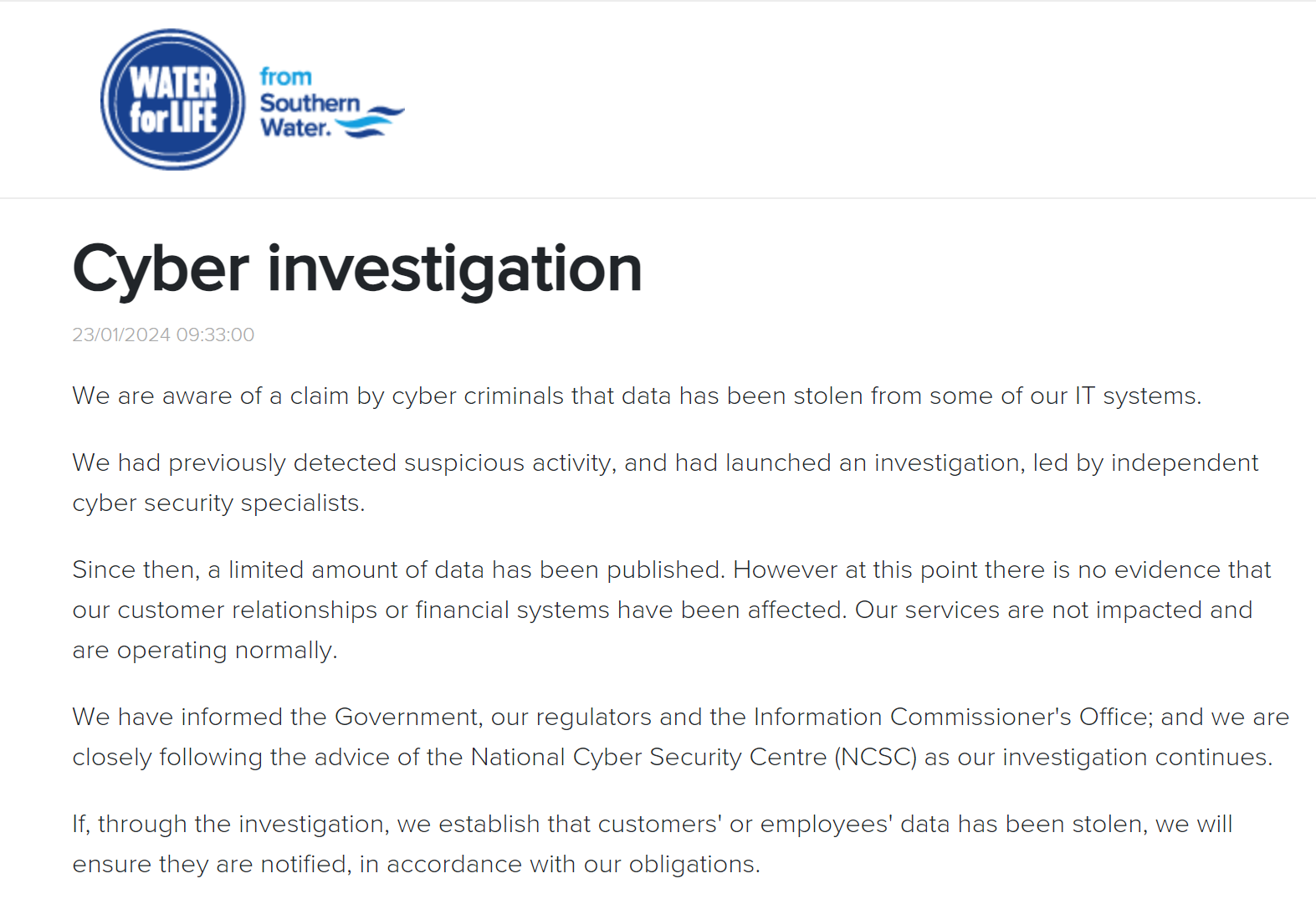

24 января 2024 года хакерская группировка Black Basta опубликовала на своем сайте заявление о взломе компьютерных сетей Southern Water и хищении конфиденциальных данных объемом 750 гигабайт. Среди похищенной информации — паспорта и удостоверения личности сотрудников, а также другие конфиденциальные данные.

Злоумышленники пригрозили обнародовать украденные данные 29 февраля, если не получат от компании выкуп. Сумма выкупа пока неизвестна. В качестве доказательства взлома хакеры опубликовали скриншоты некоторых похищенных файлов.

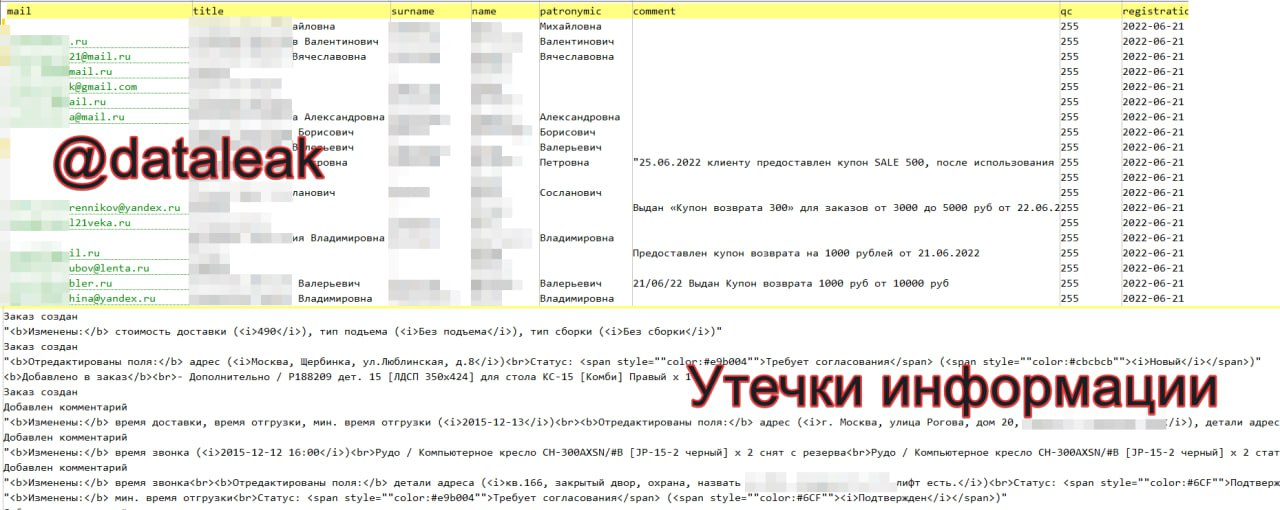

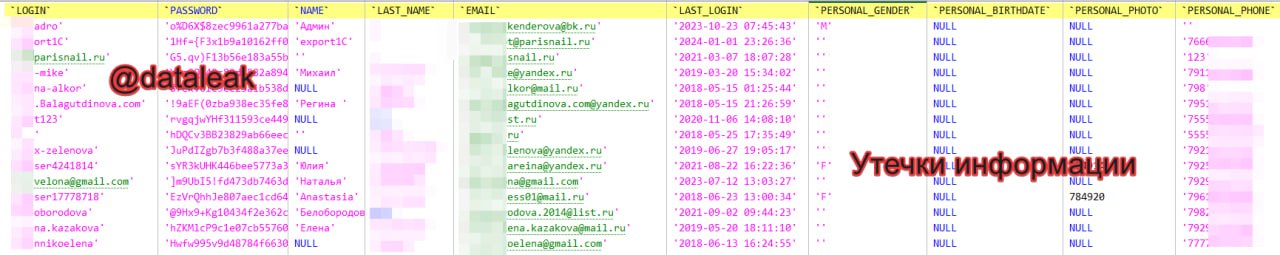

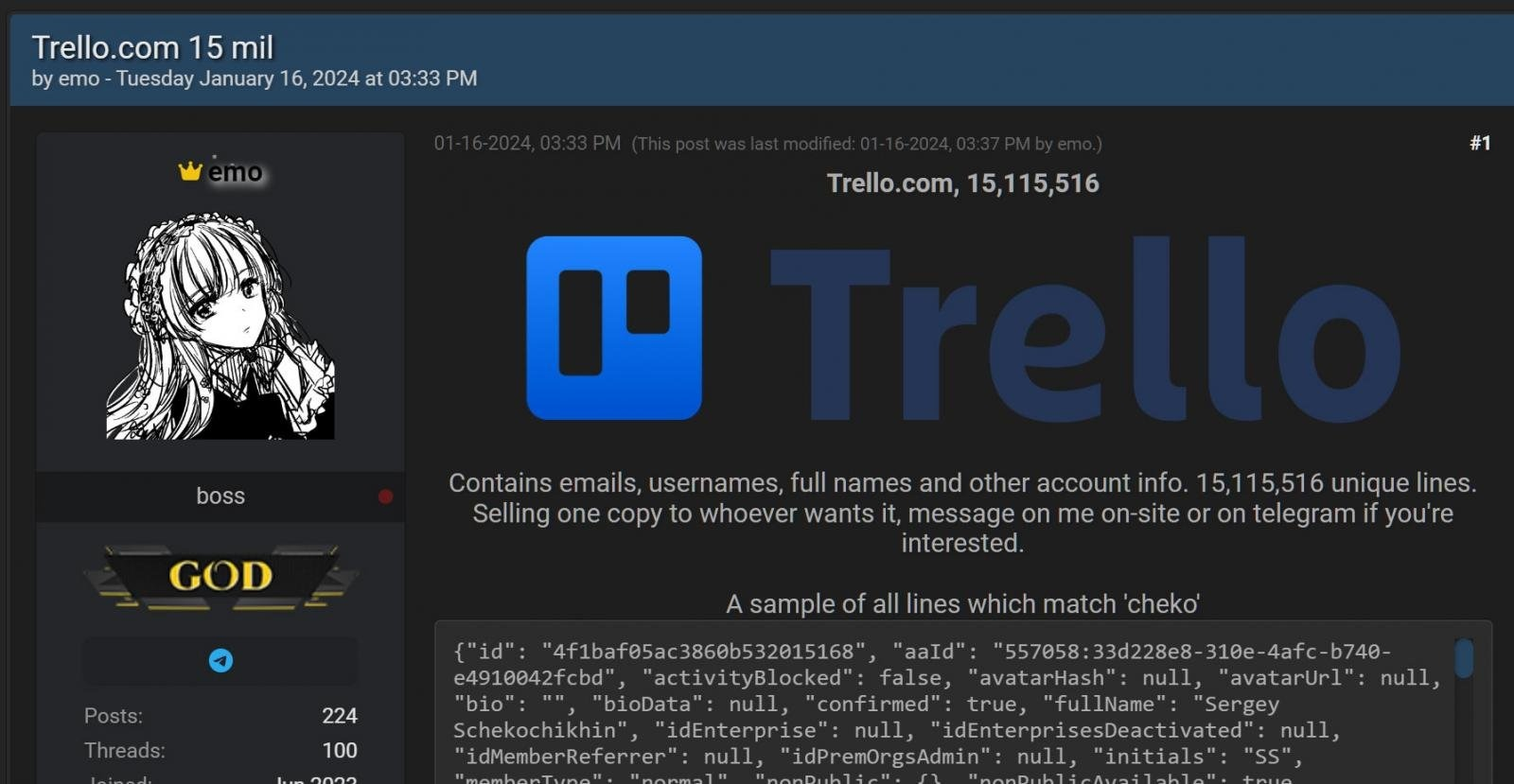

На хакерском форуме появилось объявление о продаже данных 15 млн пользователей Trello. Дамп содержит email-адреса, имена пользователей, полные имена и другую информацию об учетных записях.

ИБ-исследователи выяснили, что хакер использовал общедоступный API Trello для связывания почтовых адресов с профилями людей.

В Trello сообщили, что данные были получены не в результате взлома систем компании, а путем обычного скапинга публично доступной информации. Злоумышленник воспользовался публично доступным API компании, который позволяет запрашивать публичную информацию о профиле человека на основе Trello ID или имени пользователя.

Он обнаружил, что можно обратиться к API, используя адрес электронной почты, и если существует связанный с ним аккаунт, будет выдана информация об этом профиле.

Чтобы преодолеть ограничение API по скорости на один IP-адрес, злоумышленник рассказал, что закупил прокси для ротации соединений.

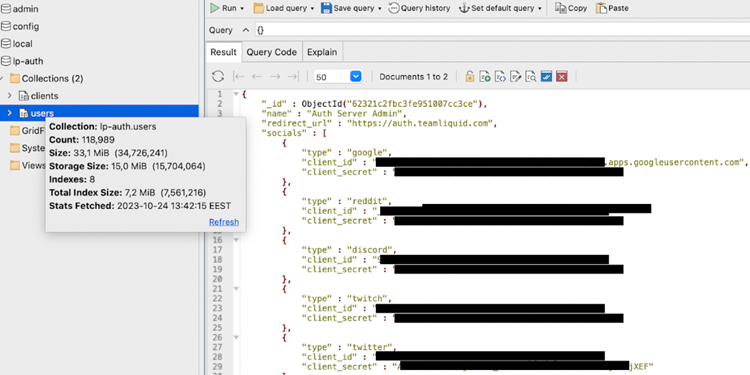

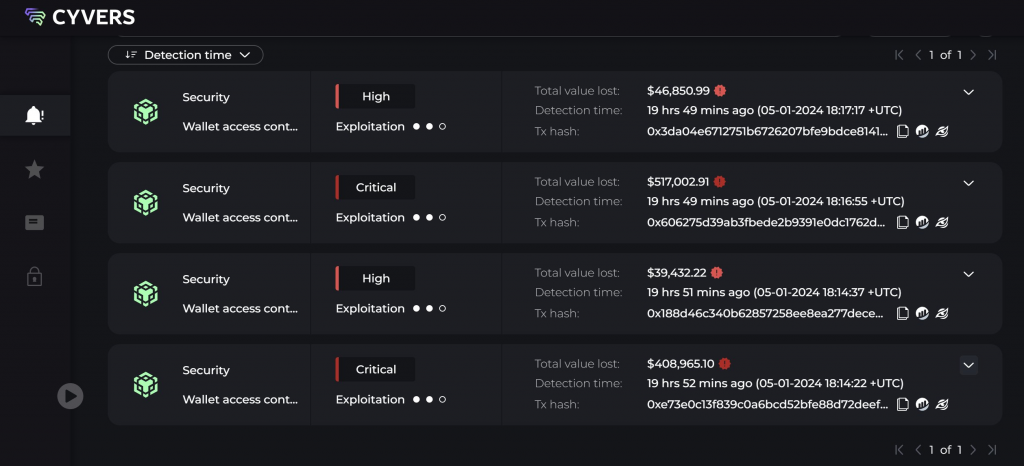

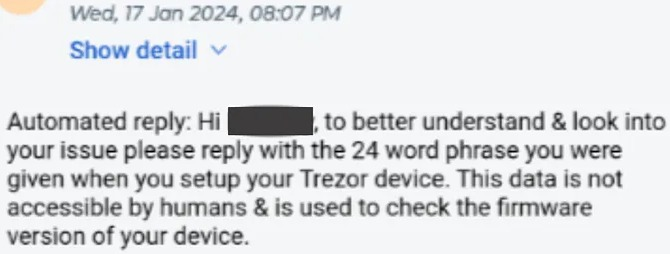

Сообщается, что атака затронула email-адреса, номера телефонов и другую личную информацию 66 000 пользователей, которые взаимодействовали со службой поддержки Trezor в период с декабря 2021 года по настоящее время.

Cпециалисты Trezor уже обнаружили 41 случай использования утекших данных: злоумышленники связывались к пользователям, чтобы обманом вынудить их выдать seed для восстановления, необходимый для получения доступа к кошельку.

В частности, злоумышленники рассылают пользователям Trezor письма, похожие на автоматический ответ от службы поддержки, с просьбой раскрыть seed-фразу, состоящую из 24 слов, которая ранее использовалась для настройки устройств Trezor. В фишинговом послании утверждается, что seed необходим только для валидации прошивки и не будет «доступен людям».

Представители компании уже уведомили о случившемся всех потенциально затронутых пользователей, и предупреждают их о начавшихся фишинговых атаках. В компании отмечают, что о случаях успешных атак пока не сообщалось.

Финская хостинговая компания Tietoevry стала жертвой атаки вымогательской группировки Akira. Инцидент произошел в ночь с пятницы на субботу в одном из дата-центров компании в Швеции.

В результате атаки были зашифрованы серверы виртуализации и управления, которые использовались для размещения веб-сайтов и приложений множества шведских компаний. Это привело к масштабным сбоям в их работе.

Среди пострадавших сеть кинотеатров Filmstaden, розничная сеть Rusta, производитель стройматериалов Moelven и сельскохозяйственный поставщик Grangnården. Перестала работать бухгалтерская система Primula, которой пользуются университеты, колледжи и госучреждения Швеции, включая Каролинский институт, Университет Веста и Стокгольмский университет.

В Tietoevry сообщили, что смогли незамедлительно изолировать пострадавшую платформу, поэтому атака затронула только часть шведского дата-центра и не повлияла на другую инфраструктуру компании.

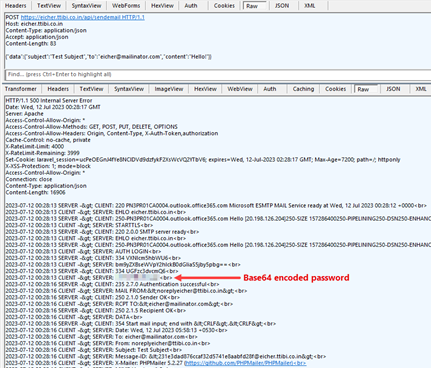

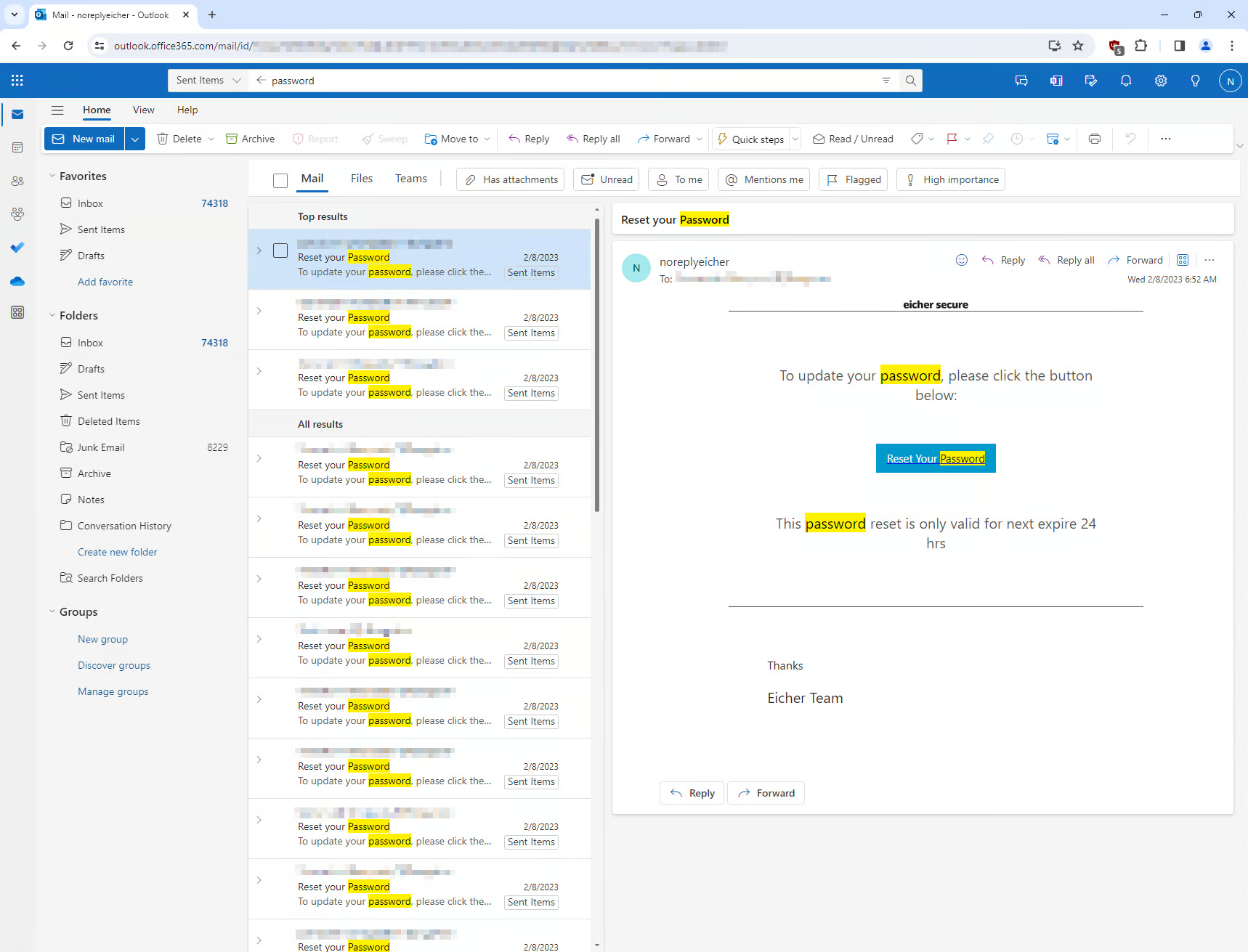

Microsoft стала жертвой кибератаки группировки Midnight Blizzard, которая проникла в несколько корпоративных почтовых аккаунтов компании, в числе которых аккаунты высшего руководства и сотрудников, отвечающих за кибербезопасность и юридические функции.

Примечательно, что хакеры не пытались похитить данные клиентов или конфиденциальные бизнес-сведения. Вместо этого, как сообщает Microsoft, преступники пытались выяснить, что известно Microsoft о группе Midnight Blizzard.

Для взлома использовали атаку «распылением паролей». Это позволило получить доступ к некоторому количеству корпоративных почтовых ящиков. Компания не раскрыла, сколько аккаунтов было взломано и какая именно информация была доступна хакерам.

Атака не была вызвана уязвимостью в продуктах или услугах Microsoft. Нет доказательств того, что злоумышленники получили доступ к средам клиентов, производственным системам, исходному коду или системам искусственного интеллекта.