Дайджест Start X № 354

Обзор новостей информационной безопасности с 15 по 21 декабря 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

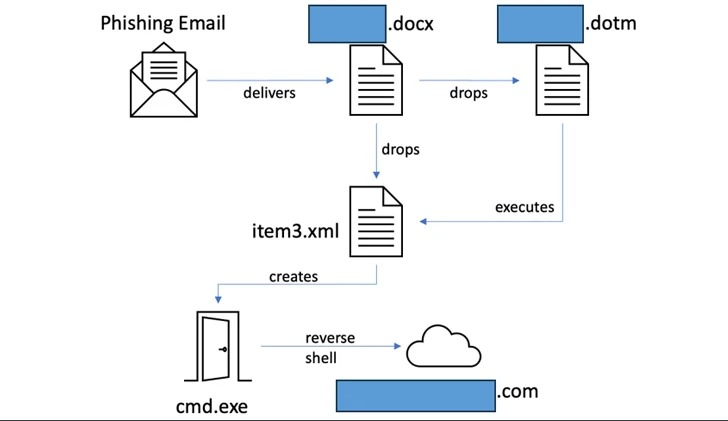

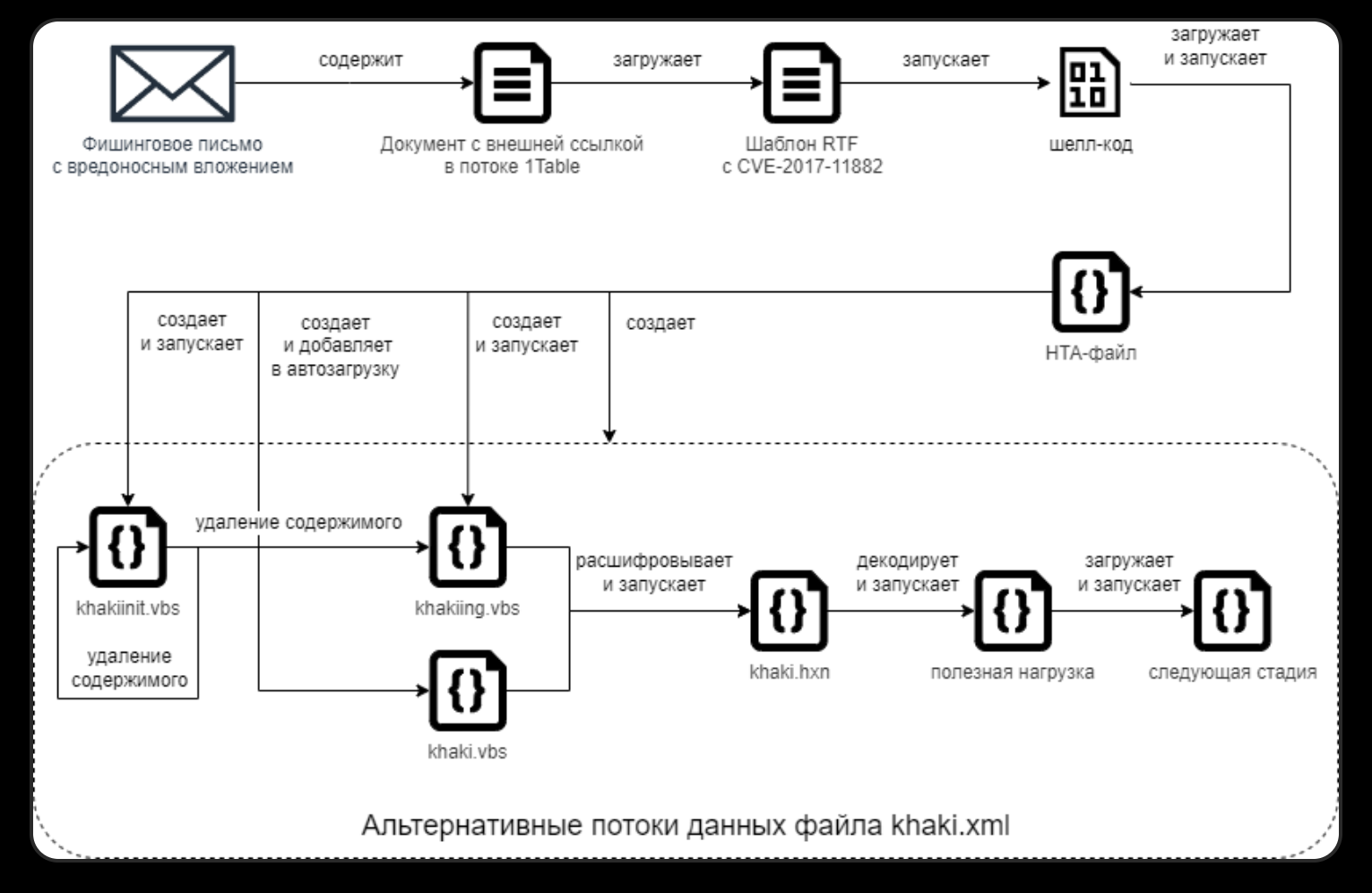

Схема действий преступников

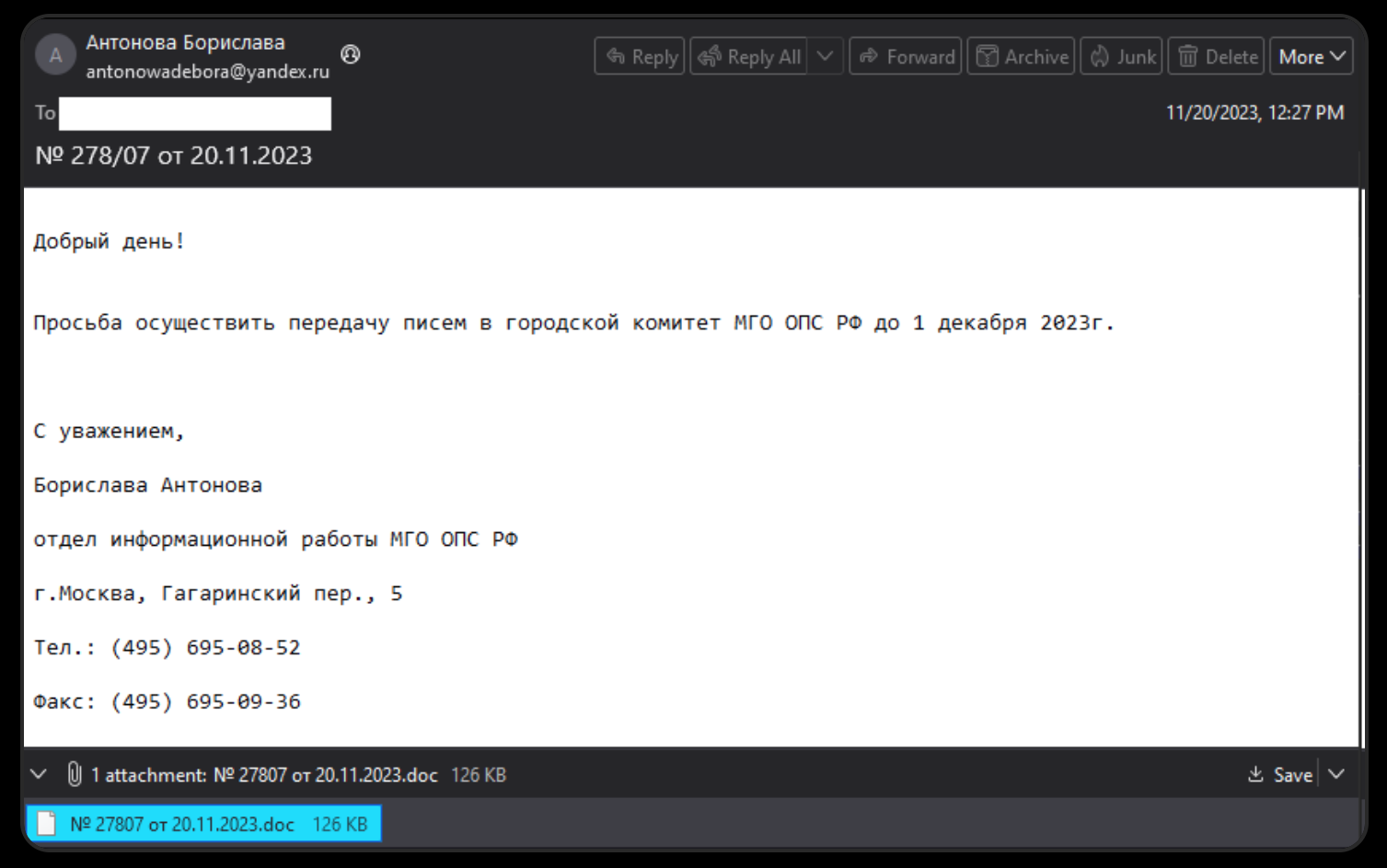

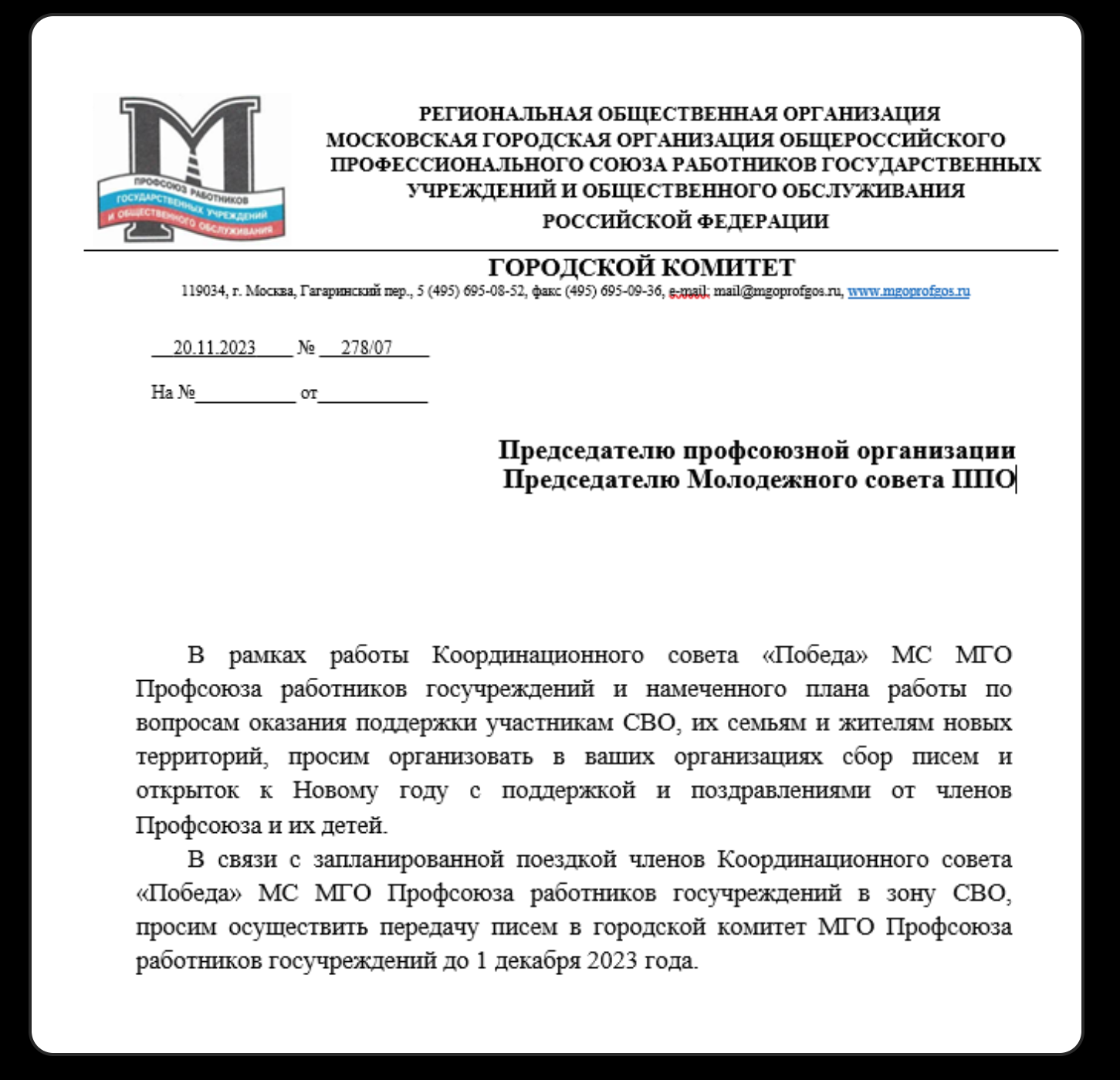

- Жертвы получают персонализированное письмо с вложением. В одном варианте злоумышленники от имени представителей «Московской городской организации Общероссийского профессионального союза работников государственных учреждений» предлагают организовать сбор открыток и поздравлений участникам СВО и членам их семей. Указанные в письме контакты реальные — их можно найти в свободном доступе.

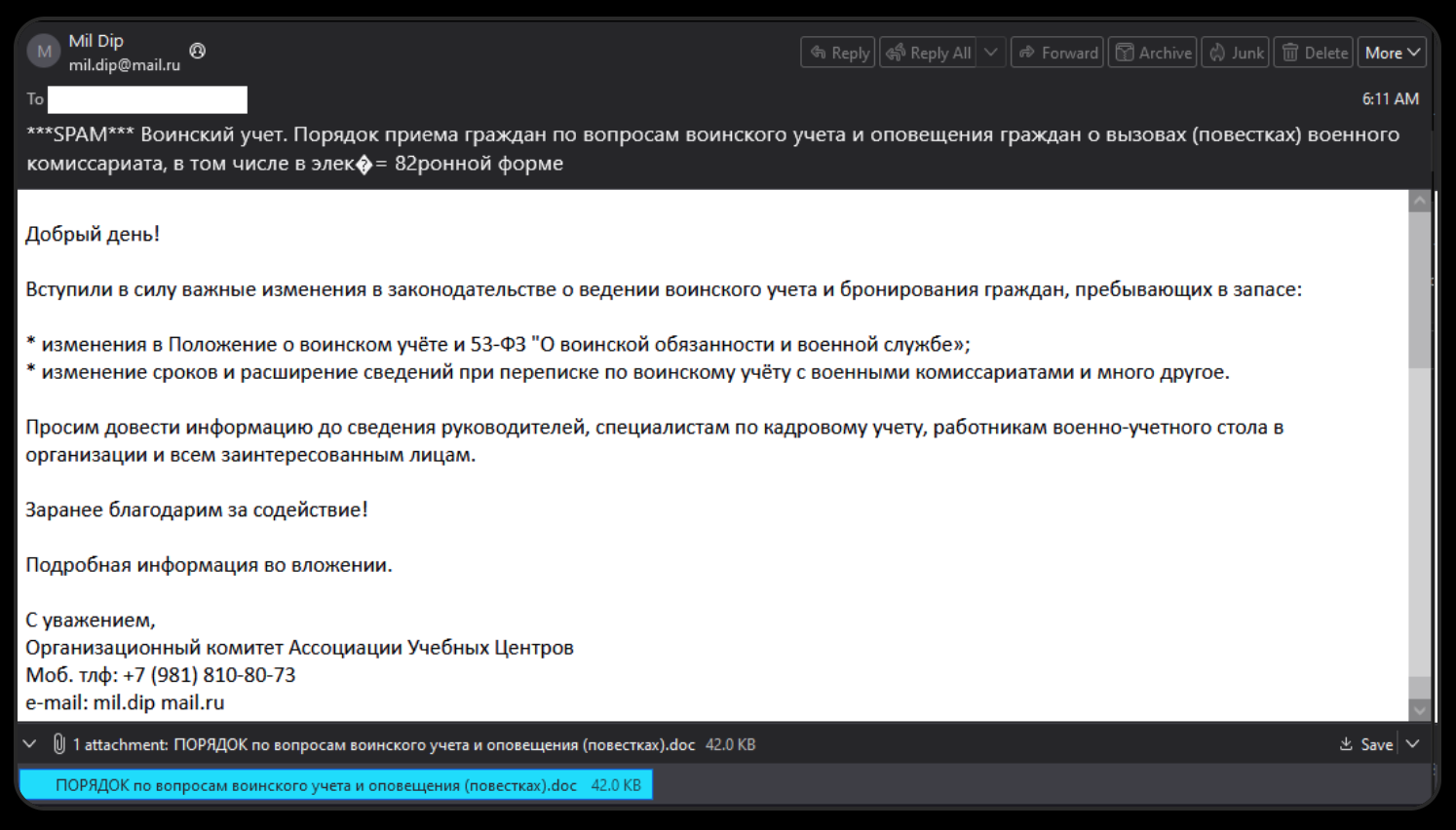

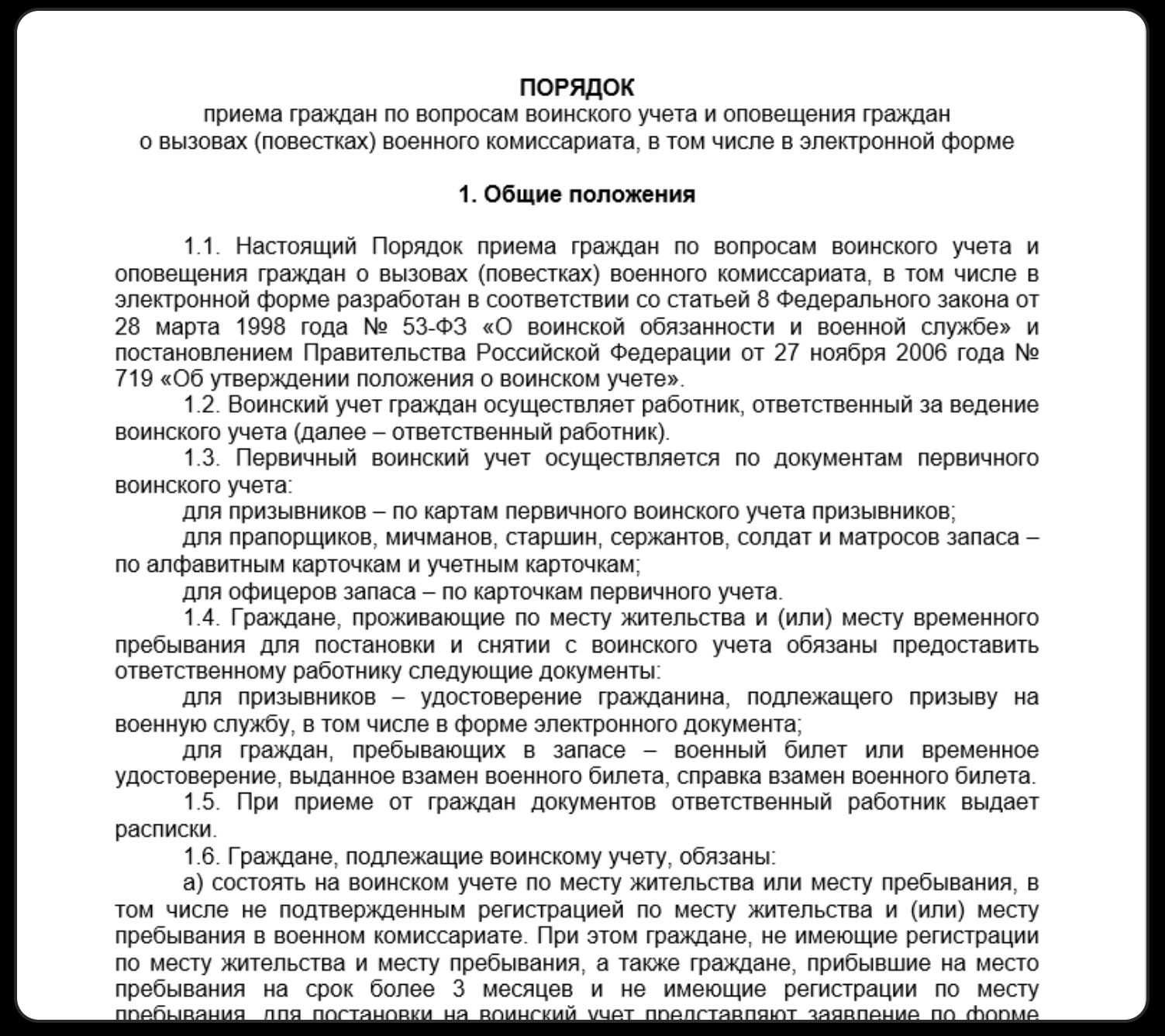

- В другой рассылке хакеры представлялись «Ассоциацией Учебных Центров» и использовали актуальную тему изменений в законодательстве о введении воинского учета и бронировании граждан, пребывающих в запасе.

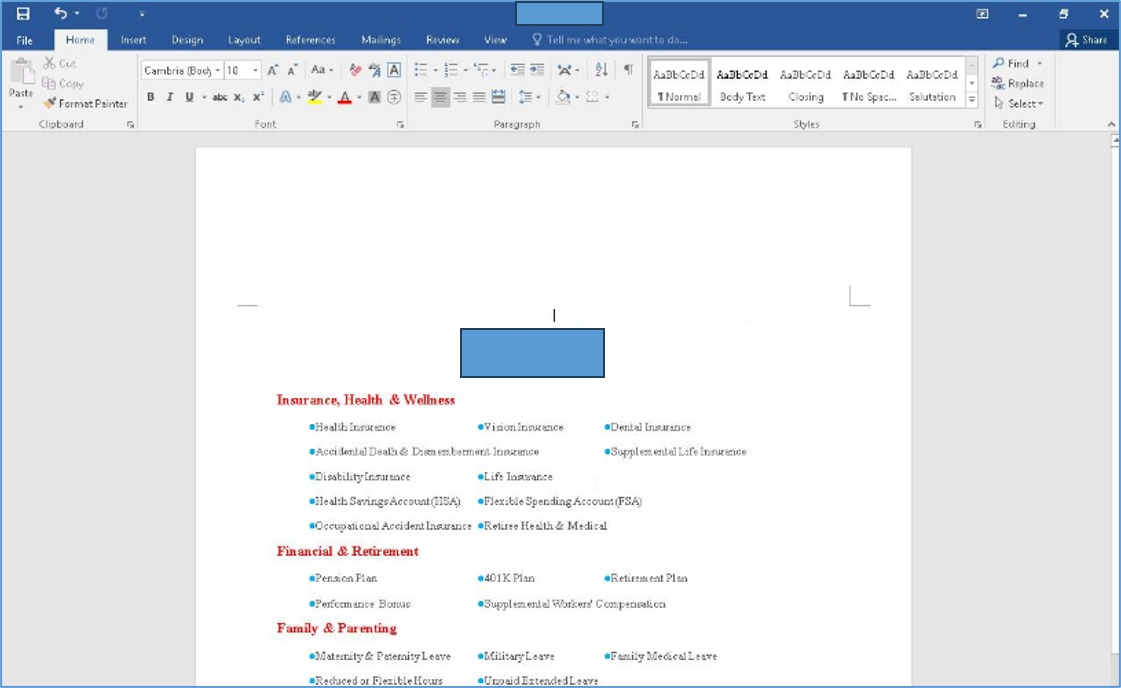

- В письмах содержатся вложения-приманки.

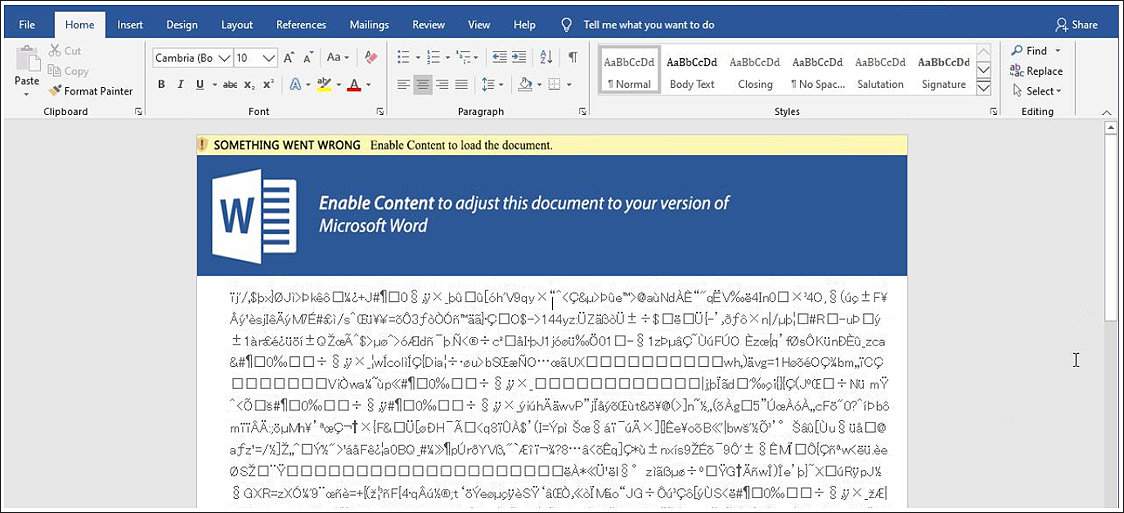

- Если пользователь открывает документ-приманку из вложения электронного письма, происходит загрузка удаленного шаблона. Загружаемый по ссылке шаблон представляет собой RTF-файл, содержащим эксплойт уязвимости CVE-2017-11882.

- В результате эксплуатации уязвимости происходит запуск шелл-кода, предназначенного для загрузки HTA-файла по ссылке и его последующего выполнения. Впоследствии в системе создается ряд VBS-скриптов, и следующая стадия атаки так же представляет собой VBS-код.

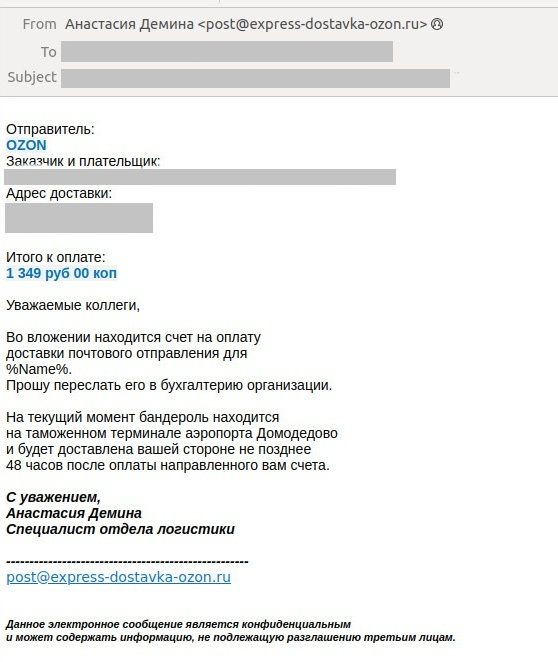

Обнаружена глобальная фишинговая кампания, нацеленная на сотрудников гостиниц по всему миру.

Схема действий преступников

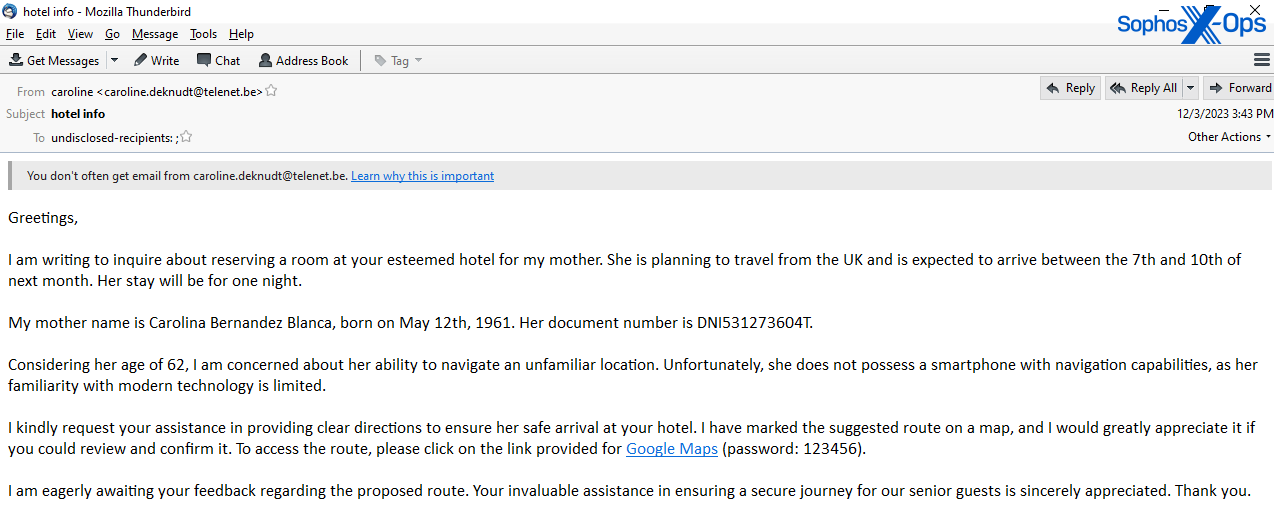

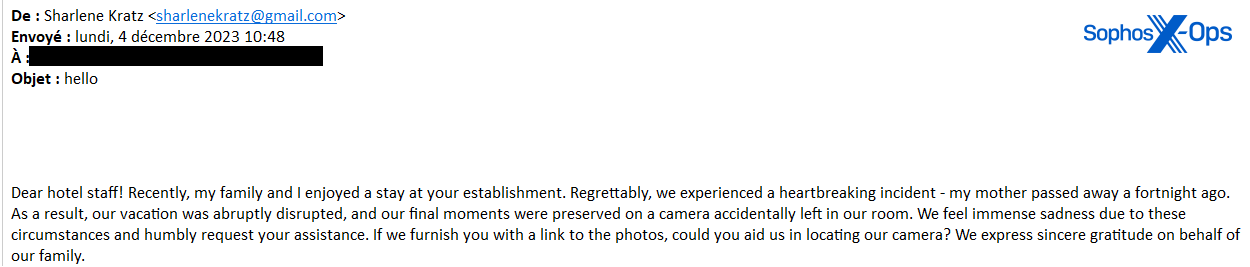

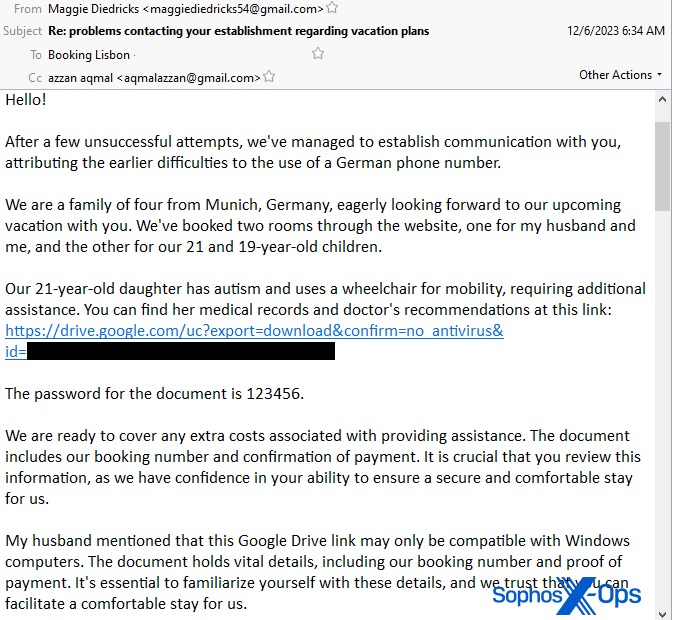

- Злоумышленники рассылают вредоносные письма от имени клиентов, якобы столкнувшихся с проблемами во время проживания. Это могут быть самые разнообразные жалобы — от подозрений в отравлении до обвинений в невнимательном отношении к людям с ограниченными возможностями.

- Киберпреступники тщательно продумывают легенды, чтобы вызвать сочувствие у сотрудников и заручиться их доверием. Например, были обнаружены письма якобы от имени человека, который оставил в номере фотоаппарат с фотографиями умершего родственника.

- Как только представитель отеля реагируют на такое сообщение, запрашивая дополнительные подробности, мошенники отвечают новым письмом. В нём содержатся ссылки на документы, подтверждающие их жалобу — договоры, чеки, медицинские заключения и т. д.

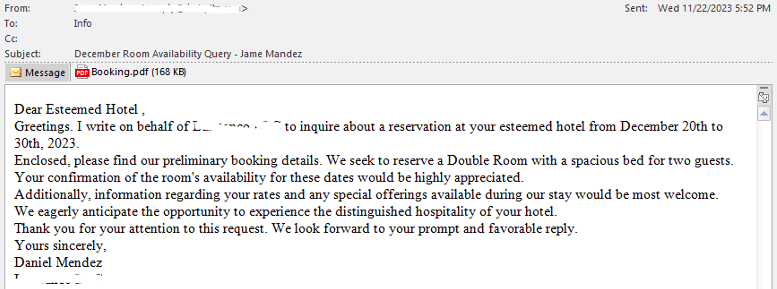

- Ссылки ведут на облачные хранилища вроде Google Диска, Mega или Dropbox. В заархивированных файлах скрывается вредоносное ПО. В тексте письма также указывается пароль для доступа к этим архивам.

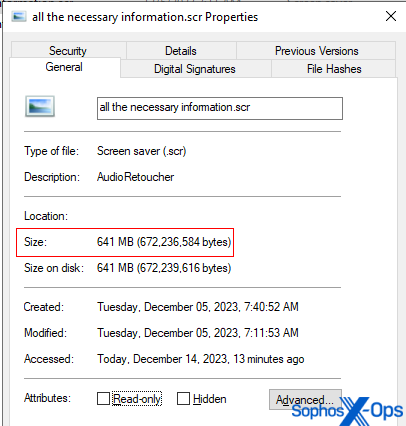

- В архиве содержится исполняемый файл с именем типа «all the necessary information.scr». При его запуске на компьютер будет установлен RedLine Stealer или Vidar Stealer — шпионский софт, который собирает и отправляет пароли жертвы злоумышленнику.

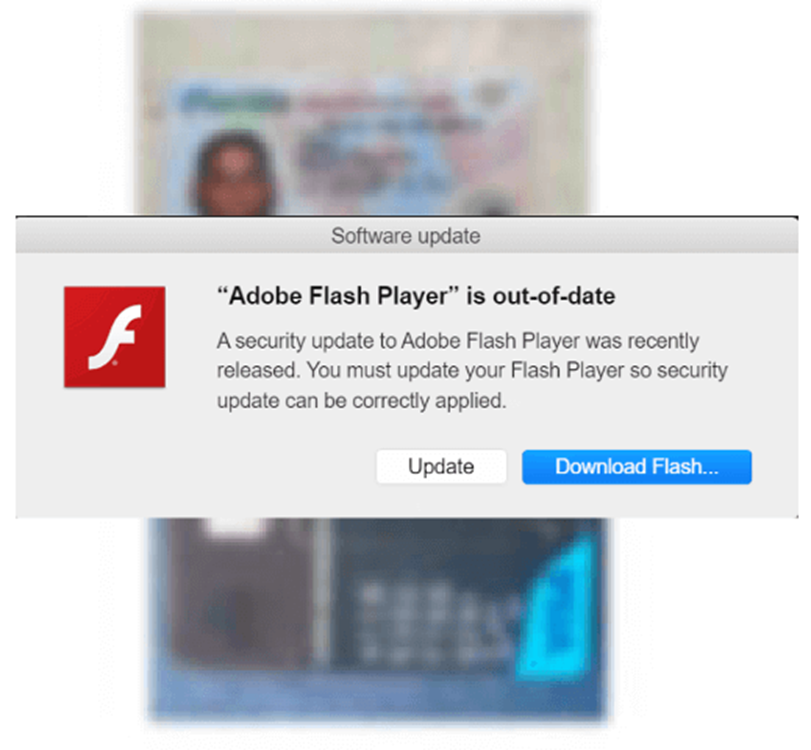

Организаторы кампании по распространению загрузчика вредоносного ПО PikaBot отказались от фишинга в пользу рекламной кампании Google Ads, нацеленной на пользователей, ищущих в интернете программу AnyDesk.

Схема действий преступников

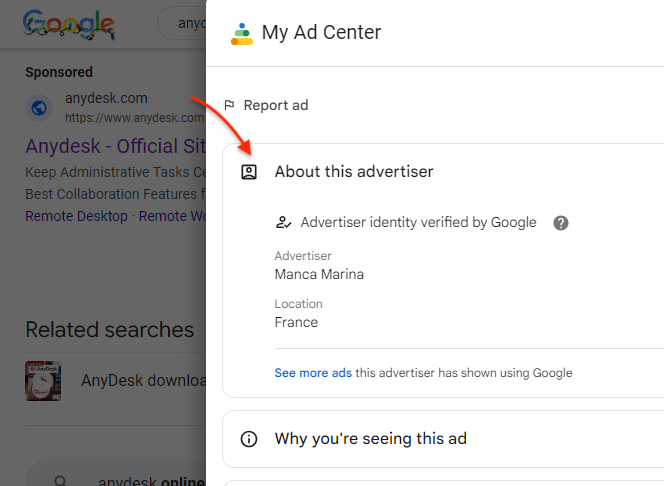

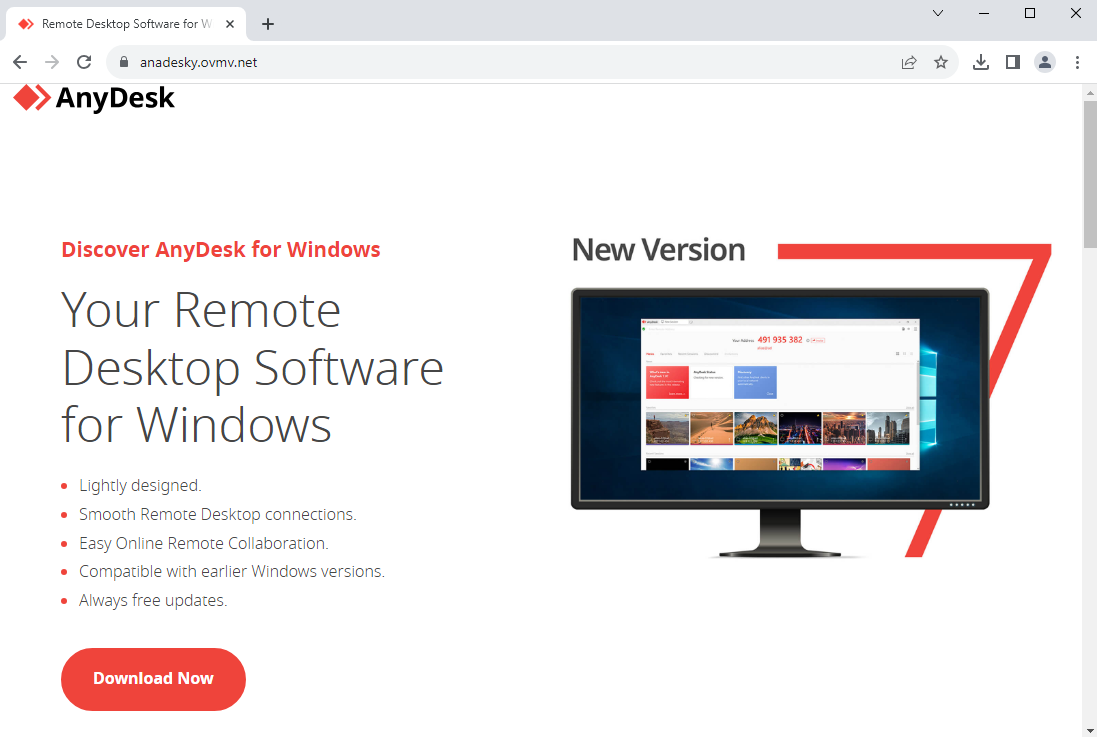

- В качестве нового вектора атаки злоумышленники используют мошенническую рекламу AnyDesk в Google для AnyDesk, перенаправляющую жертв на поддельный сайт anadesky.ovmv[.]net.

- С этого сайта загружается вредоносный установщик MSI, размещенный в Dropbox. Интересно, что перенаправление происходит только после анализа запроса (fingerprinting the request) и в случае, если он не исходит из виртуальной машины.

- Злоумышленники обходят системы безопасности Google, используя отслеживающие URL через легитимные маркетинговые платформы, и перенаправляют на свои домены за Cloudflare. При этом на следующий этап переходят только запросы с «чистыми» IP-адресами.

- Дополнительный этап анализа происходит при нажатии на кнопку загрузки на поддельном сайте, что, по-видимому, является попыткой убедиться, что доступ к сайту в виртуализированной среде закрыт.

Инциденты

Администраторы Xfinity не установили исправления для критической ошибки Citrix Bleed. 25 октября, примерно через две недели после того, как Citrix выпустила патчи для Citrix Bleed, телекоммуникационная компания обнаружила признаки вредоносной активности в своей сети, произошедшей в период с 16 по 19 октября.

Расследование инцидента показало, что злоумышленники украли из систем компании данные 35 879 455 человек. В украденной информации содержались имена пользователей и хешированные пароли. Для некоторых клиентов также могли быть скомпрометированы имена, контактная информация, последние четыре цифры номеров социального страхования, даты рождения, секретные вопросы и ответы на них.

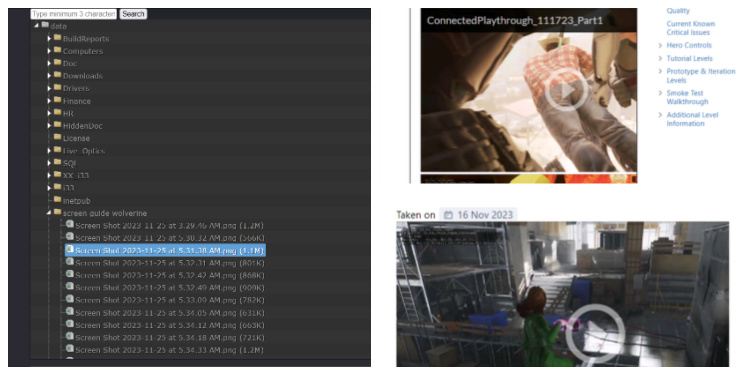

По словам злоумышленников, им удалось заполучить «эксклюзивные, уникальные и впечатляющие данные». Файлы общим объемом 1,67 Тб содержат финансовые документы, личные данные сотрудников, в том числе топ-менеджеров, а также материалы по разработке — скриншоты, концепт-арты, бюджетные планы.

Среди скомпрометированных сведений есть секретные материалы игр по вселенной Marvel: Spider-Man 3, Venom и X-Men. Сумма контракта Insomniac и Marvel на разработку игр по «Людям Икс» до 2035 года составляет 621 миллион долларов.

Хакеры выставили похищенные данные на теневом аукционе за 50 биткоинов (около 2 млн долларов США). Однако Sony проигнорировала требования и не стала платить выкуп.

Точное количество жертв неизвестно. По оценкам экспертов, оно исчисляется тысячами, поскольку медицинский центр управляет 11 клиниками по всему штату Нью Джерси.

Похищенная информация включает имена, адреса, номера социального страхования, номера полисов медицинского страхования, номера медицинских карт, номера учётных записей пациентов, медицинскую историю, а также полную информацию о лечении.

Сообщается, что 4 октября 2023 года, за 2 месяца до публичного раскрытия инцидента, компания обнаружила подозрительную активность в корпоративном электронном аккаунте. В ответ на это были предприняты меры по обеспечению безопасности системы и начато расследование в сотрудничестве со сторонними специалистами кибербезопасности.

Американская корпорация VF Corp, владелец брендов The North Face, Vans, Dickies и Timberland, стала жертвой кибератаки. Злоумышленники проникли в IT-инфраструктуру компании, зашифровали часть систем и похитили конфиденциальные данные, включая персональную информацию сотрудников и клиентов.

Розничные магазины VF Corp продолжают работать, однако пострадали офисные системы и инфраструктура электронной коммерции. Это серьезно нарушило бизнес-процессы и возможности компании выполнять заказы. По оценкам экспертов, финансовый ущерб может составить сотни миллионов долларов.

Пока неизвестно, какие именно данные были похищены и связан ли инцидент с активностью вымогательского ПО. Однако эксперты все же полагают, что позже злоумышленники заявят о себе и выдвинут требования.

Исследователи считают, что атака на VF Corp может стать одной из крупнейших в американской бизнес-сфере в 2023 году. Инцидент сравнили с киберинцидентами Clorox и MGM Resorts, ущерб от которых оценивается в сотни млн долларов США.

Кибератака нарушила работу почти 70% автозаправочных станций Ирана.

Возникновение неполадок на АЗС было вызвано «проблемой с программным обеспечением», и привело к образованию длинных очередей из автомобилей и возмущенных жителей. В Министерстве нефтяной промышленности Ирана заявили, что более 30% АЗС по-прежнему функционируют. В стране насчитывается около 33 тысяч заправочных станций.

Израильские СМИ связывают проблему с атакой хакерской группы Gonjeshke Darande (Predatory Sparrow,), которая предположительно связана с Израилем. Группа утверждает, что кибератака является ответом на «агрессию Исламской Республики».

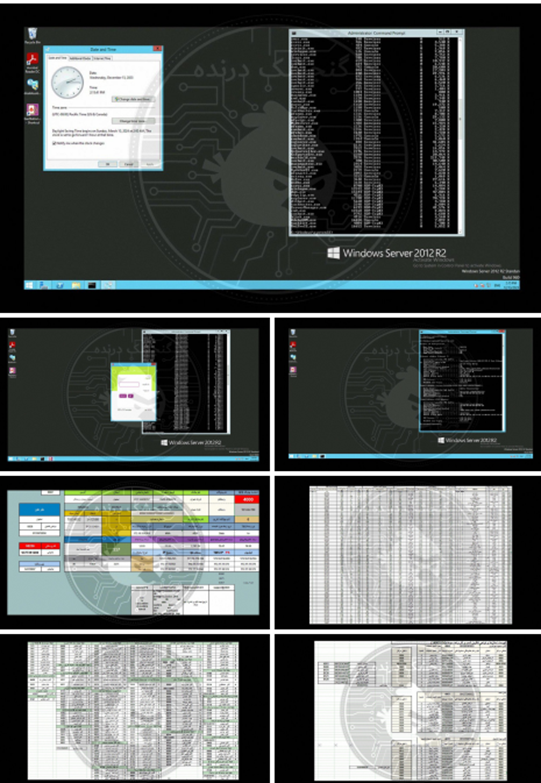

Хакеры опубликовали скриншоты систем АЗС и указали, к чему они получили доступ:

- Индивидуальная информация об АЗС;

- Детали платежной системы;

- Система управления АЗС с центрального сервера каждой станции.

В письмах, разосланных клиентам MongoDB от имени CISO компании Лены Смарт (Lena Smart), говорится:

«MongoDB расследует инцидент безопасности, связанный с несанкционированным доступом к определенным корпоративным системам. Инцидент связан с раскрытием метаданных учетных записей и контактной информации клиентов. На данный момент нам не известно о каком-либо воздействии на данные, которые клиенты хранят в MongoDB Atlas.

Хотя в компании уверены, что атакующие не получили доступ к данным клиентов, хакеры могли сохранять доступ к взломанным системам на протяжении некоторого времени до обнаружения атаки.

В распоряжении злоумышленников могли оказаться следующие данные: имена клиентов, номера телефонов, адреса электронной почты, другие метаданные клиентских учетных записей, включая системные журналы как минимум для одного клиента.